链接成功

检材一

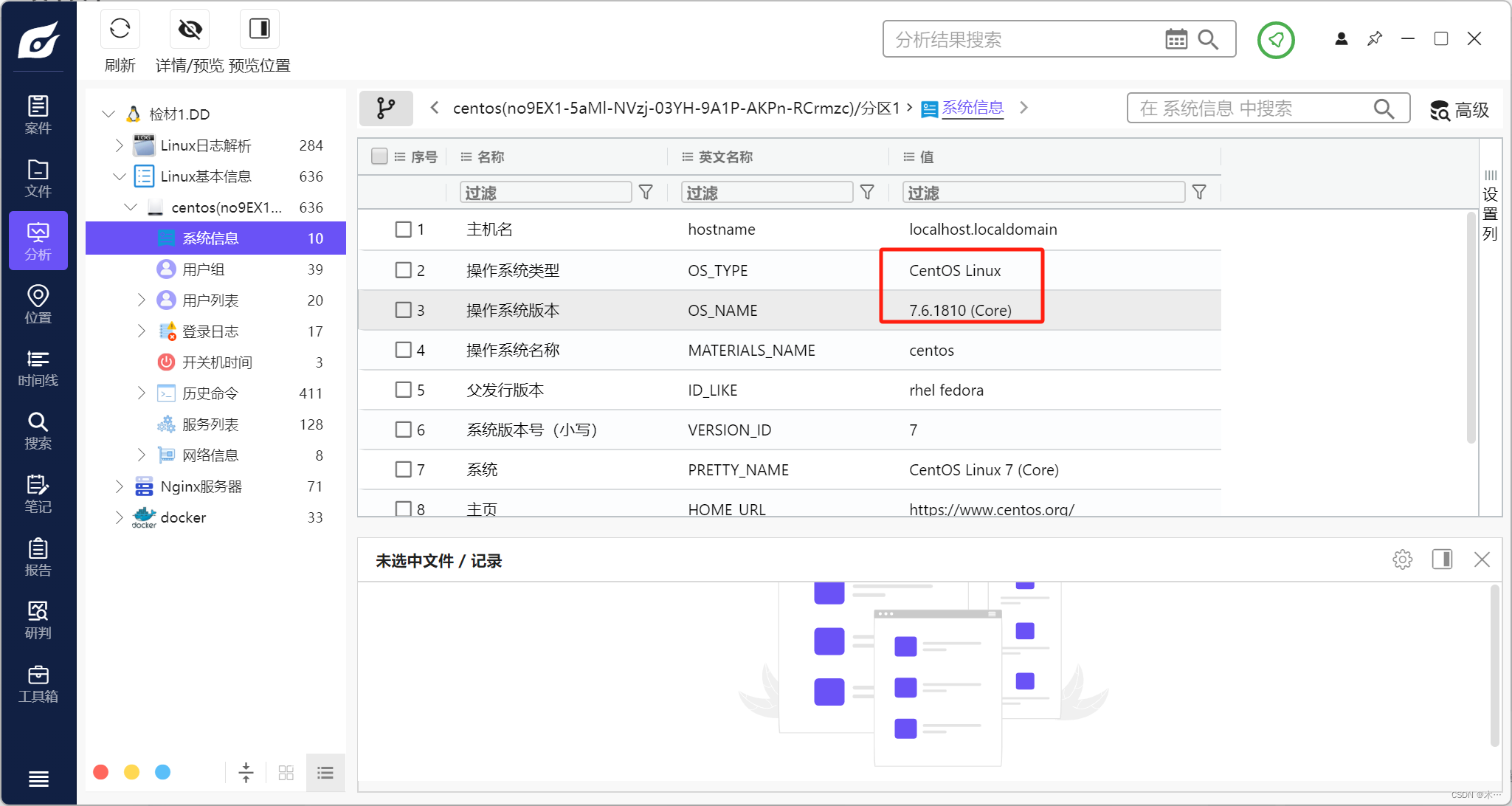

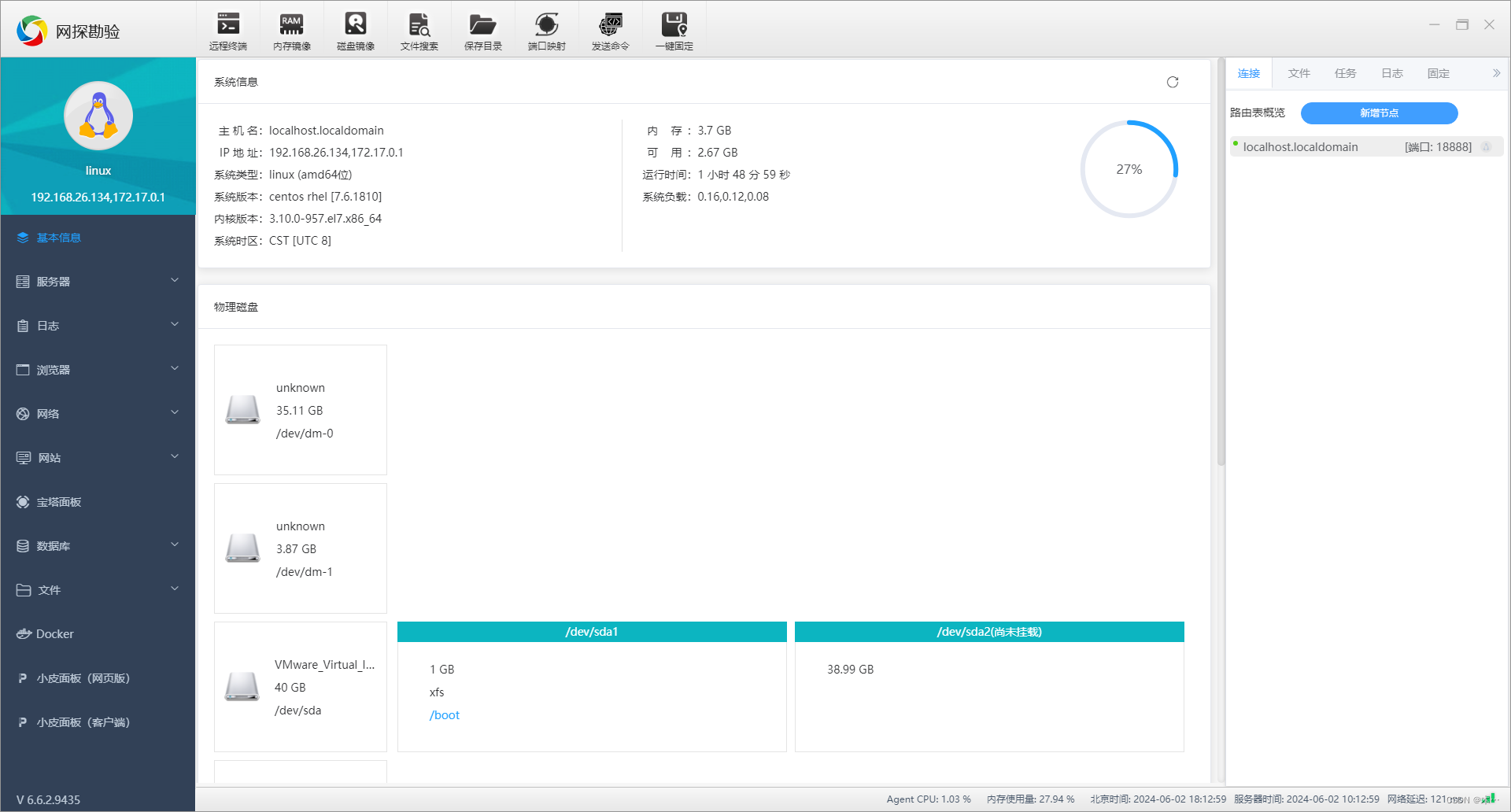

| 1 | 检材 1 的操作系统版本是 ()A. CentOS release 6.5 (Final)B. Ubuntu 16.04.3 LTSC. Debian GNU/ Linux 7.8 (wheezy)D. CentOS Linux release 7.6.1810 (Core) |

|---|---|

| D |

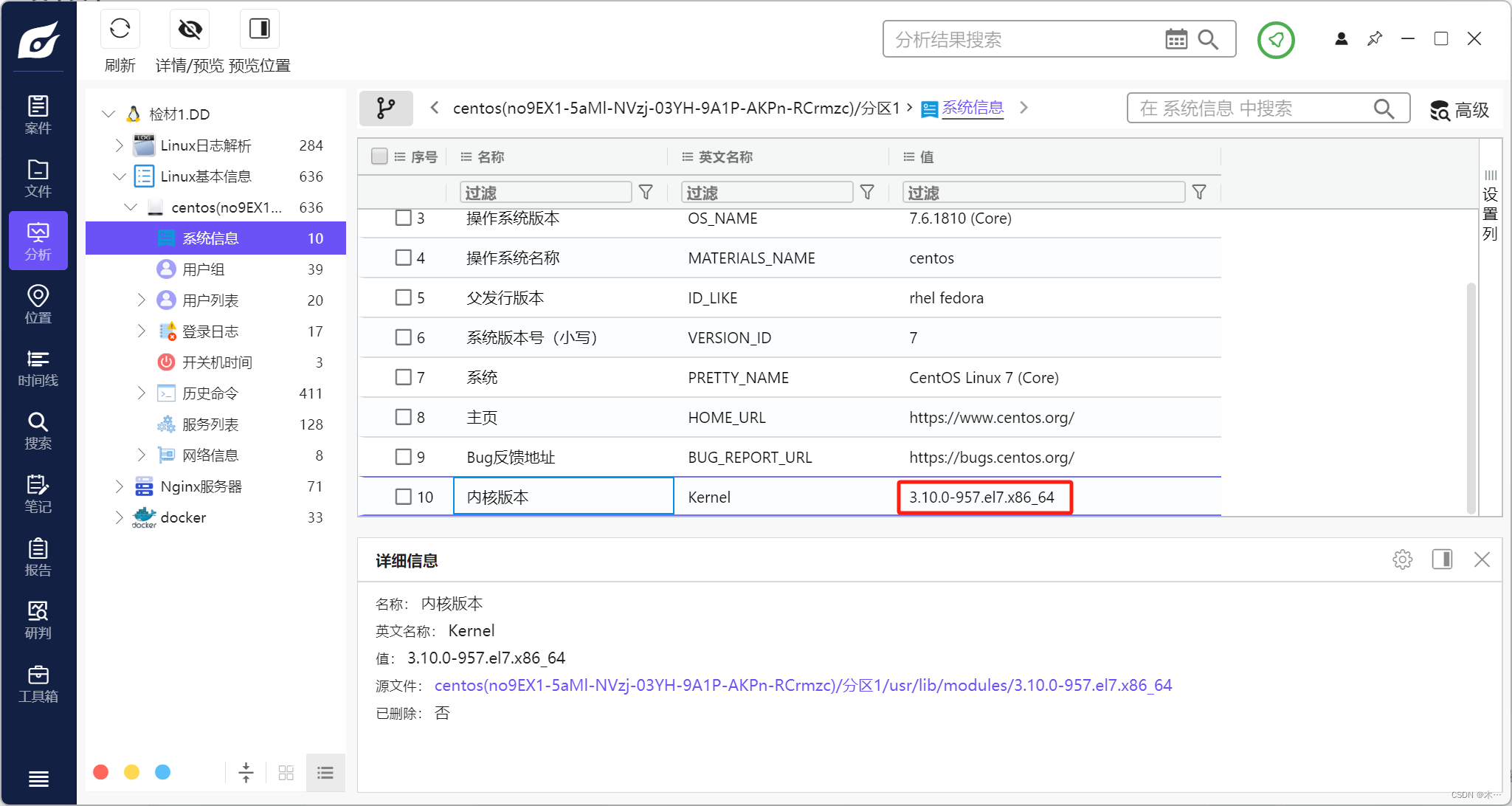

| 2 | 检材 1 中,操作系统的内核版本是 ()(答案格式: “1.2.34” 数字和半角符号) | 10 |

|---|---|---|

| 3.10.0 |

| 3 | 检材 1 中磁盘包含一个 LVM 逻辑卷,该 LVM 开始的逻辑区块地址 (LBA) 是 () (答案格式: “12345678” 纯数字) | 10 |

|---|---|---|

| 2099200 |

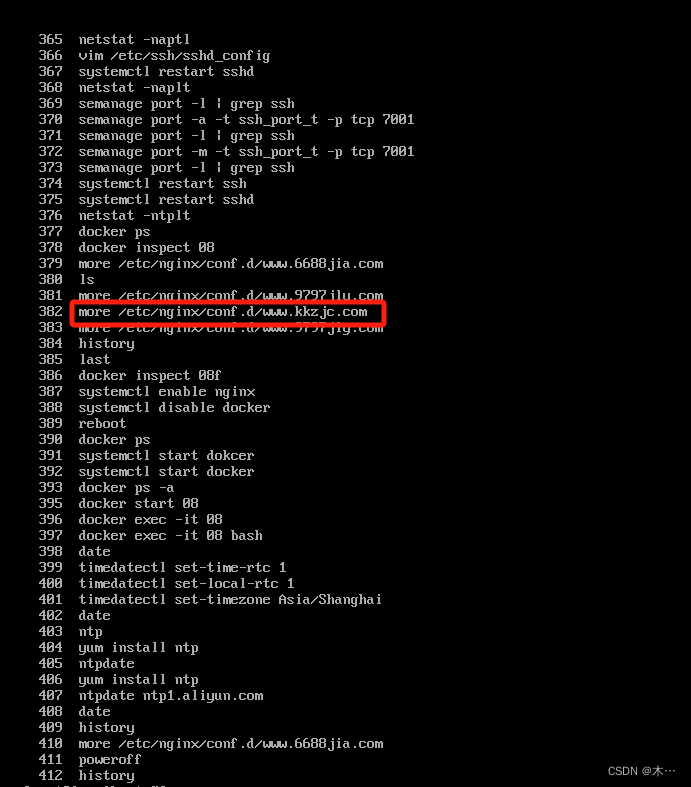

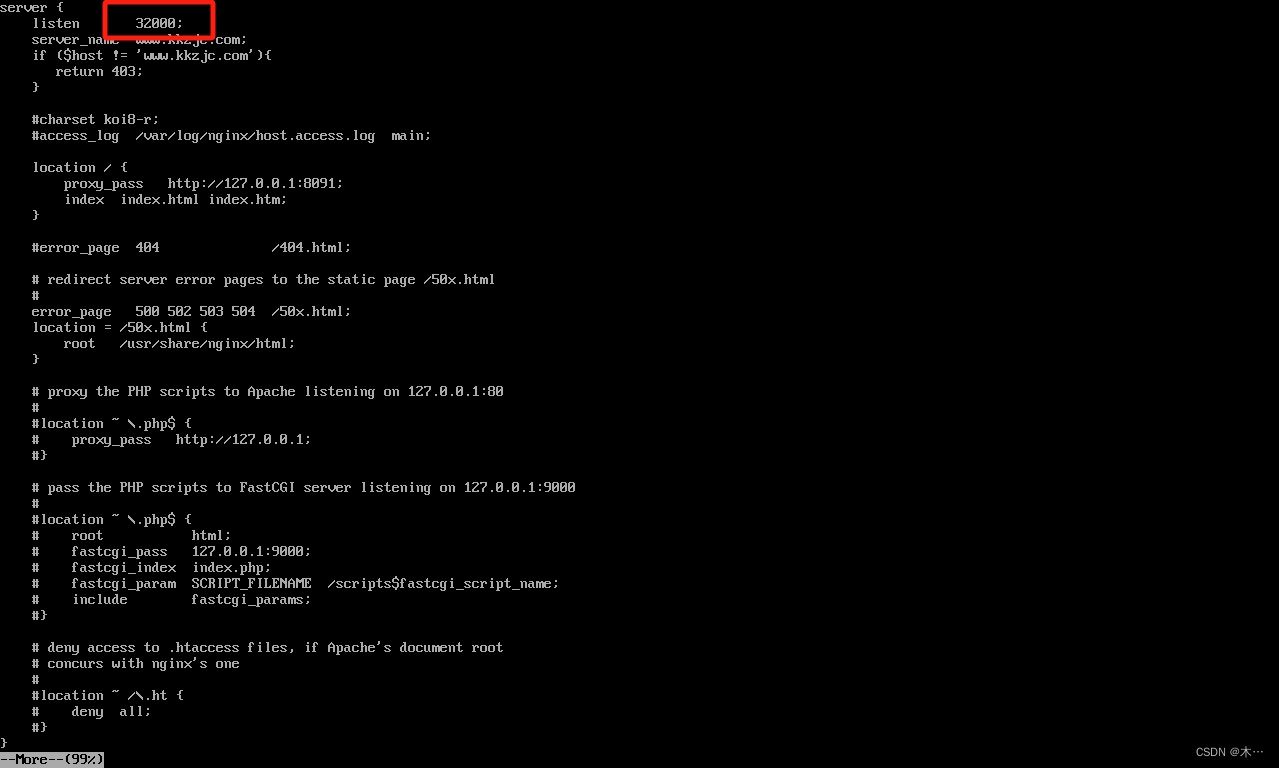

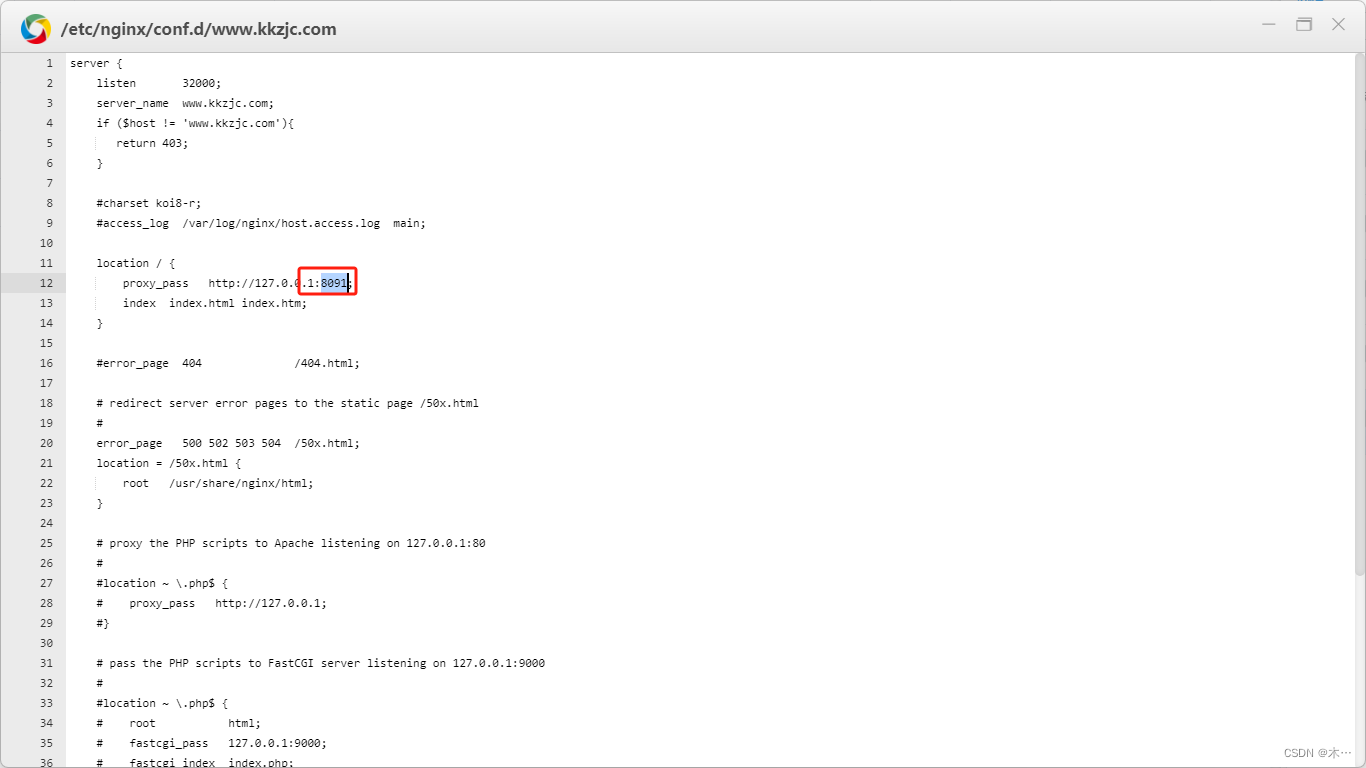

| 4 | 检材 1 中网站“www.kkzjc.com”对应的 Web 服务对外开放的端口是 ()(答案格式: “123456” 纯数字) | 10 |

|---|---|---|

| 32000 |

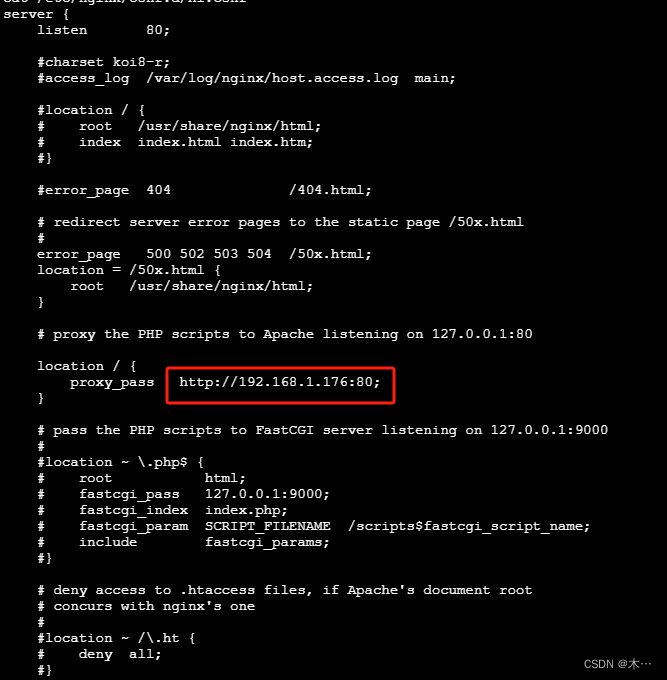

仿真进去之后看到这个访问配置文件

访问这个文件,就可以看到端口

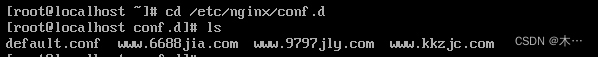

| 5 | 检材 1 所在的服务器共绑定了 () 个对外开放的域名(答案格式: “123” 纯数字) | 10 |

|---|---|---|

| 3 |

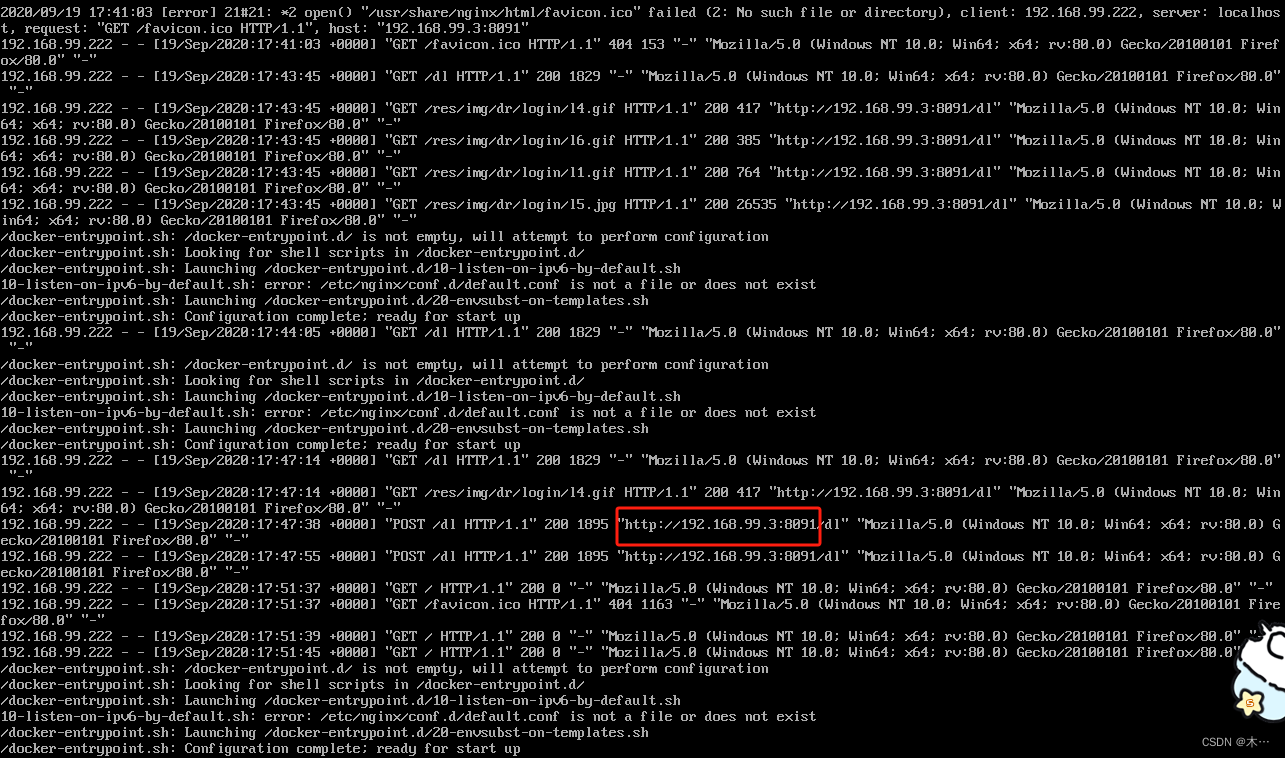

| 6 | 检材 1 所在的服务器的原始 IP 地址是 ()(答案格式: “172. 172.172.172” 半角符号) | 10 |

|---|---|---|

| 192.168.99.3 |

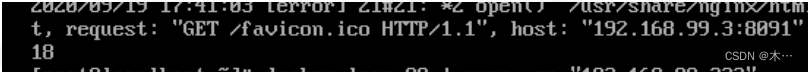

先要开启这个docker

systemctl start docker

然后访问

docker logs 08

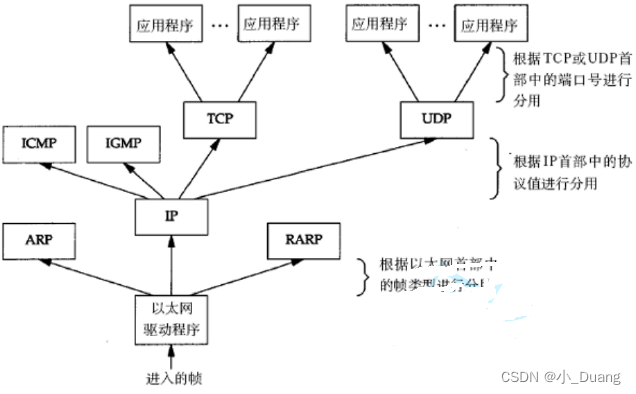

看到一直有个222的IP访问目的IP的8091端口。8091其实就是本机nginx的反向代理端口,所以可以确定这个就是本机的原始IP。

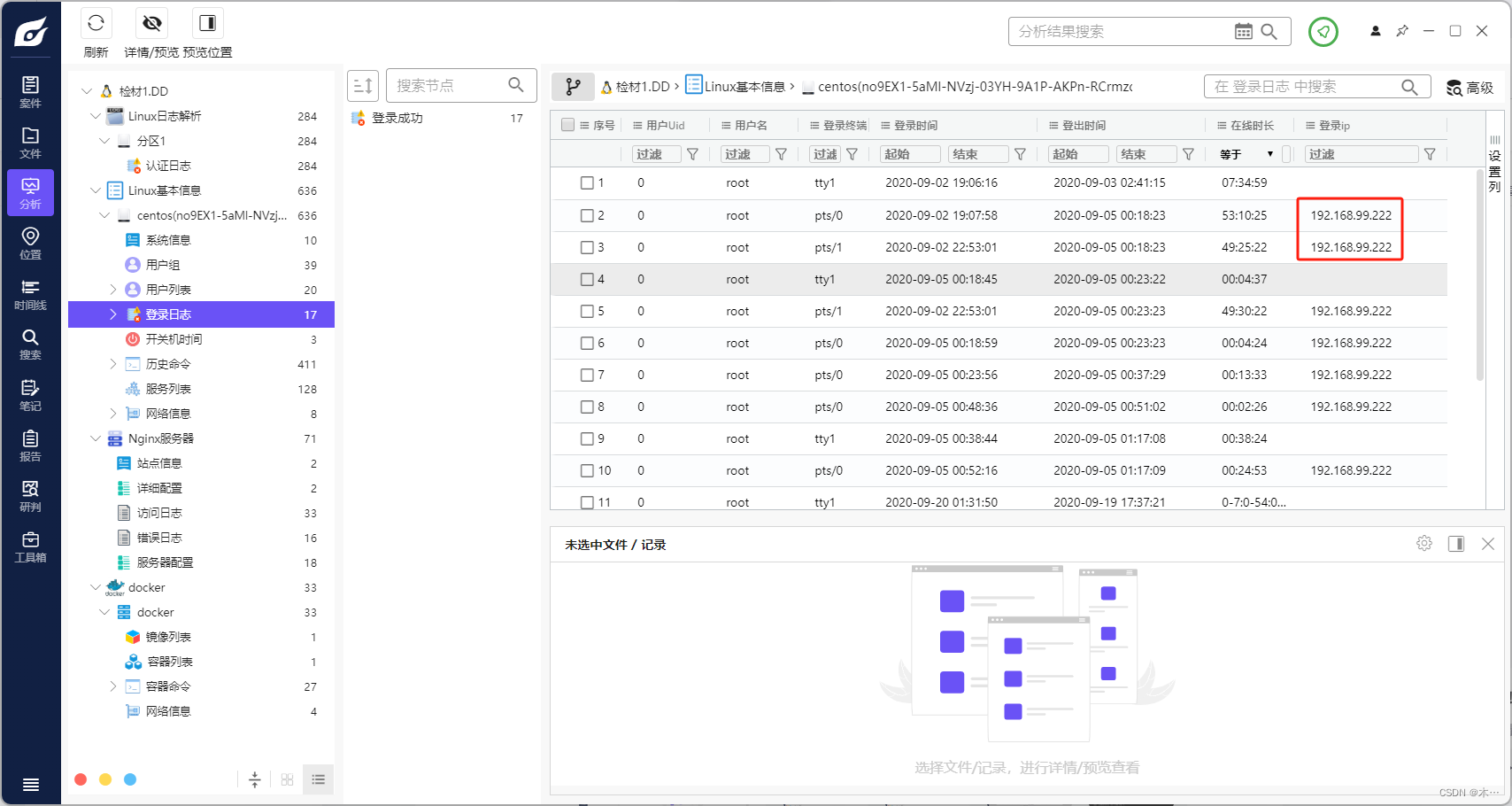

| 7 | 嫌疑人曾经远程登录过检材 1 所在的服务器,分析并找出其登录使用的 IP 地址是 () (并使用该地 址解压检材 2)(答案格式: “172. 172.172.172” 半角符号) | 10 |

|---|---|---|

| 192.168.99.222 |

| 8 | 检材 1 所在的服务器,其主要功能之一为反向代理。找出“www.kkzjc.com”转发的后台网站所使用 的 IP 地址是 () (并用该 IP 地址解压检材 3)(答案格式: “172. 172.172.172” 半角符号) | 10 |

|---|---|---|

| 192.168.1.176 |

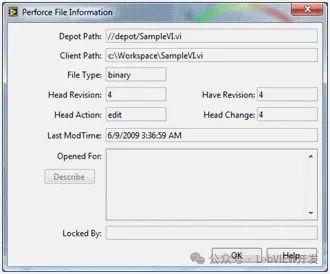

连接网探 这里使用连接代理

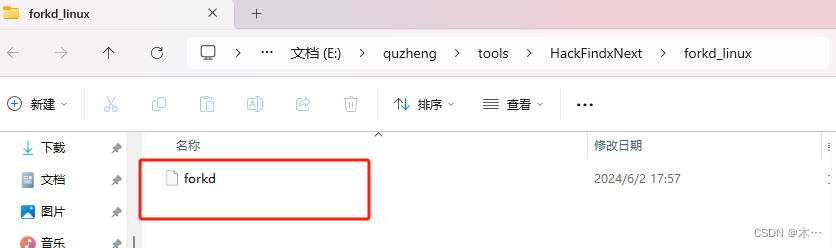

先进入到agent 复制agent 这里选择linux

然后就会生成一个forkd

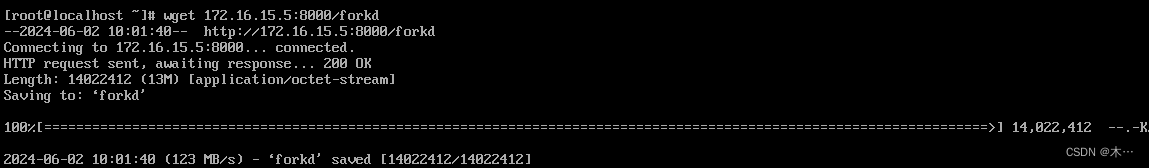

开启服务 上传到靶机

然后赋权 chmod 777 forkd

然后执行./forkd

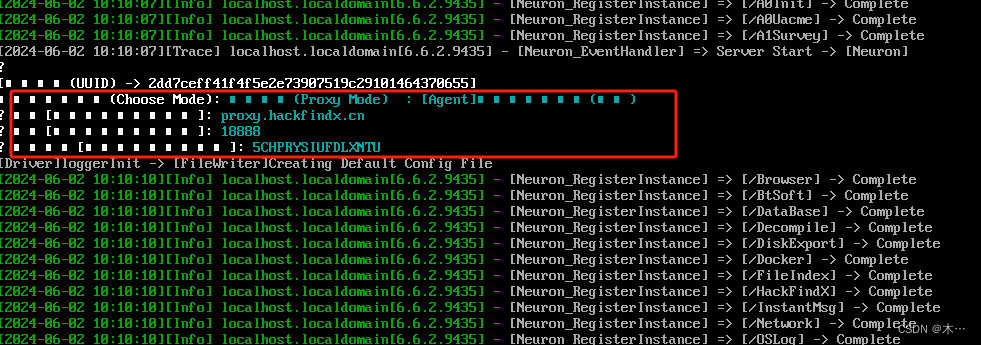

选择代理模式 好像是有什么正向 反向 代理

这里选择proxy 就是代理模式

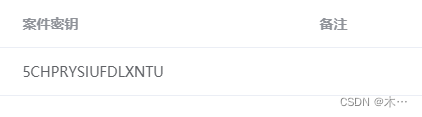

后面端口什么的一般都默认了可以检查一下 那个密钥对不对 如果不对的话就复制一下

链接成功

先查看这个网页的配置文件

看到通过8091端口转发

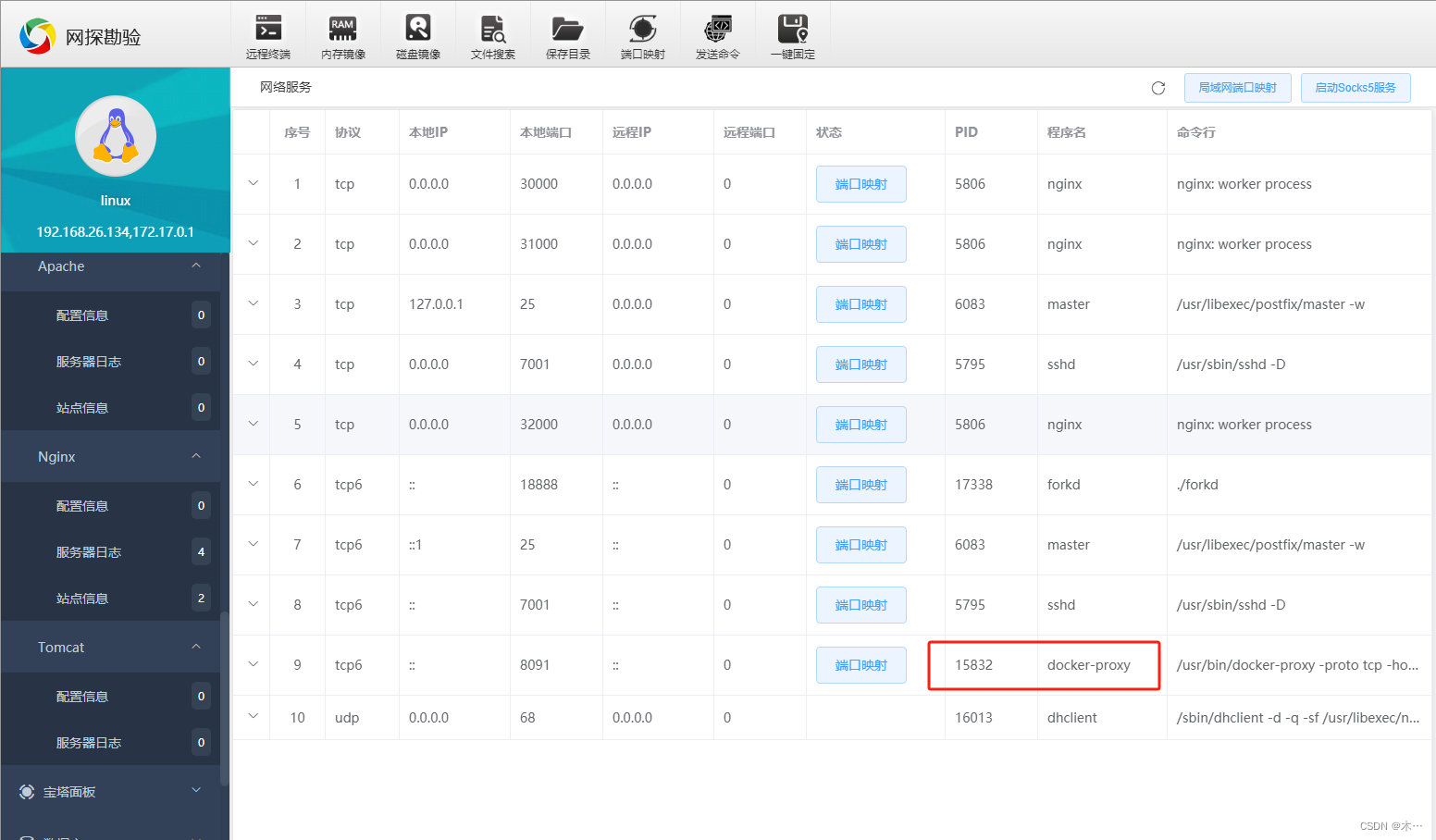

然后查看一下端口映射

发现是通过docker

所以要进入到docker中去

docker ps查看所有容器,加个-a查看正在运行的

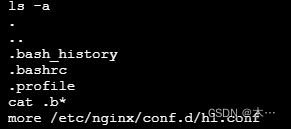

docker exec -it 容器名/容器ID /bin/bash进入容器,查看历史命令

查看文件

然后看这个bash文件查看历史命令

可以看见查看了h1

所以进入到这个h1.conf中查看

| 9 | 嫌疑人曾经从题 7 的 IP 地址,通过 WEB 方式远程访问过网站,统计出检材 1 中该 IP 出现的次数为 () (答案格式:“888” 纯数字) | 10 |

|---|---|---|

| 18 |

docker logs -f sever1 | grep -c 192.168.99.222

检材二

| 10 | 检材 2 的原始磁盘 SHA256 值为 ()(答案格式: “abcdefg” 不区分大小写) | 10 |

|---|---|---|

| 2D926D5E1CFE27553AE59B6152E038560D64E7837ECCAD30F2FBAD5052FABF37 |

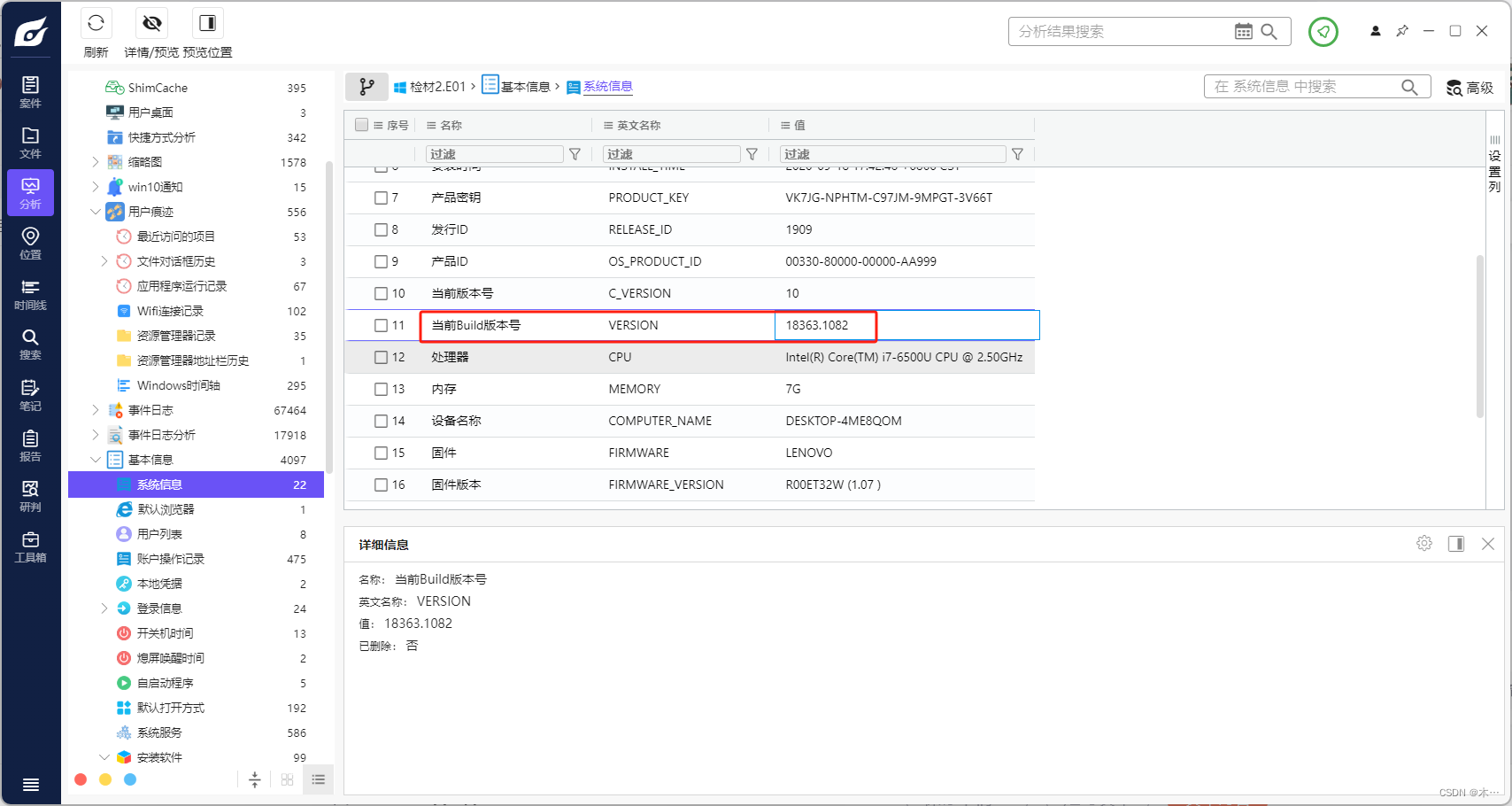

| 11 | 检材 2 所在计算机的 OS 内部版本号是 ()(答案格式: “12345.7895” 半角符号) | 10 |

|---|---|---|

| 18363.1082 |

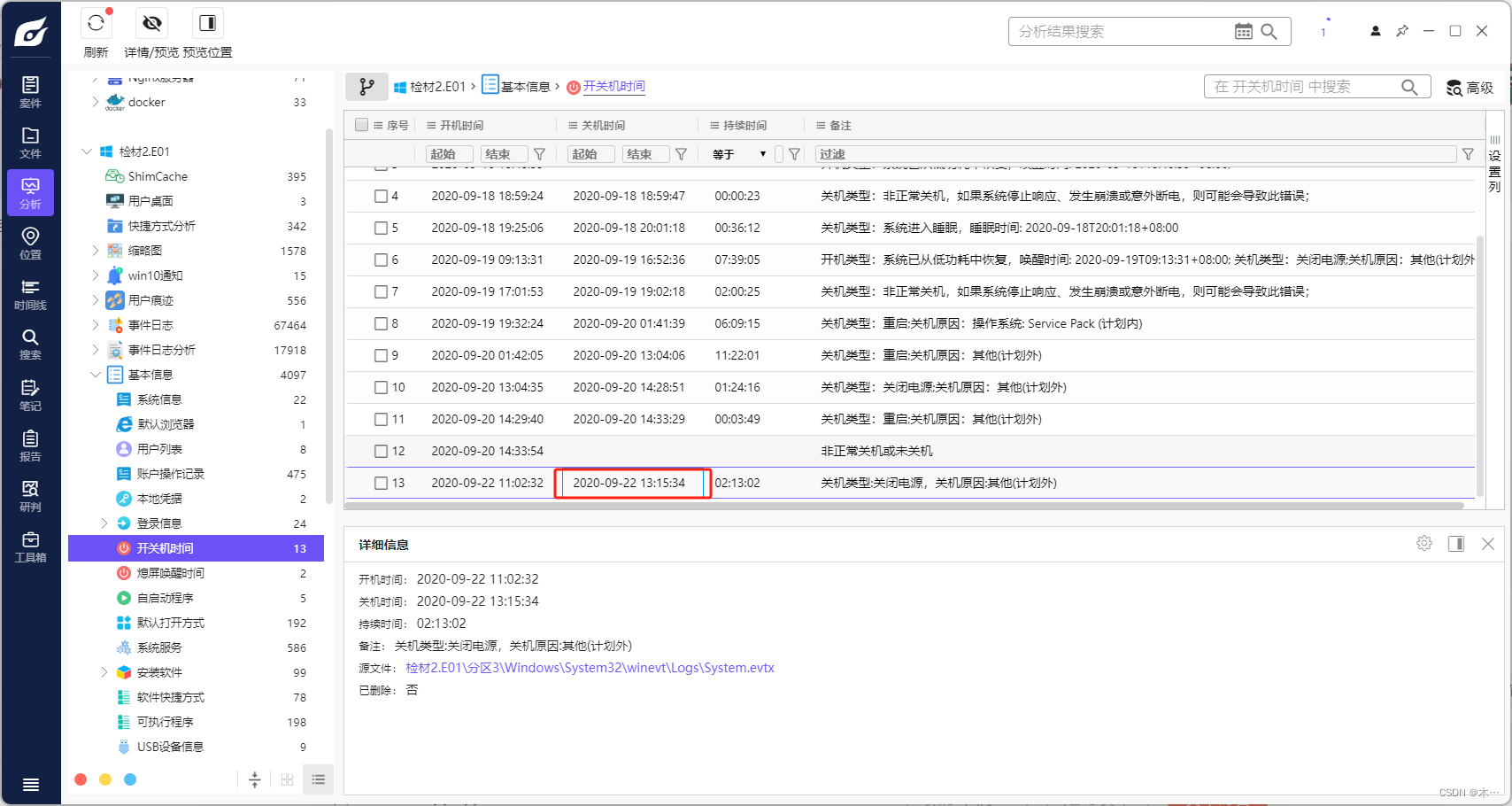

| 12 | 检材 2 所在计算机最后一次正常关机的时间为 ()(答案格式: “1970- 10-01 10:01:45” 精确到秒,半角符号) | 10 |

|---|---|---|

| 2020-09-22 13:15:34 |

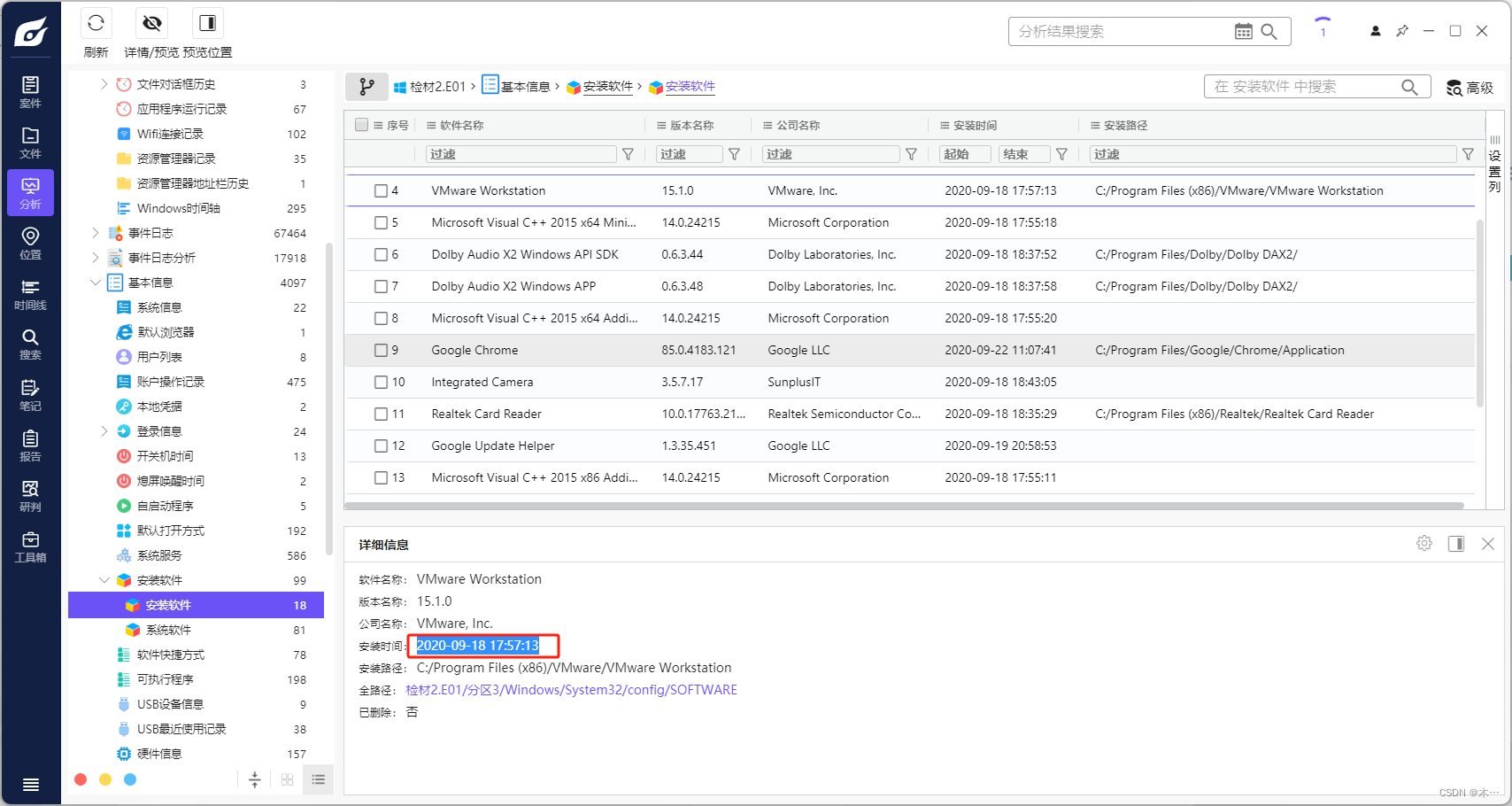

| 13 | 检材 2 中,VMware 程序的安装时间为 ()(答案格式: “2020-01-01 21:35” 精确到分钟,半角符号) | 10 |

|---|---|---|

| 2020-09-18 17:54 |

直接看运行时间还不行 要看安装包运行的时间

直接看运行时间还不行 要看安装包运行的时间

这也是一个套路。

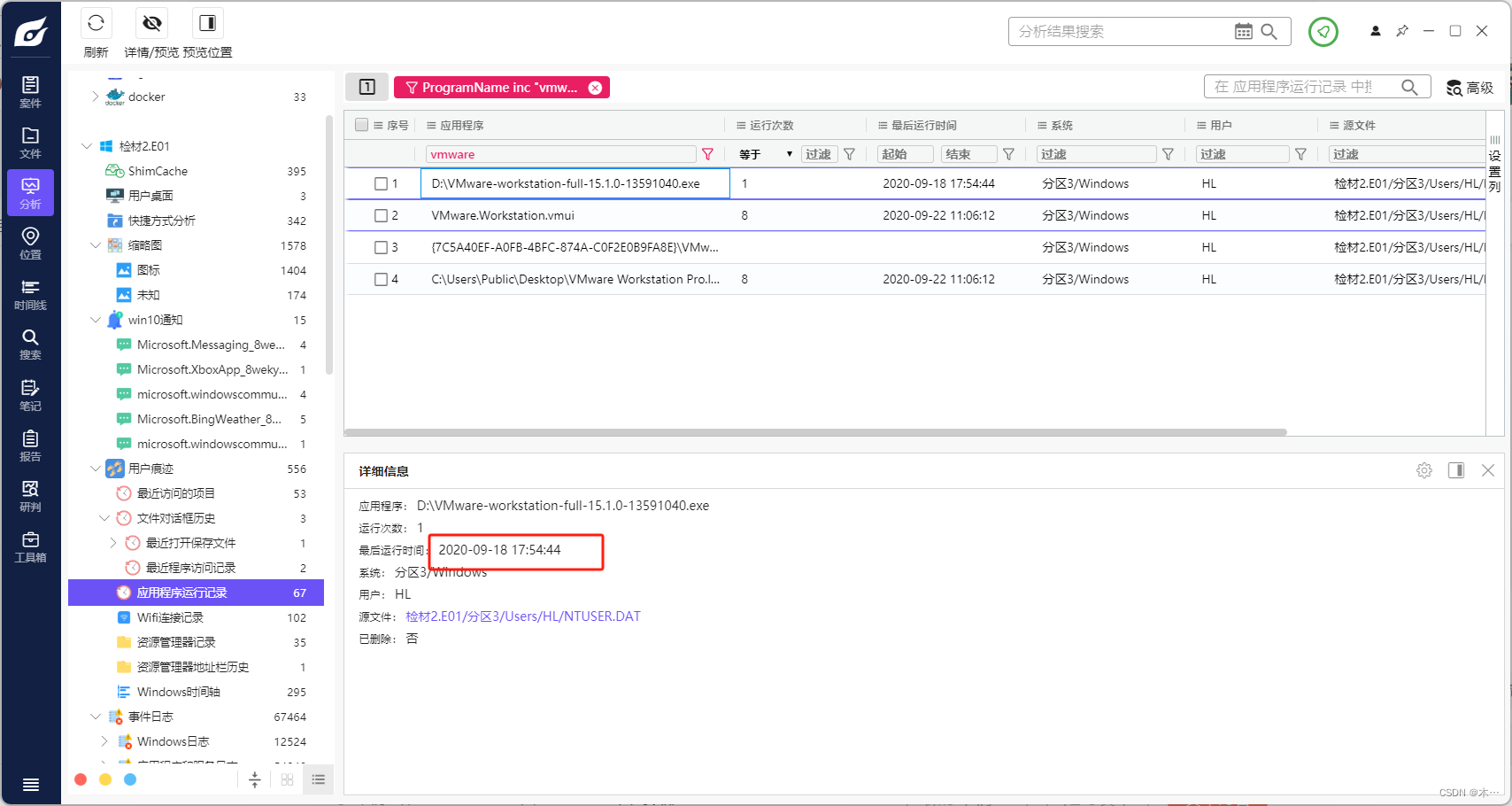

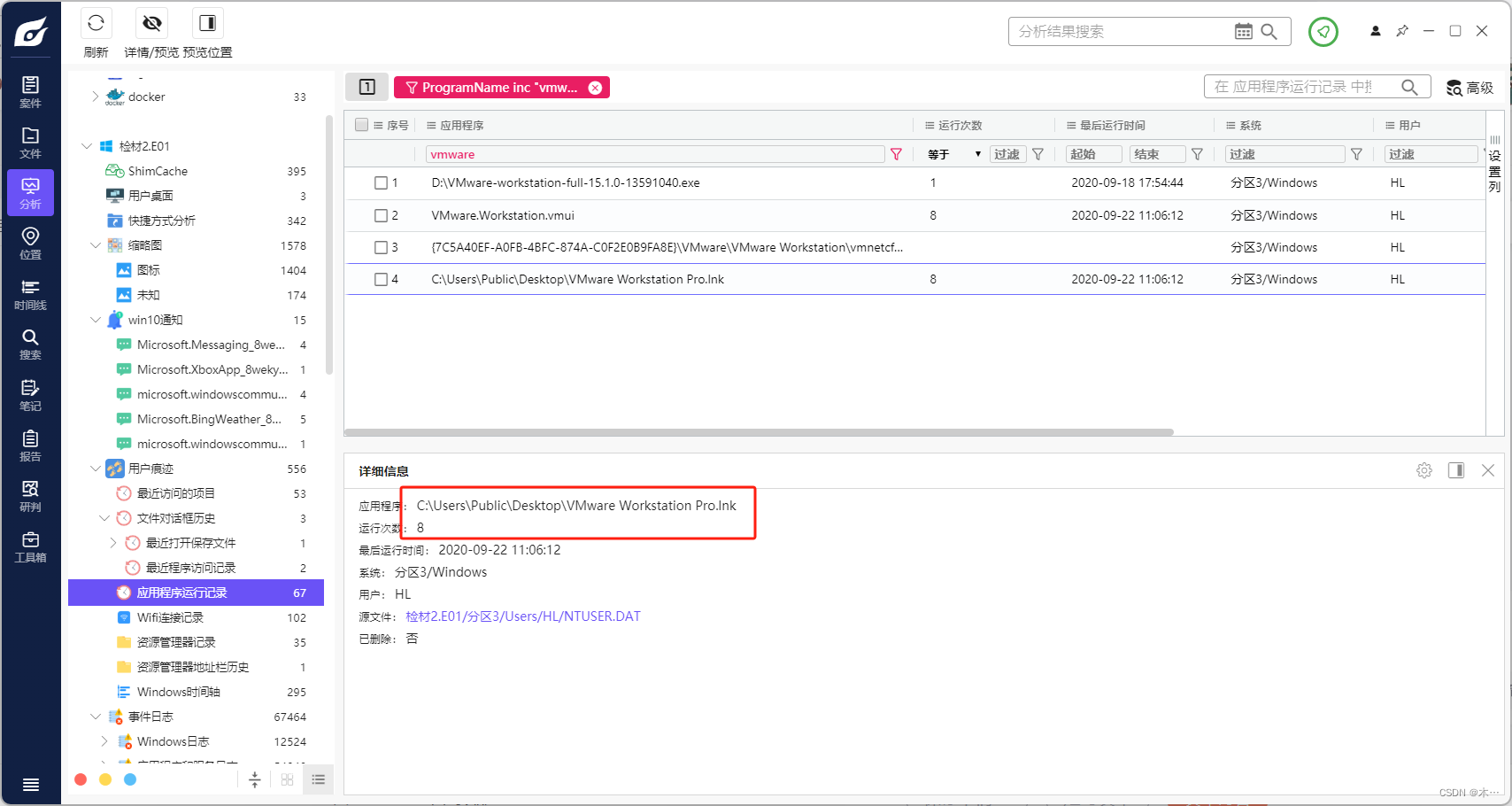

| 14 | 检材 2 中,Vmware.exe 程序总计启动过 () 次(答案格式: “5” 纯数字) | 10 |

|---|---|---|

| 8 |

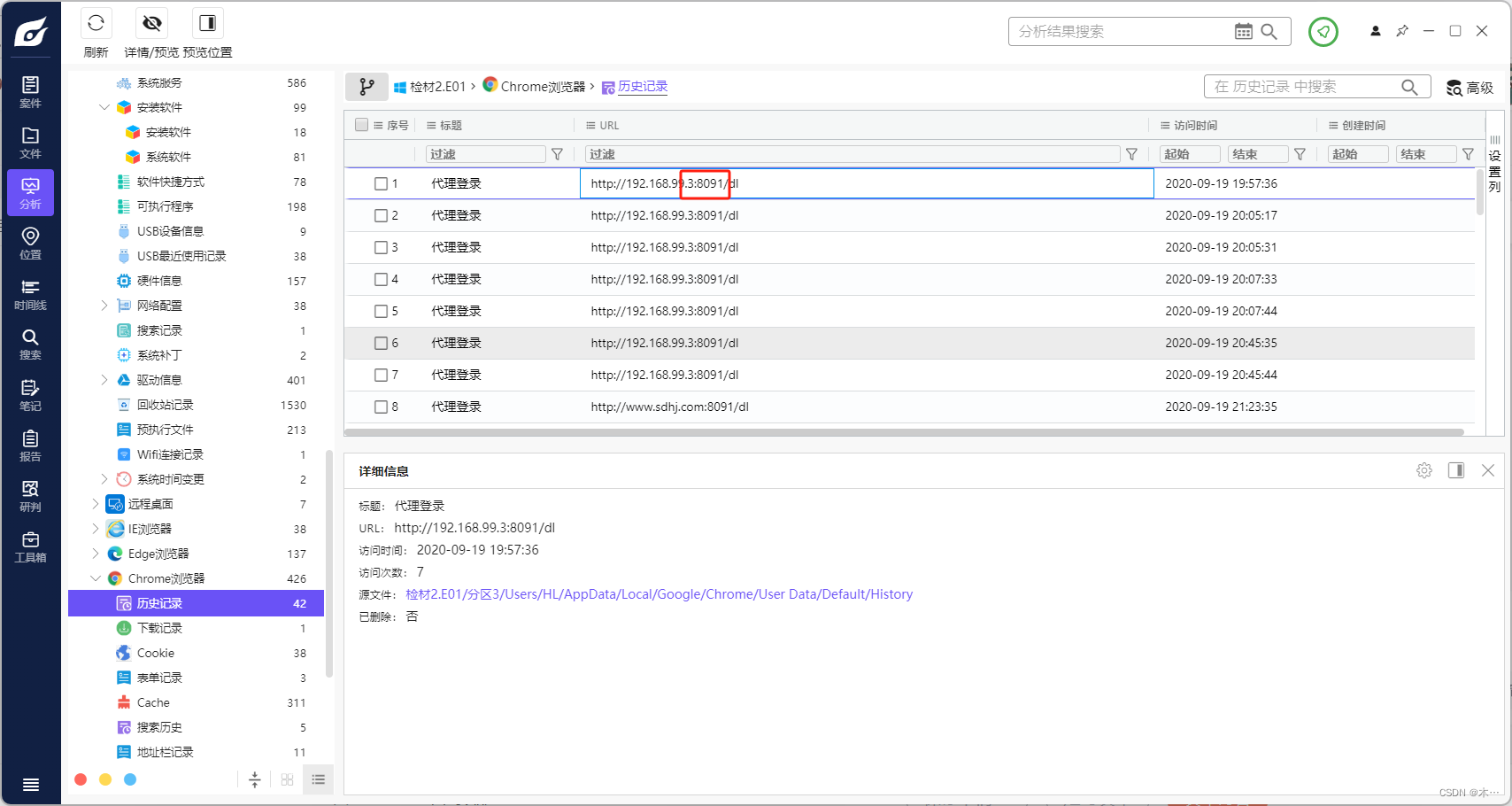

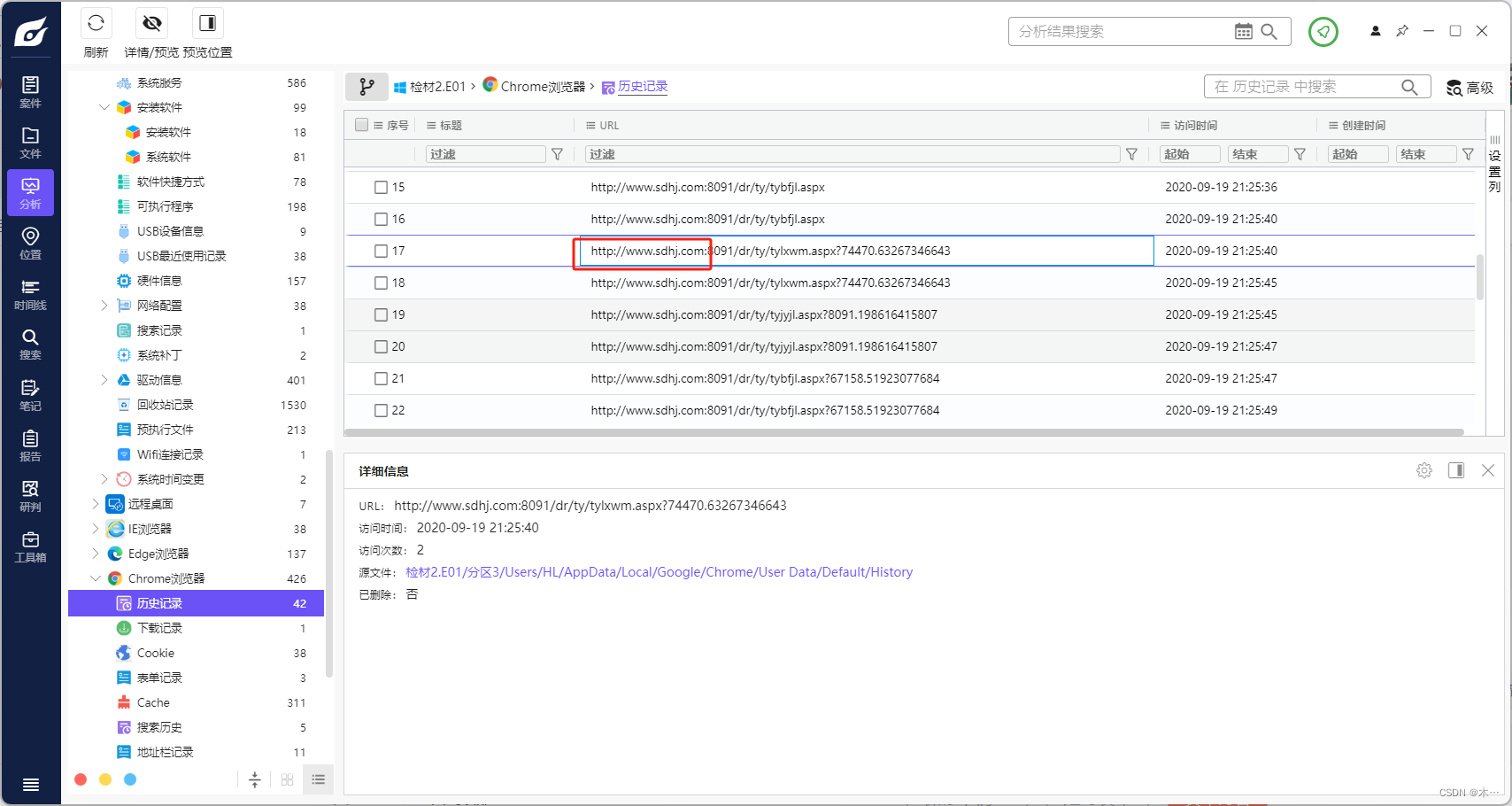

| 15 | 嫌疑人通过 Web 方式,从检材 2 访问检材 1 所在的服务器上的网站时,连接的目标端口是 () (答案格式: “12345” 纯数字) | 10 |

|---|---|---|

| 8091 |

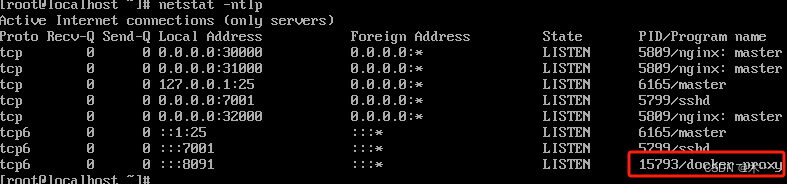

| 16 | 接 15 题,该端口上运行的进程的程序名称 (Program name) 为 ()(答案格式: “avahi-deamon” 字母和半角符号组合) | 10 |

|---|---|---|

| docker-proxy |

这个在检材1就看过了

懒得再开网探了 刚才其实都看过了

netstat -ntlp

| 17 | 嫌疑人从检材 2 上访问该网站时,所使用的域名为 ()(答案格式: “www.baidu.com” 半角符号) | 10 |

|---|---|---|

| www.sdhj.com |

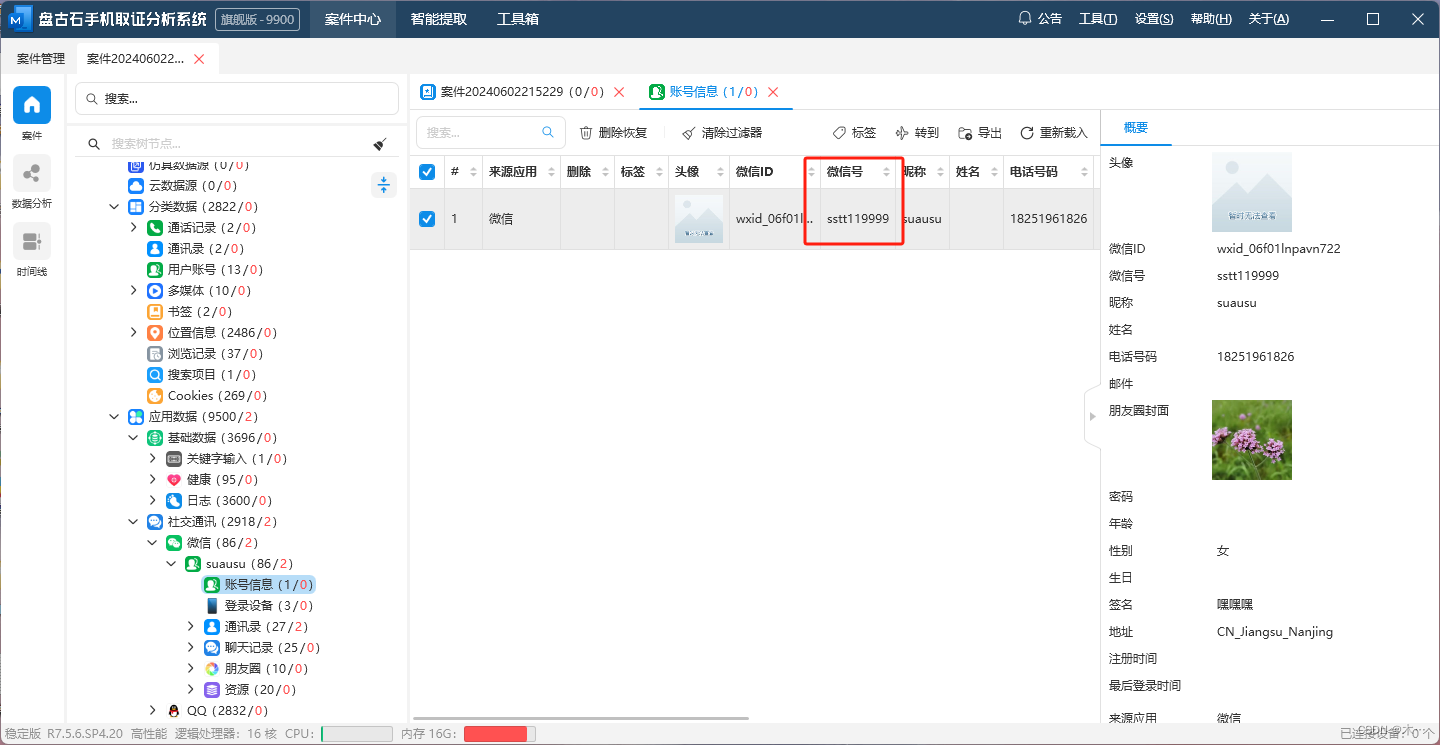

| 18 | 检材 2 中,嫌疑人所使用的微信 ID 是 ()(答案格式: “abcde8888” 字母数字组合) | 10 |

|---|---|---|

| sstt119999 |

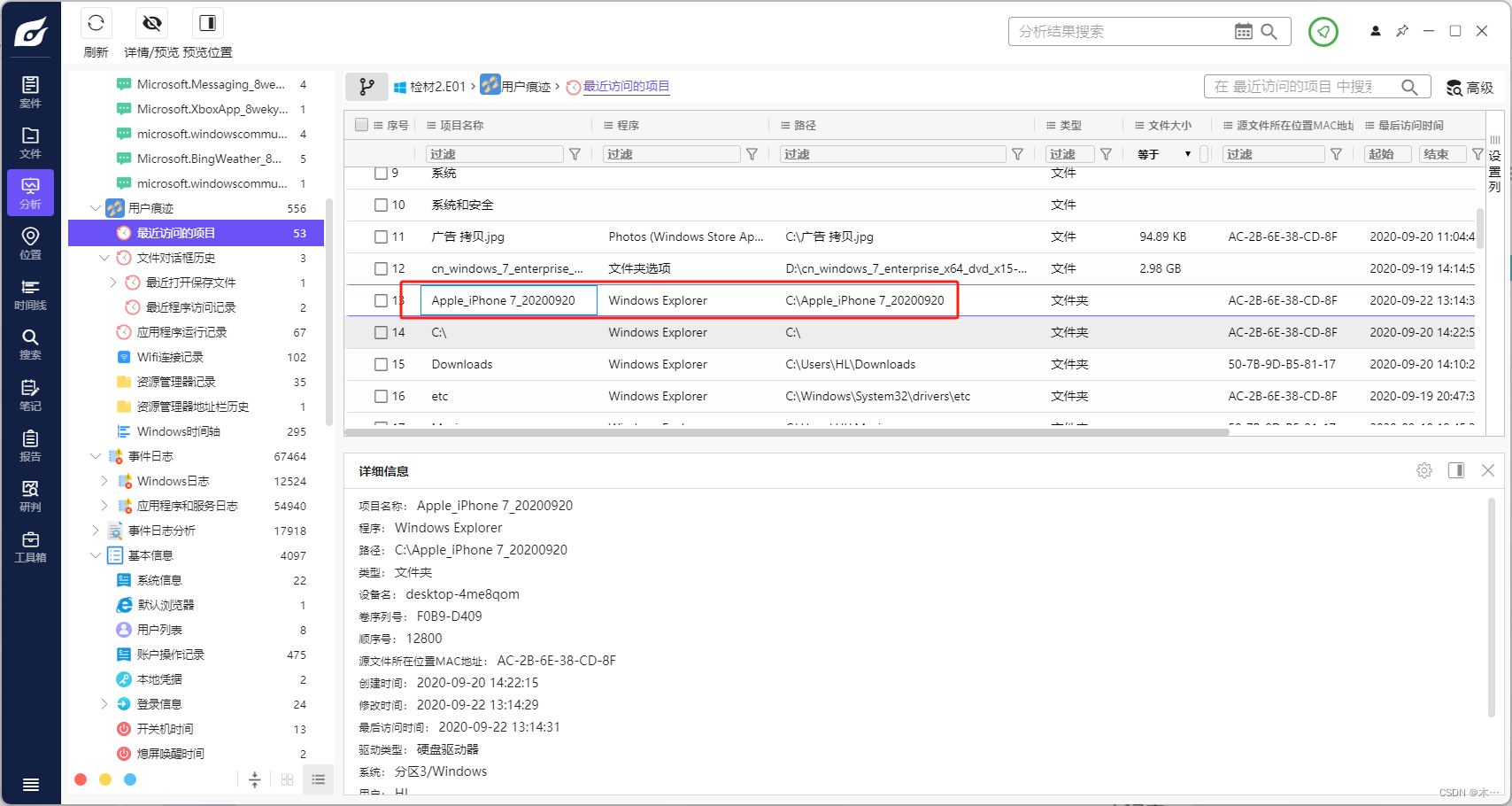

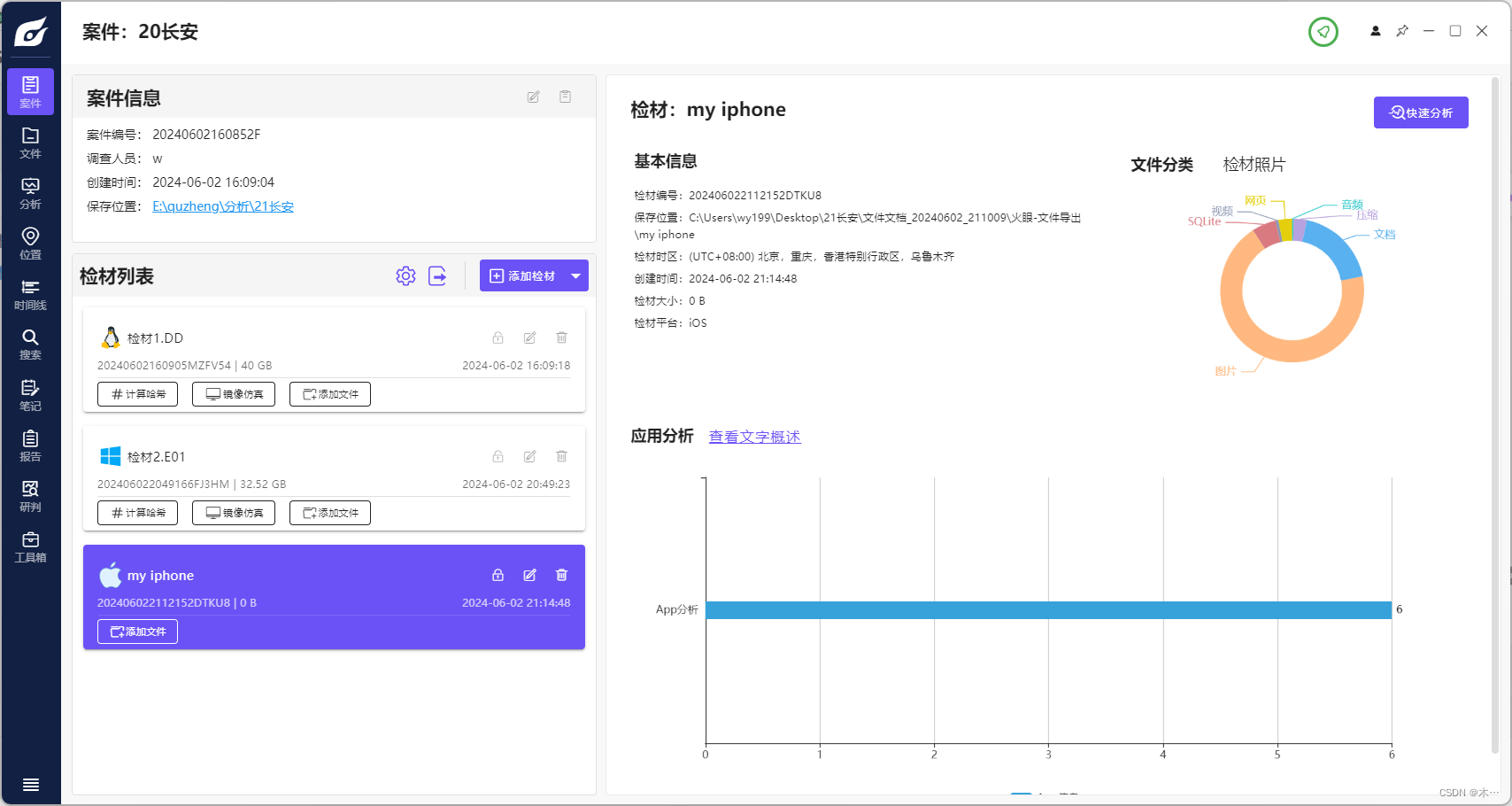

并没有找到微信

直接搜索weixin或者wechat也不行

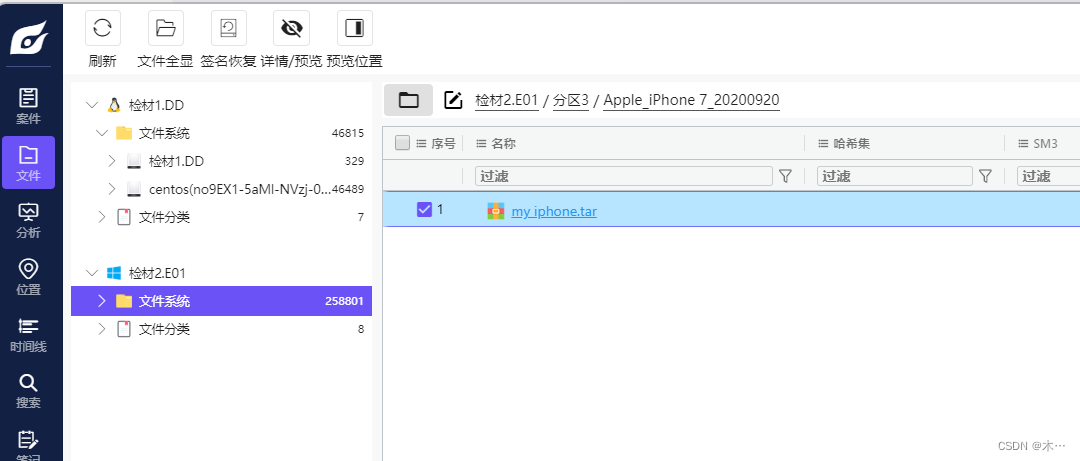

然后在最近访问的项目里面找到一个手机的镜像

找到这个tar文件

导出来之后解压 反正我拿bandzip是报错 但是应该也 不影响分析

反正然后按照文件集导入 也是分析出来了

好吧还是被破坏了

就是要用盘古石的手机取证 导入苹果的tar文件 就能分析出来

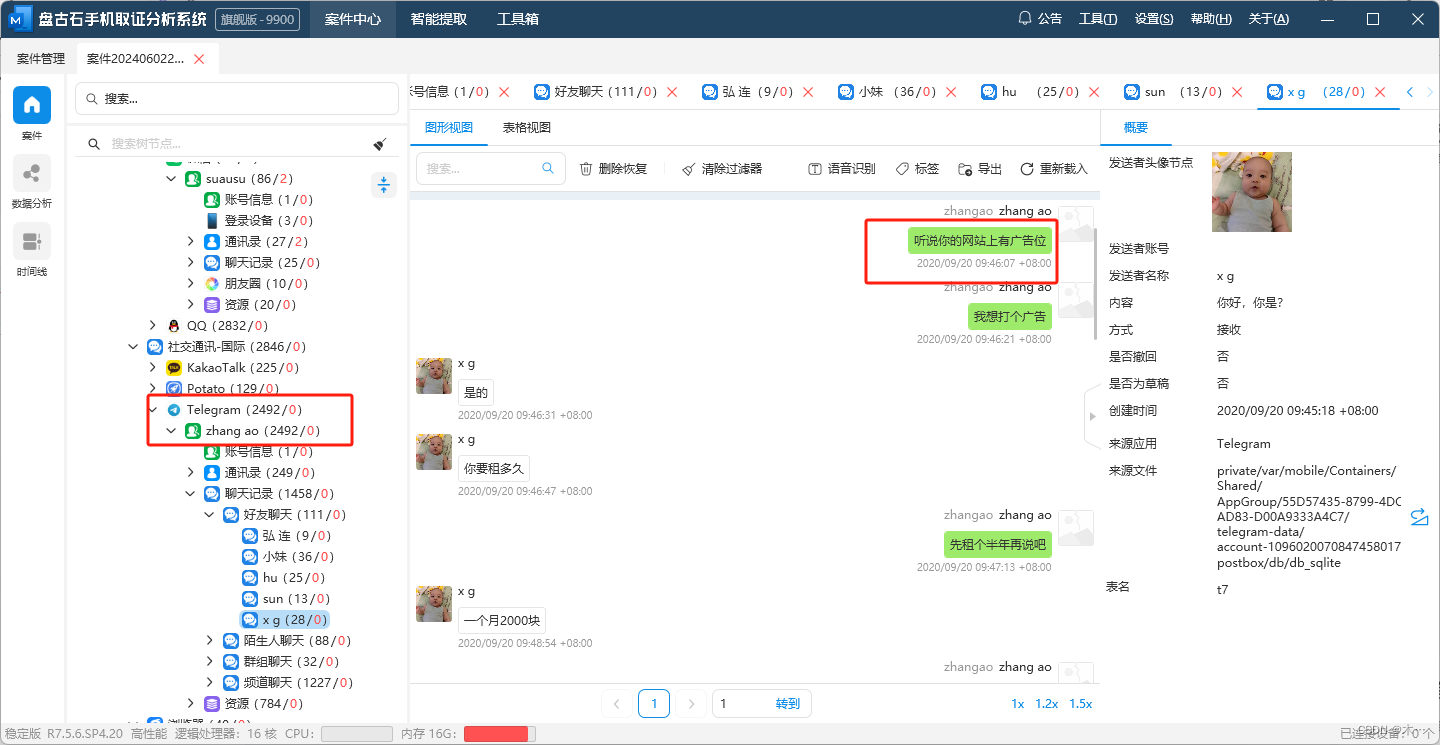

| 19 | 分析检材 2 ,嫌疑人为推广其网站,与广告位供应商沟通时使用的通联工具的名称为 () (答案格式: “Wechat ” 不区分大小写) | 10 |

|---|---|---|

| telegram |

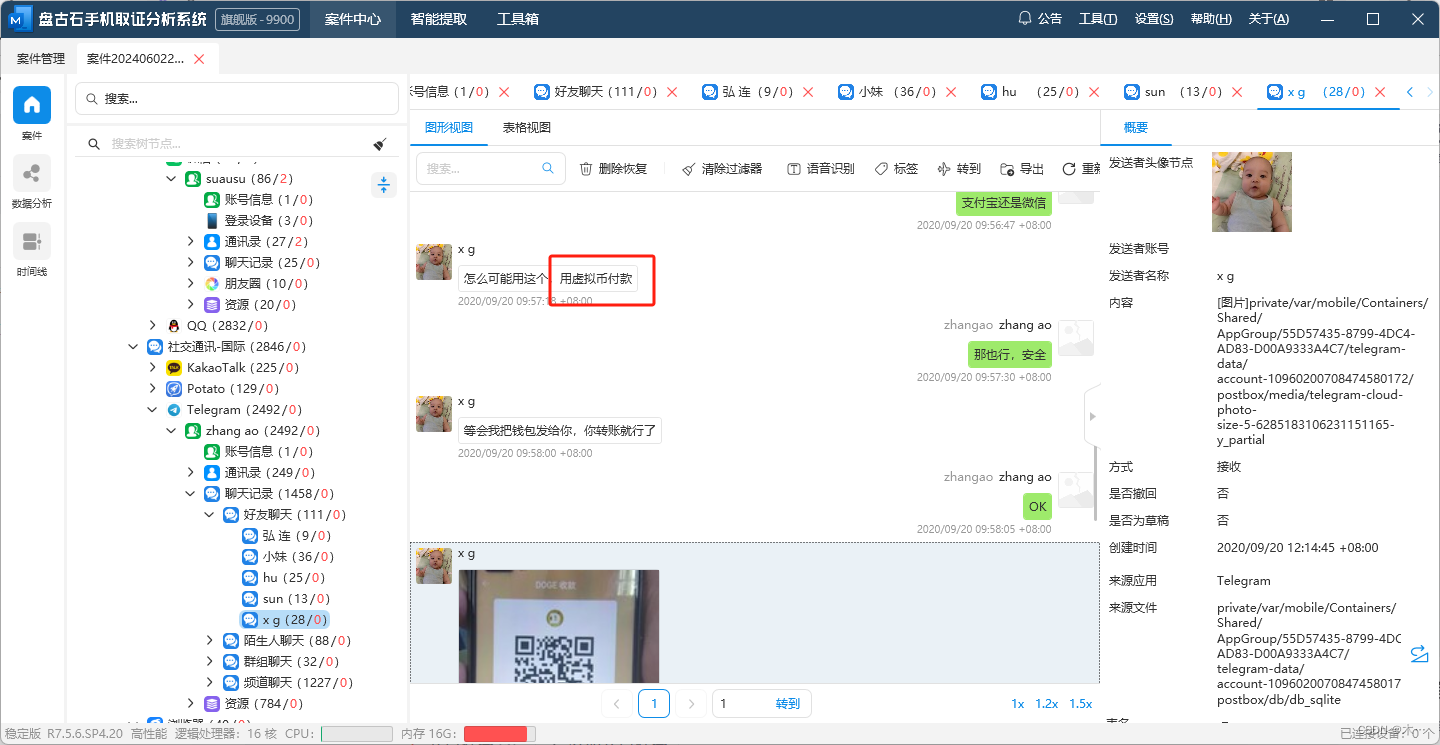

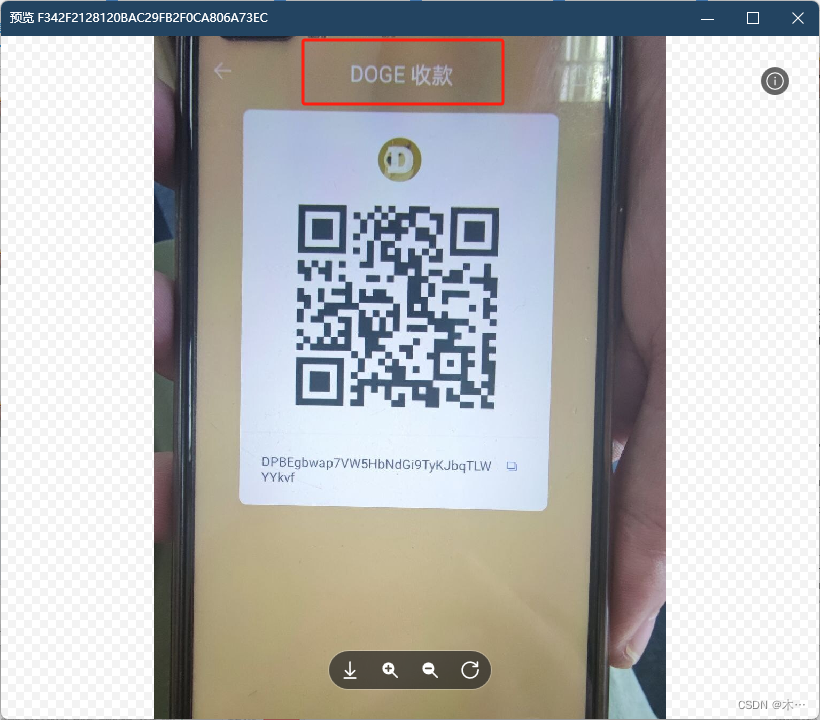

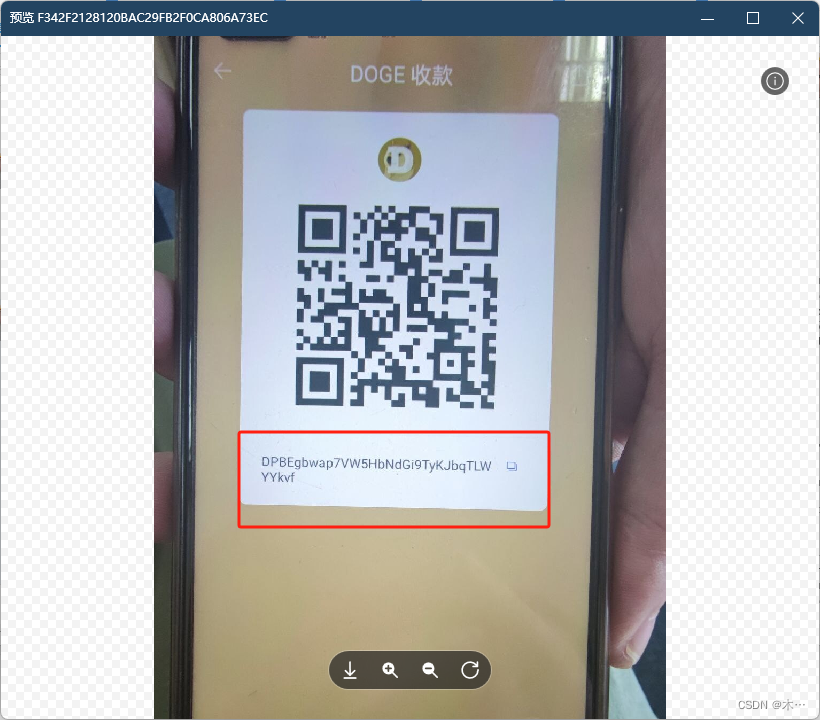

| 20 | 分析检材 2 ,嫌疑人使用虚拟货币与供应商进行交易,该虚拟货币的名称是 ()(答案格式: “bitcoin” 不区分大小写) | 10 |

|---|---|---|

| dogecoin |

| 21 | 上述交易中,对方的收款地址是 ()(答案格式: “abC1de3fghi” 大小写字母数字组合) | 10 |

|---|---|---|

| DPBEgbwap7VW5HbNdGi9TyKJbqTLWYYkvf |

| 22 | 上述交易中,嫌疑人和供应商的交易时间是 ()(答案格式: “2020-01-01 21:35:54” 精确到秒,半角符号) | 10 |

|---|---|---|

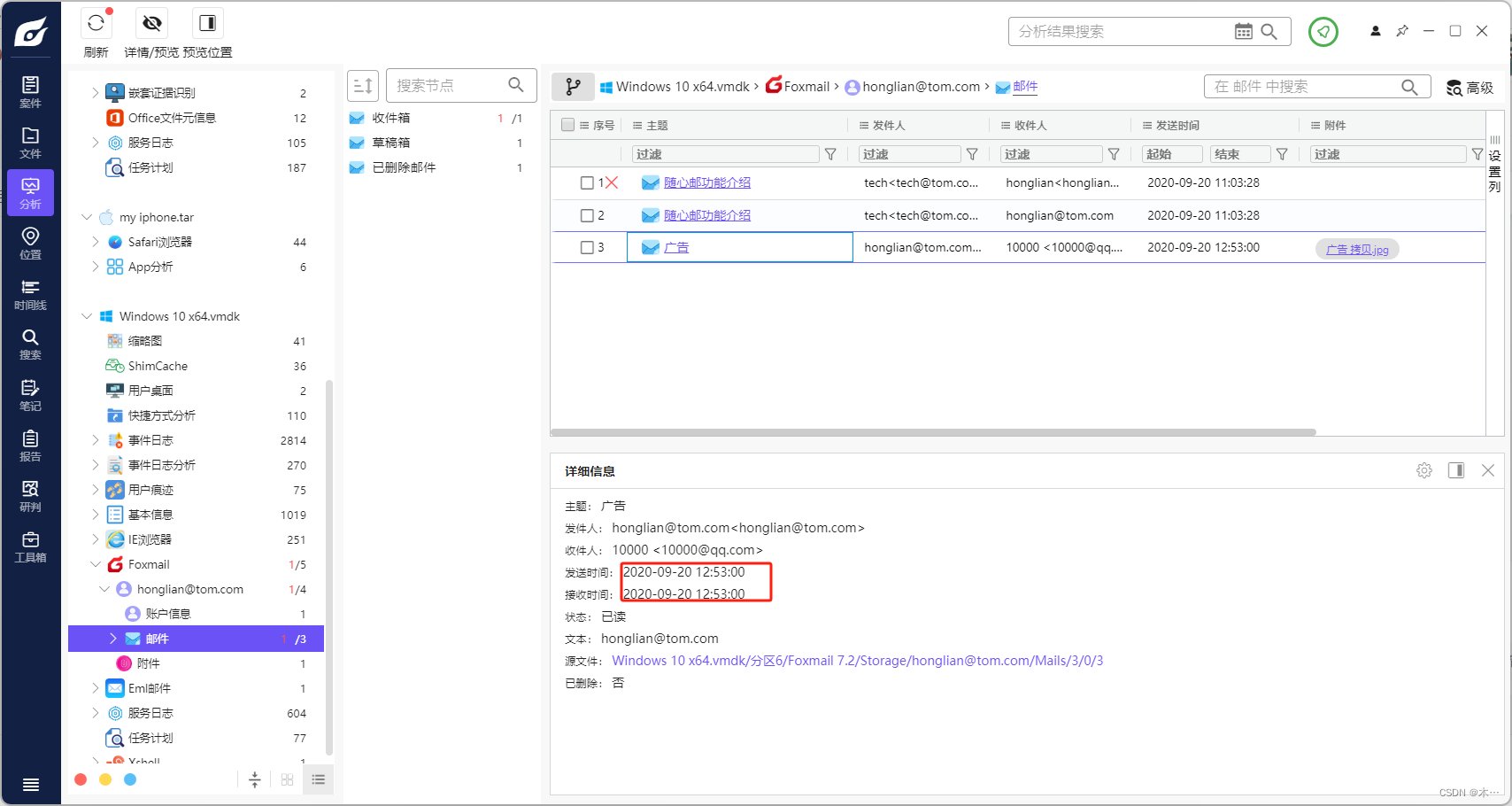

| 2020-09-20 12:53 |

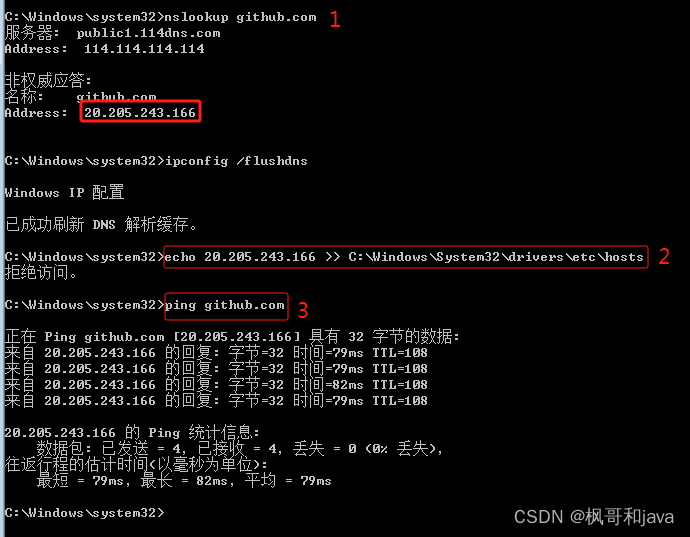

直接搜索狗狗币 就可以进入到官网

然后搜索收款地址 就可以找到时间 这个时间还要加上8小时

| 22 | 上述交易中,嫌疑人支付货币的数量为()(答案格式:“8888”纯数字) | 10 |

|---|---|---|

| 4000 |

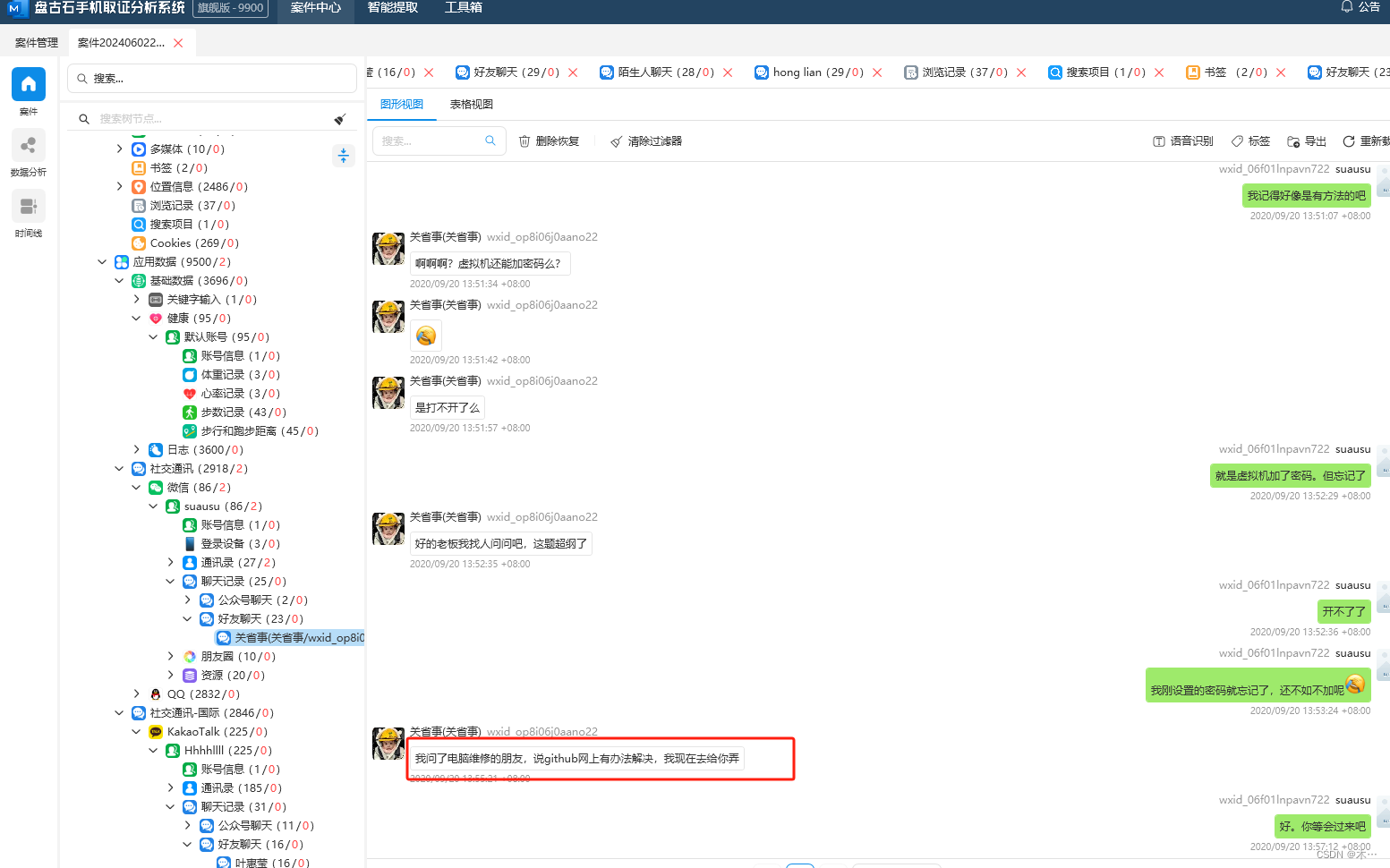

| 24 | 检材 2 中,嫌疑人使用的虚拟机的虚拟磁盘被加密,其密码为 ()(答案格式: “aoeiou”小写字母) | 10 |

|---|---|---|

| zzzxxx |

在聊天记录找到说这个虚拟机密码的解密的

Vmware虚拟磁盘文件解密_pyvmx-cracker-master-CSDN博客

Vmware虚拟磁盘文件解密_pyvmx-cracker-master-CSDN博客

GitHub - axcheron/pyvmx-cracker: Simple tool to crack VMware VMX encryption passwords

python pyvmx-cracker.py -v x.vmx -d wordlist.txt

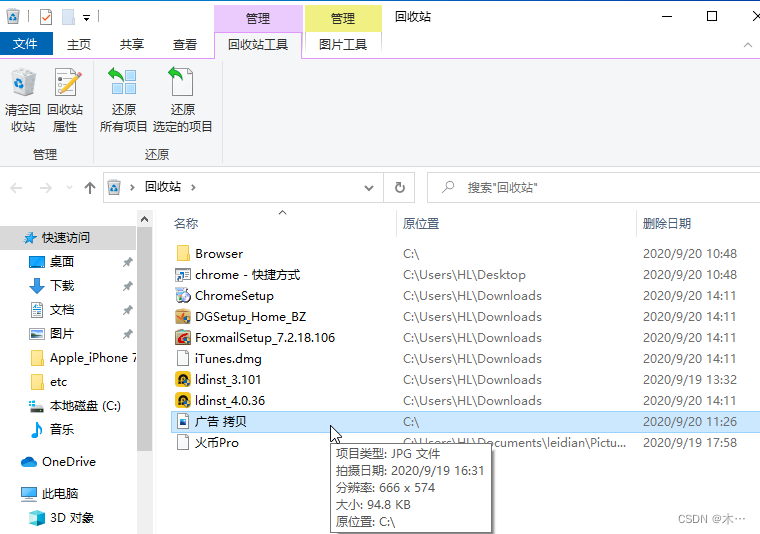

| 25 | 检材 2 中,嫌疑人发送给广告商的邮件中的图片附件的SHA256 值为 () ; (忽略邮件状态)(答案格式: “abcdefg” 小写字母) | 10 |

|---|---|---|

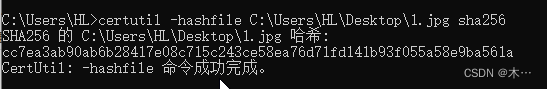

| cc7ea3ab90ab6b28417e08c715c243ce58ea76d71fd141b93f055a58e9ba561a |

回收站里面找到

直接在里面计算

certutil -hashfile 路径 sha256

这里要分析win10的话 就要先接触加密 不然什么都分析不出来

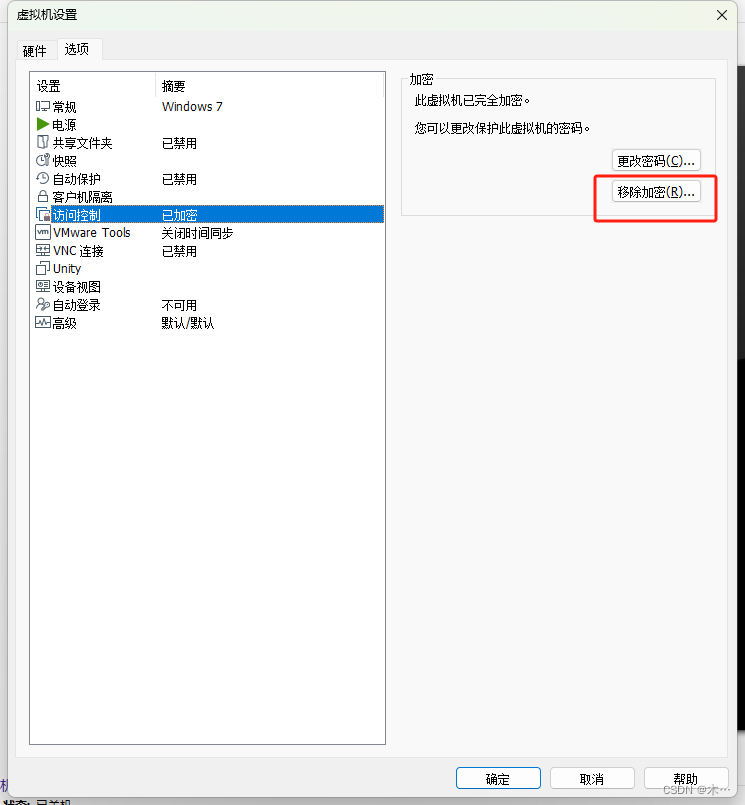

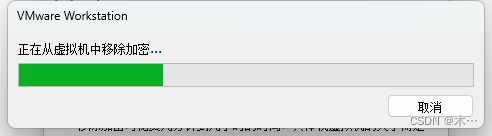

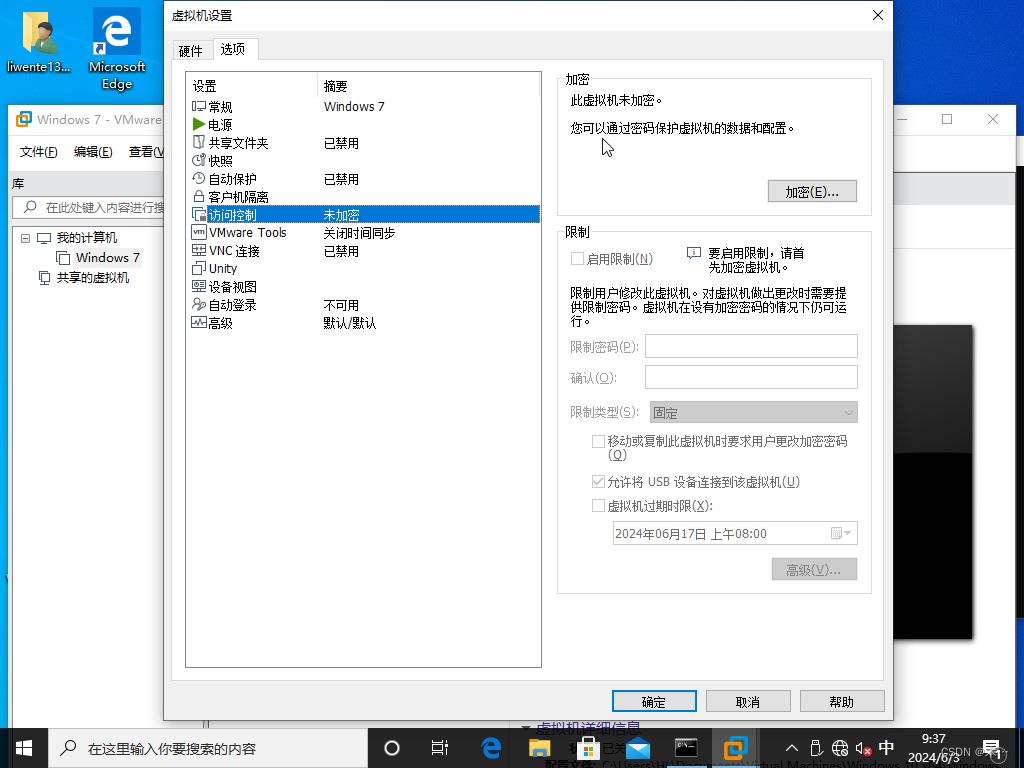

我是先把这个vmx文件导出来 然后在本地进行移除加密

虚拟机设置-选项-移除加密

输入密码zzzxxx就可以移除

但是解密到一半说因为io错误无法解密

所以我又到虚拟机里面解密了

成功解密

再打开就不需要密码了

火眼可以直接分析

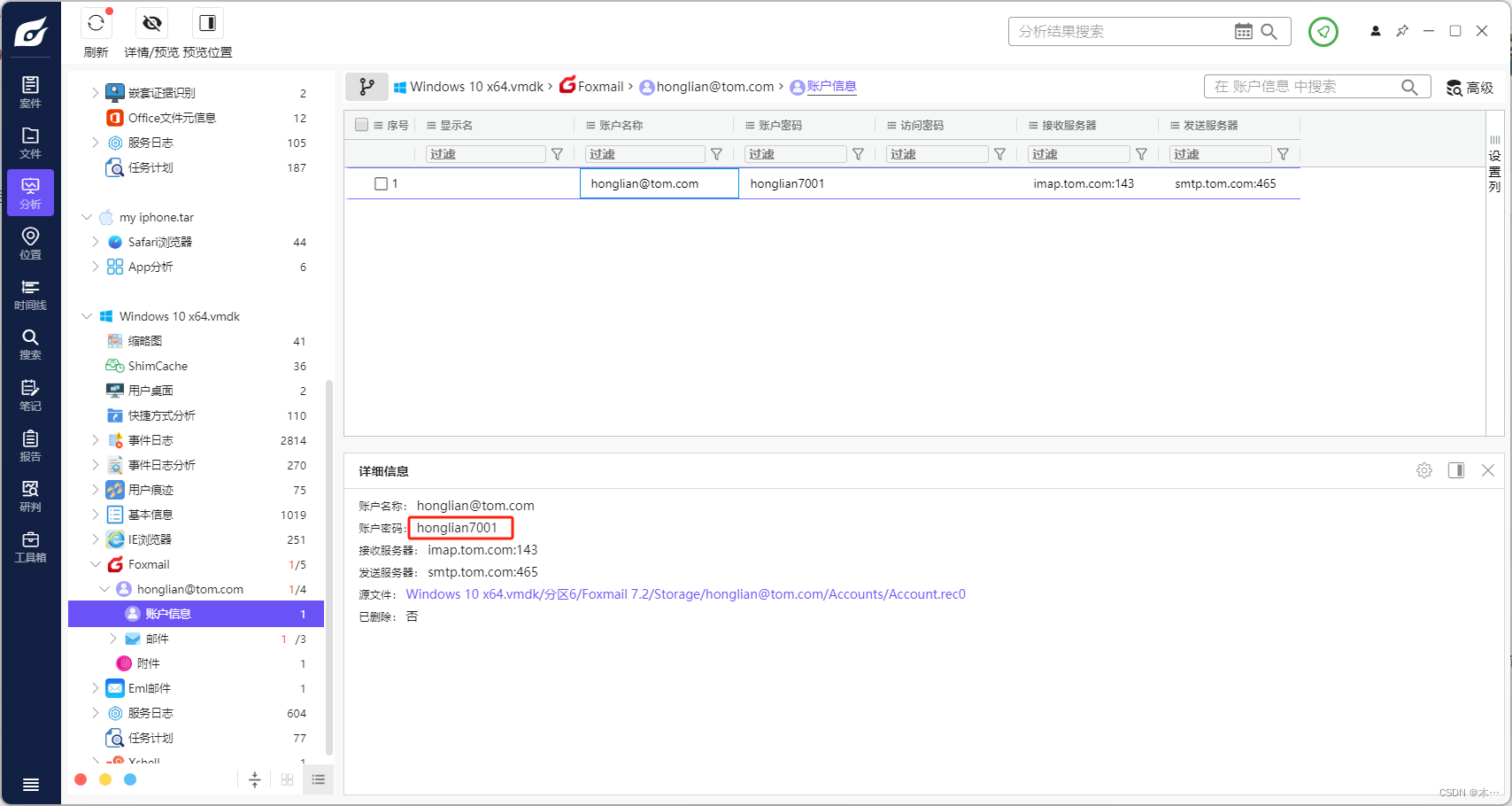

| 27 | 检材 2 中,嫌疑人的邮箱密码是 ()(答案格式: “abcde123456” 字母符号数字组合,区分大小写)honglian7001 | 10 |

| honglian7001 |

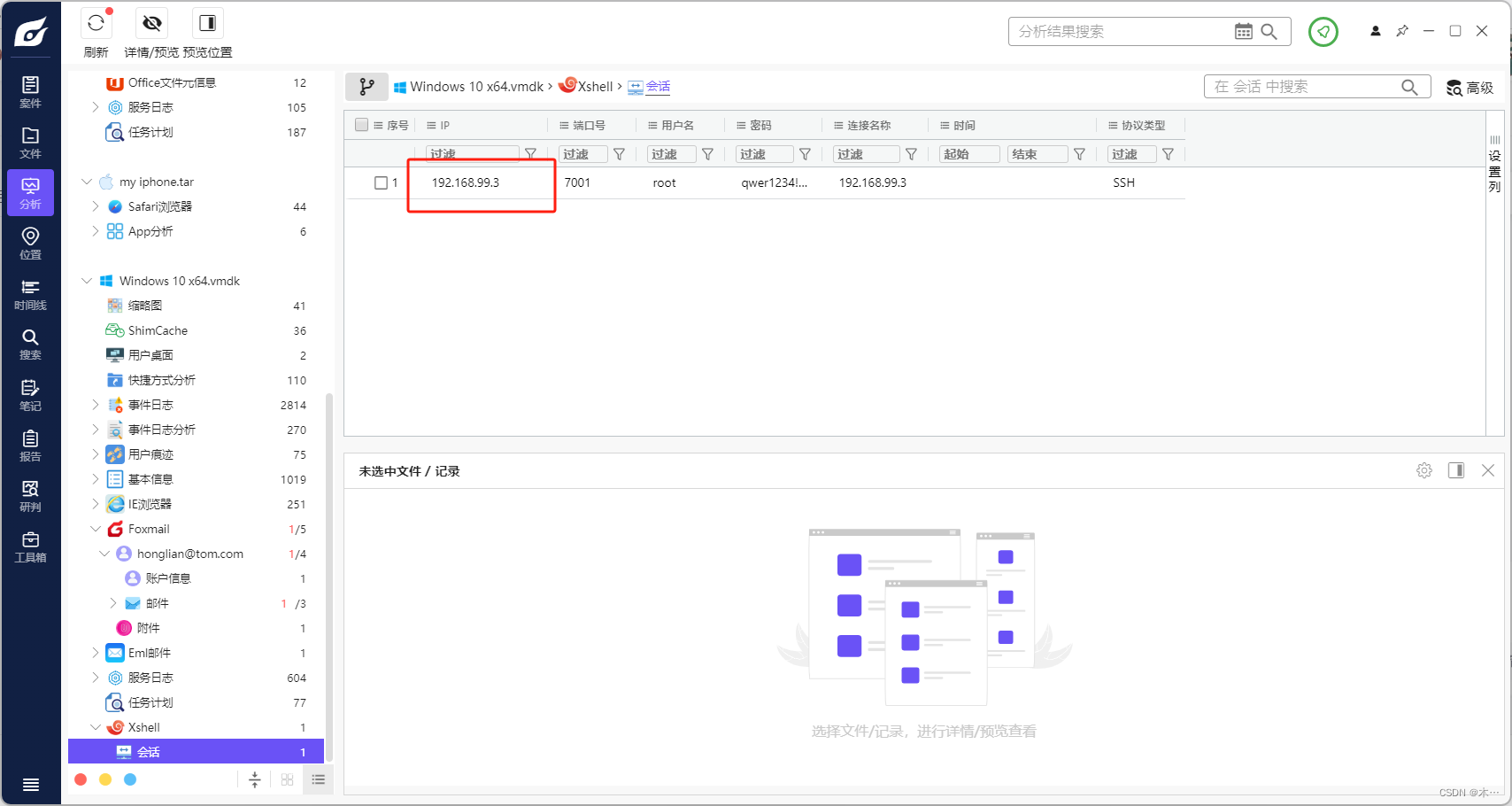

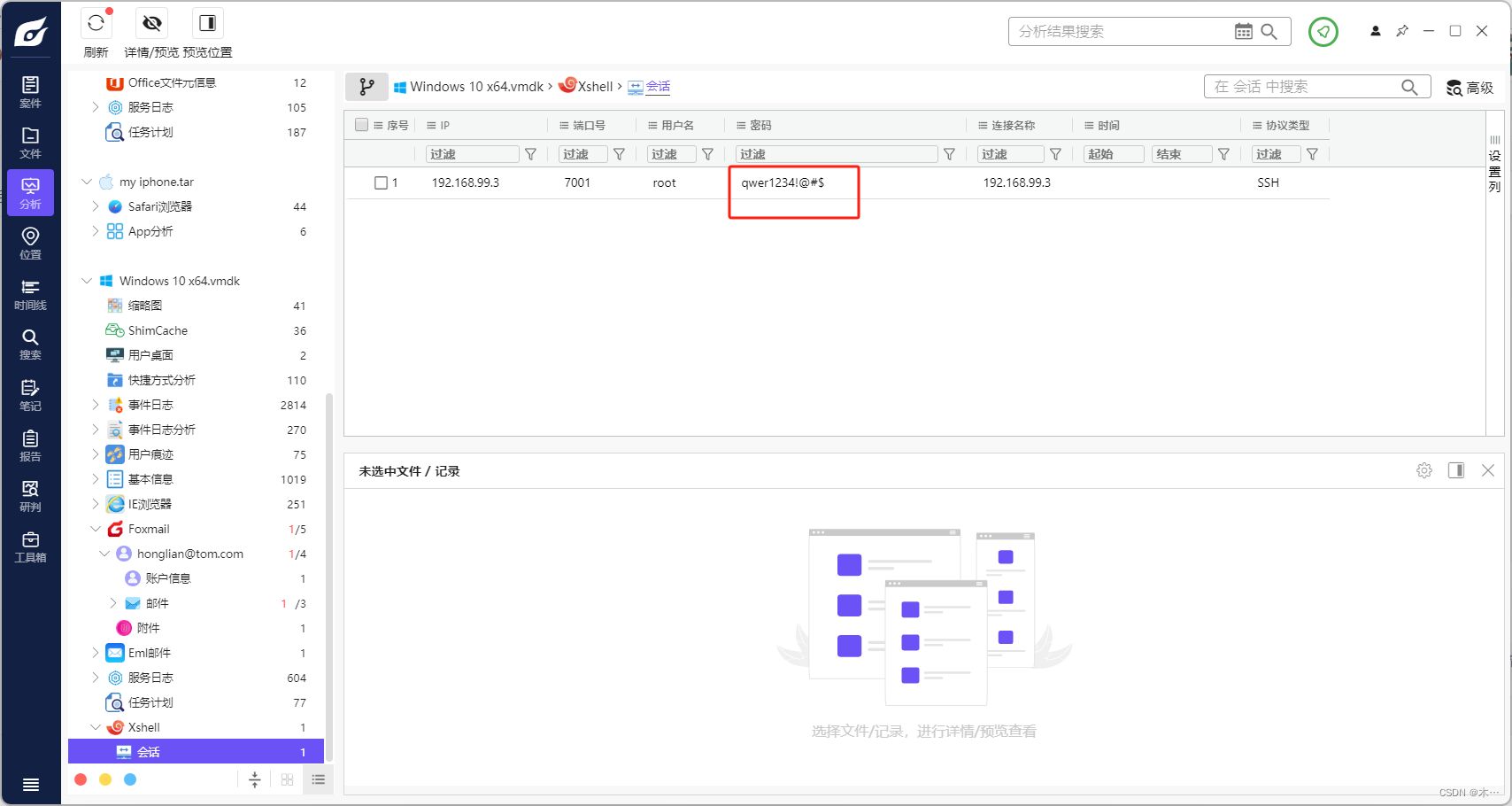

| 28 | 检材 2 中,嫌疑人使用了 () 远程管理工具,登录了检材 1 所在的服务器。(答案格式: “abcde” 字母,不区分大小写) xshell | 10 |

| 29 | 检材 2 中,嫌疑人使用上述工具连接服务器时,使用的登录密码为 ()(答案格式: “aBcd#123” 数字符号字母组合,区分大小写)qwer1234!@#$ | 10 |

| qwer1234!@#$ |

检材三

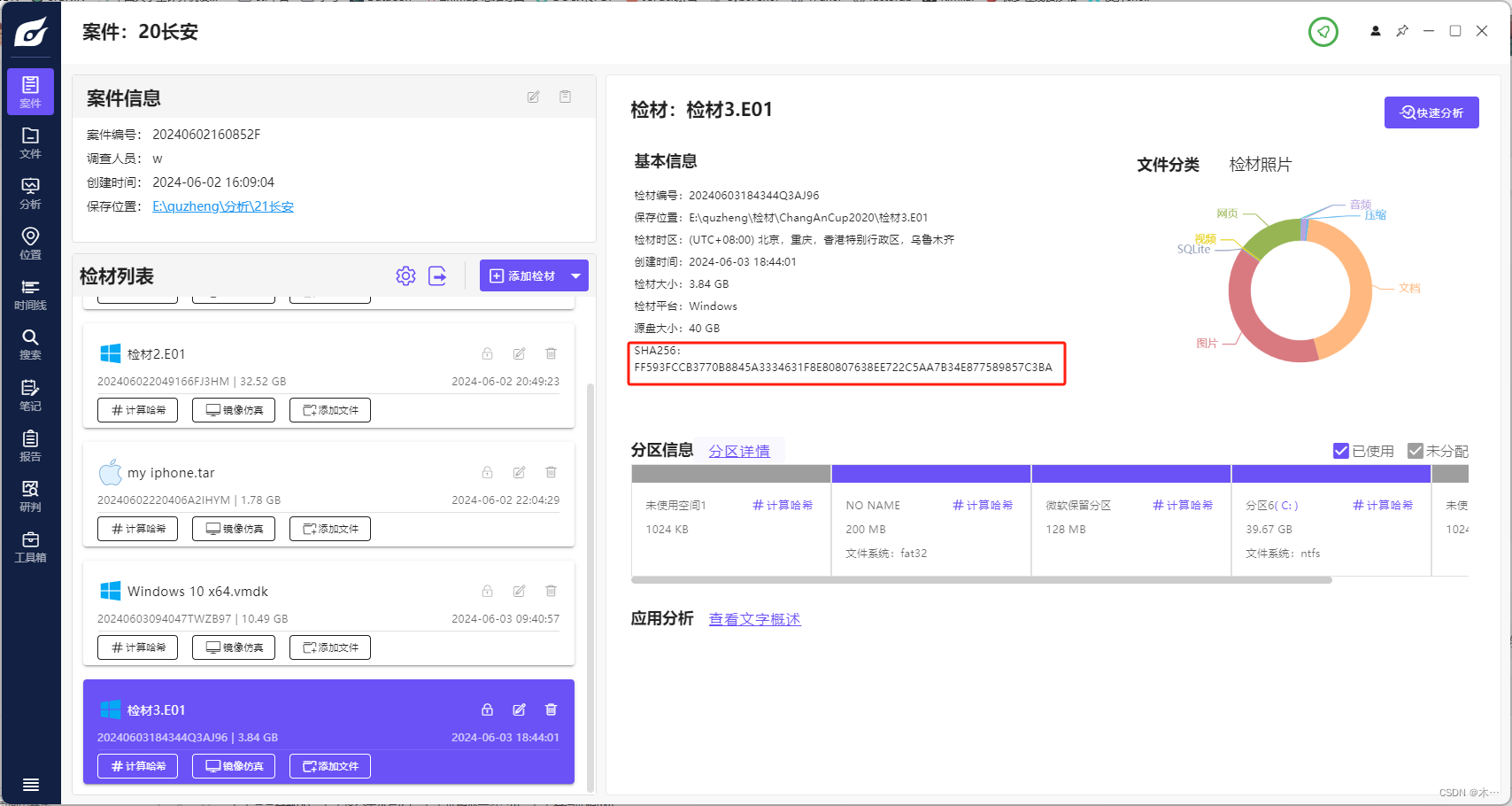

| 30 | 检材 3 的原始磁盘 SHA256 值为 ()(答案格式: “abcdefg” 不区分大小写) | 10 |

|---|---|---|

| FF593FCCB3770B8845A3334631F8E80807638EE722C5AA7B34E877589857C3BA |

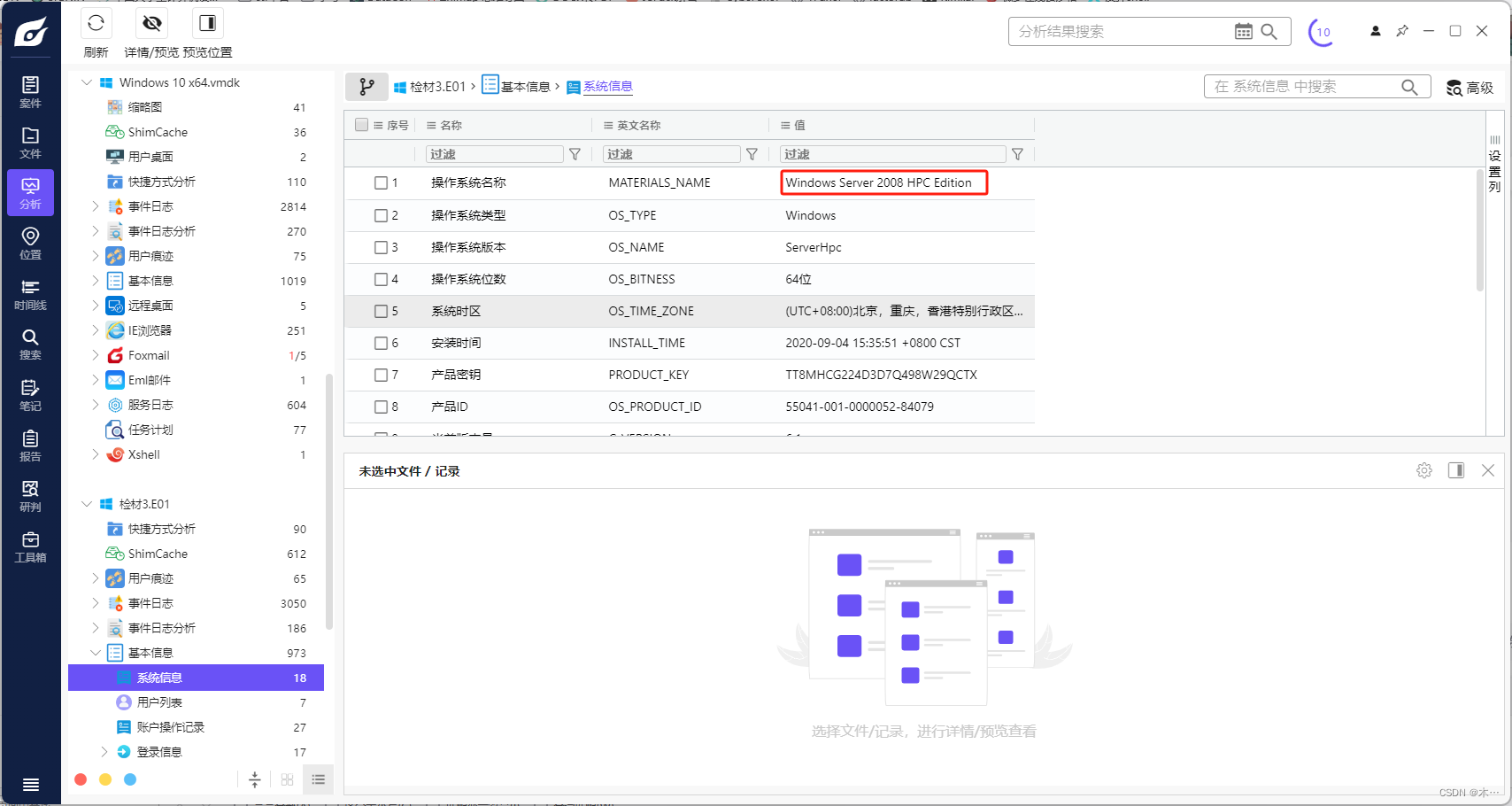

| 31 | 检材 3 所在的计算机的操作系统版本是 ()A. Windows Server 2012B. Windows Server 2008 R2C. Windows Server 2008 HPC EditionD. Windows Server 2019 LTSB | 10 |

|---|---|---|

| C |

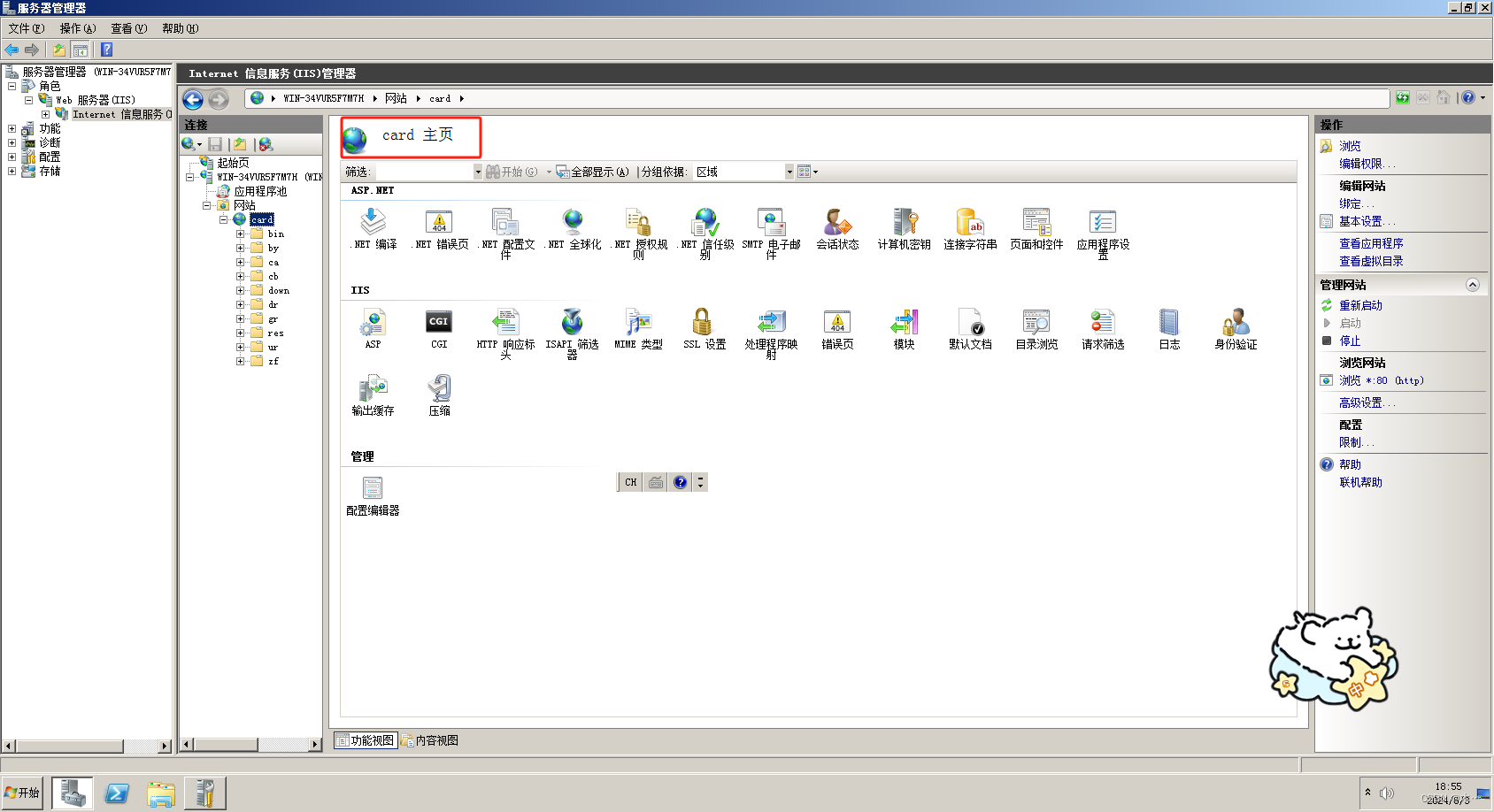

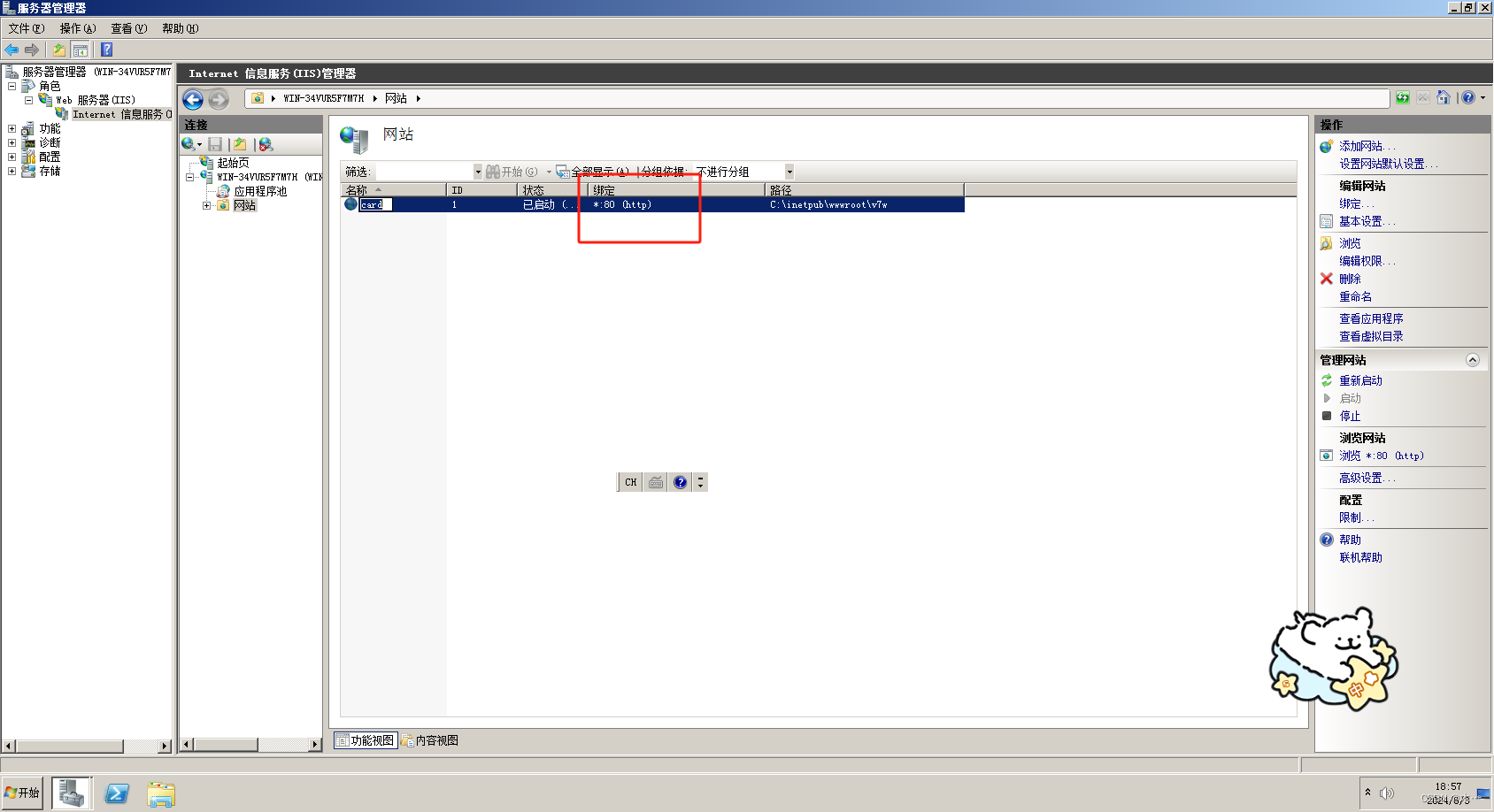

| 32 | 检材 3 中,部署的网站名称是 ()(答案格式: “abcdefg” 小写字母) | 10 |

|---|---|---|

| card |

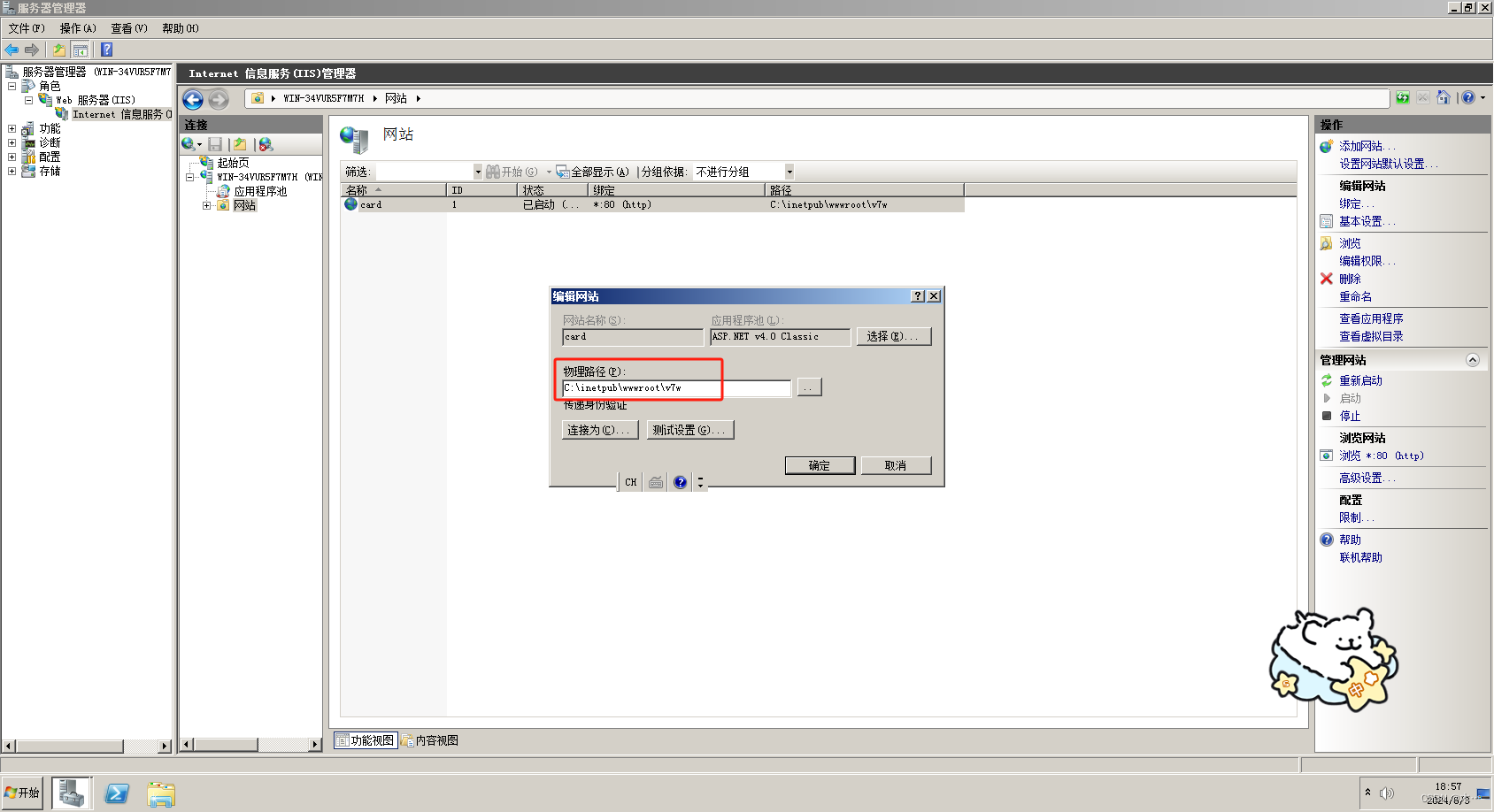

| 33 | 检材 3 中,部署的网站对应的网站根目录是 ()(答案格式: “d :\path1\path2\path3” 绝对路径,半角符号,不区分大小写) | 10 |

|---|---|---|

| c:\inetpub\wwwroot\v7w |

| 34 | 检材 3 中,部署的网站绑定的端口是 ()(答案格式: “12345” 纯数字) | 10 |

|---|---|---|

| 80 |

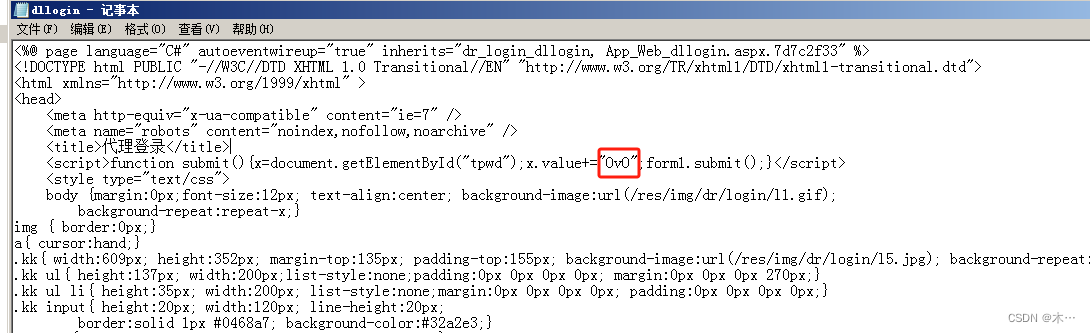

| 35 | 检材 3 中,具备登陆功能的代码页,对应的文件名为 ()(答案格式: “index.html ” 字母符号组合,不区分大小写) | 10 |

|---|---|---|

| dllogin.aspx |

发现dr文件夹下有一个login文件夹 里面有个dllogin.asp文件

预览一下

看到这个title就是登录

| 36 | 检材 3 中,请对网站代码进行分析,网站登录过程中,代码中对输入的明文密码作了追加 () 字符 串处理(答案格式: “a1b2c3d4” 区分大小写) | 10 |

|---|---|---|

| OvO |

就在刚才的文件里面

| 37 | 检材 3 中,请对网站代码进行分析,网站登录过程中,代码中调用的动态扩展库文件的完整名称为 ()(答案格式: “abc.html.ABC” 区分大小写,半角符号,包含扩展名) | 10 |

|---|---|---|

| App_Web_dllogin.aspx.7d7c2f33.dll |

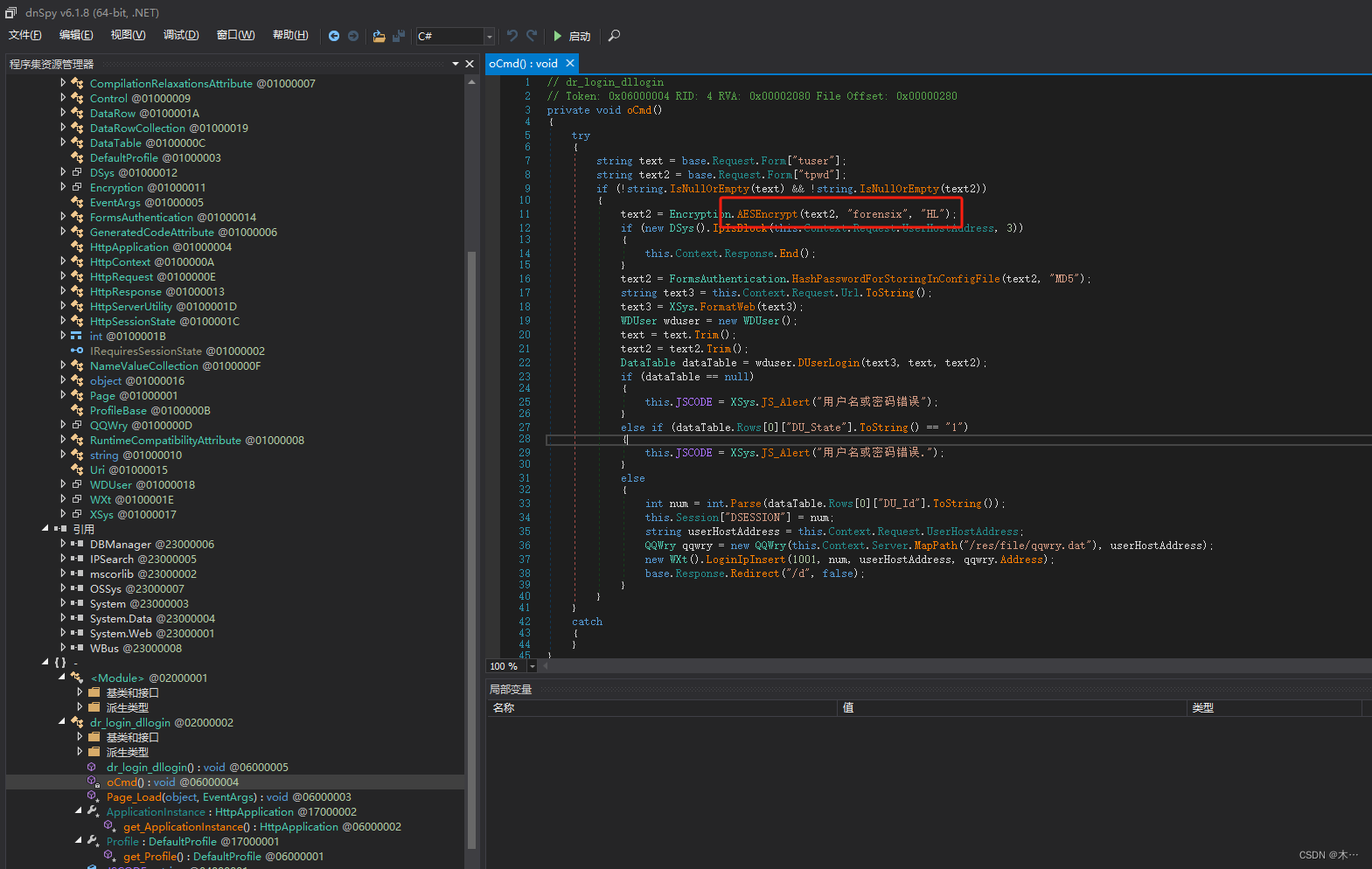

| 38 | 检材 3 中,网站登录过程中,后台接收到明文密码后进行加密处理,首先使用的算法是 Encryption 中 的 () 函数(答案格式: “Bcrypt ” 区分大小写) | 10 |

|---|---|---|

| AESEncrypt |

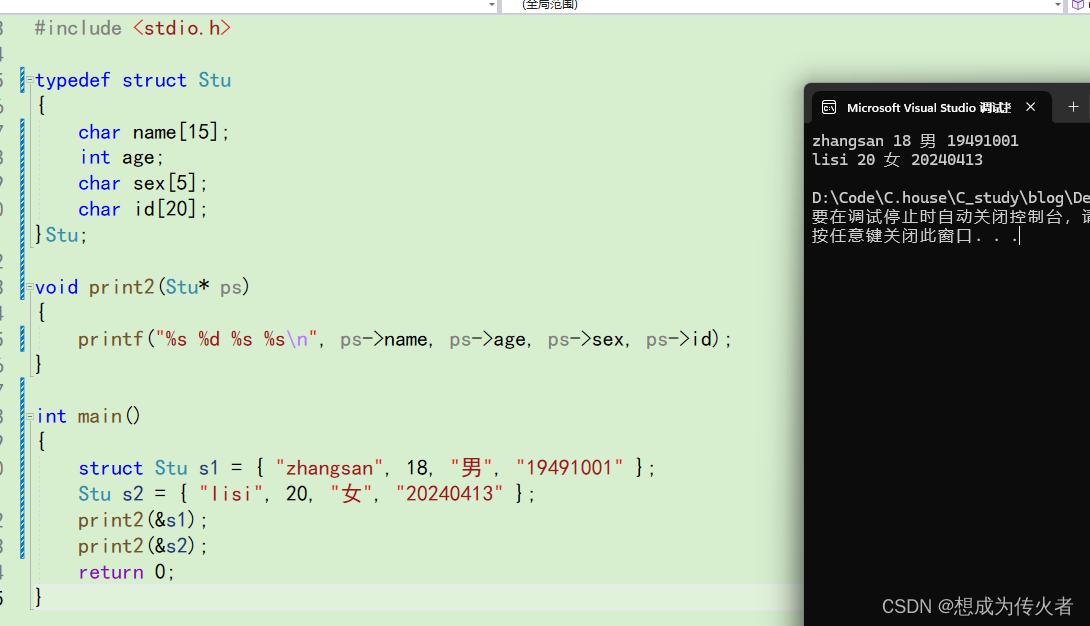

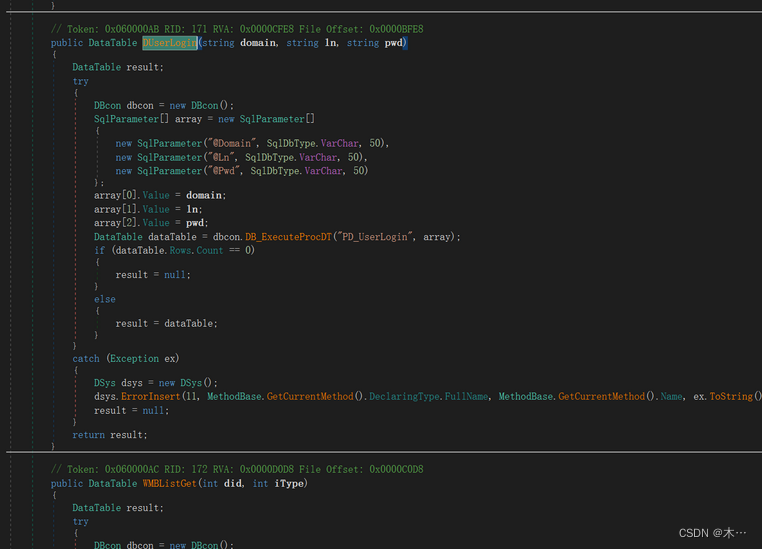

这里要把这个动态调试文件App_Web_dllogin.aspx.7d7c2f33.dll导出来

其他软件都打不开 需要用到dnspy逆向工具

然后在dr_login_dllogin里面找到aes加密

| 39 | 检材 3 中,分析该网站连接的数据库地址为 () 并使用该地址解压检材 4(答案格式: “172. 172.172.172” 半角符号) | 10 |

|---|---|---|

| 192.168.1.174 |

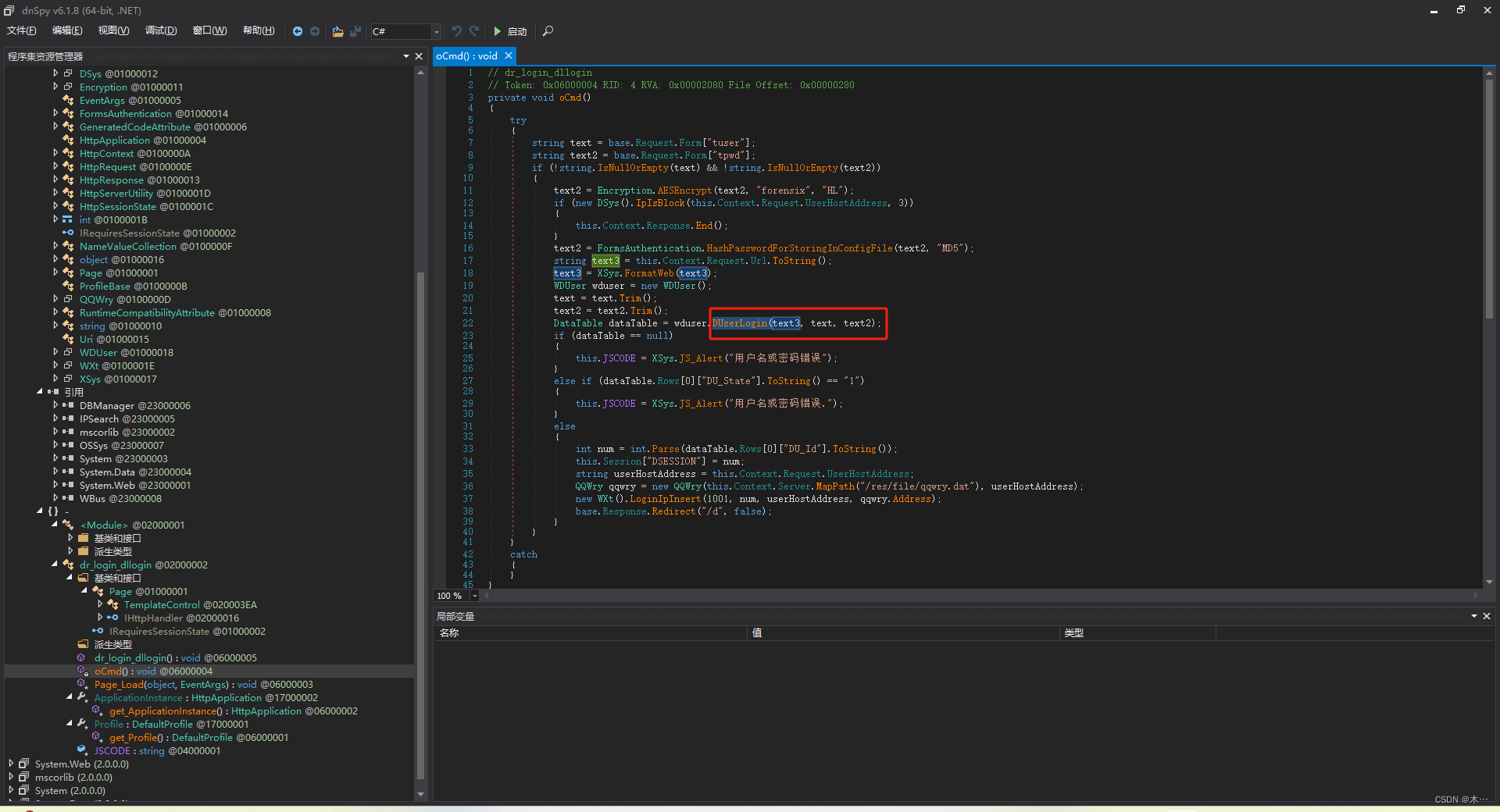

dr_login_dllogin中数据库有关的函数是DUserLogin

点一下转到WDUser

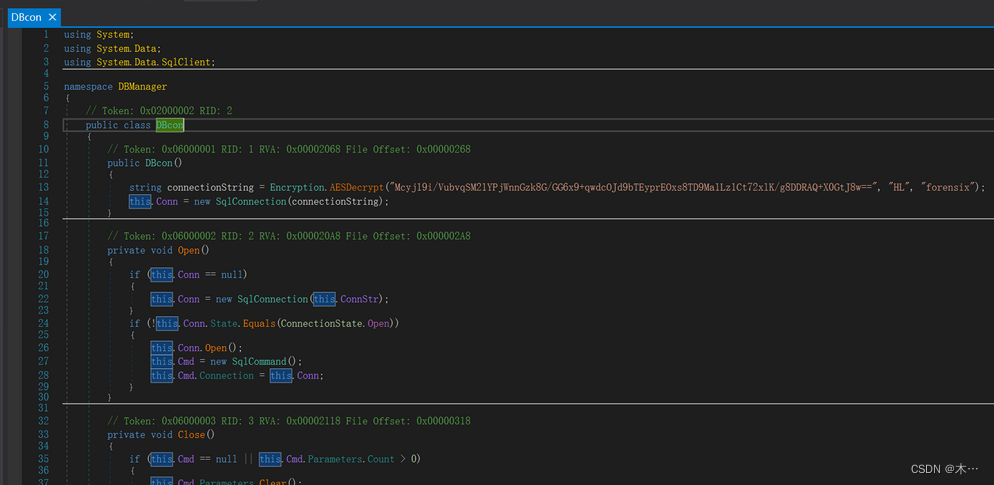

点DBcon类转到DBcon里面

AESDecrypt解密

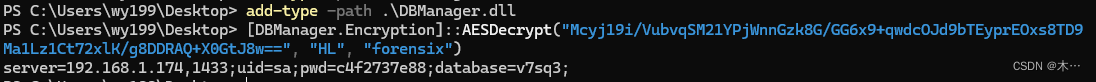

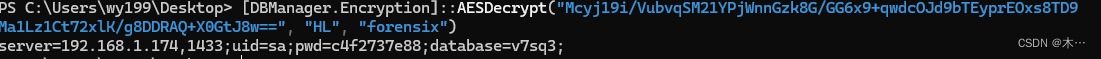

string connectionString = Encryption.AESDecrypt("Mcyj19i/VubvqSM21YPjWnnGzk8G/GG6x9+qwdcOJd9bTEyprEOxs8TD9Ma1Lz1Ct72xlK/g8DDRAQ+X0GtJ8w==", "HL", "forensix"); Add-Type

PS C:\Users\wy199\Desktop> add-type -path .\DBManager.dll

PS C:\Users\wy199\Desktop> [DBManager.Encryption]::AESDecrypt("Mcyj19i/VubvqSM21YPjWnnGzk8G/GG6x9+qwdcOJd9bTEyprEOxs8TD9Ma1Lz1Ct72xlK/g8DDRAQ+X0GtJ8w==", "HL", "forensix")

server=192.168.1.174,1433;uid=sa;pwd=c4f2737e88;database=v7sq3;

| 40 | 检材 3 中,网站连接数据库使用的密码为 ()(答案格式: “Abc123!@#” 字母数字符号组合,区分大小写) | 10 |

|---|---|---|

| c4f2737e88 |

上面就有

| 41 | 检材 3 中,网站连接数据库服务器的端口是 ()(答案格式: “12345” 纯数字) | 10 |

|---|---|---|

| 1433 |

检材四

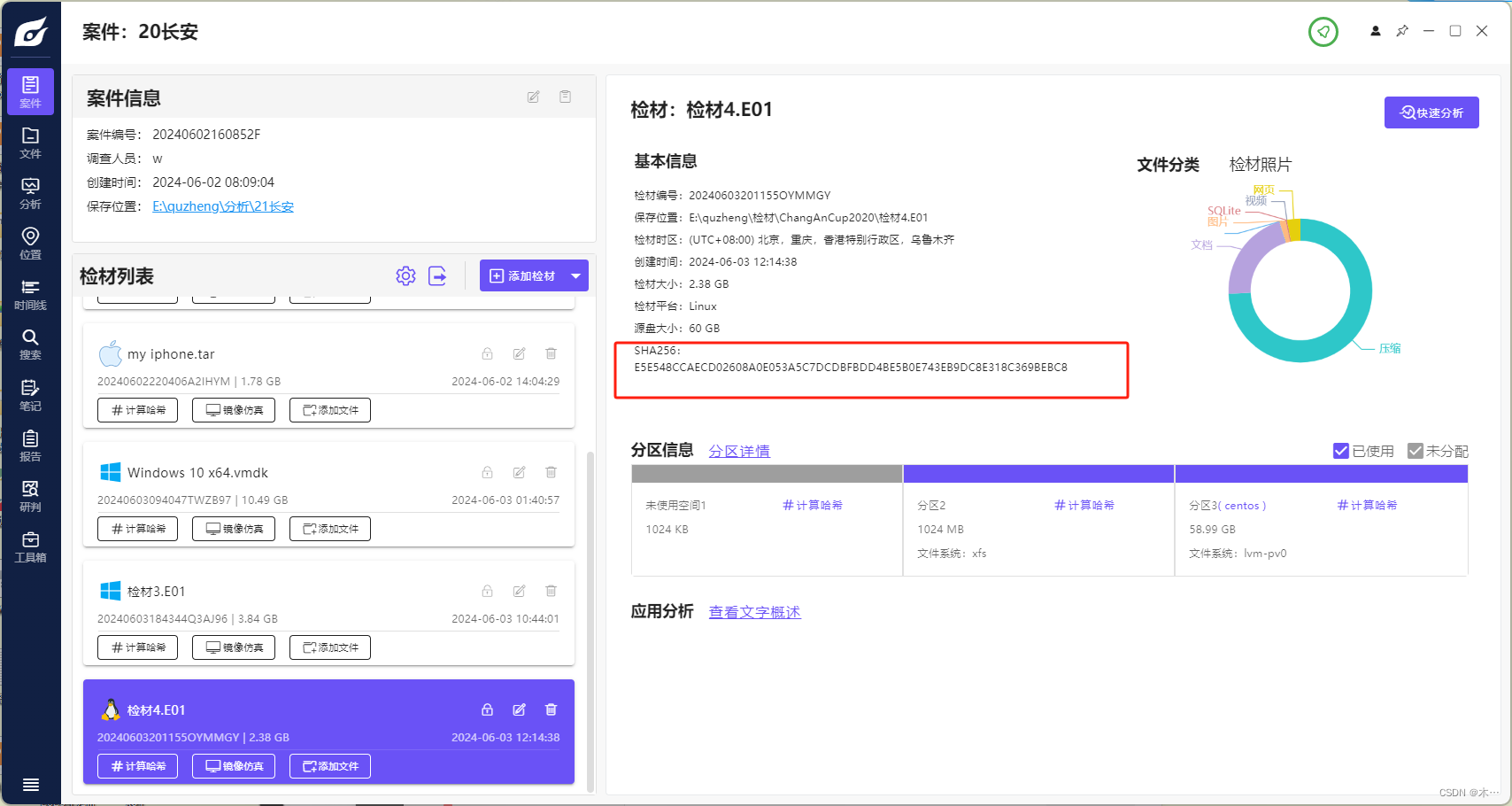

| 42 | 检材 4 的原始磁盘 SHA256 值为 ()(答案格式: “abcdefg” 不区分大小写) | 10 |

|---|---|---|

| E5E548CCAECD02608A0E053A5C7DCDBFBDD4BE5B0E743EB9DC8E318C369BEBC8 |

| 43 | 重构该网站,分析嫌疑用户的推广链接中参数里包含的 ID 是 ()(答案格式: “a1b2c3d4” 字母数字组合,小写) | 10 |

|---|---|---|

| abe6d2ee630379c3 |

这里也都是网站重构 服务器方面的了 就交给我队友了