目录

1.前言

2.业务蓝军测评标准

2.1 业务安全脆弱性评分(ISVS)

2.2 ISVS评分的参考意义

2.3 纵向对比

2.4 横向对比

3.业务蓝军测评案例

3.1 APP虚假安装案例

3.1.1 定义测评对象和攻击目标

3.1.2 制定攻击方案

3.1.3 执行攻击并评估

3.2 人脸识别绕过案例

3.2.1 定义测评对象和攻击目标

3.2.2 制定攻击方案

3.2.3 执行攻击并评估

4.业务蓝军测评类型

4.1 基础测评

4.2 周期测评

4.3 行业横评

5.业务蓝军测评场景

5.1 营销活动作弊场景

5.2 业务刷量场景

5.3 广告刷量场景

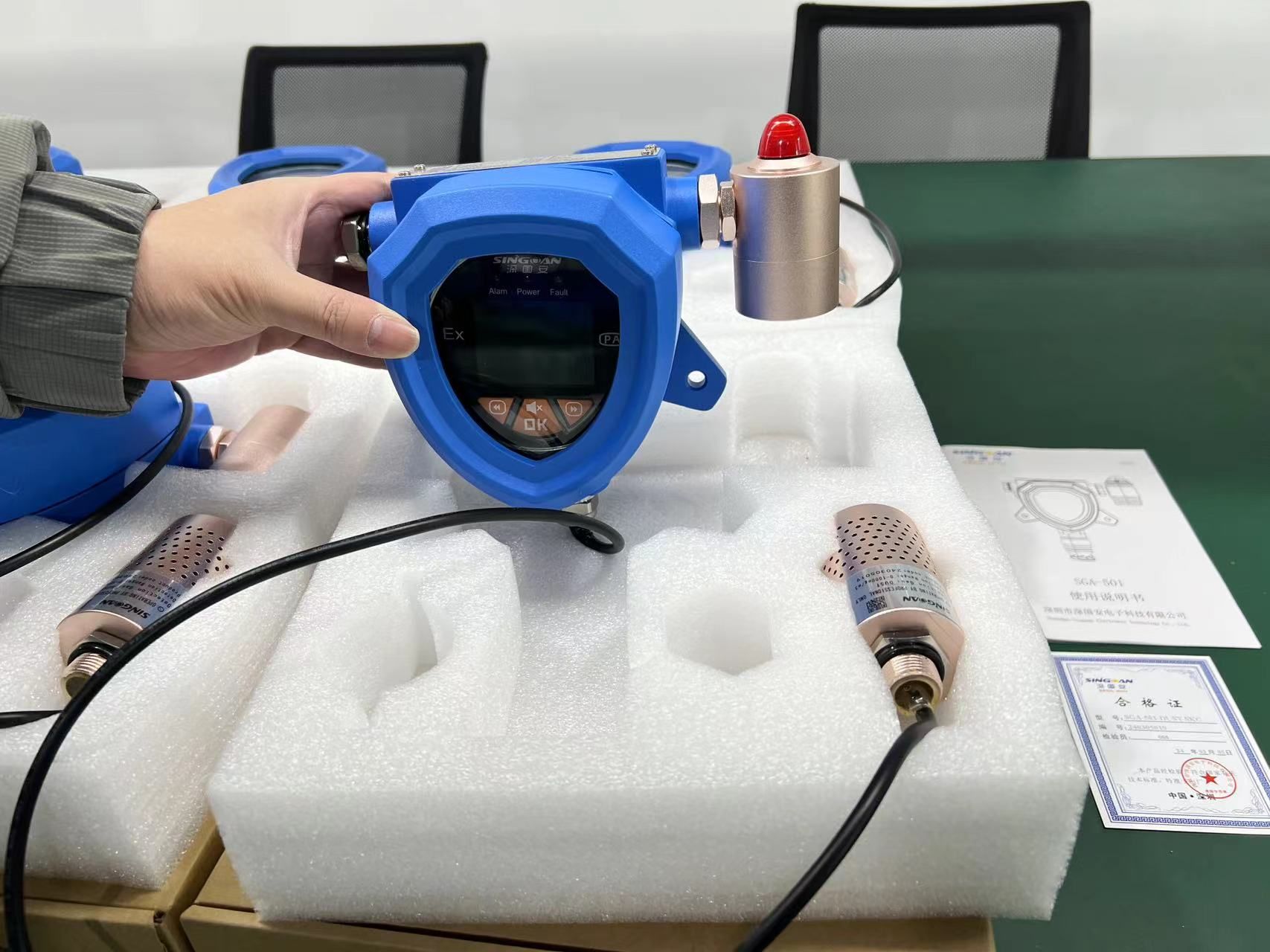

5.4 人脸识别绕过场景

6.业务蓝军测评流程

7.附录—攻击效率指标取值参考

7.1 物料获取效率

7.1.1 手机号

7.1.2 账号

7.1.3 IP

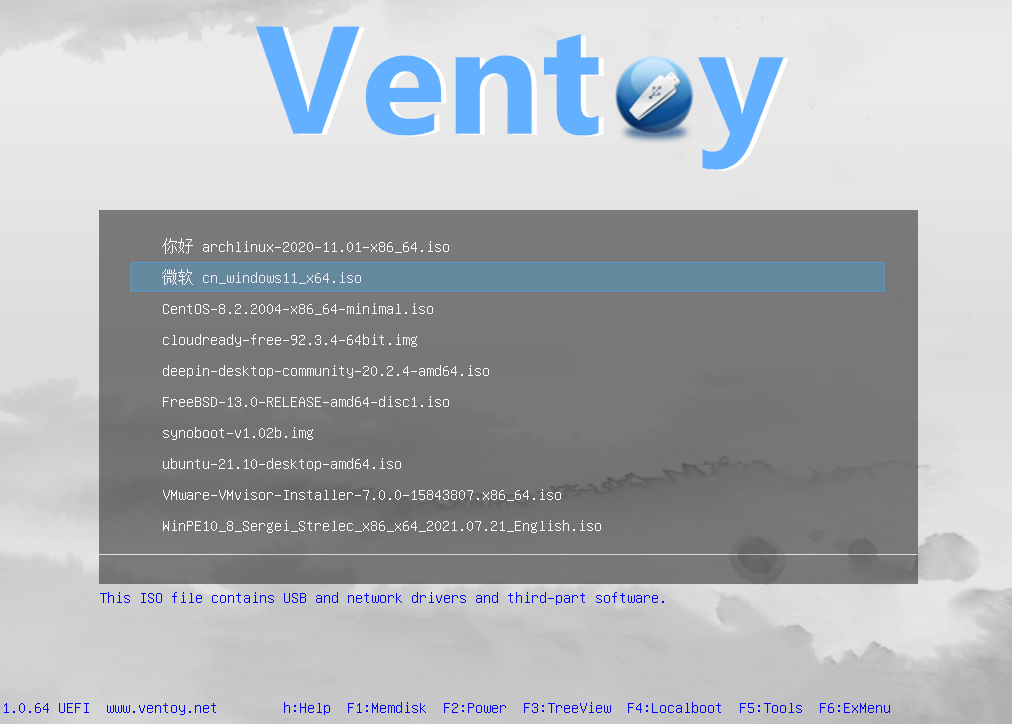

7.1.4 设备

7.2 技术对抗效率

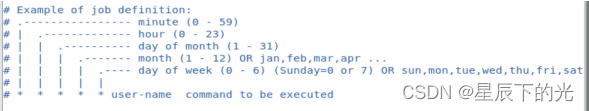

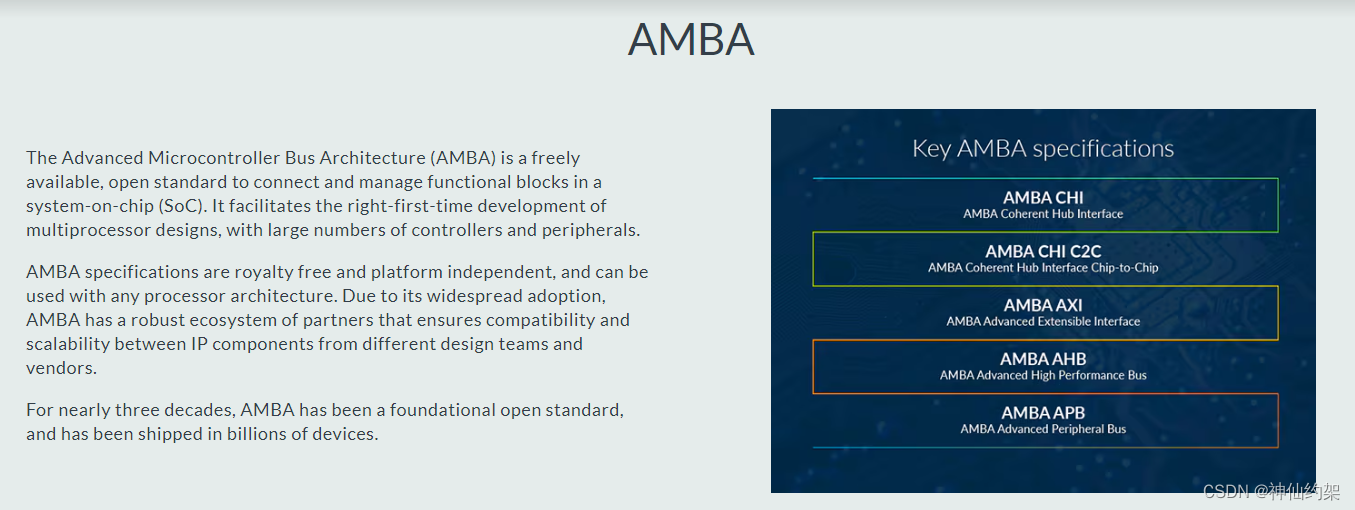

7.2.1 协议破解和伪造

7.2.2 前端对抗

7.2.3 人机识别对抗

网络安全&云安全:

代码审计与工具开发:

1.前言

近日,深圳市某安科技Threatening Hunter发布了《业务安全蓝军测评标准》白皮书。确实在国内业务安全做了实践,对国内业务安全的发展和重视起到了推动作用。

各个行业的业务在面临安全问题时都存在以下通用痛点:

![LLM微调方法(Efficient-Tuning)六大主流方法:思路讲解优缺点对比[P-tuning、Lora、Prefix tuning等]](https://img-blog.csdnimg.cn/direct/9ddbc0ebbb4c456dbf42c95c066245dd.png)