一、背景

日常空闲事件会进行一些公益SRC的挖掘,今天也是空闲,摸鱼有点浪费时间,那就拿几个公益SRC练练手(有waf的我会直接跳过,毕竟没钱去挂代理)。上号!

二、测试过程

2.1、目录扫描

先给大家看看站点样子,给人的第一感觉就是要爆破,但我敢肯定没戏,因为一般要人挖SRC的出来就是这种登录界面的基本不会使用弱口令的。所以我还是上了目录扫描。

好的成功发现了一个后台目录的未授权访问;

针对该接口:尝试了角色名称的遍历,没有发现有暴露用户信息的情况(可投掷到intruder对那name进行遍历)。

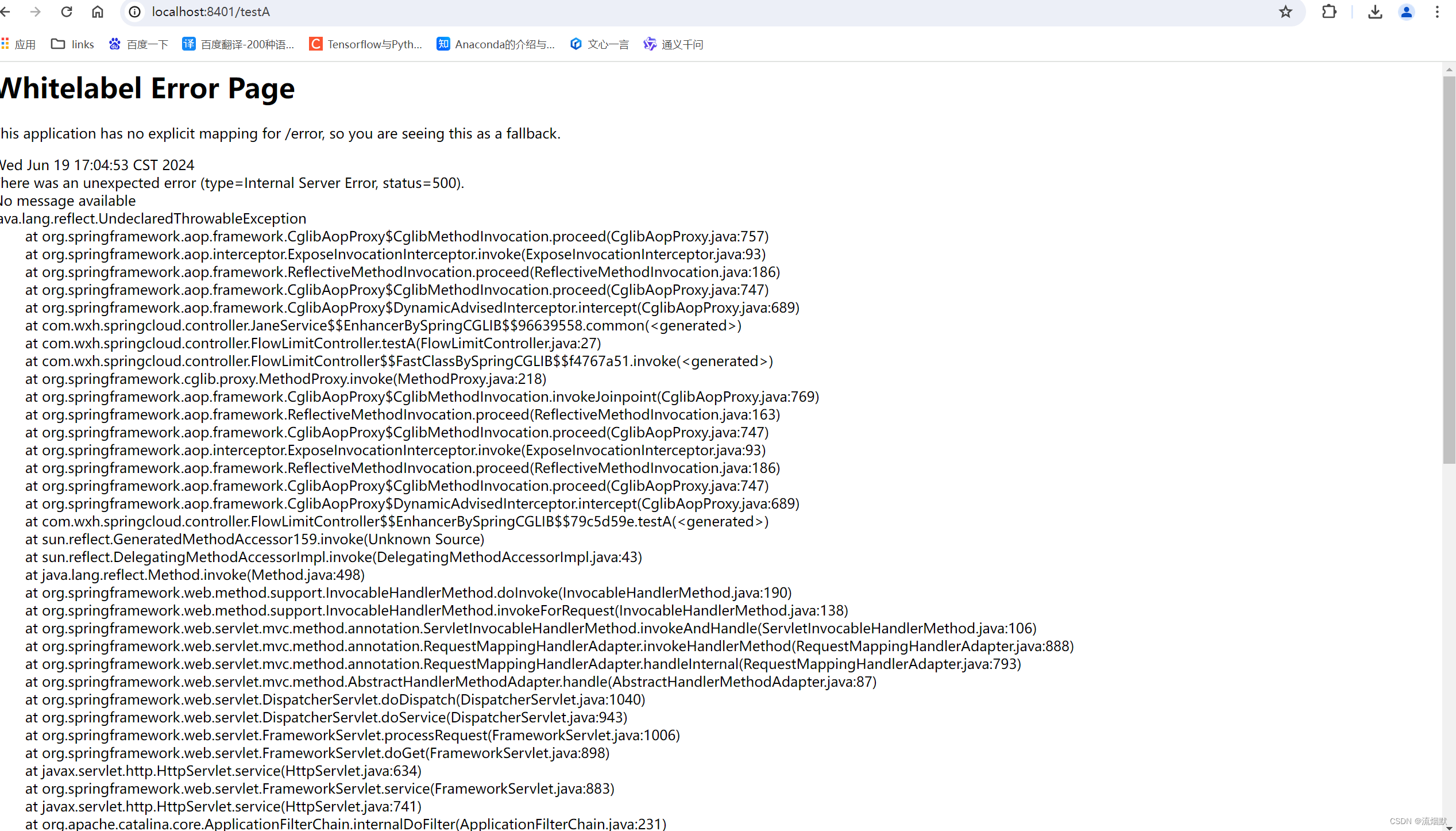

2.1、未授权漏洞

继续对作边的接口进行访问,看那些接口可以未授权访问。

一个越权修改/删除(我本不是该站点的用户现在可对相关费用设置进行修改;其实也算逻辑漏洞,可修改积分数)

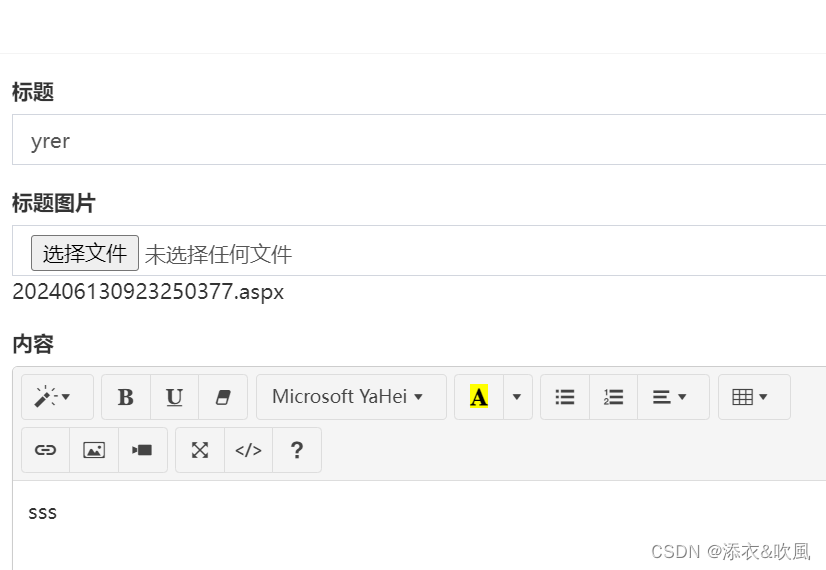

看到这个访问就有点兴奋了,一个文件上传。

2.3、文件上传(getshell)

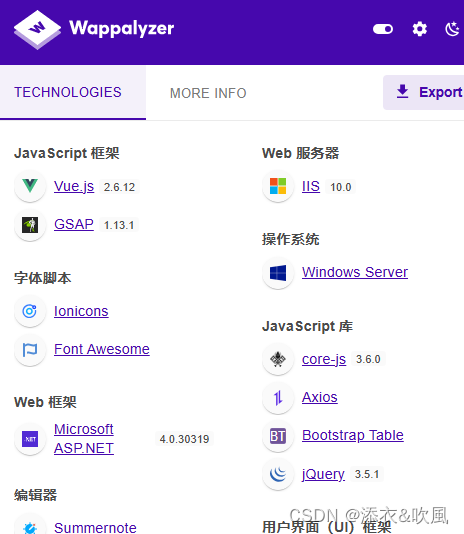

这里上传马子aspx的,为什么上传(看wappalyzer收集的信息)

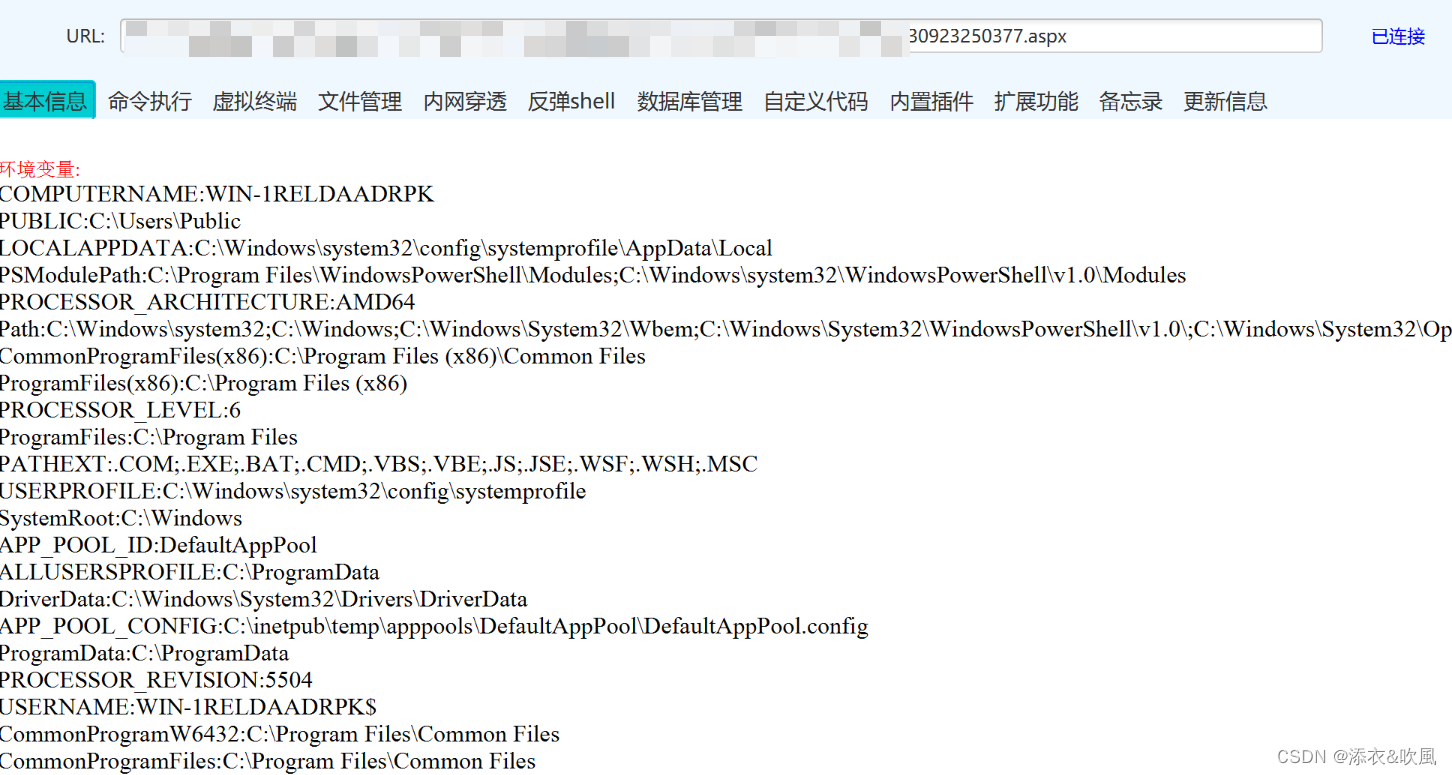

尝试了webshell管理工具蚁剑,哥斯拉,冰蝎(好几个版本)最后在冰蝎3点几版本连接成功。不过权限太低了。

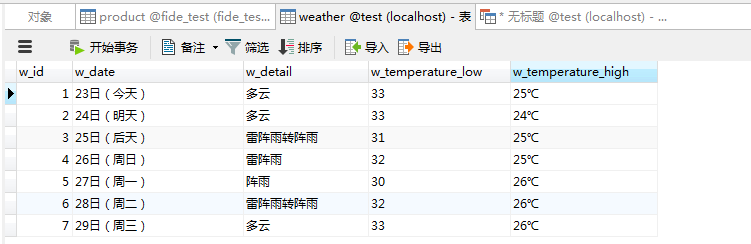

尝试连接数据库进行冰蝎没有连上,找配置文件只允许localhost连接

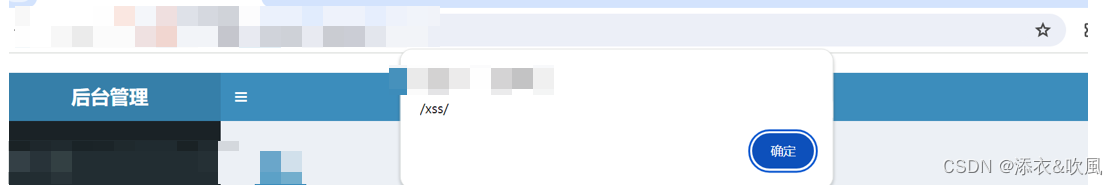

2.4、summernote-XSS漏洞

差点忘了还有这个编辑器;这里可以构写代码。

三、总结

做完这些,其实可以进行深得挖掘,查看了systeminfo有很多可利用的提权方式,可进行内网渗透,但我也没有买公网服务器(穷舍不得花钱);该站点比较简单,因为他的域名fofa上就一个。