网站敏感目录与文件

网站敏感目录表示网站目录中容易被恶意人员利用的一些目录。通常恶意人员都是通过工具扫描,来扫出网站的敏感目录,敏感目录是能够得到其他网页的信息,从而找到后台管理页面,尝试进入后台等,扫描网站的目录结构,看看是不是存在遍历目录的漏洞。

常用敏感目录扫描工具

御剑后台目录扫描

- 简介:

- 御剑后台扫描是一款较好的后台扫描工具,支持DIR、ASP、MDB、ASPX、PHP、JSP多种语言后台扫描。

- 下载地址:https://github.com/foryujian/yjdirscan/tags

- 安装与使用:

- 软件安装包下载完成后,直接解压就可以用了。

C:\Users\Administrator\Downloads\yjdirscan\yjdirscan>yjdirscan.exeProgram:yjdirscan(御剑目录扫描专业版v1.0 Date:20201005)Usage:-url https://www.demo.com-fuzz https://www.demo.com/admin/*.zip -range 3,3Options:-thread 1-100,Default 4-timeout 1000-60000,Default 6000-maxspeed 1-1000,Default 200-method HEAD or GET,Default HEAD-diy404 on or off,Default on-codes httpcode,Default 200,301,302,304,403-files all or File,Default bak.txt,dir.txt-key fuzz mode,Default abcdefghijklmnopqrstuvwxyz-range fuzz mode,Default 1,3Dicvar(bak.txt):www.demo.com Split(3) www=%a% demo=%b% com=%c%demo.com Split(2) demo=%b% com=%c%C:\Users\Administrator\Downloads\yjdirscan\yjdirscan>yjdirscan.exe -url http://www.baidu.com

=========================================================

Program : yjdirscan(御剑目录扫描专业版v1.0 Date:20201005)

Targe : http://www.baidu.com

Method : HEAD

Thread : 4

Timeout : 6000

MaxSpeed: 200

Diy404 : on

Codes : 200,301,302,304,403

ScanMode: dic

Files : bak.txt,dir.txt

=========================================================

200|http://www.baidu.com/robots.txt # 可能存在重要url

200|http://www.baidu.com/index.html

200|http://www.baidu.com/index.htm

^C

C:\Users\Administrator\Downloads\yjdirscan\yjdirscan>

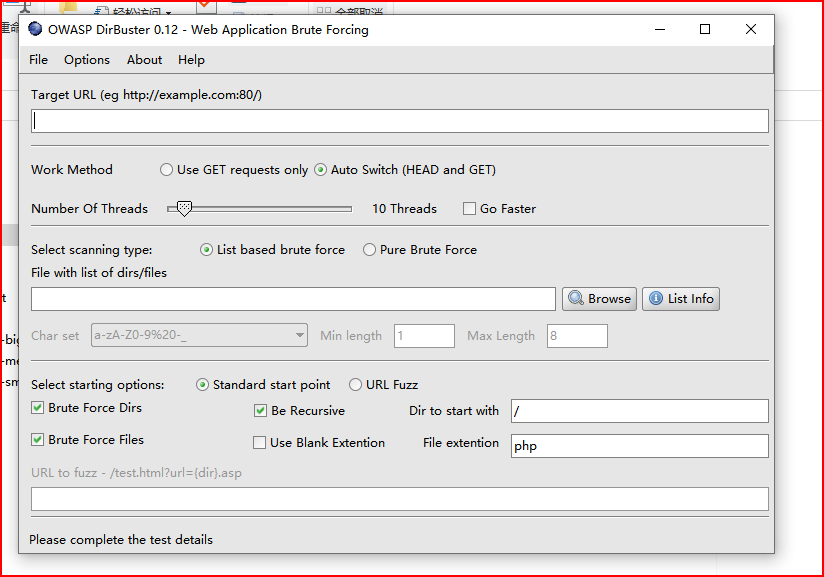

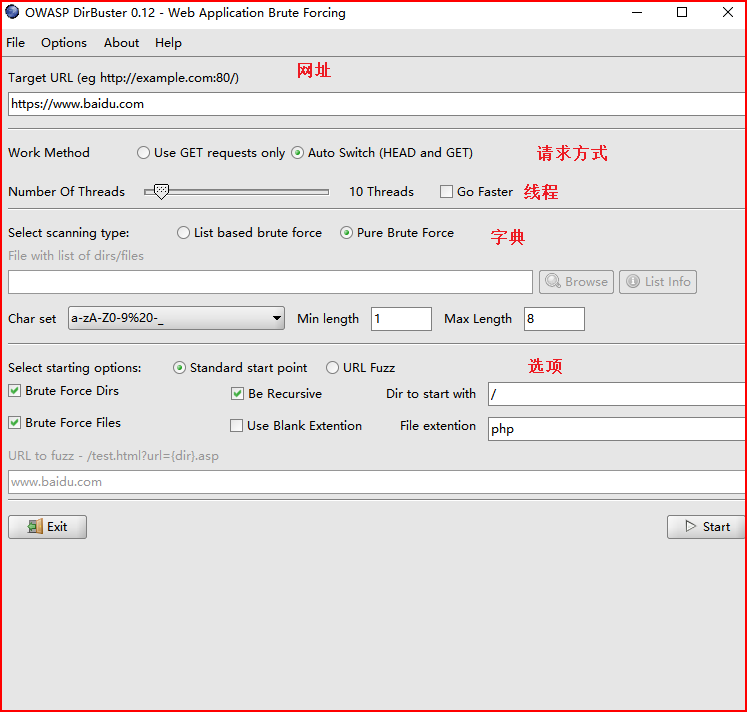

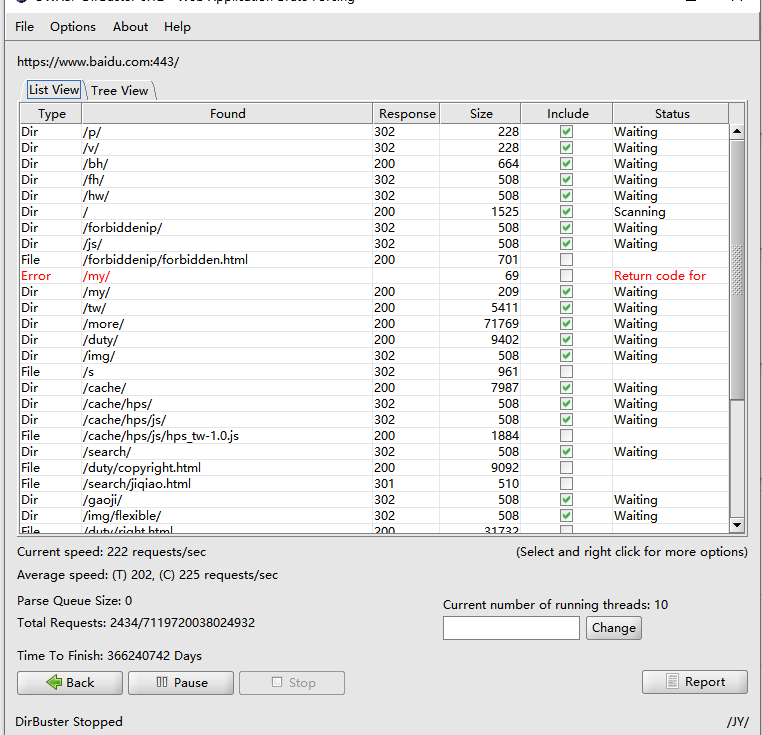

Dirbuster

- 简介

- Dirbuster是一个多线程基因java的应用程序。DirBuster 是一个用于强制目录浏览的渗透测试工具,它主要用于在Web应用程序中识别隐藏的目录和文件

- 下载地址:https://sourceforge.net/projects/dirbuster/

- 安装

- 软件安装包下载完成后,直接解压就可以用了。

- 使用

- 配置

- 运行

- 配置

Dirsearch

- 简介

- Dirsearch 是一个用于探测Web服务器上的隐藏目录和文件的工具。它通过发送HTTP请求来尝试访问可能存在的路径,从而找到不列在网站目录页面上的隐藏资源。

- 下载地址:https://github.com/maurosoria/dirsearch/tags

- 安装

- 注:需要Python3环境

- 下载解压后既可

- 使用

# 命令:python dirsearch.py -u "http://www.baidu.com" -e *

# u : url

# e :

Missing required dependencies to run.

E:\permeate\tools\信息收集ac\网站目录爆破\dirsearch-0.4.3\dirsearch-0.4.3>python dirsearch.py -u "http://www.baidu.com" -e *

Missing required dependencies to run.

Do you want dirsearch to automatically install them? [Y/n] y

Installing required dependencies..._|. _ _ _ _ _ _|_ v0.4.3(_||| _) (/_(_|| (_| )Extensions: php, jsp, asp, aspx, do, action, cgi, html, htm, js, tar.gz | HTTP method: GET | Threads: 25 | Wordlist size: 14594Output File: E:\permeate\tools\信息收集\网站目录爆破\dirsearch-0.4.3\dirsearch-0.4.3\reports\http_www.baidu.com\_24-06-16_09-08-58.txtTarget: http://www.baidu.com/[09:08:58] Starting:

[09:08:59] 301 - 232B - /js -> http://www.baidu.com/js/

[09:08:59] 302 - 222B - /.%2e/%2e%2e/%2e%2e/%2e%2e/etc/passwd -> https://www.baidu.com/search/error.html

[09:09:01] 302 - 231B - /.ht_wsr.txt -> http://www.baidu.com/forbiddenip/forbidden.html

[09:09:01] 302 - 231B - /.hta -> http://www.baidu.com/forbiddenip/forbidden.html

[09:09:01] 302 - 231B - /.htaccess -> http://www.baidu.com/forbiddenip/forbidden.html

[09:09:01] 302 - 231B - /.htaccess-dev -> http://www.baidu.com/forbiddenip/forbidden.html

[09:09:01] 302 - 231B - /.htaccess-marco -> http://www.baidu.com/forbiddenip/forbidden.html

[09:09:01] 302 - 231B - /.htaccess.bak -> http://www.baidu.com/forbiddenip/forbidden.html

[09:09:01] 302 - 231B - /.htaccess.bak1 -> http://www.baidu.com/forbiddenip/forbidden.html

[09:09:01] 302 - 231B - /.htaccess-local -> http://www.baidu.com/forbiddenip/forbidden.html

[09:09:01] 302 - 231B - /.htaccess.BAK -> http://www.baidu.com/forbiddenip/forbidden.html

[09:09:01] 302 - 231B - /.htaccess.inc -> http://www.baidu.com/forbiddenip/forbidden.html

[09:09:01] 302 - 231B - /.htaccess.save -> http://www.baidu.com/forbiddenip/forb

...

网站敏感文件

文件泄露,根据泄露的信息的敏感程序,在web漏洞中可以算高危漏洞。

常见的敏感文件泄露

- .git泄露

- 简介

- 在运行gitinit初始化代码库的时候,会在当前目录下面产生一个,git的隐藏文件,用来记录代码的变更记录等等。在发布代码的时候,把,gii这个目录没有删除,直接发布了。使用这个文件,可以用来恢复源代码。

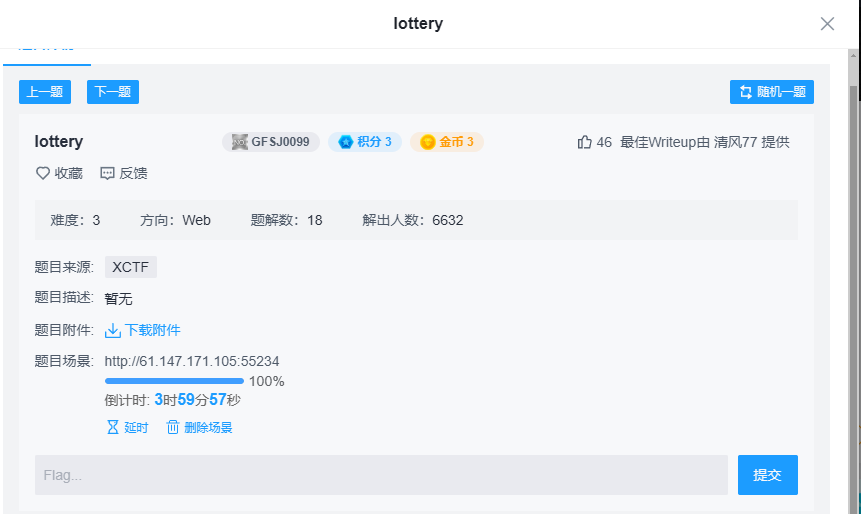

- 攻防世界靶场漏洞重现

- 靶机:web类型题中的lottery

- 使用dirsearach 工具扫描目录

- 结果: http://61.147.171.105:55234/.git

- 靶机:web类型题中的lottery

- 简介

# 命令:python dirsearch.py -u "http://61.147.171.105:55234/" -e *E:\permeate\tools\信息收集\网站目录爆破\dirsearch-0.4.3\dirsearch-0.4.3>python dirsearch.py -u "http://61.147.171.105:55234/" -e *_|. _ _ _ _ _ _|_ v0.4.3(_||| _) (/_(_|| (_| )Extensions: php, jsp, asp, aspx, do, action, cgi, html, htm, js, tar.gz | HTTP method: GET | Threads: 25

Wordlist size: 14594Output File: E:\permeate\tools\信息收集\网站目录爆破\dirsearch-0.4.3\dirsearch-0.4.3\reports\http_61.147.171.105_55234\__24-06-16_09-31-26.txtTarget: http://61.147.171.105:55234/[09:31:26] Starting:

[09:31:30] 301 - 324B - /.git -> http://61.147.171.105:55234/.git/

[09:31:30] 403 - 306B - /.git/branches/

[09:31:30] 403 - 297B - /.git/

[09:31:30] 200 - 14B - /.git/COMMIT_EDITMSG

[09:31:30] 200 - 133B - /.git/config

[09:31:30] 200 - 73B - /.git/description

[09:31:30] 403 - 303B - /.git/hooks/

[09:31:30] 200 - 23B - /.git/HEAD

[09:31:30] 200 - 1KB - /.git/index

[09:31:30] 403 - 302B - /.git/info/

[09:31:30] 200 - 240B - /.git/info/exclude

[09:31:30] 403 - 302B - /.git/logs/

[09:31:30] 200 - 150B - /.git/logs/HEAD

[09:31:30] 301 - 334B - /.git/logs/refs -> http://61.147.171.105:55234/.git/logs/refs/

[09:31:30] 200 - 150B - /.git/logs/refs/heads/master

[09:31:30] 403 - 302B - /.git/refs/

[09:31:30] 301 - 340B - /.git/logs/refs/heads -> http://61.147.171.105:55234/.git/logs/refs/heads/

[09:31:30] 301 - 335B - /.git/refs/heads -> http://61.147.171.105:55234/.git/refs/heads/

[09:31:30] 200 - 41B - /.git/refs/heads/master

[09:31:30] 403 - 305B - /.git/objects/

[09:31:30] 301 - 334B - /.git/refs/tags -> http://61.147.171.105:55234/.git/refs/tags/

[09:31:31] 403 - 303B - /.ht_wsr.txt

[09:31:31] 403 - 306B - /.htaccess.bak1

[09:31:31] 403 - 308B - /.htaccess.sample

[09:31:31] 403 - 306B - /.htaccess.orig

[09:31:31] 403 - 306B - /.htaccess.save

[09:31:31] 403 - 307B - /.htaccess_extra

[09:31:31] 403 - 304B - /.htaccessOLD

[09:31:31] 403 - 304B - /.htaccessBAK

[09:31:31] 403 - 304B - /.htaccess_sc

[09:31:31] 403 - 306B - /.htaccess_orig

[09:31:31] 403 - 305B - /.htaccessOLD2

[09:31:31] 403 - 296B - /.htm

[09:31:31] 403 - 297B - /.html

[09:31:31] 403 - 303B - /.httr-oauth

[09:31:31] 403 - 302B - /.htpasswds

[09:31:31] 403 - 306B - /.htpasswd_test

[09:31:31] 301 - 322B - /js -> http://61.147.171.105:55234/js/

[09:31:36] 302 - 14B - /account.php -> register.php

CTRL+C detected: Pausing threads, please wait...Task Completed

[ ] 0% 0/14594 161/s job:2/0 error

- 漏洞利用

- 下载脚本:https://github.com/lijiejie/GitHack

- 安装:直接下载既可使用

- GitHack是一个.git泄露利用脚本,通过泄露的.git文件夹下的文件,重建还原工程源代码。渗透测试人员、攻击者,可以进一步审计代码,挖掘:文件上传,SQL注射等web安全漏洞

- 执行文件

# 命令:python GitHack.py -u "http://61.147.171.105:55234/.git"E:\permeate\tools\漏洞利用工具\.git获取源码\GitHack-master\GitHack-master>python GitHack.py -u "http://61.147.171.105:55234/.git"# 结果[+] Download and parse index file ...

[+] account.php

[+] api.php

[+] buy.php

[+] check_register.php

[+] config.php

[+] css/main.css

[+] favicon.ico

[+] footer.php

[+] header.php

[+] index.php

[+] js/buy.js

[+] js/register.js

[+] logout.php

[+] market.php

[+] register.php

[+] robots.txt

[OK] api.php

[OK] account.php

[OK] buy.php

[OK] check_register.php

[OK] config.php

[OK] index.php

[OK] footer.php

[OK] header.php

[OK] css/main.css

[OK] favicon.ico

[OK] js/register.js

[OK] market.php

[OK] register.php

[OK] js/buy.js

[OK] logout.php

[OK] robots.txt- .svn泄露

- 简介

- SVN是一个开源的版本控制系统,,可git版本控制类似。由于很多开发者网站安全意识不足,代码放到生产环境后,没有清理svn的一些信息,导致svn残留,因此攻击者可以使用工具dvcs-ripper下载网站源码。

- 判断svn是否存在的方法

- 当可以访问/.svn/entries时,就证明存在svn。

- 工具介绍和下载地址:https://github.com/kost/dvcs-ripper

- 使用:

- 简介

# svn

rip-svn.pl -v -u http://www.example.com/.svn/

- DS_Store文件泄露

- 简介

- .DS_Store文件是MAC系统用来存储文件夹的显示属性,可以通过.DS_Store知道这个目录里所有的文件名称

- git地址:https://github.com/lijiejie/ds_store_exp.git

- 使用

- 简介

python ds_store_exp.py http://www.example.com/.DS_Store

- phpinfo泄露

phoinfo()函数包含了服务器的配置信息,如php编译选项以及文件相关信息、php版本信息、配置信息、数据库信息等。

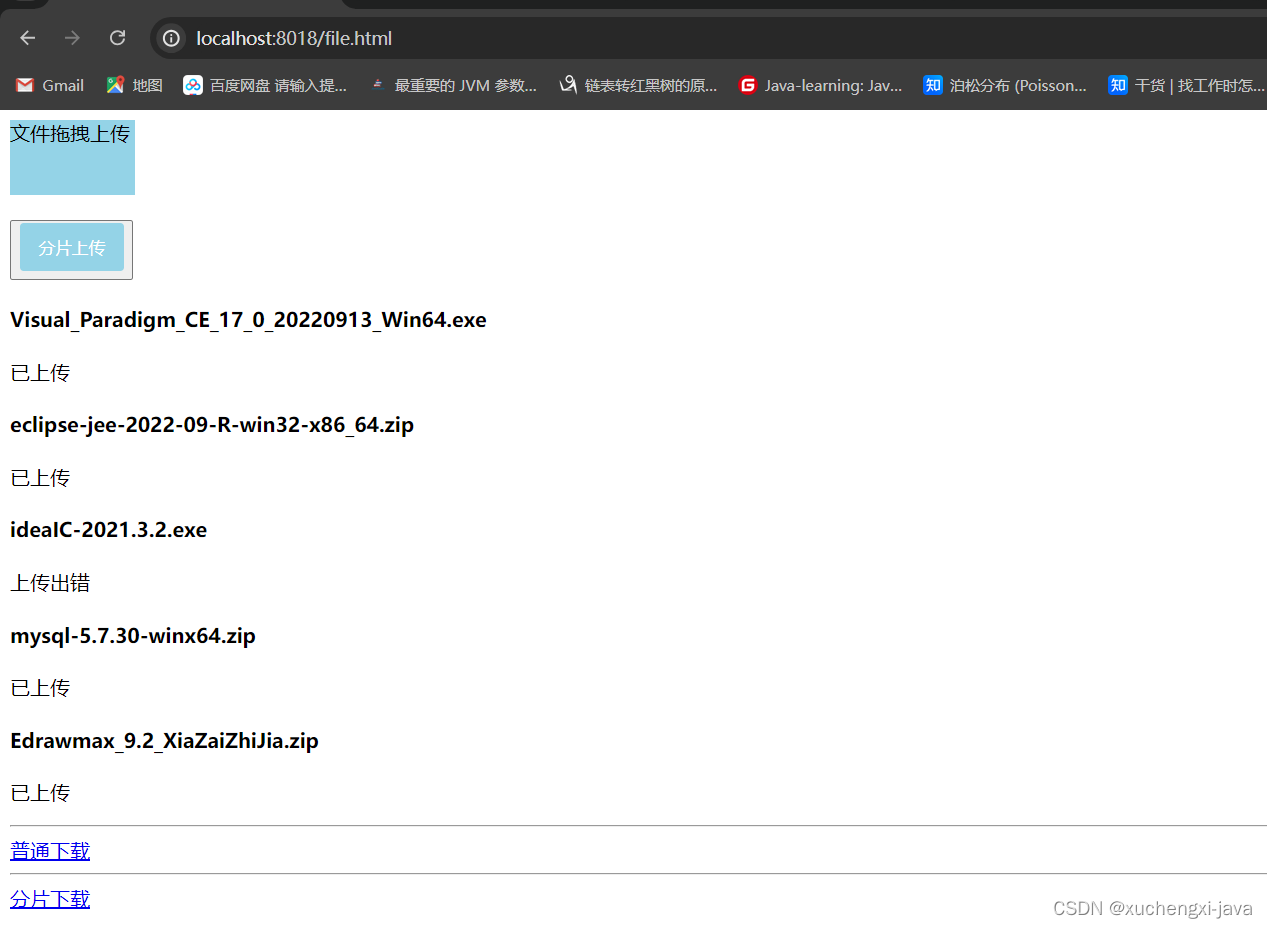

- 备份文件泄露

- 备份文件泄露,在web服务中,常常不局限于网站的源代码泄露,网站的数据库备份文件,以及上传的敏感文件,或者一切正常备份,原则不允许访问的文件可被通过访问web路径进行下载。得到,造成其信息泄露。有效的帮助攻击者理解网站应用逻辑,为展开其他类型的攻击提供有利信息,降低攻击的难度,可以进一步获取其他敏感数据。

- 可能存在备份文件后缀:zip、rar、tar、7z 、bak、txt、pdf、sql

旁站与C段

简介

旁站是指同一服务器上的其他网站,攻击网站时如果发现该网站较难入侵,可以通过查看所在服务器上是否存在其他网站,尝试获取到其他网站的webshell,提权获取到该服务器的权限,从而成功渗透。

C段是指同一内网段内的其他服务器,通过攻击同一网段的其他服务器从而利用工具嗅探渗透成功。

旁站探测

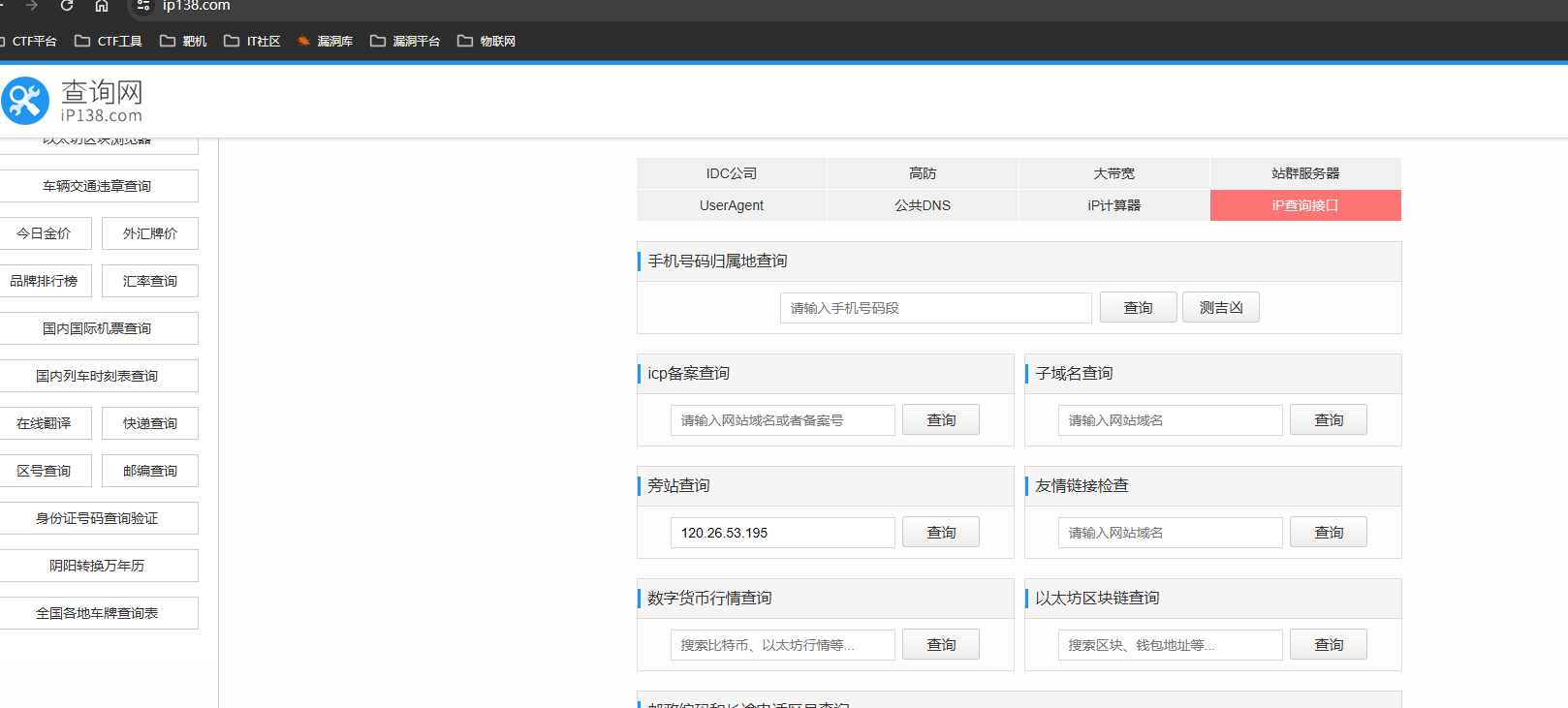

在线查询

- 站长之家:https://tool.chinaz.com/same

- 查询网:https://www.ip138.com/

- 搜索引擎

C段探测

查询方法

- 搜索引擎

- 如:192.168.0.0/24

- nmap

- 御剑等

自动化信息收集平台

灯塔

前置知识

docker

- 简介

Docker 是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的镜像中,然后发布到任何流行的 Linux或Windows操作系统的机器上,也可以实现虚拟化。容器是完全使用沙箱机制,相互之间不会有任何接口

- 安装

# 添加阿里云的apt源并更新apt后,使用apt命令安装docker.io

vim /etc/apt/sources.list

# 添加apt源并保存

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

# 更新apt

apt-get update && apt-get upgrade && apt-get dist-upgrade

# 清除更新缓存

apt clean

# 安装docker

apt install docker.io

# 开启docker服务

service start docker搭建ARL灯塔系统

# git地址:https://github.com/whltaoin/ARL

# 注意:官方发布的版本已删除,现在的版本都是其他人克隆后修改的

# docker安装版

# 下载部署脚本项目

git clone https://github.com/honmashironeko/ARL-docker.git# 进入项目文件夹

cd ARL-docker/# 添加运行权限

chmod +x setup_docker.sh# 执行部署脚本

bash setup_docker.sh# 进入后选择安装版本后开始安装

# 1) arl-docker-initial:ARL初始版本,仅去除域名限制。

# 2) arl-docker-all:ARL完全指纹版本,去除域名限制,全量 7165 条指纹。

#安装完成之后进入容器

docker exec -it arl /bin/bash# 开始完成ARL部署

bash /root/arl/set.sh# 前往ARL-Web页面:https://IP:5003/

# 账号:admin,密码:honmashironeko

![[AIGC] MyBatis-Plus中如何使用XML进行CRUD操作?](https://img-blog.csdnimg.cn/direct/ff69df82506c44edaf20fee9ebee4ea7.png)