原文链接:https://blog.csdn.net/weixin_44223957/article/details/128608540

准备工具:

- 安卓模拟器(任意,需要root)下载教程

- 闲鱼apk(推荐使用7.0以上)下载地址

- fiddler(抓包工具)官网地址

- frida(Hook工具)下载教程

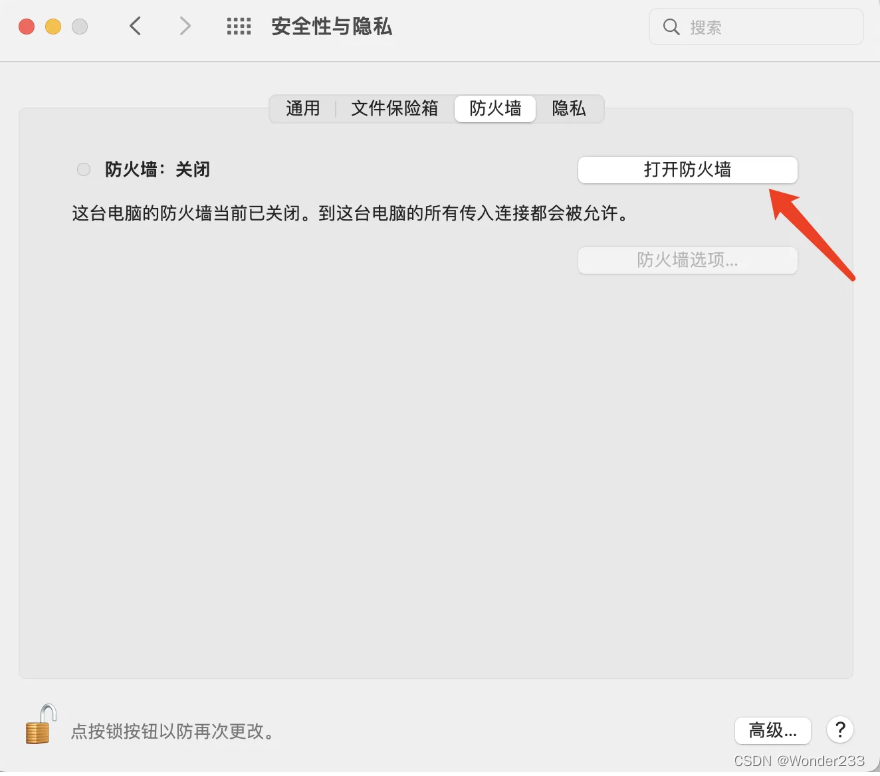

安卓模拟器6.0以上是要解决证书信任问题的,这个可自行搜索解决

如果有下载不到的工具可问我要

启动模拟器,打开闲鱼app

需要确保模拟器开启了root权限

设置模拟器代理到fiddler

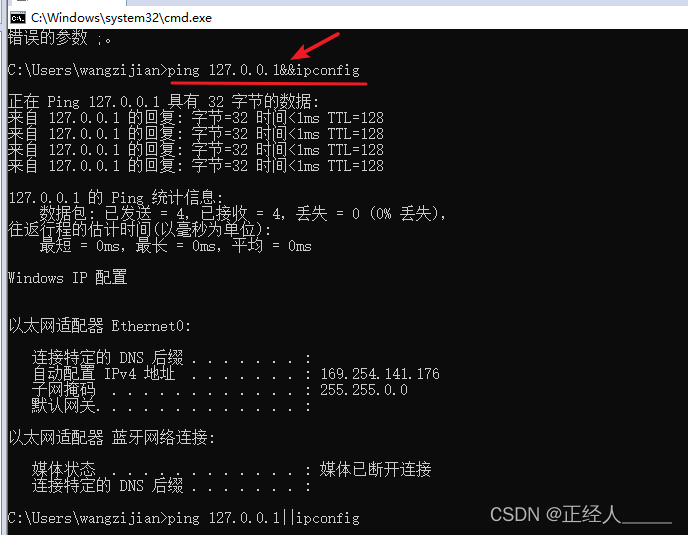

用cmd,ipconfig获取到fiddler代理ip,再填入模拟器,关于fiddler的基础使用过程这里不过多阐述

fiddler使用教程

注意:此步骤需要提前安装好证书,如果是安卓6.0以上请把证书安装到系统证书目录

初次尝试抓包

此时无论怎么刷新,fildder都是无法抓到包的,没有任何反应,因为默认闲鱼走的不是http请求,所以需要用frida让闲鱼走http请求

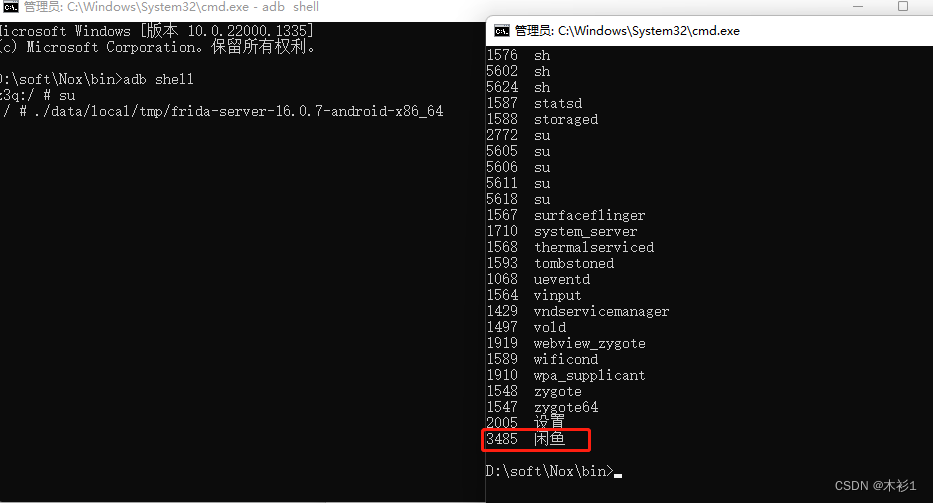

启动frida

如果在cmd窗口里的包列表里看到闲鱼就代表启动成功了

下面是我整理的一些启动命令:

手机server端安装启动:

adb push C:\Users\Administrator\Desktop\frida-server-16.0.7-android-x86_64 /data/local/tmp/

adb shell

su

cd /data/local/tmp/

chmod 755 frida-server-16.0.7-android-x86_64

./frida-server-16.0.7-android-x86_64手机server端重启:

adb shell

su

./data/local/tmp/frida-server-16.0.7-android-x86_64端口转发:

adb forward tcp:27042 tcp:27042

adb forward tcp:27043 tcp:27043验证server是否启动成功:

frida-ps -U

启动hook脚本

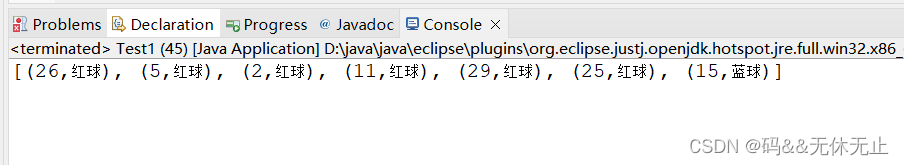

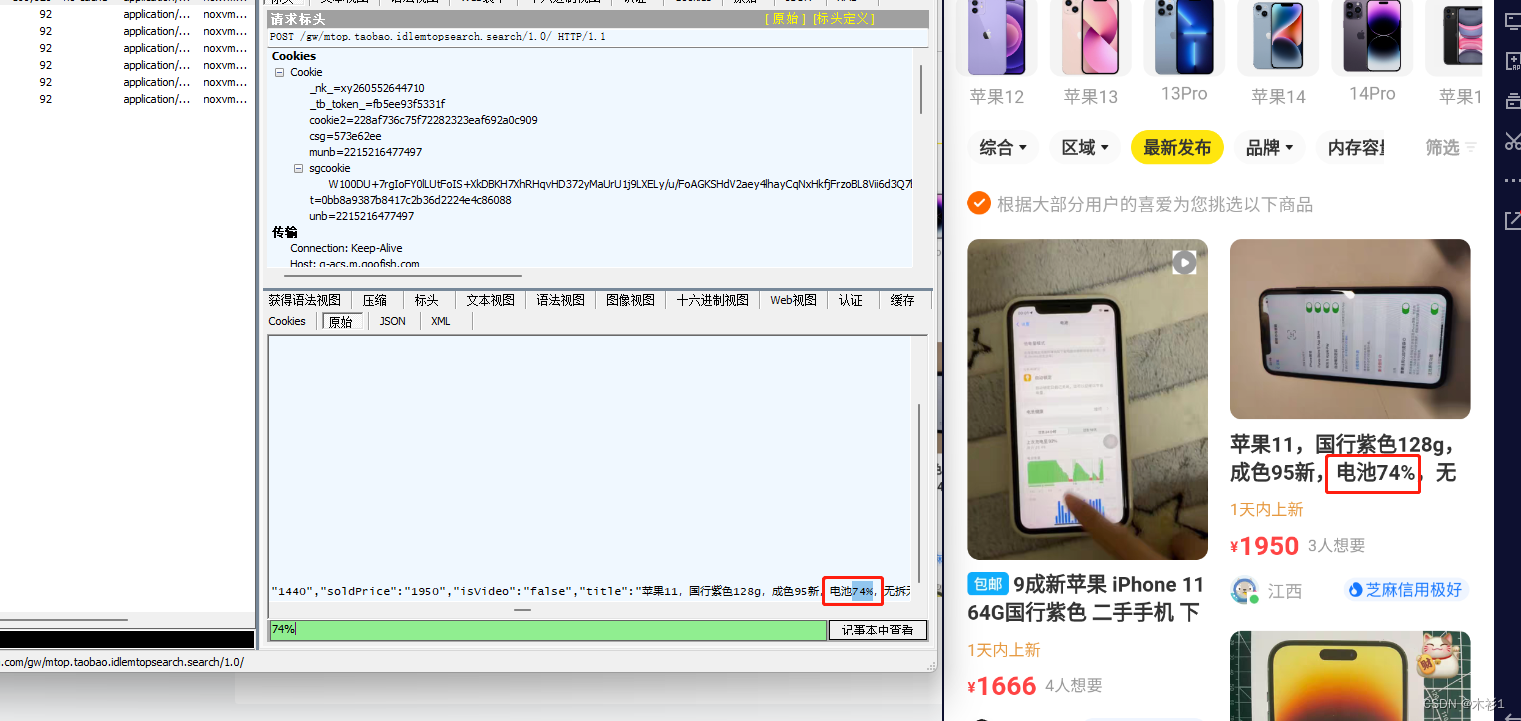

看到这个说明已经hook到implementation方法的返回值了,返回false就会走http协议

hook思路很重要,用jadx反编译下apk查看源码,很容易可以看到要hook的包名类名

成功HOOK,成功抓包!

此时再刷新闲鱼搜索页面,就可以看到fiddler抓到包了

视频:

抓包验证

总结:

到此已经可以实现关键词监控等功能了,如需更复杂的功能如下单等功能,还需要查看反编译源码找出签名sign的加密算法

文章声明:

本文章为原创文章,原创不易,转载请注明来处