一、实验目的

1,办公区设备可以通过电信链路和移动链路上网(多对多的NAT,并且需要保留一个公网IP不能用来转换)

2,分公司设备可以通过总公司的移动链路和电信链路访问到Dmz区的http服务器

3,多出口环境基于带宽比例进行选路,但是,办公区中10.0.2.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

4,分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器;

5,游客区仅能通过移动链路访问互联网

二、实验步骤

1,办公区设备可以通过电信链路和移动链路上网(多对多的NAT,并且需要保留一个公网IP不能用来转换)

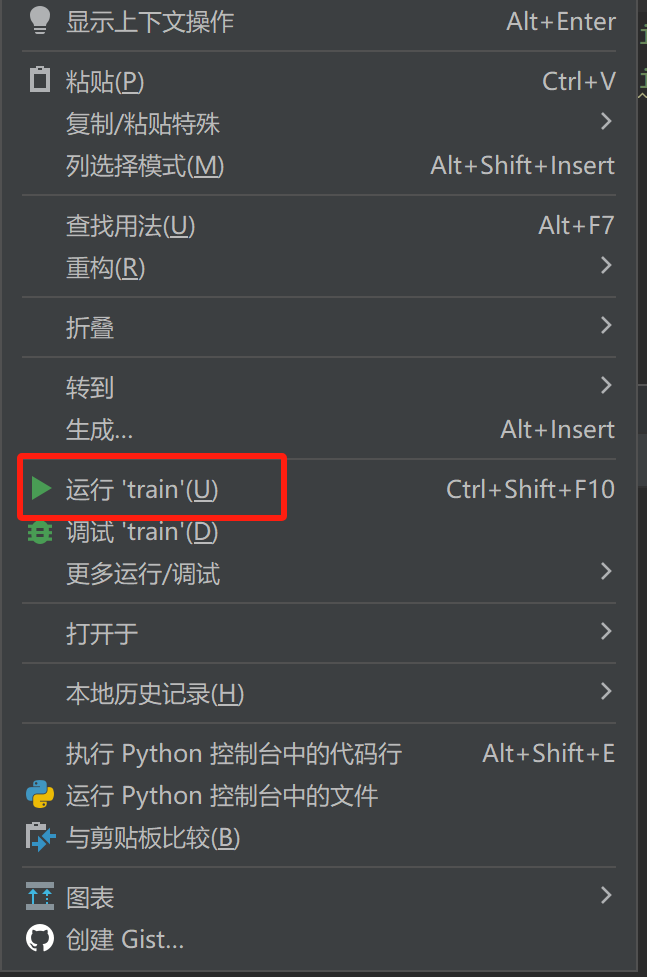

点击新建安全策略,会自动生成安全策略

2,分公司设备可以通过总公司的移动链路和电信链路访问到Dmz区的http服务器

分公司防火墙配置

登录总公司防火墙,配置公网到DMZ区http服务器的端对端NAT转换

电信 TO DMZ-http

点击新建安全策略

移动 TO DMZ-http

3,多出口环境基于带宽比例进行选路,但是,办公区中10.0.2.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

4,分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器;

启动分公司防火墙,将公网和分公司内部服务器做个端到端的目标NAT

5,游客区仅能通过移动链路访问互联网

登录总公司防火墙,给游客区到移动区配置easy ip NAT