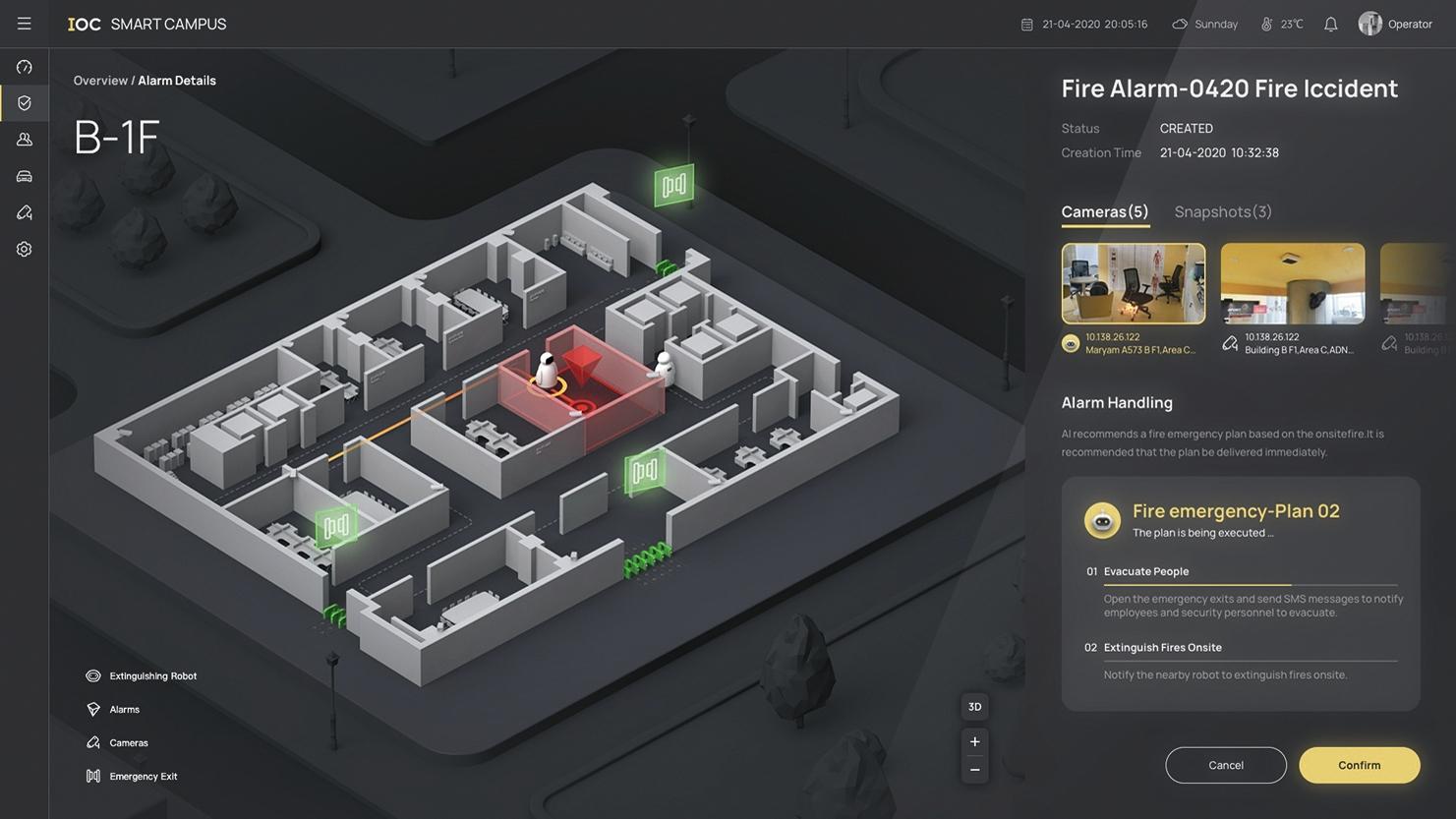

实验拓扑图

实验需求:

7,办公区设备可以通过电信链路和移动链路上网(多对多的NAT,并且需要保留一个公网IP不能用来转换)

8,分公司设备可以通过总公司的移动链路和电信链路访问到Dmz区的http服务器

9,多出口环境基于带宽比例进行选路,但是,办公区中10.0.2.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

10,分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器;

11,游客区仅能通过移动链路访问互联网

办公区设备可以通过电信链路和移动链路上网(多对多的NAT,并且需要保留一个公网IP不能用来转换)

首先先配置nat策略,(注意要先有安全策略,nat策略才能生效,这是先配nat策略是因为可以自动生成安全策略)

根据题目要求需要保留一个公网IP不能进行转换,所以这里咋们保留21.0.0.8

依次类推把DX也创建好,这里分开创DX和YD是为了方便管理。

结果展示:

这图可以看出访问出接口都ping成功了,不出意外访问路由器的环回路由1.1.1.1也是可以正常访问,成功就可以上午冲浪了。

分公司设备可以通过总公司的移动链路和电信链路访问到Dmz区的http服务器

首先咋们先将FW2的接口配置好,让分公司的设备可以访问公网

如图

然后开始配置安全策略和nat策略。这里没有要求多对多,这里咋们就用一下easy ip,然后自动生成安全策略。

这样就成功的让分公司的设备成功访问内网了。

接下来去配置FW1的安全策略和nat策略

安全策略还是通过自动生成。

这样分公司的设备就可以访问dmz区的http服务器了。

结果如下:

多出口环境基于带宽比例进行选路,但是,办公区中10.0.2.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

这里就可以看出来已经修改成功了。

分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器;

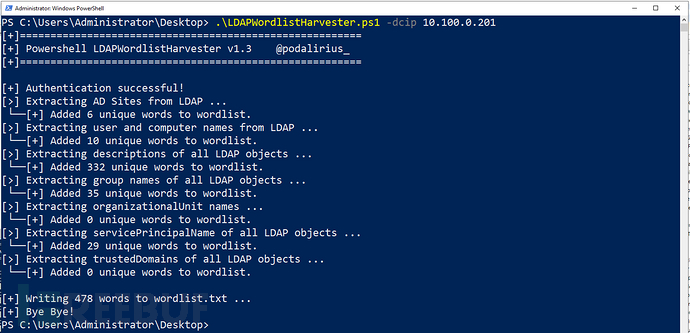

首先配置DNS服务器

分公司内部的客户端通过域名访问内部的服务器

公网设备通过域名访问分公司内部服务器

这样就成功的访问到了。

游客区仅能通过移动链路访问互联网

配置策略路由让游客区只能通过移动访问互联网。