前言

1.背景介绍

随着人工智能(AI)和大数据技术的不断发展,我们的生活、工作和社会都在不断变化。这些技术为我们提供了许多好处,但同时也带来了一系列挑战,其中数据隐私和安全是最为关键的之一。数据隐私和安全问题的出现,主要是因为大数据技术的特点和人工智能算法的运行过程。

大数据技术的特点包括数据量的庞大、数据类型的多样性、数据来源的多样性和数据更新的快速性。这些特点使得大数据技术具有强大的计算和分析能力,可以帮助我们发现隐藏在海量数据中的模式和关系,从而为我们的决策提供有力支持。然而,这些特点同时也为数据隐私和安全问题创造了挑战。

人工智能算法的运行过程,主要包括数据收集、数据预处理、算法训练和算法应用。在这个过程中,数据隐私和安全问题主要表现在以下几个方面:

- 数据收集阶段:数据收集过程中,个人信息可能会泄露,导致用户隐私泄露。

- 数据预处理阶段:数据预处理过程中,数据可能会被篡改、滥用或泄露,导致数据安全问题。

- 算法训练阶段:算法训练过程中,个人信息可能会被泄露,导致用户隐私被侵犯。

- 算法应用阶段:算法应用过程中,个人信息可能会被滥用,导致用户隐私被侵犯。

因此,在大数据与人工智能技术的应用过程中,我们需要关注数据隐私和安全问题,并采取相应的措施来保护用户隐私和数据安全。在接下来的内容中,我们将深入探讨大数据与人工智能技术中的数据隐私和安全问题,并提出一些解决方案。

2. 核心概念与联系

2.1 大数据

大数据是指通过各种设备和渠道收集的海量、多样化、高速增长的数据。大数据具有以下特点:

- 数据量庞大:大数据的数据量可以达到百万甚至千万级别,甚至更大。

- 数据类型多样化:大数据包括结构化数据、非结构化数据和半结构化数据。

- 数据来源多样化:大数据可以来自各种不同的来源,如传感器、社交媒体、网络日志等。

- 数据更新快速:大数据的更新速度非常快,需要实时处理和分析。

2.2 人工智能

人工智能是指机器具有人类智能水平的能力,可以理解、学习和应用自然语言、图像、声音等人类智能的能力。人工智能的主要技术包括机器学习、深度学习、自然语言处理、计算机视觉、语音识别等。

2.3 数据隐私与安全

数据隐私是指个人信息在收集、存储、传输和使用过程中的保护。数据安全是指保护数据和信息系统免受未经授权的访问、篡改、披露和损失等风险的过程。

2.4 联系

大数据与人工智能技术的发展,对数据隐私和安全问题产生了重要的影响。在大数据与人工智能技术的应用过程中,我们需要关注数据隐私和安全问题,并采取相应的措施来保护用户隐私和数据安全。

3. 核心算法原理和具体操作步骤以及数学模型公式详细讲解

3.1 数据掩码

数据掩码是一种用于保护数据隐私的方法,它通过在原始数据上添加噪声来掩盖个人信息。数据掩码的主要思想是在保持数据的统计特性不变的情况下,增加数据的噪声度,从而保护用户隐私。

数据掩码的具体操作步骤如下:

- 对原始数据进行分类,将其划分为多个不同的类别。

- 为每个类别生成一组随机噪声。

- 将噪声添加到原始数据上,得到掩码后的数据。

数据掩码的数学模型公式为:

D m a s k e d = D o r i g i n a l + N D _{masked} = D_{original} + N Dmasked=Doriginal+N

其中, D m a s k e d D _{masked} Dmasked 表示掩码后的数据, D o r i g i n a l D_{original} Doriginal 表示原始数据, N N N 表示噪声。

3.2 差分隐私

差分隐私是一种用于保护数据隐私的方法,它通过在数据收集和分析过程中添加噪声来保护个人信息。差分隐私的主要思想是在保持数据的统计特性不变的情况下,增加数据的噪声度,从而保护用户隐私。

差分隐私的具体操作步骤如下:

- 对原始数据进行分类,将其划分为多个不同的类别。

- 为每个类别生成一组随机噪声。

- 将噪声添加到原始数据上,得到隐私保护后的数据。

差分隐私的数学模型公式为:

D d p = D + N D_{dp} = D + N Ddp=D+N

其中, D d p D_{dp} Ddp 表示隐私保护后的数据, D D D 表示原始数据, N N N 表示噪声。

3.3 密码学加密

密码学加密是一种用于保护数据安全的方法,它通过在数据传输和存储过程中加密数据来保护数据免受未经授权的访问和篡改。密码学加密的主要思想是将明文数据通过加密算法转换为密文数据,从而保护数据的安全性。

密码学加密的具体操作步骤如下:

- 选择一个加密算法,如AES、RSA等。

- 使用加密算法对原始数据进行加密,得到密文数据。

- 在数据传输和存储过程中使用密文数据。

- 在数据使用完毕后,使用解密算法对密文数据进行解密,得到原始数据。

密码学加密的数学模型公式为:

C = E K ( P ) C = E_{K}§ C=EK§

P = D K ( C ) P = D_{K}© P=DK©

其中, C C C 表示密文数据, P P P 表示明文数据, E K E _{K} EK 表示加密算法, D K D_{K} DK 表示解密算法, K K K 表示密钥。

4. 具体代码实例和详细解释说明

4.1 数据掩码

def data _masking(data): noise = np.random.normal(0, 1, data.shape) masked_

data = data + noise return masked_datadata = np.array([1, 2, 3, 4, 5]) masked _data = data_ masking(data)

print(masked _data) ```在上述代码中,我们首先导入了numpy库,然后定义了一个data_

masking函数,该函数接受一个numpy数组作为输入,并生成一组随机噪声,将噪声添加到原始数据上,得到掩码后的数据。最后,我们使用data_masking函数对原始数据进行掩码,并打印掩码后的数据。## 4.2 差分隐私```python import numpy as npdef differential _privacy(data): noise = np.random.laplace(0, 1, data.shape)

dp_ data = data + noise return dp_datadata = np.array([1, 2, 3, 4, 5]) dp _data = differential_ privacy(data)

print(dp _data) ```在上述代码中,我们首先导入了numpy库,然后定义了一个differential_

privacy函数,该函数接受一个numpy数组作为输入,并生成一组拉普拉斯噪声,将噪声添加到原始数据上,得到隐私保护后的数据。最后,我们使用differential_privacy函数对原始数据进行差分隐私处理,并打印隐私保护后的数据。## 4.3 密码学加密```python from Crypto.Cipher import AESdef encrypt(plaintext, key): cipher = AES.new(key, AES.MODE_ECB) ciphertext =

cipher.encrypt(plaintext) return ciphertextdef decrypt(ciphertext, key): cipher = AES.new(key, AES.MODE_ECB) plaintext =

cipher.decrypt(ciphertext) return plaintextkey = os.urandom(16) plaintext = b'Hello, World!' ciphertext =

encrypt(plaintext, key) print(ciphertext)plaintext _decrypted = decrypt(ciphertext, key) print(plaintext_ decrypted)在上述代码中,我们首先导入了Crypto库,然后定义了encrypt和decrypt函数,分别用于对明文数据进行加密和解密。encrypt函数接受一个明文数据和一个密钥作为输入,并使用AES加密算法对明文数据进行加密,得到密文数据。decrypt函数接受一个密文数据和一个密钥作为输入,并使用AES解密算法对密文数据进行解密,得到原始明文数据。最后,我们使用encrypt和decrypt函数对原始数据进行加密和解密,并打印加密后和解密后的数据。

5. 未来发展趋势与挑战

未来,随着人工智能技术的不断发展,数据隐私和安全问题将变得越来越重要。在未来,我们可以预见以下几个方面的发展趋势和挑战:

- 数据隐私保护技术的发展:随着人工智能技术的发展,数据隐私保护技术也将不断发展,以满足人工智能应用的需求。这些技术包括数据掩码、差分隐私、密码学加密等。

- 法律法规的完善:随着人工智能技术的发展,法律法规对数据隐私和安全的保护将得到完善。这些法律法规将为数据隐私和安全问题提供更加明确的规定和指导。

- 技术的融合:随着人工智能技术的发展,数据隐私和安全问题将与其他技术领域产生更多的融合和交叉。这些技术领域包括区块链、无线通信、云计算等。

- 人工智能技术的应用:随着人工智能技术的发展,数据隐私和安全问题将在更多领域得到应用。这些领域包括金融、医疗、教育、政府等。

6. 附录常见问题与解答

6.1 数据掩码与差分隐私的区别

数据掩码和差分隐私都是用于保护数据隐私的方法,但它们在实现原理和应用场景上有一定的区别。数据掩码通过在原始数据上添加噪声来掩盖个人信息,而差分隐私通过在数据收集和分析过程中添加噪声来保护个人信息。数据掩码主要用于保护数据在存储和传输过程中的隐私,而差分隐私主要用于保护数据在收集和分析过程中的隐私。

6.2 密码学加密与数据隐私的区别

密码学加密和数据隐私都是用于保护数据安全的方法,但它们在实现原理和应用场景上有一定的区别。密码学加密通过在数据传输和存储过程中加密数据来保护数据免受未经授权的访问和篡改,而数据隐私主要关注于保护个人信息在收集、存储、传输和使用过程中的隐私。密码学加密主要用于保护数据在传输和存储过程中的安全性,而数据隐私主要用于保护个人信息在各种应用场景中的隐私。

6.3 如何选择适合的隐私保护方法

选择适合的隐私保护方法需要考虑以下几个因素:

- 数据类型:不同类型的数据需要选择不同的隐私保护方法。例如,结构化数据可以选择数据掩码或差分隐私,非结构化数据可以选择密码学加密。

- 数据使用场景:不同场景下的隐私保护需求也可能不同。例如,在金融领域,数据隐私和安全问题更加重要,因此可以选择更加严格的隐私保护方法。

- 法律法规要求:不同国家和地区对数据隐私和安全问题的法律法规要求也可能不同。因此,需要根据相关法律法规要求选择适合的隐私保护方法。

- 技术实现和成本:不同隐私保护方法的技术实现和成本也可能不同。需要根据实际情况选择最适合的隐私保护方法。

如何学习网络安全:

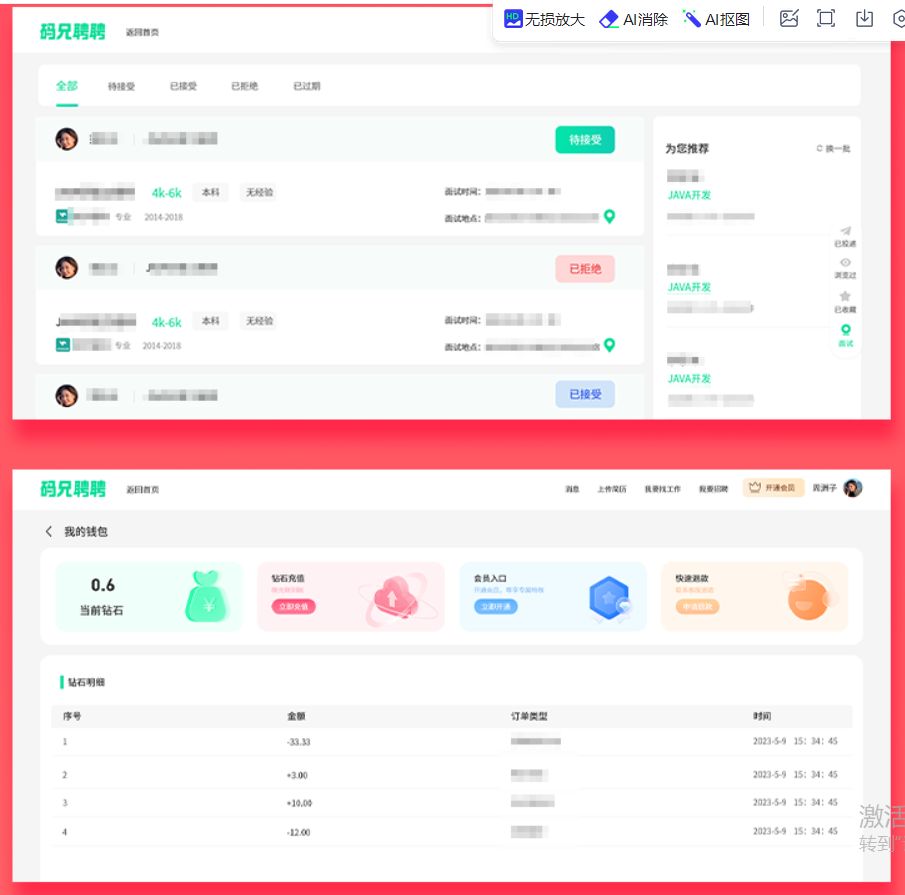

【----帮助网安学习,以下所有学习资料文末免费领取!----】

> ① 网安学习成长路径思维导图

> ② 60+网安经典常用工具包

> ③ 100+SRC漏洞分析报告

> ④ 150+网安攻防实战技术电子书

> ⑤ 最权威CISSP 认证考试指南+题库

> ⑥ 超1800页CTF实战技巧手册

> ⑦ 最新网安大厂面试题合集(含答案)

> ⑧ APP客户端安全检测指南(安卓+IOS)

大纲

首先要找一份详细的大纲。

学习教程

第一阶段:零基础入门系列教程

该阶段学完即可年薪15w+

第二阶段:技术入门

弱口令与口令爆破

XSS漏洞

CSRF漏洞

SSRF漏洞

XXE漏洞

SQL注入

任意文件操作漏洞

业务逻辑漏洞

该阶段学完年薪25w+

阶段三:高阶提升

反序列化漏洞

RCE

综合靶场实操项目

内网渗透

流量分析

日志分析

恶意代码分析

应急响应

实战训练

该阶段学完即可年薪30w+

面试刷题

最后,我其实要给部分人泼冷水,因为说实话,上面讲到的资料包获取没有任何的门槛。

但是,我觉得很多人拿到了却并不会去学习。

大部分人的问题看似是“如何行动”,其实是“无法开始”。

几乎任何一个领域都是这样,所谓“万事开头难”,绝大多数人都卡在第一步,还没开始就自己把自己淘汰出局了。

如果你真的确信自己喜欢网络安全/黑客技术,马上行动起来,比一切都重要。

资料领取

👇👇👇

如果你也想学习:黑客&网络安全的零基础攻防教程

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

在这里领取: