前言

网络劫持是一种网络攻击技术,攻击者通过拦截、篡改或重定向数据流量,控制用户的网络通信路径,干扰正常的网络服务。其方式可能包括DNS劫持、ARP欺骗和HTTP劫持等。通过这些手段,攻击者可以窃取敏感信息如个人身份数据和财务信息,导致身份盗用和金融诈骗;还可能通过传播恶意软件或病毒,感染用户系统,引发安全漏洞和数据损毁。网络劫持还可能使合法网站被伪造或重定向至恶意网站,进行钓鱼攻击;服务中断可能影响企业业务的正常运作和客户体验。最终,这些行为会损害企业信誉、造成经济损失,并在严重的情况下威胁到国家安全。防御措施包括使用加密协议保护数据传输、部署网络监控系统、定期更新系统补丁,以及提升用户的网络安全意识。

ARP欺骗

Ettercap简介:

Ettercap是一个开源网络安全工具,主要用于执行中间人攻击(MITM)和网络嗅探。它可以截获、修改和注入网络流量,支持多种网络协议,如TCP和UDP。Ettercap提供了图形用户界面(GUI)和命令行界面(CLI),使其在网络监控和安全测试中非常灵活。它常用于网络分析、嗅探网络数据包、进行ARP欺骗攻击,以及捕获和解密通信数据。尽管它的功能强大,但应当负责任地使用,遵循相关法律法规进行合法的网络安全测试。

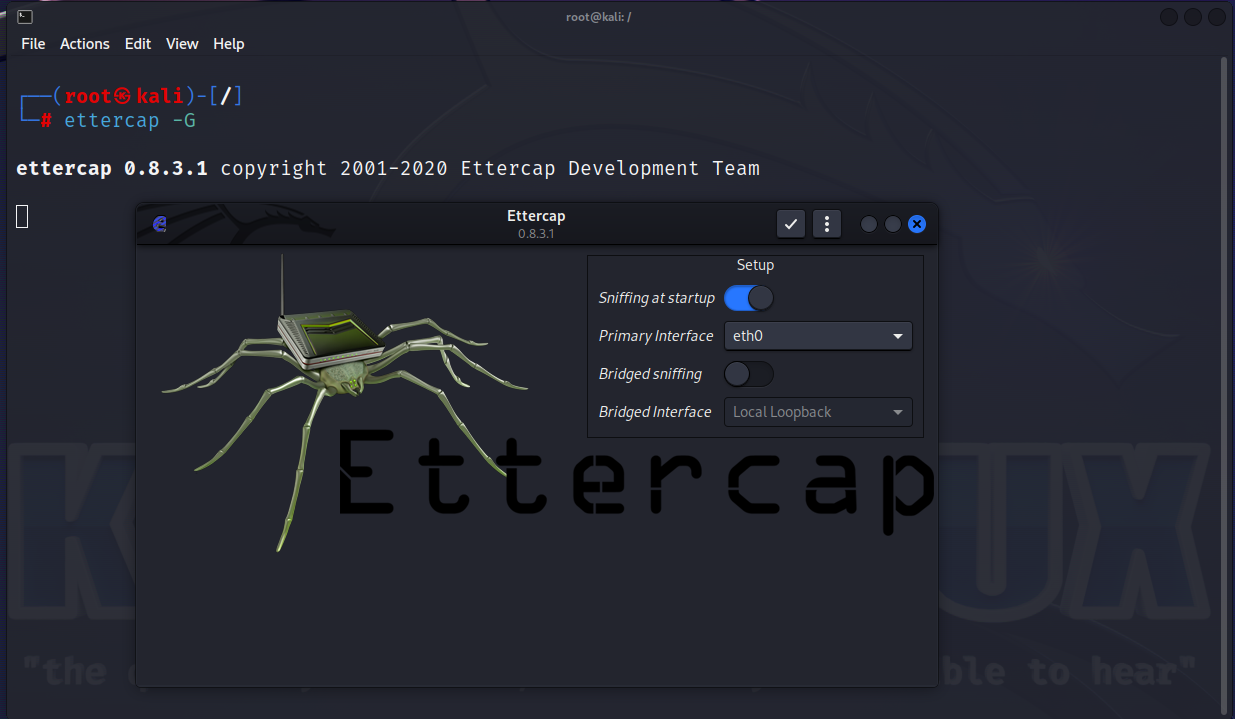

启动Ettercap:

ettercap -G

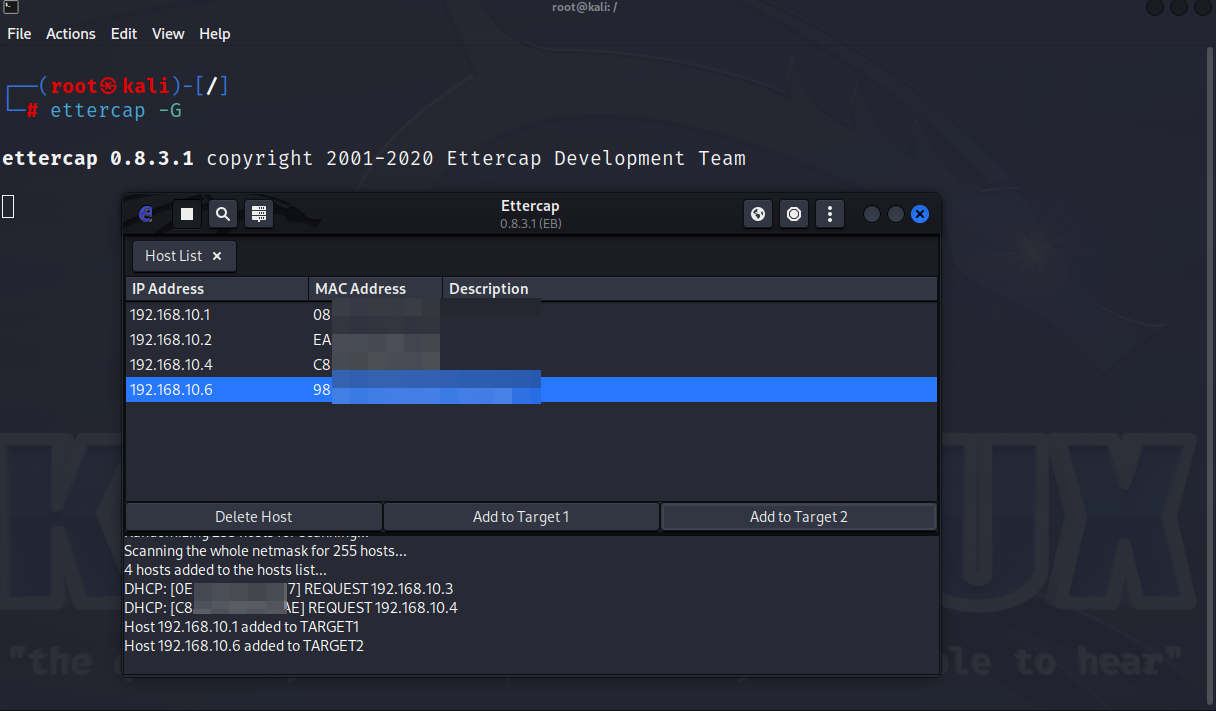

搜索存活IP信息:

Scan for hosts Target1设置为网关IP, Target2设置为目标IP

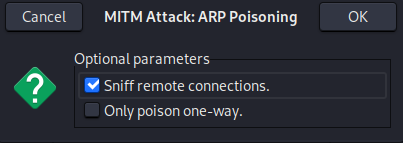

选择ARP poisoning ->Sniff remote connections,进行ARP欺骗

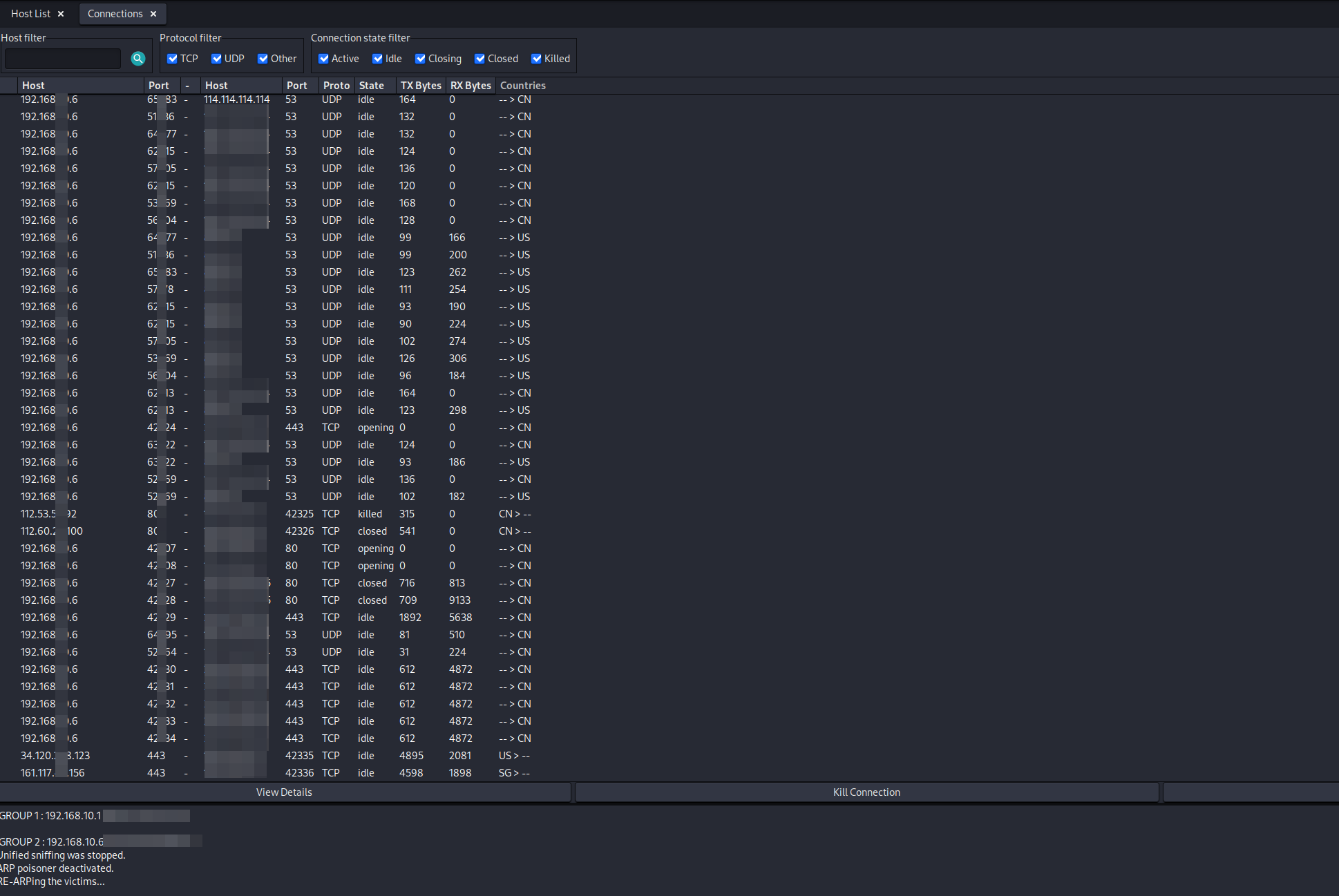

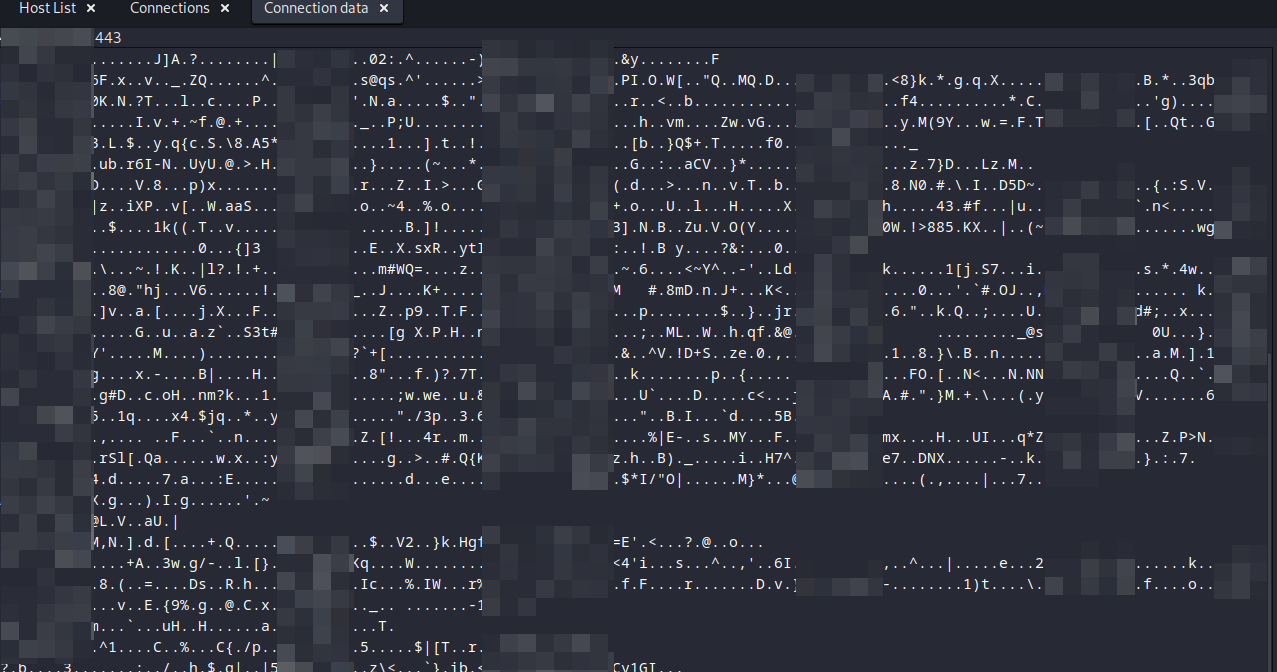

选择View->Connections,即可嗅探目标IP流量通信数据包

双击即可查看流量通信具体信息

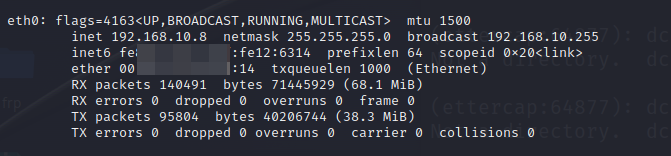

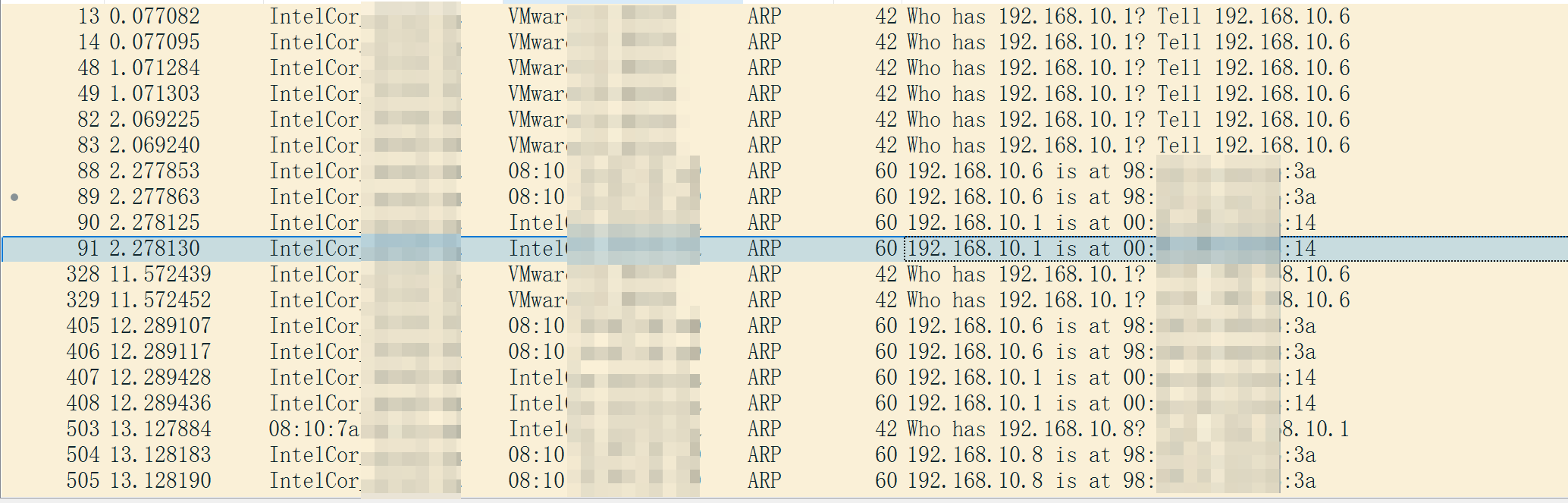

其本质上就是Kali的MAC地址(00:XX:XX:XX:XX:XX:14)声明为网关的MAC,致使我们的目标IP认为Kali的MAC地址就是网关的MAC地址进而将通信流量发送到Kali造成ARP欺骗

DNS欺骗

在原ARP欺骗的基础上实施DNS欺骗

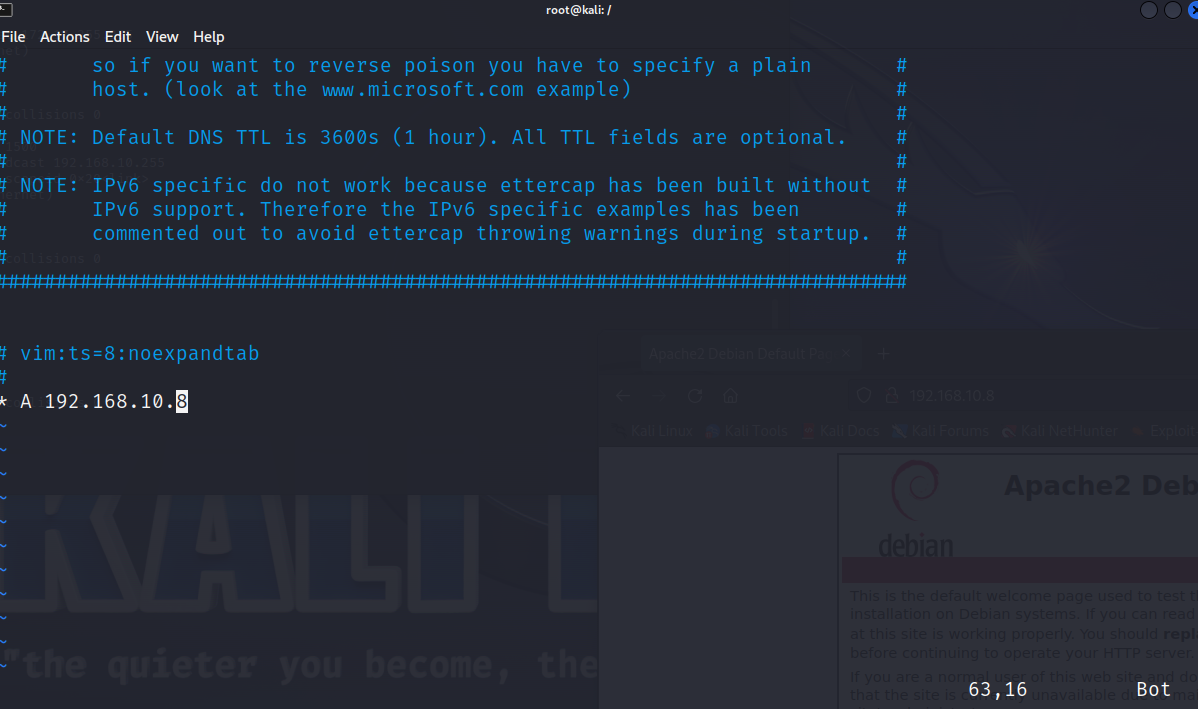

定义DNS欺骗规则,所有域名解析成192.168.10.8:

vim /etc/ettercap/etter.dns

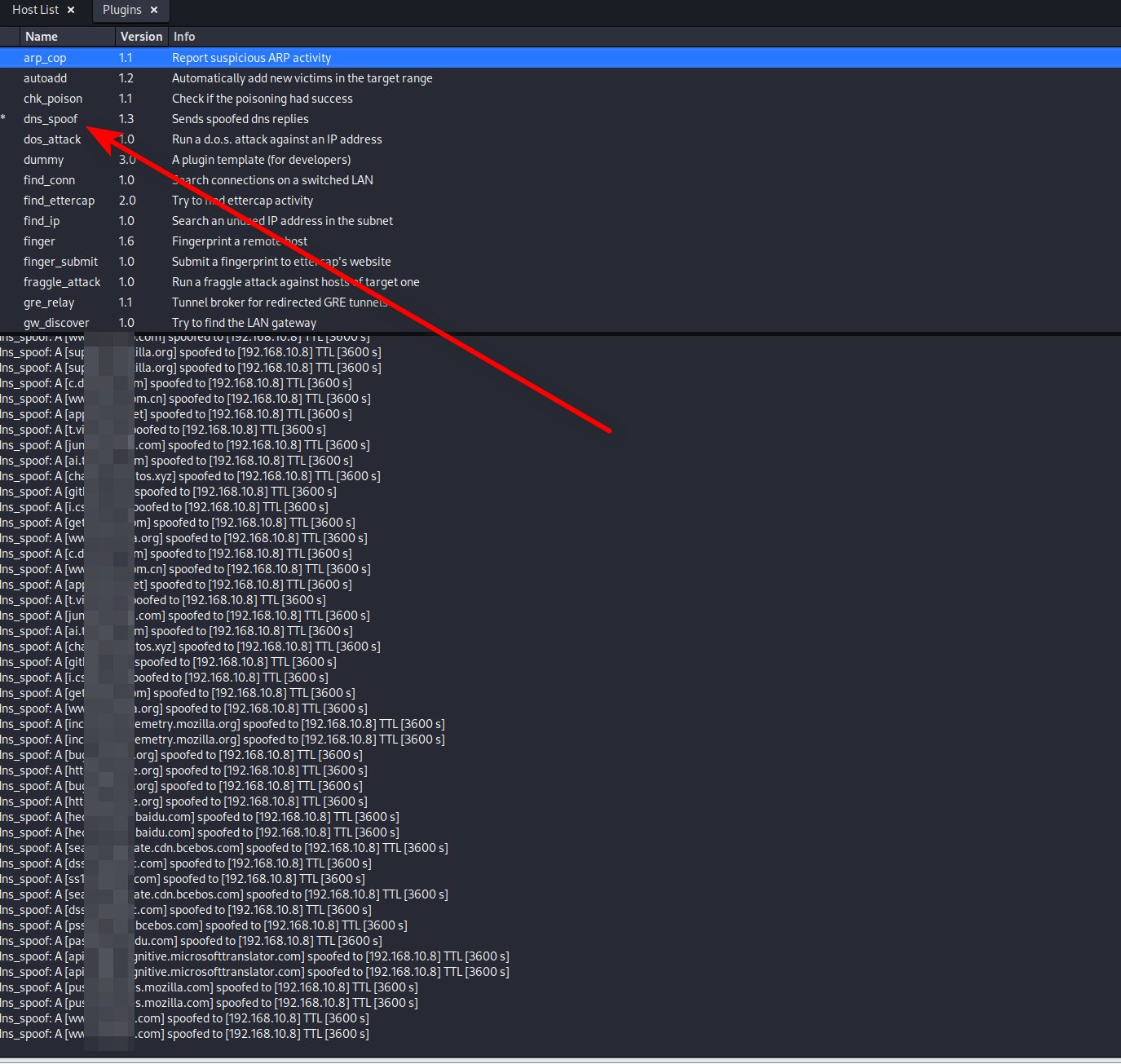

在Ettercap中选择:Plugins->Manage plugins->dns_spoof,进行DNS欺骗攻击

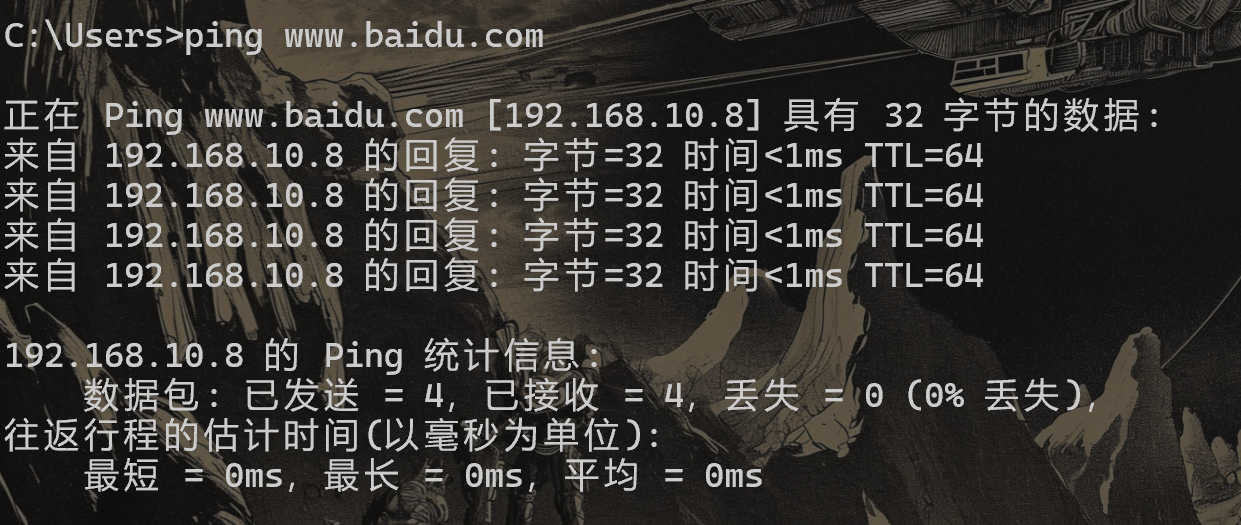

虽然ping能够指定我们的恶意IP地址,但由于百度强制使用HTTPS协议,在浏览器访问时仍为原百度地址

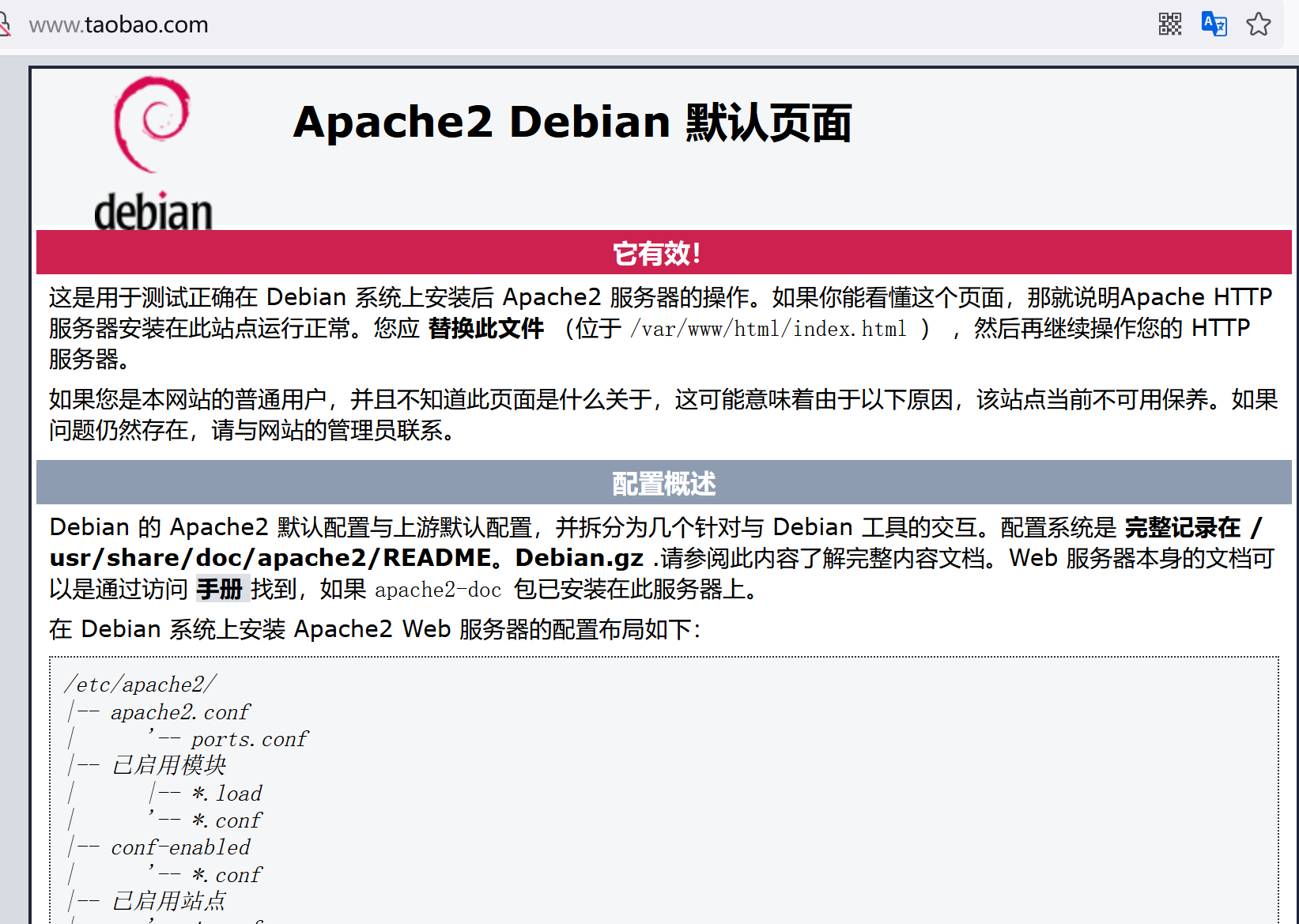

访问http://www.taobao.com时,访问到我们的恶意IP开启的Apache网站

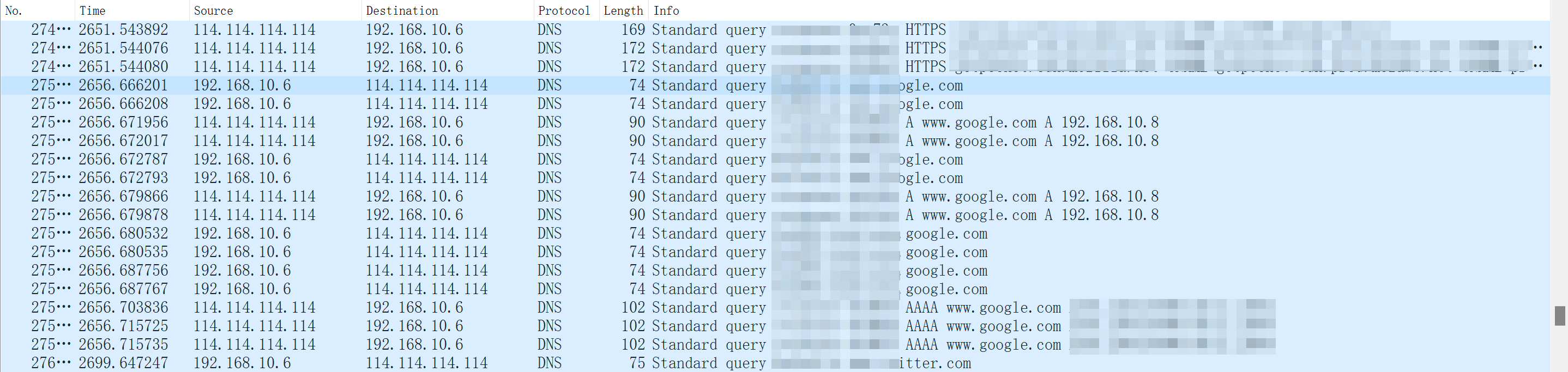

查看Wireshark也可以看出DNS欺骗成功,将所有域名解析成我们的恶意IP:192.168.10.8

关闭DNS欺骗后,主机dns缓存仍为恶意IP地址:

ipconfig /displaydns

清除缓存即可:

ipconfig /flushdns

注:DNS欺骗和DNS劫持是有一定区别的:

DNS欺骗(DNS Spoofing):攻击者伪造DNS响应,欺骗目标计算机使其相信虚假的DNS记录,从而将流量引导到恶意网站。例如,攻击者向受害者的DNS缓存中注入虚假的IP地址。

DNS劫持(DNS Hijacking):攻击者改变DNS设置或篡改DNS请求,直接控制受害者的DNS解析过程。这样可以将用户的DNS请求重定向到恶意服务器或篡改DNS响应。

修复建议

● 启用HTTPS或VPN等加密协议/工具,保证数据传输内容不被篡改;

● 配置静态ARP表,防止ARP表被篡改;

● 启用 DNSSEC,通过数字签名保护DNS数据的完整性;

● 配置入侵检测系统检测异常的ARP/DNS活动。