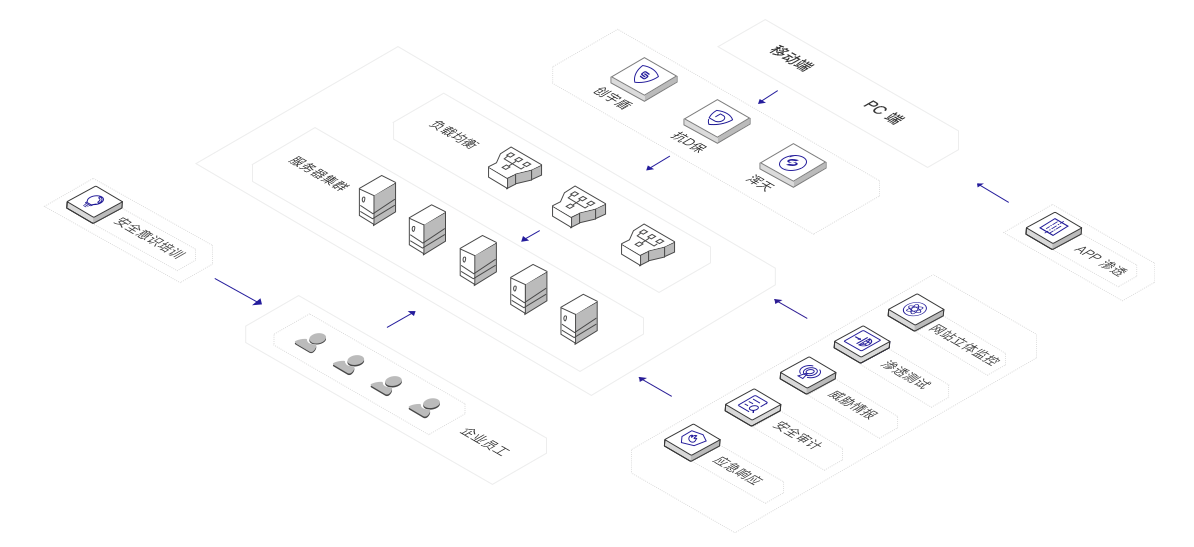

网络安全防渗透实战指南【策略、代码与最佳实践】

引言

随着互联网的迅猛发展,网络安全问题日益突出。渗透攻击作为网络攻击的一种常见手段,给企业和个人带来了巨大的威胁和损失。因此,如何有效防止渗透攻击成为网络安全领域的重要课题。本文将探讨网络安全防渗透的解决方案及对策,并提供相应的代码实例以供参考。

渗透攻击的基本原理

渗透攻击通常包括以下几个阶段:

- 信息收集:攻击者通过各种手段收集目标系统的信息。

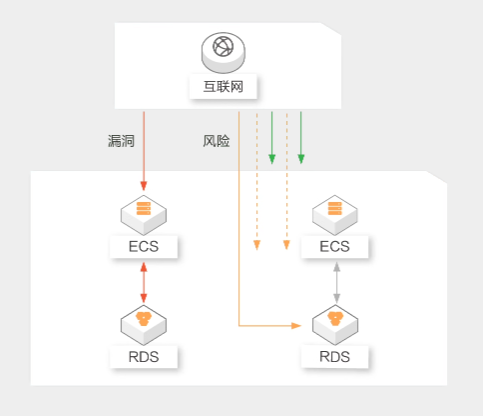

- 扫描和探测:使用扫描工具检测目标系统的漏洞和弱点。

- 获得访问权限:利用漏洞或弱点获得目标系统的访问权限。

- 权限提升:通过进一步的攻击提升自己的权限,获得更高的控制权。

- 维持访问:安装后门等手段,确保能够长期访问目标系统。

- 清理痕迹:删除日志和证据,隐藏攻击行为。

防渗透解决方案

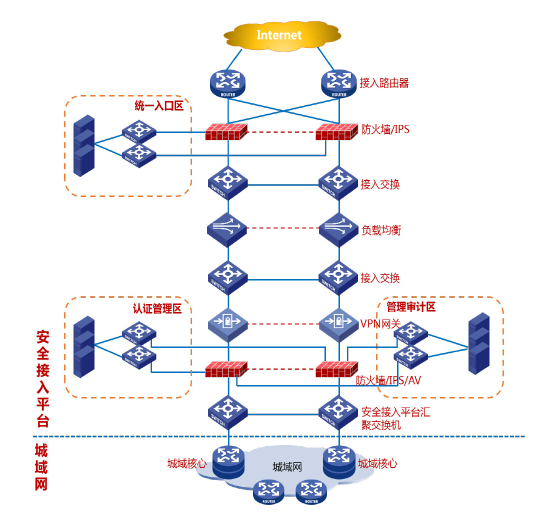

1. 加强网络边界防护

防火墙配置

防火墙是保护网络边界的重要工具,通过合理配置防火墙规则,可以有效阻止非法访问。

from iptc import Chain, Rule, Tabledef add_firewall_rule(src, dst, target='DROP'):table = Table(Table.FILTER)chain = Chain(table, 'INPUT')rule = Rule()rule.src = srcrule.dst = dstrule.target = targetchain.insert_rule(rule)# 阻止来自恶意IP的访问

add_firewall_rule('192.168.1.100', '0.0.0.0/0')2. 漏洞管理和补丁更新

定期进行漏洞扫描和补丁更新是防止渗透攻击的重要措施。

import subprocessdef scan_vulnerabilities():result = subprocess.run(['nmap', '-sV', '192.168.1.1'], capture_output=True, text=True)print(result.stdout)# 执行漏洞扫描

scan_vulnerabilities()def update_system():subprocess.run(['sudo', 'apt-get', 'update'])subprocess.run(['sudo', 'apt-get', 'upgrade'])# 更新系统补丁

update_system()3. 身份认证和访问控制

强制使用多因素认证(MFA)和严格的访问控制策略,可以有效防止非法访问。

配置MFA

import pyotpdef generate_mfa_secret():return pyotp.random_base32()def verify_mfa_code(secret, code):totp = pyotp.TOTP(secret)return totp.verify(code)# 生成MFA密钥

secret = generate_mfa_secret()

print(f"MFA Secret: {secret}")# 验证MFA代码

code = input("Enter MFA code: ")

if verify_mfa_code(secret, code):print("MFA code is valid.")

else:print("Invalid MFA code.")4. 日志审计和监控

通过日志审计和实时监控,可以及时发现并响应异常行为。

配置日志审计

import logginglogging.basicConfig(filename='/var/log/security.log', level=logging.INFO)def log_security_event(event):logging.info(f"Security event: {event}")# 记录安全事件

log_security_event('Suspicious activity detected from IP 192.168.1.100')5. 安全培训与意识提升

定期开展安全培训,提升员工的安全意识,防范社会工程攻击。

6. 入侵检测和防御系统(IDS/IPS)

入侵检测系统(IDS)和入侵防御系统(IPS)是监控网络和系统活动并检测、阻止恶意行为的重要工具。IDS主要用于检测和记录潜在的入侵活动,而IPS则能够在检测到入侵时主动采取措施阻止攻击。

Snort IDS配置示例

Snort是一款开源的网络入侵检测系统,广泛应用于网络安全防护中。

- 安装Snort

sudo apt-get update

sudo apt-get install snort- 配置Snort规则文件(/etc/snort/snort.conf)

添加检测规则,例如:

alert tcp any any -> 192.168.1.0/24 80 (msg:"HTTP Traffic Detected"; sid:1000001; rev:1;)- 启动Snort

sudo snort -A console -q -c /etc/snort/snort.conf -i eth0Suricata IPS配置示例

Suricata是另一款常用的开源入侵检测和防御系统,具有高性能和易用性。

- 安装Suricata

sudo apt-get update

sudo apt-get install suricata-

配置Suricata规则文件(/etc/suricata/suricata.yaml)

-

启动Suricata

sudo suricata -c /etc/suricata/suricata.yaml -i eth07. 数据加密与传输安全

数据加密可以有效保护敏感信息,防止在传输过程中被窃取或篡改。

使用SSL/TLS加密传输

在Web服务器中启用SSL/TLS,可以加密HTTP流量,保护数据传输的安全性。

- 生成SSL证书

openssl req -newkey rsa:2048 -nodes -keyout domain.key -x509 -days 365 -out domain.crt- 配置Nginx使用SSL/TLS

server {listen 443 ssl;server_name example.com;ssl_certificate /etc/nginx/ssl/domain.crt;ssl_certificate_key /etc/nginx/ssl/domain.key;location / {proxy_pass http://localhost:8080;}

}- 启动Nginx

sudo systemctl restart nginx数据库加密

确保数据库中存储的敏感数据经过加密处理,以防止数据泄露。

from cryptography.fernet import Fernet# 生成密钥

key = Fernet.generate_key()

cipher_suite = Fernet(key)# 加密数据

data = "Sensitive data"

encrypted_data = cipher_suite.encrypt(data.encode())# 解密数据

decrypted_data = cipher_suite.decrypt(encrypted_data).decode()

print(f"Decrypted data: {decrypted_data}")8. 安全开发生命周期(SDL)

在软件开发过程中引入安全开发生命周期(SDL),确保在开发阶段就考虑到安全问题。

安全编码实践

- 输入验证:对用户输入的数据进行严格验证,防止SQL注入、跨站脚本攻击(XSS)等常见漏洞。

import redef validate_input(user_input):if not re.match("^[a-zA-Z0-9_]*$", user_input):raise ValueError("Invalid input")return user_inputuser_input = input("Enter username: ")

try:validated_input = validate_input(user_input)print(f"Validated input: {validated_input}")

except ValueError as e:print(e)- 使用安全的库和框架:选择经过验证的安全库和框架,减少自定义代码中的漏洞。

9. 定期安全审计和评估

定期进行安全审计和评估,及时发现和修复安全隐患。

安全审计流程

- 制定审计计划:确定审计范围和目标。

- 执行审计:使用工具和手工检查相结合的方法进行审计。

- 分析审计结果:分析发现的问题和漏洞。

- 制定改进措施:根据审计结果制定改进计划,修复漏洞。

- 重新审计:验证改进措施的效果。

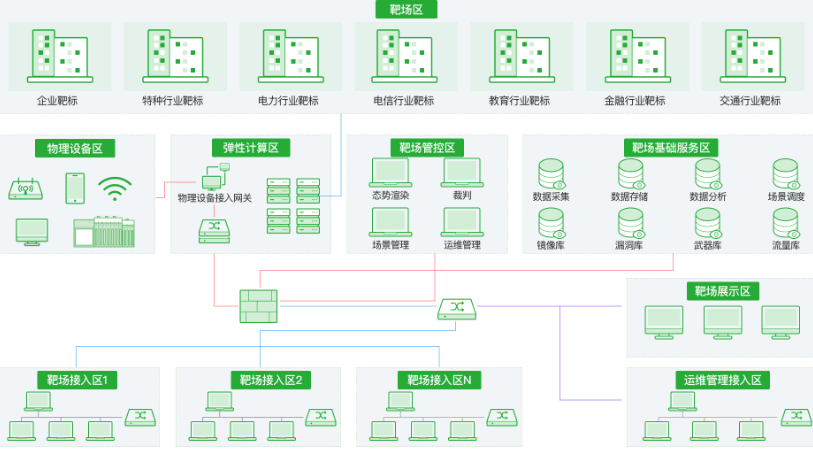

10. 零信任架构(Zero Trust Architecture)

零信任架构是一种新的安全理念,强调“永不信任,始终验证”,即无论是内部还是外部的访问请求,都必须经过严格的认证和授权。这种架构能够更好地适应现代分布式系统和云计算环境。

零信任架构的核心原则

- 验证每个访问请求:所有访问请求都必须经过身份验证和授权,无论请求来自内部还是外部。

- 最小权限访问:仅授予用户和设备完成任务所需的最小权限,减少潜在的攻击面。

- 细粒度访问控制:基于用户身份、设备状态、位置和其他上下文信息,动态调整访问策略。

- 持续监控和分析:持续监控系统行为,及时发现异常和潜在威胁。

实现零信任架构的步骤

- 识别关键资源和数据:确定系统中的关键资源和敏感数据,重点保护。

- 实施强身份验证:采用多因素认证(MFA)、生物识别等技术,确保访问者身份的真实性。

- 应用细粒度访问控制策略:基于用户角色、设备状态和上下文信息,动态调整访问权限。

- 持续监控和审计:实时监控系统活动,定期进行安全审计,及时发现和响应安全事件。

11. 威胁情报和协作

利用威胁情报信息,可以提前预知潜在的攻击威胁,并采取相应的防护措施。同时,与其他组织和机构进行安全情报共享和协作,可以更有效地应对复杂的网络威胁。

使用开源威胁情报平台MISP

MISP(Malware Information Sharing Platform & Threat Sharing)是一个开源的威胁情报共享平台,广泛应用于安全情报的收集和共享。

- 安装MISP

sudo apt-get update

sudo apt-get install misp-

配置MISP(/etc/misp/config.php)

-

启动MISP

sudo systemctl start misp- 使用MISP API收集威胁情报

import requestsdef get_threat_intel(api_url, api_key):headers = {'Authorization': api_key,'Accept': 'application/json'}response = requests.get(api_url, headers=headers)if response.status_code == 200:return response.json()else:return Noneapi_url = 'https://misp-instance/events'

api_key = 'your_api_key_here'

intel_data = get_threat_intel(api_url, api_key)

if intel_data:print("Threat Intelligence Data:", intel_data)

else:print("Failed to retrieve threat intelligence data.")12. 安全事件响应和应急计划

制定和演练安全事件响应和应急计划,确保在遭遇安全事件时能够快速响应和恢复,减少损失和影响。

安全事件响应流程

- 准备阶段:制定安全事件响应计划,配置安全监控工具,定期进行安全演练。

- 识别阶段:通过监控和报警系统识别安全事件,确认事件的性质和影响范围。

- 遏制阶段:采取措施遏制事件的进一步扩散,如隔离受感染系统、关闭相关服务等。

- 根除阶段:彻底清除攻击者的残留,如删除恶意代码、修复漏洞等。

- 恢复阶段:恢复系统和服务,确保正常运行,并进行后续监控。

- 事后分析和改进:总结事件的经验教训,改进安全措施,防止类似事件再次发生。

编写应急计划文档

应急计划文档1. 目标和范围- 定义应急计划的目标和适用范围。2. 组织结构- 明确各部门和人员在应急响应中的职责和角色。3. 应急响应流程- 准备阶段- 识别阶段- 遏制阶段- 根除阶段- 恢复阶段- 事后分析和改进4. 通信计划- 确定在应急响应过程中各部门之间的沟通渠道和方式。5. 演练计划- 定期进行应急演练,检验和改进应急计划。6. 附录- 相关工具和资源- 联系人信息

结论

网络安全防渗透是一个复杂且动态的过程,需要综合运用多种技术和方法。通过加强网络边界防护、漏洞管理、身份认证和访问控制、日志审计与监控、安全培训、入侵检测与防御、数据加密、安全开发生命周期、定期安全审计、零信任架构、威胁情报与协作以及安全事件响应和应急计划等措施,可以有效提高系统的安全性,降低渗透攻击的风险。希望本文提供的解决方案和代码实例能为读者在实际工作中提供有价值的参考和帮助。

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习资源分享:

最后给大家分享我自己学习的一份全套的网络安全学习资料,希望对想学习 网络安全的小伙伴们有帮助!

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

【点击领取】网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。【点击领取视频教程】

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取技术文档】

(都打包成一块的了,不能一一展开,总共300多集)

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取书籍】

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享