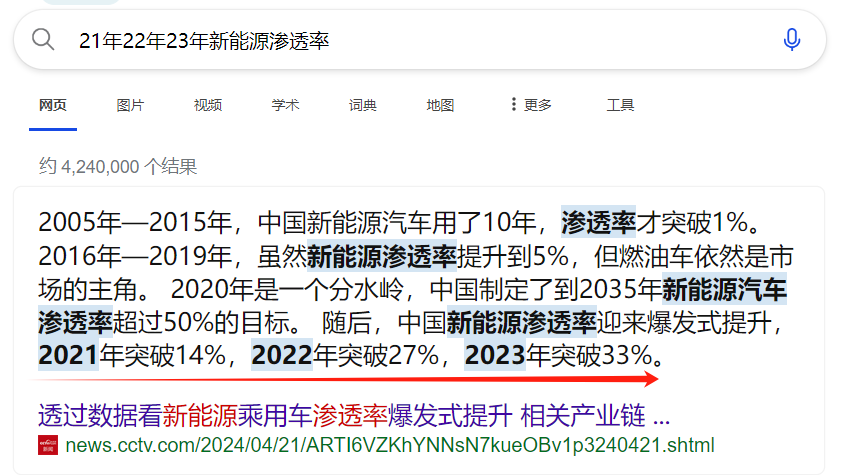

1、启动靶场,会生成一个URL地址,打开给的URL地址,会看到一个如下界面

可以看到是一个PHP文件,非常的简单,就几行代码,判断一下是否有一个GET的参数,并且是file名字,如果是并且加载,通过审计代码可以看出这是一个文件包含漏洞。

2、我们尝试使用file参数传参,并让其报错,来看服务器是windos还是linux,我们好进行获取文件

我们通过标注位置可以看到是一个linux服务器,并且使用的是nginx默认的位置。

3、回想一下这个靶场最终的目的是拿到flag,可以尝试,穿越目录拿flag。

例如:

../../../../flag

发现成功拿到flag,复制全部的flag回到靶场进行提交,第一关就可通过。