灾备技术演进之路系列

虚拟化备份技术演进

摆脱束缚,加速前行

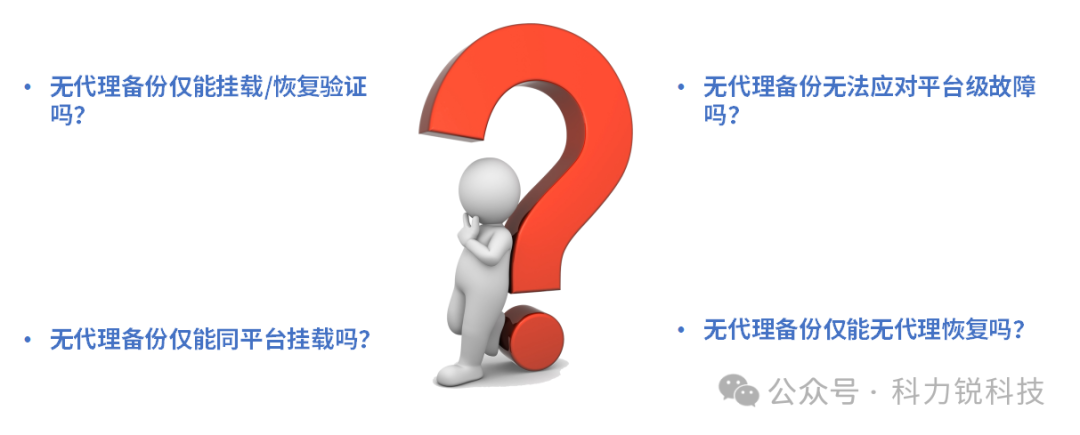

无代理备份仅能挂载/恢复验证吗?

——科力锐极简验证演练无代理备份来了

无代理备份无法应对平台级故障吗?

——科力锐应急接管无代理备份来了

无代理备份仅能同平台挂载吗?

——科力锐全场景CDM无代理备份来了

无代理备份仅能无代理恢复吗?

——科力锐异构环境快速恢复重建无代理备份来了

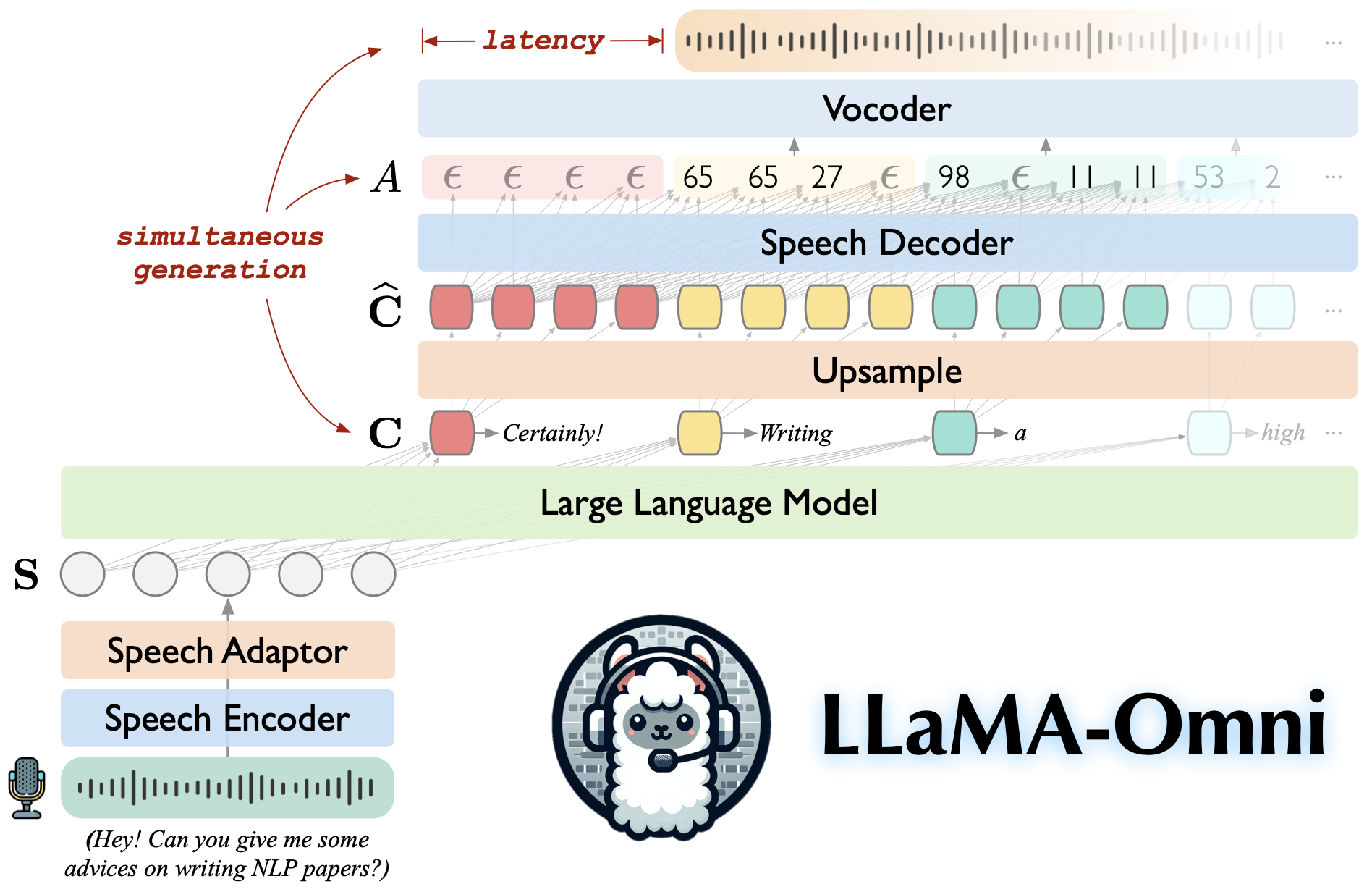

什么是虚拟化无代理备份?

虚拟化无代理备份定义

无需在虚拟机上安装任何备份代理程序,通过虚拟化平台提供的管理接口来直接访问、抓取并备份虚拟机数据。

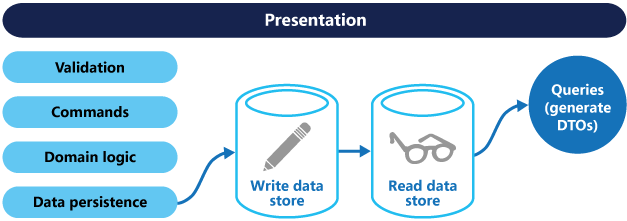

虚拟化无代理备份原理

①接口对接:备份系统通过安全、认证的方式与虚拟化平台的管理接口建立连接。

②数据识别与访问:利用虚拟化平台提供的接口来访问虚拟机的存储资源,包括磁盘镜像、快照、内存状态等。

③数据抓取与传输:备份系统根据备份策略选择性地抓取虚拟机数据,通过网络传输到指定的备份存储位置。

④数据恢复:选定备份点,通过相同的方式访问虚拟化平台的API,将备份数据恢复到虚拟机中。

虚拟化免代理备份方案挑战

数据复制挑战大

①本质是调用虚拟化平台快照功能,调用过多、过频将会极大影响虚拟化平台性能及稳定性;

②依赖于虚拟化厂家提供的API接口,若平台升级需重新适配对接;

数据验证演练难

①依赖同架构虚拟化平台挂载演练;

②只能验证主机能否开启,无法验证业务系统的服务、进程是否启动;

应急容灾局限大

①依赖同架构虚拟化平台挂载容灾,无法应答平台级故障;

②异构平台需转换虚拟机格式,耗时数十分钟-数小时;

恢复重建难度高

①免代理备份只免代理恢复;

②重建恢复耗时长,业务停止时间长;

科力锐无代理备份方案

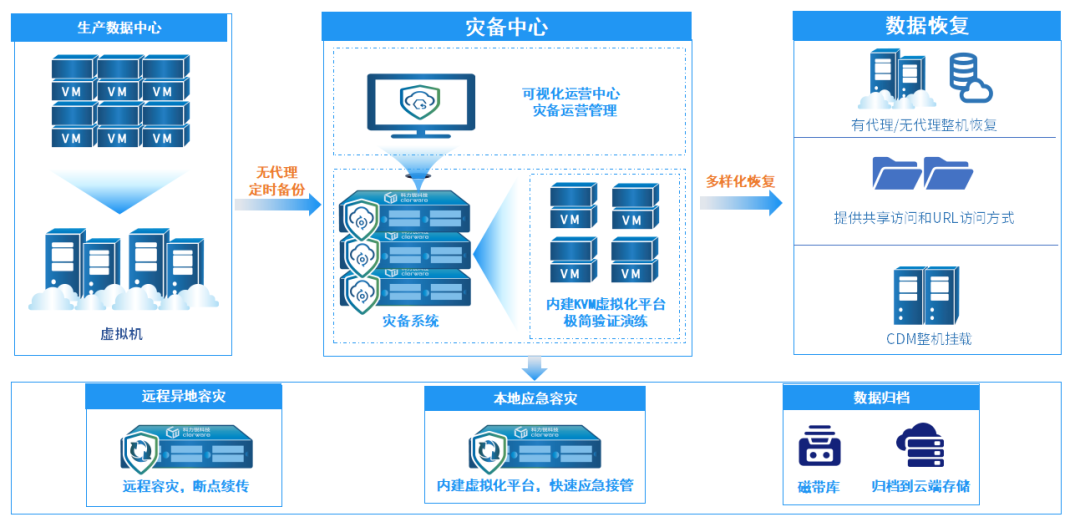

科力锐无代理备份方案可以对数据中心多品牌、多架构的虚拟化平台进行无代理备份,实现业务主机全流程灾备保护:

1

备份

广泛的平台支持,官方的兼容性认证,轻松实现VMware、Hyper-V、深信服、SmartX等国内外主流虚拟化平台的无代理备份。

2

验证

无需挂载或恢复即可实现文件验证、临时整机验证以及模拟恢复演练,更可设置周期性自动化验证计划,无需人工参与,自动验证业务系统的服务、进程是否启动,降低运维工作量。

3

容灾

针对主机故障,不仅可以快速挂载到原平台接管业务,而且无需虚拟机格式转换可基于iscsi协议快速挂载到任意平台,保障业务连续性。

针对虚拟化平台级故障,可基于内建虚拟化平台将核心主机应急接管,对外提供服务,轻松应对平台级故障。

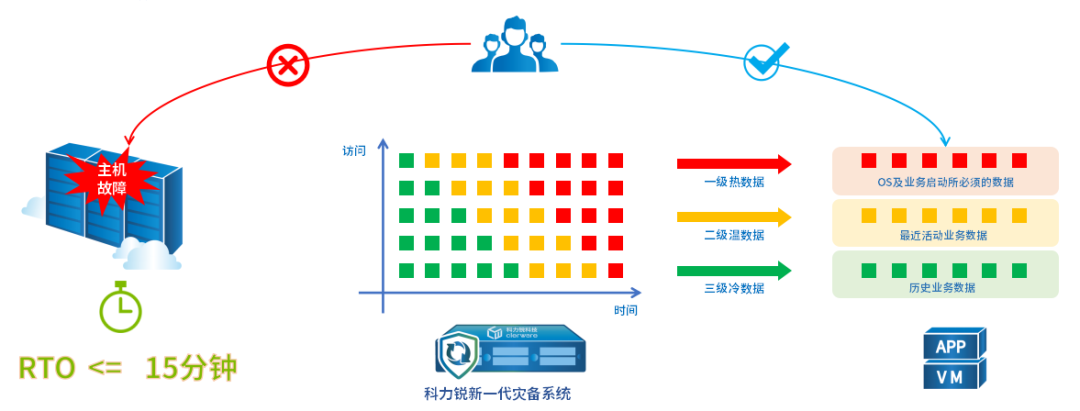

4

恢复

科力锐不仅提供无代理恢复能力,还可以通过PE启动介质,有代理恢复到任意异构环境,且能实现15分钟快速恢复重建,保障业务连续性。

科力锐无代理方案价值及优势

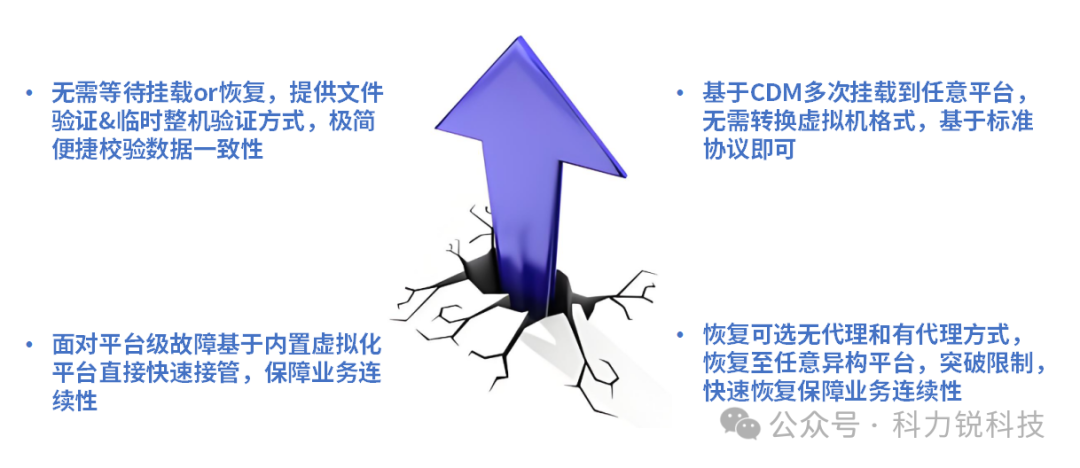

极简、高效验证演练

传统无代理备份无法进行单文件验证,也没有办法接管验证,只能挂载或者恢复才能验证

科力锐可提供文件验证、临时整机验证、模拟恢复演练等多种验证演练方式,更可通过自动化验证演练实现极简、高效验证!

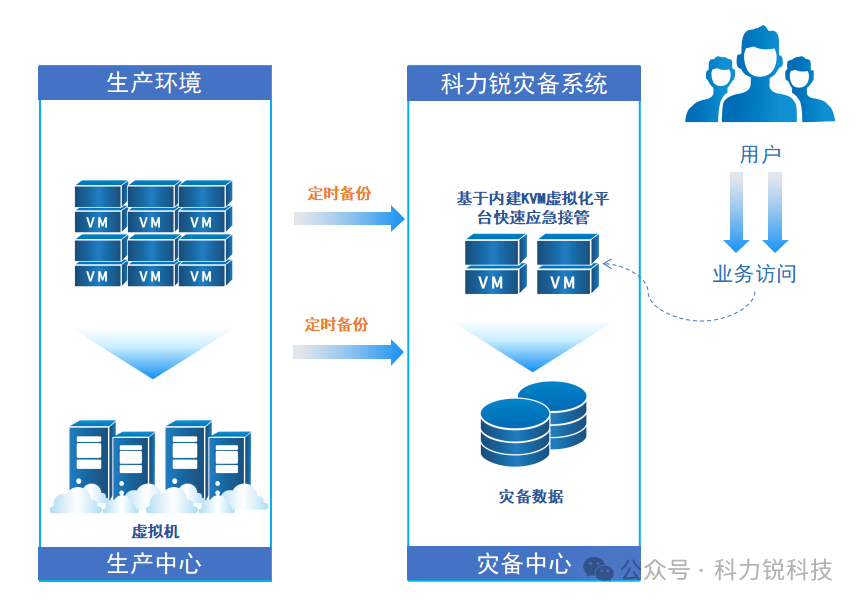

应急接管,快速拉起

传统无代理备份只能挂载容灾,当遇到平台级故障时,束手无策

科力锐可基于内建虚拟化平台进行应急接管,一旦出现平台级故障,可以将核心业务快速接管,保障业务连续性;

无需顾虑,灵活挂载

传统无代理备份只能同平台挂载,若遇到异构平台,则需转换虚拟机格式,耗时数十分钟-数小时

科力锐不仅可以对同一备份点进行多次挂载,而且无需虚拟机格式转换可基于iscsi协议快速挂载到任意平台,保障业务连续性。

异构兼容,快速重建

传统无代理备份只能无代理恢复,不能恢复到物理机等其他异构环境,不能进行有代理恢复重建。

科力锐不仅可以无代理恢复,还可以通过PE启动介质,有代理恢复到任意异构环境,且能够进行15分钟快速恢复,保障业务连续性;

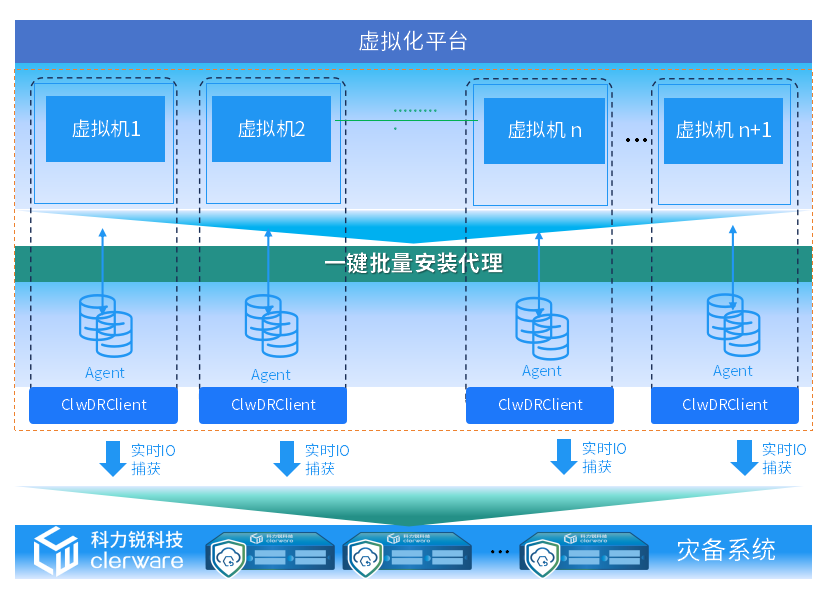

批量客户端安装

解决有代理备份难题

虚拟化无代理备份虽然不用对虚拟机逐一安装客户端,简化了部署操作,但其原理就决定其无法对业务主机进行微秒级CDP备份,存在数据丢失的风险。

为此,科力锐针对虚拟化平台的有代理备份进行了部署调优,具备如下优势点:

批量安装客户端

科力锐创新推出客户端批量安装功能,可一次性为多台主机进行客户端的安装、配置和验证,大大简化了部署流程。

轻量化代理,减轻平台影响

轻量化客户端,对主机CPU占用<1%,以极低的资源占用与性能影响,确保对生产业务系统的干扰可忽略不计。

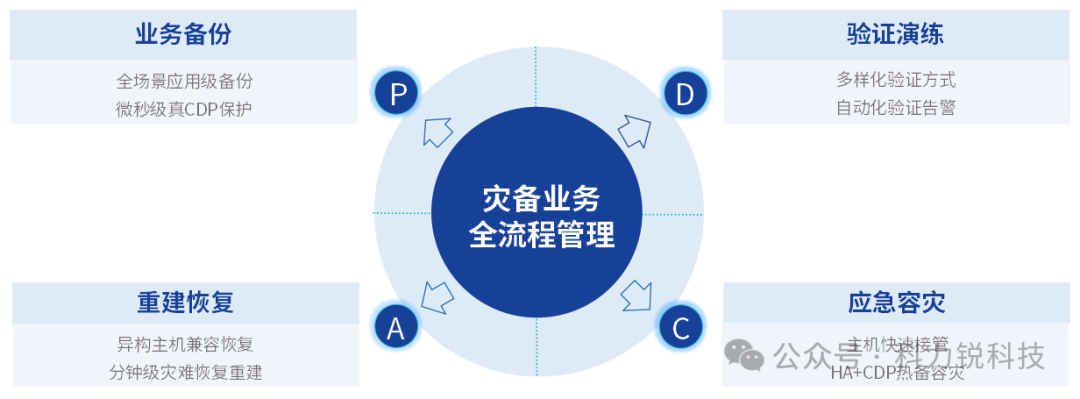

灾备全流程保护,更全面

提供基于业务备份、验证演练、应急容灾、重建恢复PDCA闭环的应用级灾备全流程业务管理,为客户赋能,让客户具备自主的灾备系统运营、管理和应急恢复能力。

科力锐一直秉持着以客户需求出发的精神,面向未来,创新研发,为客户提供更高质量的数据保护以及更完善的业务连续性管理,让用户具备自主的灾备系统运营、管理和应急恢复能力,为用户赋能,并让赋能成为灾备行业主流价值观!