一个名为“RA Group”的新勒索软件组织针对美国和韩国的制药、保险、财富管理和制造公司。

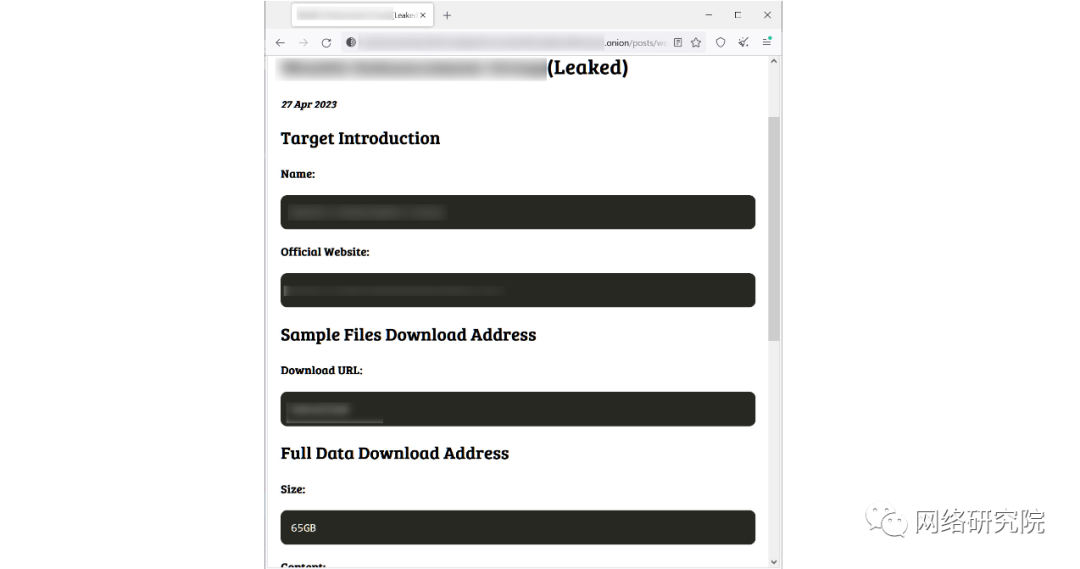

新的勒索软件行动始于 2023 年 4 月,当时他们在暗网上启动了一个数据泄露站点,以发布受害者的详细信息和被盗数据,采用了大多数勒索软件团伙使用的典型“双重勒索”策略。

虽然勒索门户网站于 2023 年 4 月 22 日启动,但第一批受害组织于 4 月 27 日发布,包括样本文件、被盗内容类型的描述以及被盗数据的链接。

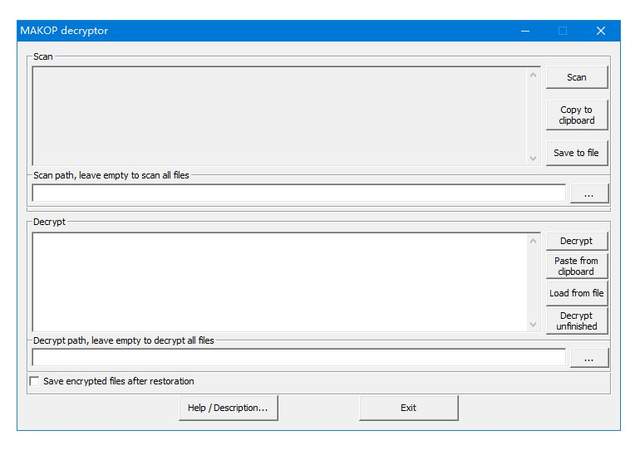

在Cisco Talos的一份新报告中 ,研究人员解释说,RA Group 使用基于 Babuk 勒索软件泄露源代码的加密器,该勒索软件操作于 2021 年关闭。

上周, Sentinel Labs 报告称 ,至少有九种不同的勒索软件操作正在使用 2021 年 9 月在俄语黑客论坛上泄露的 Babuk 源代码。

因为它为威胁参与者提供了一种简单的方法来扩大他们的范围以涵盖 Linux和 VMware ESXi。

除了 Sentinel Labs 报告中引用的 Babuk 用户勒索软件组织外,Cisco Talos 还提到了 Rook、Night Sky、Pandora、Nokoyawa、Cheerscrypt、AstraLocker 2.0 和 ESXiArgs。

使用泄露的 Babuk 代码的勒索软件组

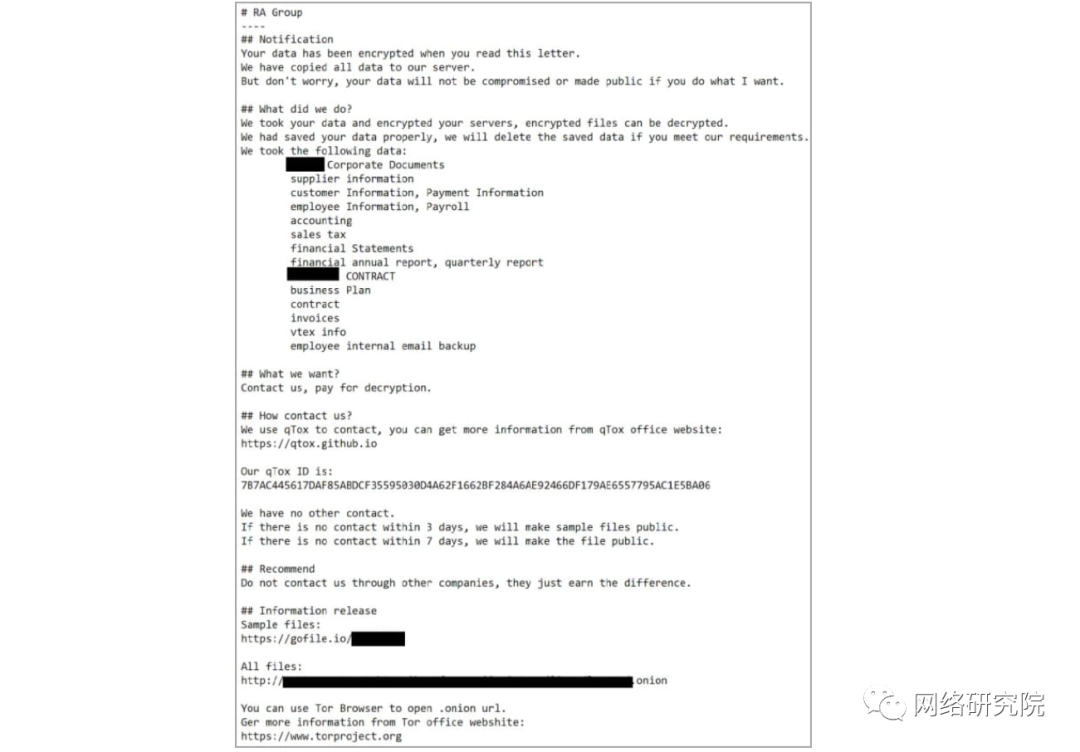

RA Group 的一个显着特征是每次攻击都有专门为目标组织编写的自定义赎金票据,而可执行文件也以受害者的名字命名。

该勒索软件以受害者机器上的所有逻辑驱动器和网络共享为目标,并试图加密特定文件夹,不包括与 Windows 系统、引导、Program Files 等相关的文件夹。

这是为了避免使受害者的系统无法使用,使其不太可能收到赎金。

RA Group的加密器采用 间歇加密,即在加密和不加密文件部分之间交替,以加快文件的加密速度。

但是,这种方法可能存在风险 ,因为它允许从文件中部分恢复某些数据。

加密数据时,加密器会使用curve25519和eSTREAM cipher hc-128算法。

加密文件附加文件扩展名“ .GAGUP ”,同时擦除所有卷影副本和回收站内容以防止轻松恢复数据。

删除卷影副本

受害者系统上的勒索字条名为“ How To Restore Your Files.txt ”,要求受害者使用 qTox Messenger 联系威胁参与者并协商赎金。

该说明还包括一个指向存储库的链接,该存储库包含从受害者那里窃取的文件,作为数据泄露的证据。

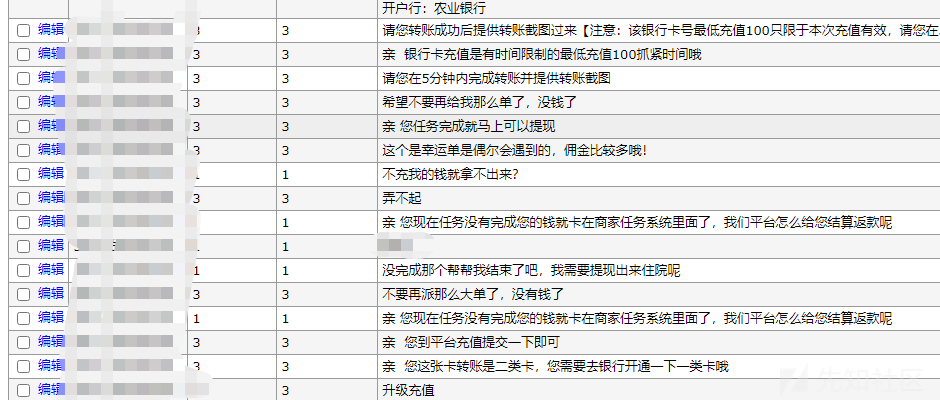

RA Group 的赎金票据样本

威胁行为者声称在勒索网站上发布被盗数据样本前三天向受害者提供,但与其他勒索软件操作一样,这可能是可以协商的。

由于这是一个相对较新的勒索软件操作,只有少数受害者,因此尚不清楚它们是如何破坏系统并在网络上横向传播的。