信息安全核心知识点

信息安全5要素:机密性、完整性、可用性、可控性、审查性

信息安全范围:设备安全、数据安全、内容安全、行为安全

网络安全

网络安全的隐患体现在:物理安全性、软件安全漏洞、不兼容使用安全漏洞、选择合适的安全哲理

网络安全威胁包括:非授权的访问、信息泄露或丢失、破坏数据完整性、拒绝服务攻击、利用网络传播病毒。

安全措施目标:访问控制、认证、完整性、审计、保密。

信息安全技术体系

基础安全设备、计算机网络安全、操作系统安全、数据库安全、终端设备安全等。

信息安全技术

对称加密技术:不公开秘钥,加密强度不高,秘钥分发困难,效率高,适合加密大数据。

DES:替换+移位、56位秘钥、64位数据块,速度快,秘钥易产生

3DES:3重DES

AES:Advanced Encryption Standard ,美国联邦政府采用的一种区块加密标准;

RC-5:分组秘钥算法;

IDEA:128位秘钥,64为数据块,比DES加密性好。

非对称加密:发送者使用接收方的公钥加密,接受者使用私钥进行解密;安全性高,计算量大,效率低;

RSA:512为或1024位,计算量极大,难破解

Egamal、ECC、背包算法、Rabin、D-H算法等。

数字信封:(1) 使用对称秘钥加密数据;(2) 使用非对称加密对第一步中使用的对称密钥;

信息摘要:使用Hash哈希函数生成特征信息;MD5(128位)算法、SHA-1(160位输出)算法

数字签名:用发送者的私钥进行加密,唯一标识发送方(非对称加密);

注:使用数字签名,无法保证机密性;

公钥基础设施PKI:数字证书:如X.509;签名机构CA

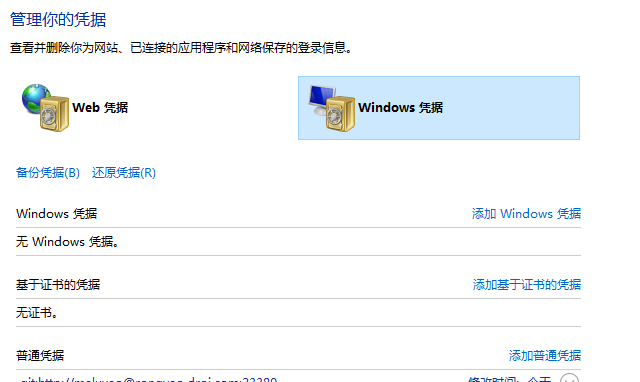

访问控制

访问控制3个要素:主体、客体、控制策略

访问控制包括:认证、控制策略实现和审计3方面内容。

访问控制实现技术

访问控制矩阵ACM:矩阵形式表示访问控制规则和授权用户权限

访问控制表ACL:每客体都有一个访问控制表,实际是按列保存访问矩阵;

能力表:按行保存访问矩阵,每个主体都有一个能力表;

授权关系表:每一行(元组)是访问矩阵中的一个非空元素,是某一个主体对应于某一个客体的访问权限信息。

信息安全对抗技术

为对抗攻击,秘钥生成需考虑3因素:增大秘钥空间、选择强钥(复杂)、秘钥的随机性(使用随机数)

拒绝服务攻击、分布式拒绝服务DDos、ARP欺骗、DNS欺骗、IP欺骗

端口扫描:全TCP连接、半打开式扫描(SYN扫描)、FIN扫描、第三方扫描

强化TCP/IP堆栈以抵御拒绝服务攻击:同步包风暴(SYN Flooding)、ICMP攻击、SNMP攻击;

计算机系统安全保护能力等级:

- 自主保护级

- 系统审计保护级

- 安全标记保护级

- 结构化保护级

- 访问验证保护级

灾难恢复级别:

- 基本支持(部分、非实时)(无异地备份)

- 简单异地备份

- 热备中心

- 自动恢复

- 0丢失

网络安全技术:

防护墙、网络级防火墙、入侵检测系统IDS、入侵防御系统IPS、杀毒软件、蜜罐系统

网络攻击与威胁汇总

| 攻击类型 | 攻击名称 | 描述 |

| 被动攻击 | 窃听 | 用各种可能的合法或非法的手段窃取系统中的信息资源或敏感信息 |

| 业务流分析 | 通过对系统进行长期监听,利用统计分析方法对诸如通信频度、通信的信息流向、通信总量的变化等参数进行研究,从而发现有价值的信息或规律 | |

| 非法登录 | ||

| 主动攻击 | 假冒身份 | 通过欺骗通信系统或用户达到非法用户冒充成为合法用户,或者低权限的用户冒充成为高权限用户的目的,黑客大多是采用假冒进行攻击 |

| 抵赖 | 一种来自用户的攻击,比如:否认自己曾经发布过某条信息、伪造一份对方来信等 | |

| 旁路控制 | 攻击者利用系统的安全缺陷或安全的脆弱性获得非授权的权利或特权 | |

| 重放攻击 | 所截获的某次合法的通信数据拷贝,出于非法的目的而被重新发送 | |

| 拒绝服务DOS | 对信息或其他资源的合法访问被无条件地阻止 |

网络安全协议