知识点

1、Web到Win-系统提权-土豆家族

2、Web到Win-系统提权-人工操作

章节点:

1、Web权限提升及转移

2、系统权限提升及转移

3、宿主权限提升及转移

4、域控权限提升及转移

Windows提权:

1、内核溢出漏洞提权

2、数据库类型提权

3、第三方软件应用提权

一、演示案例-Web到Win-系统提权-人工操作

解决工具或插件无法实时更新,又或者面对的操作系统较高的情况下人工操作更适合

优点:解决实时更新不集成的EXP

缺点:操作繁琐,需要各种复现调试

如果提权中无法执行命令的话,可以尝试上传本地cmd.exe到可读写目录再调用

1、信息收集

参考常见命令

2、补丁筛选(本人打不开网站)

https://i.hacking8.com/tiquan(本人打不开网站)

https://github.com/bitsadmin/wesng

支持很多漏洞类型,需要自己筛选

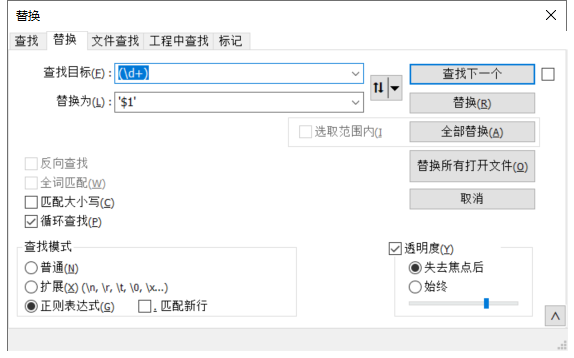

python wes.py systeminfo.txt --color

python wes.py systeminfo.txt --color -i "Elevation of Privilege" -o vuln.csv

3、EXP获取执行

KernelHub 针对常用溢出编号指定找EXP

https://github.com/Ascotbe/Kernelhub

Poc-in-Github 针对年份及编号指定找EXP

https://github.com/nomi-sec/PoC-in-GitHub

二、演示案例-Web到Win-系统提权-土豆家族

windows提权用这个系列漏洞最多,成功率也最大。

参考地址:https://mp.weixin.qq.com/s/OW4ybuqtErh_ovkTWLSr8w

土豆(potato)提权通常用在我们获取WEB/数据库权限的时候,

可以将低权限的服务用户提升为“NT AUTHORITY\SYSTEM”特权。

1、Test in:自行搭建+Windows 2019(IIS+ASP.NET)-人工操作

一、信息收集

systeminfo

补丁筛选

EXP获取执行

本地windows server 2012

土豆家族项目地址:

默认有些项目不是编译好的,需要自己编译成EXE文件。

GodPotato-自带exe

https://github.com/BeichenDream/GodPotato

RoguePotato-自带exe

https://github.com/antonioCoco/RoguePotato

PetitPotato-自带exe

https://github.com/wh0amitz/PetitPotato

JuicyPotatoNG-自带exe

https://github.com/antonioCoco/JuicyPotatoNG

PrintNotifyPotato-自带exe

https://github.com/BeichenDream/PrintNotifyPotato

BadPotato-需要自行编译成exe

https://github.com/BeichenDream/BadPotato https://github.com/BeichenDream/BadPotato

https://github.com/BeichenDream/BadPotato

EfsPotato-需要自行编译成exe

https://github.com/zcgonvh/EfsPotato

CandyPotato-需要自行编译成exe

https://github.com/klezVirus/CandyPotato

RasmanPotato-需要自行编译成exe

https://github.com/crisprss/RasmanPotato

MultiPotato-需要自行编译成exe

https://github.com/S3cur3Th1sSh1t/MultiPotato

SweetPotato-需要自行编译成exe

https://github.com/CCob/SweetPotato

CoercedPotato需要自行编译成exe

https://github.com/Prepouce/CoercedPotato