Burp Suite 是一款功能强大的 Web 安全测试工具,其流量拦截和调试功能可以与其他安全工具(如 Xray、Yakit、Goby 等)实现联动,从而提升渗透测试的效率。本文将详细讲解 Burp 与其他工具联动的原理以及代理设置的操作方法,帮助你理解流量转发的本质。

一、Burp 的代理机制基础

Burp Suite 作为代理工具,主要扮演两个角色:

- 下游代理(Downstream Proxy): 从浏览器或客户端接收流量。

- 上游代理(Upstream Proxy): 将流量转发到其他工具或出口,也可以叫做下级代理。

代理机制决定了 Burp 如何与其他工具协同工作。例如:

- 浏览器配置 Burp 为代理,则 Burp 拦截并处理流量。

- Burp 配置上游代理为其他工具(如 Clash 或 Xray),则 Burp 将处理后的流量转发至上游。

二、Burp 与其他工具联动的常见场景

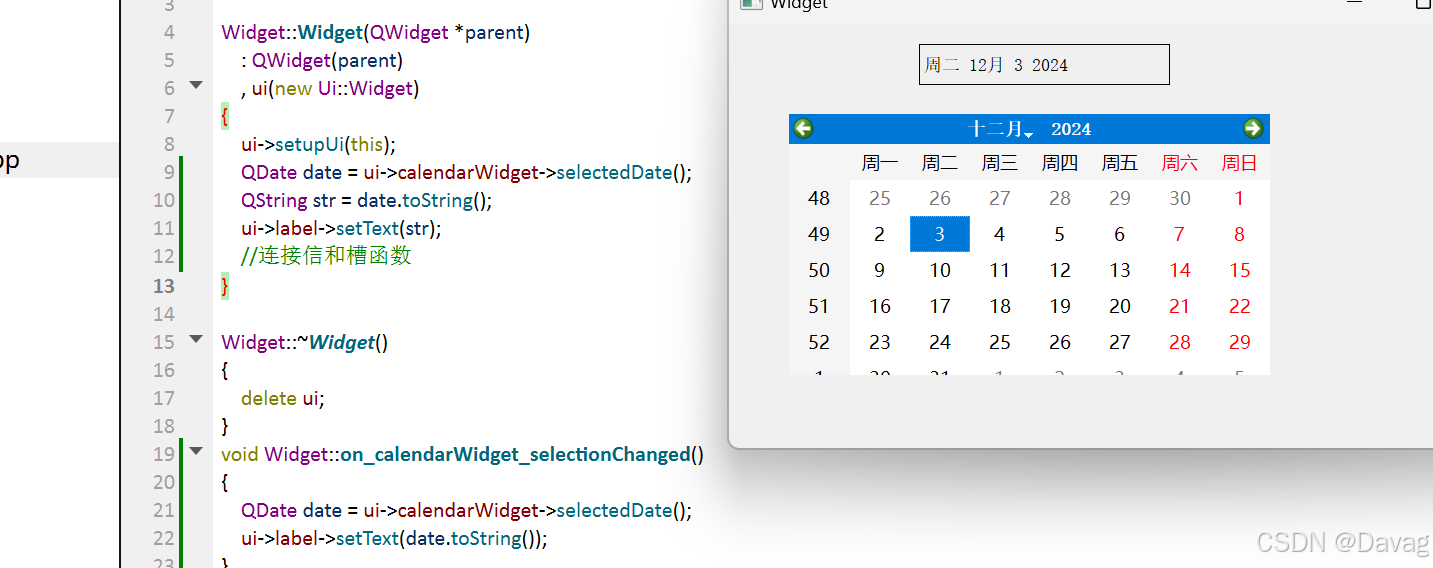

1. Burp 与 Xray 联动

Xray 是一款优秀的漏洞扫描工具,可接收 HTTP 流量进行自动化漏洞检测。联动方式如下:

流量转发流程

浏览器 → Burp(拦截流量)→ Xray(漏洞扫描)

配置步骤

- 设置浏览器代理:

- 在浏览器中设置 HTTP 和 HTTPS 代理为

127.0.0.1:8080(Burp 的默认监听端口)。

- 在浏览器中设置 HTTP 和 HTTPS 代理为

- 设置 Burp 的上游代理:

- 打开 Burp 的

Options标签页。 - 在

Connections下的Upstream Proxy Servers部分,配置 Xray 作为上游代理:

- 打开 Burp 的

Address: 127.0.0.1

Port: 7777 (Xray 默认监听端口,视配置而定)

- 启动 Xray:

- 确保 Xray 已经启动并在监听 7777 端口。

- 测试联动效果:

- 使用浏览器访问目标网站,Burp 将拦截流量并转发至 Xray,查看 Xray 是否成功接收到流量。

2. Burp 与 Yakit 联动

Yakit 是一款国产的抓包工具,功能强大,界面友好,并内置多个漏洞检测插件。下面介绍如何将流量从 Burp 转发到 Yakit :

流量分析

- 请求流量出口顺序: 浏览器 → Burp → Yakit → 目标服务器

- 响应流量返回顺序: 目标服务器 → Yakit → Burp → 浏览器

配置步骤

- 设置浏览器代理:

- 在浏览器中设置 HTTP 和 HTTPS 代理为

127.0.0.1:8080(Burp 的默认监听端口)。

- 在浏览器中设置 HTTP 和 HTTPS 代理为

- 设置 Burp 的上游代理为 Yakit:

- 在 Burp 的

Options标签页,配置Upstream Proxy Servers:

- 在 Burp 的

Address: 127.0.0.1

Port: 8083 (Yakit 默认监听端口,视配置而定)

- 启动 Yakit:

- 确保 Yakit 已经启动并监听指定端口。

- 测试联动效果:

- 浏览器访问目标站点,发现 Burp 和 Yakit 都能正常抓到请求和响应。

Yakit to Burp

在实际渗透测试过程中,如果目标网站对 Burp 进行了特征检测并实施了反抓包策略,我们通常会采用流量中转的方式,将流量通过 Yakit 转发到 Burp Suite(也就是反过来了)。配置过程也非常简单,即:

- 在浏览器中设置代理为

8083端口; - 在 Yakit 中配置流量转发至 Burp Suite。

具体配置可参见下图,这里不再赘述。

3. Burp 与 Clash 联动

Clash 是一款功能强大的代理工具,支持规则路由,可以将流量转发至外网。下面介绍两种方法,分别通过 HTTP代理 和 SOCKS代理 来实现 Burp 与 Clash 的联动。

流量转发流程

- 浏览器 → Burp(拦截流量)→ Clash(代理转发)

方法一:使用 HTTP 代理

- 配置 Burp 的上游代理为 Clash:

- 在 Burp 的

Options标签页,设置Upstream Proxy Servers:

- 在 Burp 的

Address: 127.0.0.1

Port: 7890 (Clash 默认代理端口,具体端口根据 Clash 配置调整)

- 启动 Clash:

- 确保 Clash 已启动,并关闭系统代理和Tun模式。

- 测试联动效果:

- 使用浏览器访问外网,Burp 将流量转发给 Clash,由 Clash 转发至目标服务器,验证流量转发是否正常工作。

方法二:使用 SOCKS 代理

- 配置 Burp 的 SOCKS 代理:

- 在 Burp 的

Options标签页,找到Connections设置,配置 SOCKS 代理为127.0.0.1:7890(Clash 默认的 SOCKS 代理端口,具体端口根据 Clash 配置调整)。

- 在 Burp 的

- 启动 Clash:

- 启动 Clash,确保其配置正确。

- 测试联动效果:

- 使用浏览器访问外网,Burp 会通过 SOCKS 代理转发流量给 Clash,由 Clash 转发至目标服务器,验证流量是否成功转发。

Burp+Proxifier+Clash

在使用 Burp+Proxifier 方案抓小程序包时,我们可能会有使用 Clash 隐匿流量的需求,具体操作相信大家看了上面的内容后都可以实现,关键有下面几点:

- Proxier 中添加代理服务器并设置好代理规则(网上有详细教程)。

- Burp 中设置 Clash 为上游代理。

- Clash 关闭系统代理和Tun模式。

三、常见问题与解决方法

1. 为什么流量未能成功转发?

- 检查工具端口是否冲突:确保 Burp、Xray、Clash 等工具的监听端口设置不冲突。

- 检查代理链路设置:上游和下游代理的配置是否正确。

2. 如何调试代理链路?

- 使用抓包工具(如 Wireshark):分析是否有流量进入/转发到指定工具。

- 查看工具日志:检查 Burp、Clash、Xray 的日志输出,定位问题。

3. 如何处理 HTTPS 流量?

- 安装 Burp 的 CA 根证书,确保 HTTPS 流量能够被 Burp 解密。

四、总结

通过合理设置 Burp 与其他安全工具的代理配置,可以实现多种功能的联动,从而适配不同的抓包场景。

希望本篇文章能对各位师傅有所帮助!