0-前言

最近,业务侧有个需求,需要禁止特定用户访问linux特定的命令,如禁止用户A使用rm命令。

我们知道,在linux系统中,一切皆文件。

那么,这个问题也可以泛化为:

如何在linux里限制特定用户/用户组对特定文件/文件夹的访问权限的控制?

1-解决方案

为了叙述方便,这里将需求收拢:如何限制用户使用rm命令。

这里会涉及到一些基础知识,可以详见第二章节: 基础知识补充

1.1-使用 chmod

首先看下 rm 的权限

$ ls -l /bin/rm

-rwxr-xr-x 1 root wheel 105984 Jan 1 2020 /bin/rm

复制代码可以看到:rm命令针对root用户的权限是755,也就是说root可以可读可写可执行,针对root所在的组(这里是wheel)是可读可执行,针对其他用户是可读可执行。

那么,如果需求是限制非 root 用户执行 rm 命令,就可以执行命令:

$ chmod 754 /bin/rm$ ls -l /bin/rm

-rwxr-x--x 1 root wheel 105984 Jan 1 2020 /bin/rm

复制代码这样,除了 root 用户,其他所有用户,均没办法执行 rm 命令了。

但是这个方案有个缺陷,会“一刀切”,只会区分 root 用户和非 root 用户(严格意义上说,是分为用户、组、其他人)。如果需要更细粒度的权限,比如允许 root 用户和 user_a 用户可以执行 rm 操作,不允许 user_b 用户执行,chmod 命令就不能满足了,此时需要使用 setfacl 命令。

1.2-使用 getfacl+setfacl

- 首先使用 getfacl 查看 rm 的 acl 权限

$ getfacl /bin/rm# file: bin/rm

# owner: root

# group: root

user::rwx # 所有用户都有x权限,即执行权限

group::r-x

other::r-x

复制代码- 关闭所有用户的执行权限

$ setfacl -m user::rw /bin/rm

$ setfacl -m other::r /bin/rm

$ getfacl bin/rm

# file: bin/rm

# owner: root

# group: root

user::rw- # 所用用户的x权限被收回

group::r-x

other::r--

复制代码- 打开 root 用户的执行权限

$ setfacl -m user:root:rwx /bin/rm

$ getfacl bin/rm

# file: bin/rm

# owner: root

# group: root

user::rw-

user:root:rwx # 给root用户添加了x权限

group::r-x

mask::rwx

other::r--

复制代码- 打开 user_a 用户的执行权限

$ setfacl -m user:user_a:rwx /bin/rm

$ getfacl bin/rm

# file: bin/rm

# owner: root

# group: root

user::rw-

user:root:rwx # 给root用户添加了x权限

user:user_a:rwx # 给user_a用户添加了x权限

group::r-x

mask::rwx

other::r--

复制代码通过上面的设置,就实现了:允许 root 用户和 user_a 用户可以执行 rm 操作,不允许 user_b 用户执行的需求了。

2-基础知识补充

2.1- Linux 文件基本属性介绍

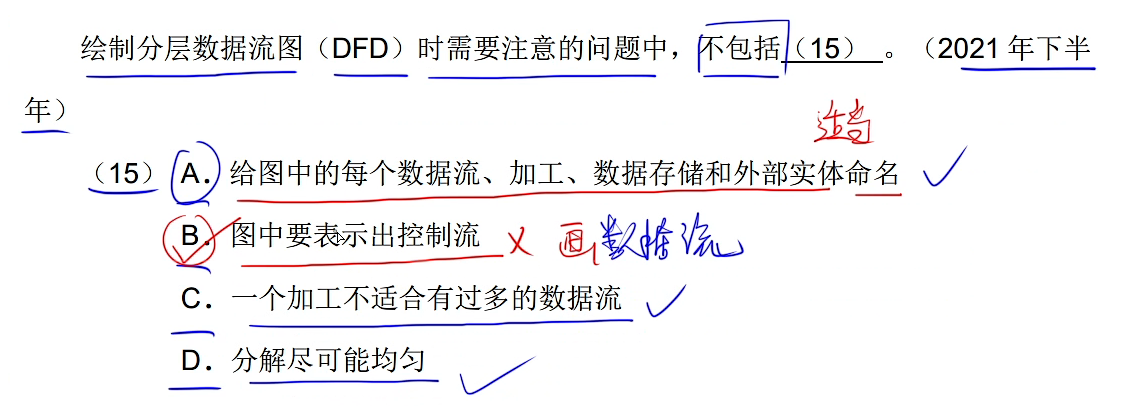

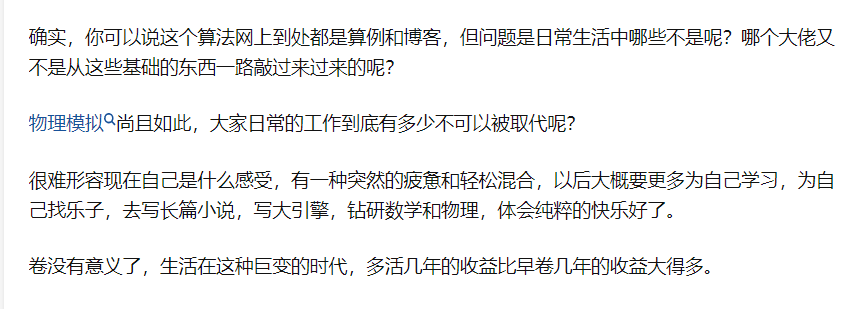

我们知道,Linux 系统下的每个文件都有一个和权限相关的基本属性,通过 ls -l就可查看,如下图

-

第一个黄色的表示文件类型:

- d --- 表示是文件夹(directory)

- - --- 表示是一个文件

- l --- 表示是一个链接(link)

- b --- 表示为装置文件里面的可供储存的接口设备(可随机存取装置)

- c --- 表示为装置文件里面的串行端口设备,例如键盘、鼠标(一次性读取装置)

-

第二个绿色表示是的用户的权限。权限分为 rwx

- r --- 读权限,分值是5

- w --- 写权限,分值是2

- x --- 执行权限,分值是1

- 第三个蓝色表示的是用户所在组的权限

- 第四个红色表示的是其他用户的权限

-

另外在红色后面,有时候还会出现 + 和 .

- . --- 在开启SELinux的情况下创建的目录和文件有具有这个点,权限列有这个点说明该目录或文件以及设置了SELinux相关的权限。在禁用SELinux权限之后,在之前开启SELinux权限时创建的文件或目录保持原来的权限不变,权限列的点依然显示。新创建的目录或文件在权限列无这个点显示。

- + --- 权限列中最后一个位置如果是加号,说明这个目录或文件已经设置了ACL权限相关的内容。如果加号存在,则已经有点的目录或文件,点的显示会被覆盖,但原来的SELinux属性保持不变

点表示该文件具有SELinux安全上下文,加号表示该文件配置了ACL权限,加号不会覆盖SELinux控制。

- 第二列的数字表示的是硬链接的个数,可以理解为这个文件被引用了多少次

- 第三列表示文件属于哪个用户

- 第四列表示文件属于那个用户组

- 第五列表示文件的大小,默认是 byte 显示,可以使用 ls -h 更加直观的看(h = human)

- 第六-八列表示上次修改的时间

-

最后一列是文件名称

2.2 - getfacl / setfacl

- getfacl -- 获取文件访问控制列表

使用方法: getfacl [-aceEsRLPtpndvh] 文件 ...-a, --access 仅显示文件访问控制列表-d, --default 仅显示默认的访问控制列表-c, --omit-header 不显示注释表头-e, --all-effective 显示所有的有效权限-E, --no-effective 显示无效权限-s, --skip-base 跳过只有基条目(base entries)的文件-R, --recursive 递归显示子目录-L, --logical 逻辑遍历(跟随符号链接)-P, --physical 物理遍历(不跟随符号链接)-t, --tabular 使用制表符分隔的输出格式-n, --numeric 显示数字的用户/组标识-p, --absolute-names 不去除路径前的 '/' 符号-v, --version 显示版本并退出-h, --help 显示本帮助信息

复制代码- setfacl -- 设定文件访问控制列表

用法: setfacl [-bkndRLP] { -m|-M|-x|-X ... } file ...-m, --modify=acl 更改文件的访问控制列表-M, --modify-file=file 从文件读取访问控制列表条目更改-x, --remove=acl 根据文件中访问控制列表移除条目-X, --remove-file=file 从文件读取访问控制列表条目并删除-b, --remove-all 删除所有扩展访问控制列表条目-k, --remove-default 移除默认访问控制列表--set=acl 设定替换当前的文件访问控制列表--set-file=file 从文件中读取访问控制列表条目设定--mask 重新计算有效权限掩码-n, --no-mask 不重新计算有效权限掩码-d, --default 应用到默认访问控制列表的操作-R, --recursive 递归操作子目录-L, --logical 依照系统逻辑,跟随符号链接-P, --physical 依照自然逻辑,不跟随符号链接--restore=file 恢复访问控制列表,和“getfacl -R”作用相反--test 测试模式,并不真正修改访问控制列表属性-v, --version 显示版本并退出-h, --help 显示本帮助信息

复制代码- 使用示例

$ getfacl test

# file: test

# owner: root

# group: root

user::r-x

user:tank:rwx #effective:---

group::r-x #effective:---

mask::---

other::---$ setfacl -m u:zhangy:rw- test #修改文件的acl权限,添加一个用户权限

$ getfacl test

# file: test

# owner: root

# group: root

user::r-x

user:zhangy:rw- #多出来一个用户

user:tank:rwx

group::r-x

mask::rwx

other::---$ setfacl -m g:zhangying:r-w test #添加一个组

$ getfacl test

# file: test

# owner: root

# group: root

user::r-x

user:zhangy:rw-

user:tank:rwx

group::r-x

group:zhangying:rw-

mask::rwx

other::---$ getfacl test #查看acl

# file: test

# owner: root

# group: root

user::rw-

group::r--

other::r--$ setfacl -m u:tank:rx test #给tank用户向test文件增加读和执行的acl规则

$ getfacl test #查看acl

# file: test

# owner: root

# group: root

user::rw-

user:tank:r-x #已加入

group::r--

mask::r-x

other::r--$ setfacl -m u::rwx test #设置默认用户,读,写,可执行

$ getfacl test

# file: test

# owner: root

# group: root

user::rwx

user:tank:r-x

group::r--

mask::r-x

other::r--$ setfacl -b test #清除所有acl

$ getfacl test

# file: test

# owner: root

# group: root

user::rwx

group::r--

other::r--$ setfacl -m u:tank:rx test #给tank用户向test文件增加读和执行的acl规则

$ setfacl -m u:testtank:rx test #给testtank用户向test文件增加读和执行的acl规则

$ getfacl test

# file: test

# owner: root

# group: root

user::rwx

user:testtank:r-x

user:tank:r-x

group::r--

mask::r-x

other::r--$ setfacl -x u:tank test #清除tank用户,对test文件acl规则

$ getfacl test

# file: test

# owner: root

# group: root

user::rwx

user:testtank:r-x

group::r--

mask::r-x

other::r--