数字签名是什么?公钥和私钥是什么

数字签名

这里参考阮一峰的数字签名解释,详细 请看: 数字签名是什么? - 阮一峰的网络日志

1.鲍勃有两把钥匙,一把是公钥,另一把是私钥。

2.鲍勃把公钥送给他的朋友们----帕蒂、道格、苏珊----每人一把。

3.苏珊要给鲍勃写一封保密的信。她写完后用鲍勃的公钥加密,就可以达到保密的效果。

4.鲍勃收信后,用私钥解密,就看到了信件内容。这里要强调的是,只要鲍勃的私钥不泄露,这封信就是安全的,即使落在别人手里,也无法解密。

5.鲍勃给苏珊回信,决定采用"数字签名"。他写完后先用Hash函数,生成信件的摘要(digest)。

6.然后,鲍勃使用私钥,对这个摘要加密,生成"数字签名"(signature)。

7.鲍勃将这个签名,附在信件下面,一起发给苏珊。

8.苏珊收信后,取下数字签名,用鲍勃的公钥解密,得到信件的摘要。由此证明,这封信确实是鲍勃发出的。

9.苏珊再对信件本身使用Hash函数,将得到的结果,与上一步得到的摘要进行对比。如果两者一致,就证明这封信未被修改过。

10.复杂的情况出现了。道格想欺骗苏珊,他偷偷使用了苏珊的电脑,用自己的公钥换走了鲍勃的公钥。此时,苏珊实际拥有的是道格的公钥,但是还以为这是鲍勃的公钥。因此,道格就可以冒充鲍勃,用自己的私钥做成"数字签名",写信给苏珊,让苏珊用假的鲍勃公钥进行解密。

11.后来,苏珊感觉不对劲,发现自己无法确定公钥是否真的属于鲍勃。她想到了一个办法,要求鲍勃去找"证书中心"(certificate authority,简称CA),为公钥做认证。证书中心用自己的私钥,对鲍勃的公钥和一些相关信息一起加密,生成"数字证书"(Digital Certificate)。

12.鲍勃拿到数字证书以后,就可以放心了。以后再给苏珊写信,只要在签名的同时,再附上数字证书就行了。

13.苏珊收信后,用CA的公钥解开数字证书,就可以拿到鲍勃真实的公钥了,然后就能证明"数字签名"是否真的是鲍勃签的。

14.下面,我们看一个应用"数字证书"的实例:https协议。这个协议主要用于网页加密。

15.首先,客户端向服务器发出加密请求。

16.服务器用自己的私钥加密网页以后,连同本身的数字证书,一起发送给客户端。

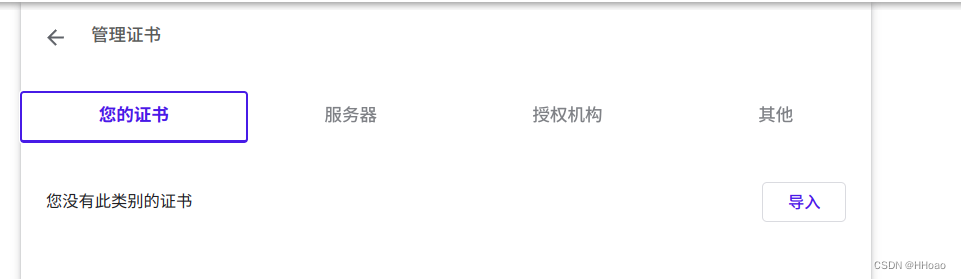

17.客户端(浏览器)的"证书管理器",有"受信任的根证书颁发机构"列表。客户端会根据这张列表,查看解开数字证书的公钥是否在列表之内。

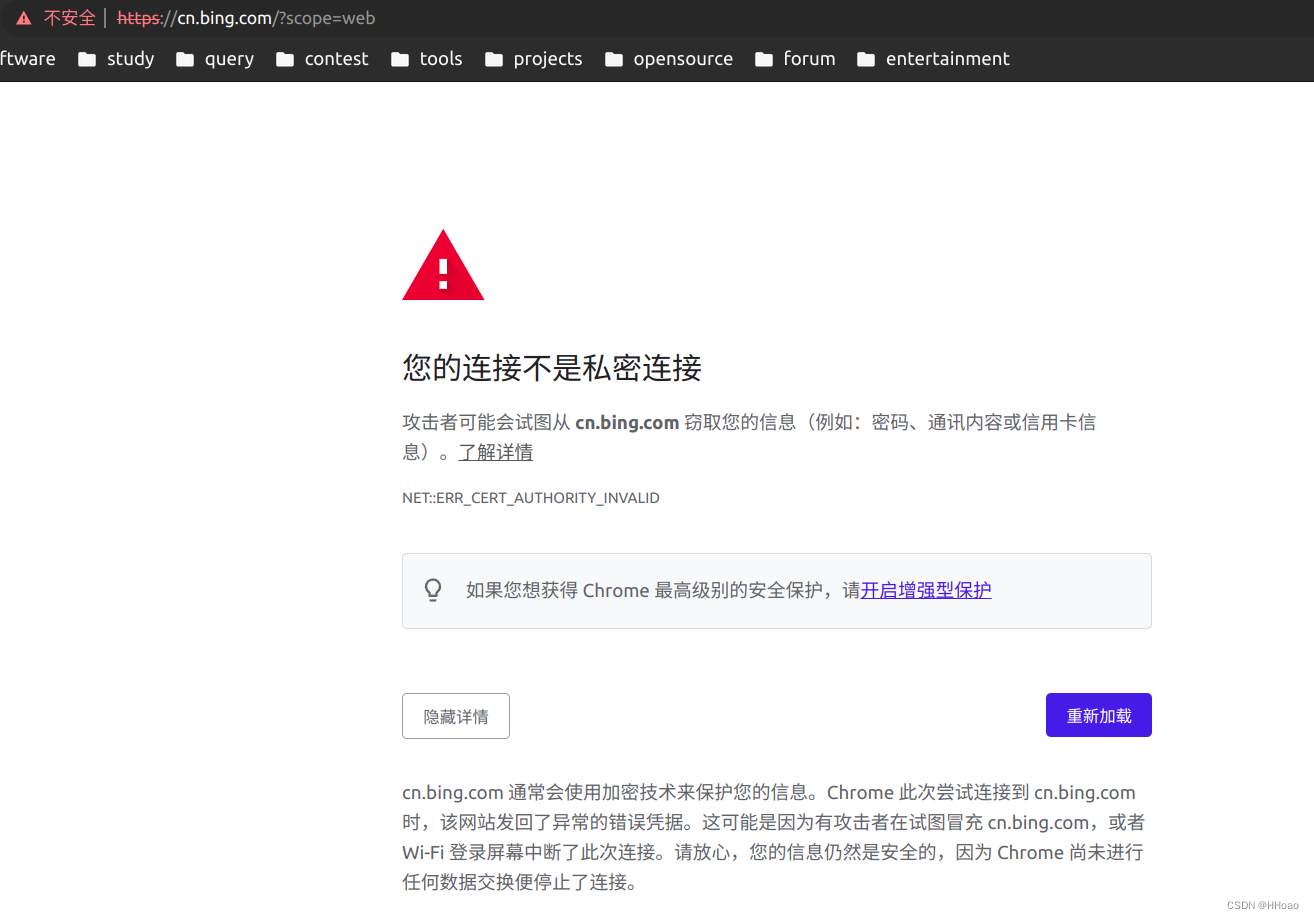

18.如果数字证书记载的网址,与你正在浏览的网址不一致,就说明这张证书可能被冒用,浏览器会发出警告。

19.如果这张数字证书不是由受信任的机构颁发的,浏览器会发出另一种警告。

20.如果数字证书是可靠的,客户端就可以使用证书中的服务器公钥,对信息进行加密,然后与服务器交换加密信息。

公钥和私钥

数字证书

数字证书是一种权威性的电子文档,它提供了一种在 Internet 上验证身份的方式。 其作用类似于司机的驾驶执照或日常生活中凭证。 它是由一个权威机构——CA证书授权(Certificate Authority)中心发行的,人们可以在互联网交往中用它来识别对方的身份。即以数字证书为核心的加密技术可以对网络上传输的信息进行加密和解密、数字签名和签名验证,确保网上传递信息的机密性、完整性,以及交易实体身份的真实性,签名信息的不可否认性。当然在数字证书认证的过程中,数字证书认证中心(CA)作为权威的、公正的、 可信赖的第三方,其作用是至关重要的。数字证书也必须具有唯一性和可靠性。

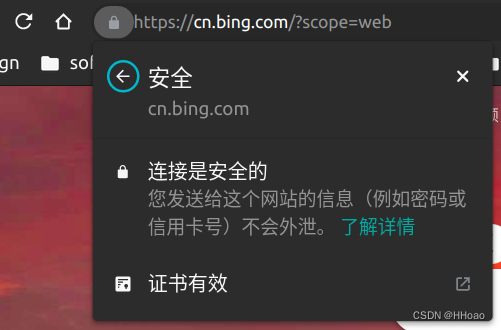

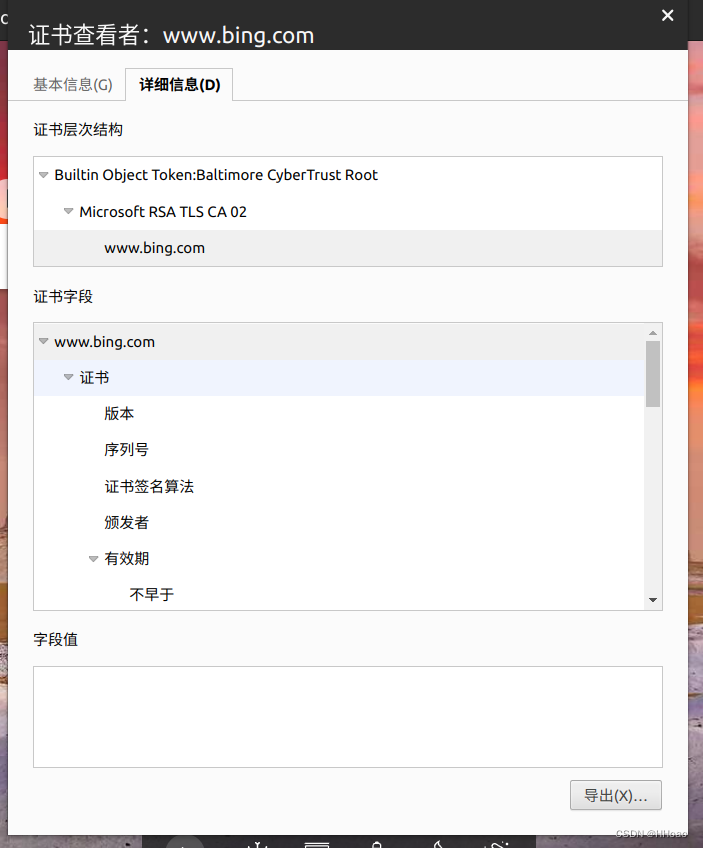

在浏览器中使用证书

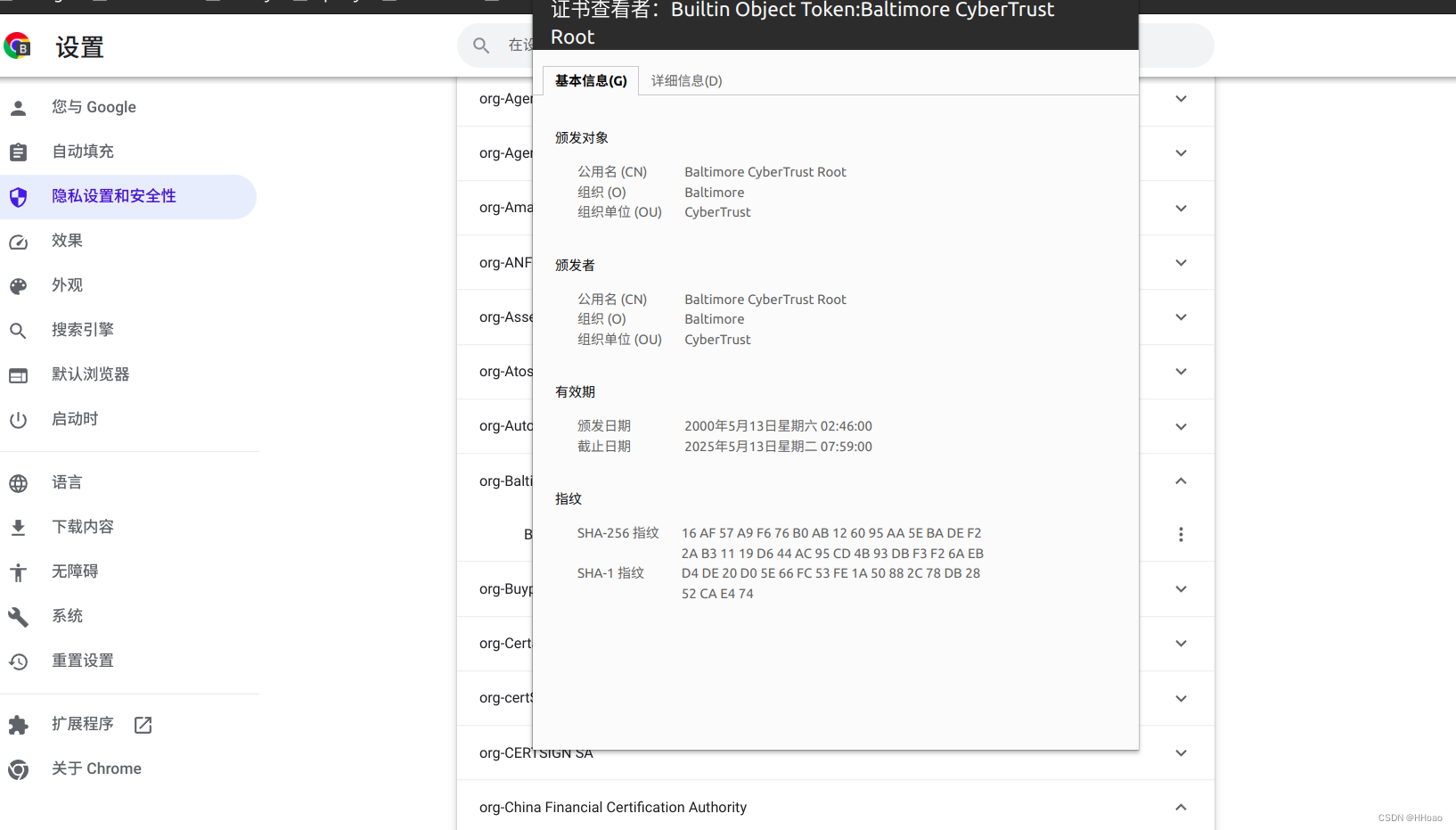

我们访问的大部分网站都有带有相应的证书

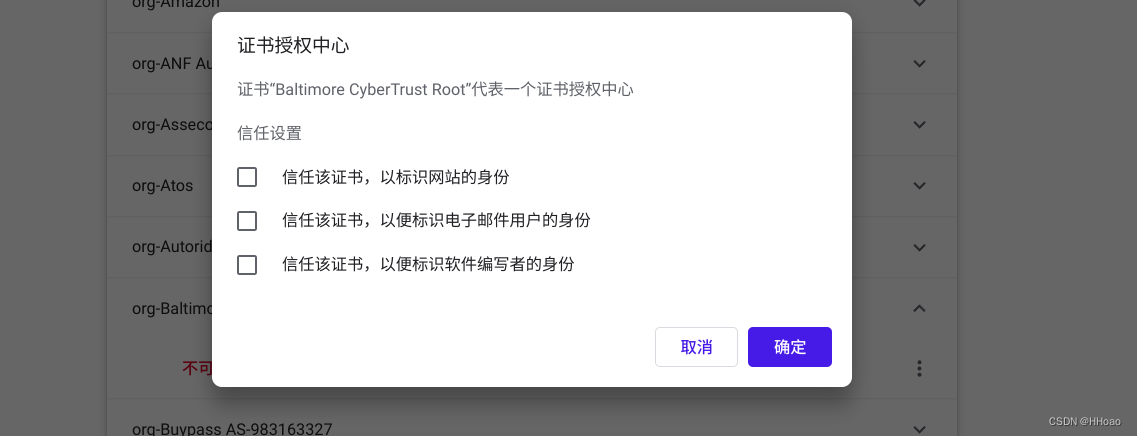

我们可以在浏览器(这里是Chrome)的设置中找到该证书

我们如果将其设置为不可信,则访问对应网站时将会对您提出警告,告诉该网站不安全,原因上面也提过了。

你也可以导入证书,以进入某些认为安全但是没有导入证书的网站。

私钥算法:

私钥加密算法,又称 对称加密算法,因为这种算法解密密钥和加密密钥是相同的。也正因为同一密钥既用于加密又用于解密,所以这个密钥是不能公开的。

私钥就是只要有钥匙就能解开。

公钥算法:

- 公钥和私钥成对出现

- 公开的密钥叫公钥,只有自己知道的叫私钥

- 用公钥加密的数据只有对应的私钥可以解密

- 用私钥加密的数据只有对应的公钥可以解密

- 如果可以用公钥解密,则必然是对应的私钥加的密

- 如果可以用私钥解密,则必然是对应的公钥加的密

公钥就是有钥匙不一定能解开,必须要有对应的开锁的钥匙才能解开,增加了难度。

私钥和公钥的区别:

| S.NO | 私钥 | 公钥 |

|---|---|---|

| 1 | 私钥比公钥快 | 公钥比私钥慢 |

| 2 | 相同的密钥和算法用于加密和解密消息 | 在公钥密码学中,使用两个密钥,一个用于加密,另一个用于解密。 |

| 3 | 在私钥密码学中,密钥是保密的。 | 在公钥密码术中,两个密钥中的一个被保密。 |

| 4 | 私钥是对称的,因为只有一个密钥称为秘密密钥 | 公钥是非对称的,因为有两种类型的密钥:私钥和公钥。 |

| 5 | 在这种密码学中,发送者和接收者需要共享使用相同的密钥 | 在这种密码学中,发送者和接收者不需要共享相同的密钥。 |

| 6 | 在这个密码学中,密钥是私有的 | 在这种密码学中,公钥可以是公钥,私钥是私有的。 |

数字证书的格式

根据不同的服务器以及服务器的版本,我们需要用到不同的证书格式,就市面上主流的服务器来说,大概有以下格式:

- .DER .CER,文件是二进制格式,只保存证书,不保存私钥。

- .PEM,一般是文本格式,可保存证书,可保存私钥。

- .CRT,可以是二进制格式,可以是文本格式,与 .DER 格式相同,不保存私钥。

- .PFX .P12,二进制格式,同时包含证书和私钥,一般有密码保护。

- .JKS,二进制格式,同时包含证书和私钥,一般有密码保护。

DER

该格式是二进制文件内容,Java 和 Windows 服务器偏向于使用这种编码格式。

OpenSSL 查看

openssl x509 -in certificate.der -inform der -text -noout

转换为 PEM:

openssl x509 -in cert.crt -inform der -outform pem -out cert.pem

PEM

Privacy Enhanced Mail,一般为文本格式,以 -----BEGIN... 开头,以 -----END... 结尾。中间的内容是 BASE64 编码。这种格式可以保存证书和私钥,有时我们也把PEM 格式的私钥的后缀改为 .key 以区别证书与私钥。具体你可以看文件的内容。

这种格式常用于 Apache 和 Nginx 服务器。

OpenSSL 查看:

openssl x509 -in certificate.pem -text -noout

转换为 DER:

openssl x509 -in cert.crt -outform der -out cert.der

CRT

Certificate 的简称,有可能是 PEM 编码格式,也有可能是 DER 编码格式。如何查看请参考前两种格式。

PFX

Predecessor of PKCS#12,这种格式是二进制格式,且证书和私钥存在一个 PFX 文件中。一般用于 Windows 上的 IIS 服务器。改格式的文件一般会有一个密码用于保证私钥的安全。

OpenSSL 查看:

openssl pkcs12 -in for-iis.pfx

转换为 PEM:

openssl pkcs12 -in for-iis.pfx -out for-iis.pem -nodes

JKS

Java Key Storage,很容易知道这是 JAVA 的专属格式,利用 JAVA 的一个叫 keytool 的工具可以进行格式转换。一般用于 Tomcat 服务器。

keytool -import -noprompt -keystore cacerts -storepass changeit -keypass changeit -alias elasticsearch -fil e ca.crt;

本地创建证书案例

生成证书

#!/bin/bash

read -p "请输入服务器ip地址:" serverIp

echo '服务器ip为: $serverIp'echo '------------------------------------'

echo '创建根证书RSA私钥:'

echo '此处需要两次输入密码,请务必记住该密码,在后面步骤会用到'

bash -c "openssl genrsa -aes256 -out ca-key.pem 4096"echo '------------------------------------'

echo '创建CA证书:'

echo '该步骤以上一步生成的密钥创建证书,也就是自签证书,也可从第三方CA机构签发'

bash -c "openssl req -new -x509 -days 3650 -key ca-key.pem -sha256 -out ca.pem"echo '------------------------------------'

echo '创建服务器私钥:'

bash -c "openssl genrsa -out server-key.pem 4096"echo '------------------------------------'

echo '创建服务器签名请求证书文件:'

bash -c "openssl req -subj '/CN=$serverIp' -sha256 -new -key server-key.pem -out server.csr"echo '------------------------------------'

echo '创建extfile.cnf的配置文件'

echo subjectAltName = IP:$serverIp,IP:0.0.0.0 >> extfile.cnf \

echo extendedKeyUsage = serverAuth >> extfile.cnfecho '------------------------------------'

echo '创建签名生效的服务器端证书文件:'

bash -c "openssl x509 -req -days 3650 -sha256 -in server.csr -CA ca.pem -CAkey ca-key.pem \-CAcreateserial -out server-cert.pem -extfile extfile.cnf"echo '------------------------------------'

echo '创建客户端私钥:'

bash -c "openssl genrsa -out key.pem 4096"echo '------------------------------------'

echo '创建客户端签名请求证书文件:'

bash -c "openssl req -subj '/CN=client' -new -key key.pem -out client.csr"echo '------------------------------------'

echo 'extfile.cnf文件中增加配置:'

echo extendedKeyUsage = clientAuth >> extfile.cnfecho '------------------------------------'

echo '创建签名生效的客户端证书文件:'

bash -c "openssl x509 -req -days 3650 -sha256 -in client.csr -CA ca.pem -CAkey ca-key.pem \-CAcreateserial -out cert.pem -extfile extfile.cnf"echo '------------------------------------'

echo '删除无用文件:'

bash -c "rm -v client.csr server.csr"echo '------------------------------------'

echo '为证书授权:'

bash -c "chmod -v 0400 ca-key.pem key.pem server-key.pem"

bash -c "chmod -v 0444 ca.pem server-cert.pem cert.pem"echo '------------------------------------'

echo '证书有效期:'

bash -c "openssl x509 -in ca.pem -noout -dates"Java导入证书

Java证书存储库处于Java根目录的lib/security目录里面。

在下面的命令中,ca.crt和cacerts分别对应需要导入的证书和证书库路径,下面命令写的是相对路径,所以ca.crt必须在security目录里面,而cacerts文件则本身存在。

keytool -import -noprompt -keystore cacerts -storepass changeit -keypass changeit -alias elasticsearch -file ca.crt;

简要介绍HTTPS、SSL和TSL

HTTPS(Hypertext Transfer Protocol Secure )

HTTPS (全称:Hypertext Transfer Protocol Secure [5] ),是以安全为目标的 HTTP 通道,在HTTP的基础上通过传输加密和身份认证保证了传输过程的安全性 [1] 。HTTPS 在HTTP 的基础下加入SSL,HTTPS 的安全基础是 SSL,因此加密的详细内容就需要 SSL。 HTTPS 存在不同于 HTTP 的默认端口及一个加密/身份验证层(在 HTTP与 TCP 之间)。这个系统提供了身份验证与加密通讯方法。它被广泛用于万维网上安全敏感的通讯,例如交易支付等方面

SSL(Transport Layer Security)

SSL(Secure Socket Layer)安全套接层是Netscape公司率先采用的网络安全协议。它是在传输通信协议(TCP/IP)上实现的一种安全协议,采用公开密钥技术。SSL广泛支持各种类型的网络,同时提供三种基本的安全服务,它们都使用公开密钥技术。

SSL握手的过程

一次SSL握手将发生以下事件:

- 客户机和服务器交换X.509证明以便双方相互确认。在此过程中可以交换全部的证明链,也可以选择只交换一些底层的证明。证明的验证包括:检验有效日期和验证证明的签名权限。

- 客户机随机地产生一组密钥,它们用于信息加密和MAC计算。这些密钥要先通过服务器的公开密钥加密再送往服务器。总共有四个密钥分别用于服务器到客户机以及客户机到服务器的通信。

- 信息加密算法(用于加密)和Hash函数(用于确保信息完整性)是综合在一起使用的。Netscape的SSL实现方案是:客户机提供自己支持的所有算法清单,服务器选择它认为最有效的密码。服务器管理者可以使用或禁止某些特定的密码。

TLS(Transport Layer Security)

安全传输层协议(TLS)用于在两个通信应用程序之间提供保密性和数据完整性。

该协议由两层组成: TLS 记录协议(TLS Record)和 TLS 握手协议(TLS Handshake)。

TLS握手过程

一旦客户端和服务器都同意使用TLS协议,他们通过使用一个握手过程协商出一个有状态的连接以传输数据。通过握手,客户端和服务器协商各种参数用于创建安全连接:

-

当客户端连接到支持TLS协议的服务器要求创建安全连接并列出了受支持的密码组合(加密密码算法和散列算法),握手开始;

-

服务器从该列表中决定加密算法和散列算法,并通知客户端;

-

服务器发回其数字证书,此证书通常包含服务器的名称、受信任的证书颁发机构(CA)和服务器的公钥;

-

客户端验证其收到的服务器证书的有效性;

-

为了生成会话密钥用于安全连接,客户端使用服务器的公钥加密随机生成的密钥,并将其发送到服务器,只有服务器才能使用自己的私钥解密;

-

利用随机数,双方生成用于加密和解密的对称密钥。这就是TLS协议的握手,握手完毕后的连接是安全的,直到连接(被)关闭。如果上述任何一个步骤失败,TLS握手过程就会失败,并且断开所有的连接。

参考

-

私钥和公钥的区别|极客教程

-

理解公钥与私钥

-

数字签名是什么? - 阮一峰的网络日志

-

SSL 证书格式普及,PEM、CER、JKS、PKCS12

-

/source/index.html

-

安全套接层_百度百科

-

TLS_百度百科