✅作者简介:大家好,我是Leo,热爱Java后端开发者,一个想要与大家共同进步的男人😉😉

🍎个人主页:Leo的博客

💞当前专栏: 每天一个知识点

✨特色专栏: MySQL学习

🥭本文内容:第一天 什么是CSRF ?

🖥️个人小站 :个人博客,欢迎大家访问

📚个人知识库: 知识库,欢迎大家访问

1. CSRF概念

CSRF定义: 跨站请求伪造(英语:Cross-site request forgery)是一种对网站的恶意利用,也被称为 one-click attack 或者 session riding,通常缩写为 CSRF 或者 XSRF, 是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。 CSRF跨站点请求伪造(Cross—Site Request Forgery) 跟XSS攻击一样,存在巨大的危害性。

你可以这样来理解:攻击者盗用了你的身份,以你的名义发送恶意请求,对服务器来说这个请求是完全合法的,但是却完成了攻击者所期望的一个操作,比如以你的名义发送邮件、发消息,盗取你的账号,添加系统管理员,甚至于购买商品、虚拟货币转账等。

简单地说,是攻击者通过一些技术手段欺骗用户的浏览器去访问一个自己曾经认证过的网站并执行一些操作(如发邮件,发消息,甚至财产操作如转账和购买商品)。由于浏览器曾经认证过,所以被访问的网站会认为是真正的用户操作而去执行。这利用了web中用户身份验证的一个漏洞:简单的身份验证只能保证请求发自某个用户的浏览器,却不能保证请求本身是用户自愿发出的。

CSRF地位: 是一种网络攻击方式,是互联网重大安全隐患之一,NYTimes.com(纽约时报)、Metafilter,YouTube、Gmail和百度HI都受到过此类攻击。

对比XSS: 跟跨网站脚本(XSS)相比,XSS 利用的是用户对指定网站的信任,CSRF 利用的是网站对用户网页浏览器的信任。

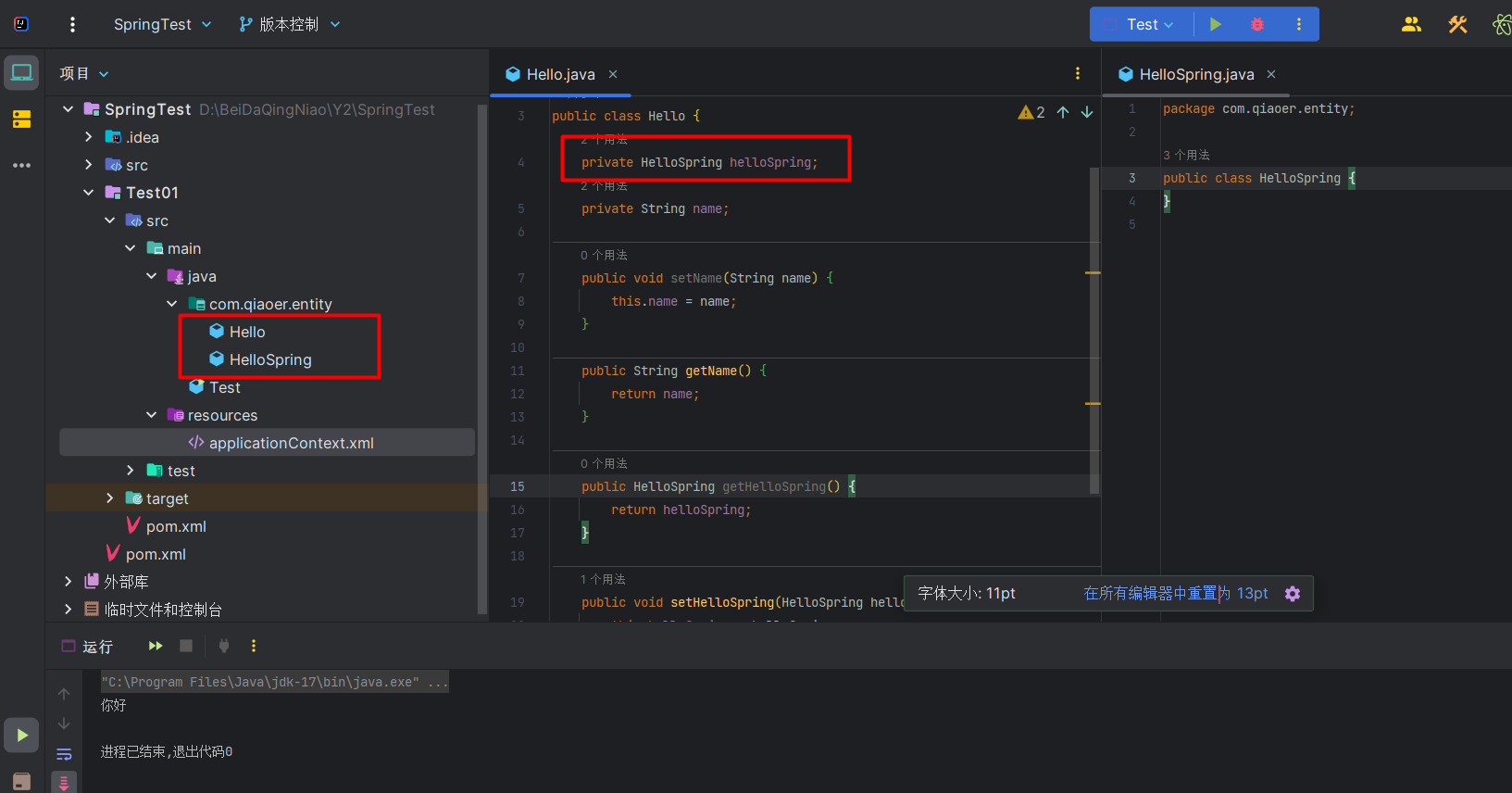

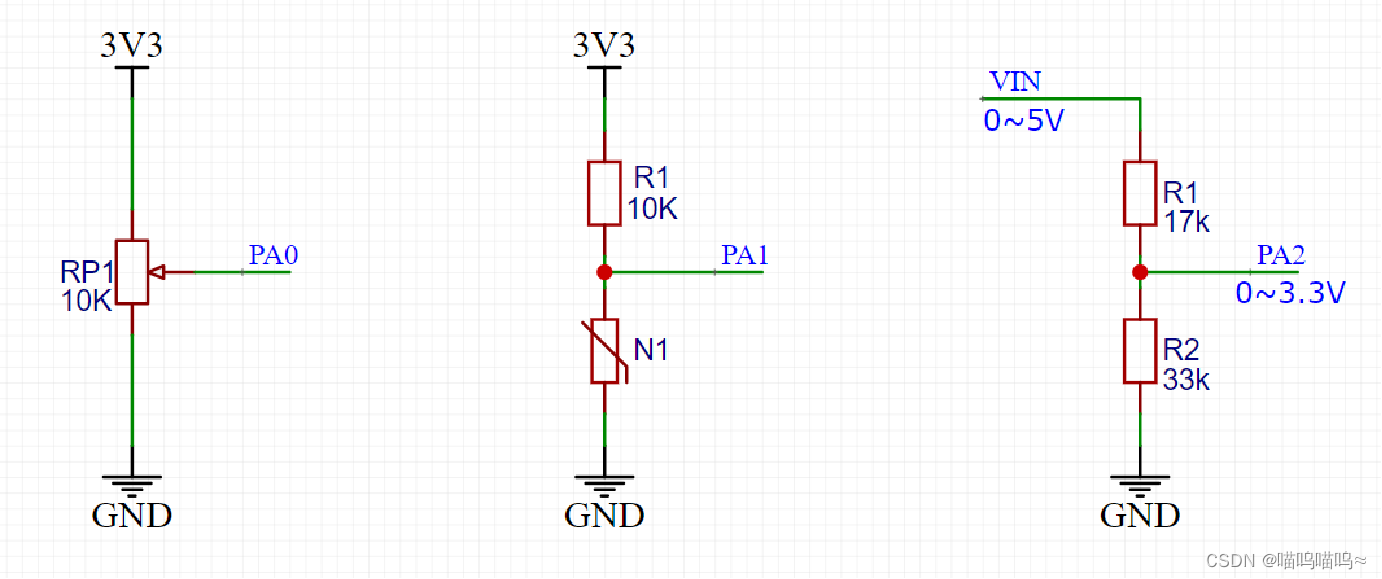

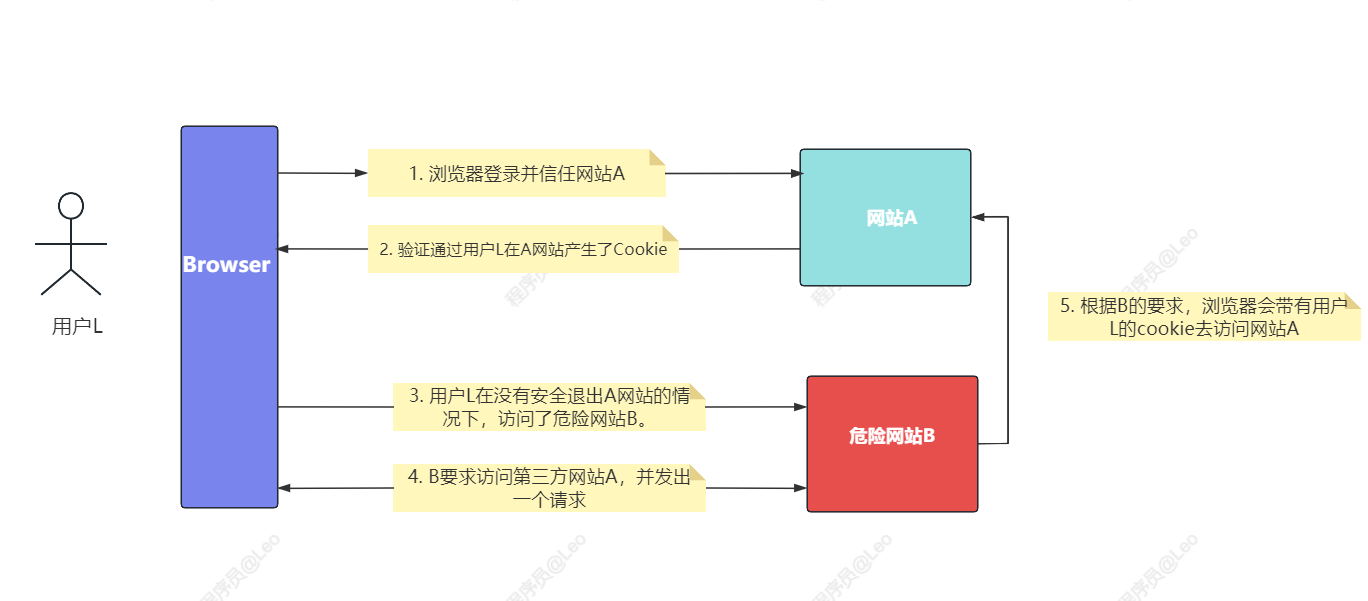

从上图可以看出,要完成一次CSRF攻击,受害者必须依次完成两个步骤:

- 1.登录受信任网站A,并在本地生成Cookie。

- 2.在不登出A的情况下,访问危险网站B。

2. CSRF攻击的攻击原理

CSRF攻击一般的攻击原理是,攻击者向目标网站注入一个恶意的CSRF攻击URL地址,当用户访问某特定网页时,如果用户点击了该URL,那么攻击就触发了,我们可以在该恶意的URL对应的网页中,利用来向目标网站发生一个get请求,该请求会携带cookie信息,所以也就借用了用户的身份,也就是伪造了一个请求,该请求可以是目标网站中的用户有权限访问的任意请求。也可以使用JavaScript构造一个提交表单的post请求。比如构造一个转账的POST请求。

3. 如何防御

3.1 尽量使用 post,限制get

get 请求太容易被利用,攻击者可以构造一个 img 标签,通过图片资源嵌入恶意操作,而 img 又不能被过滤掉。所以接口最好限制为 POST 请求

3.2 加验证码

POST 请求也不是绝对安全的,攻击者可以通过内嵌框架,构建隐藏表单,当我们访问这个网站时候,就自动将这个表单提交了,从而造成了一次 CSRF 的攻击。所以这时候我们可以采用加入验证码的方式,因为攻击者所构造出来的就是伪的请求,所以在某一次提交时候,让用户提交验证码,或者滑块验证,能够确保这是一次用户的行为,而非黑客行为。

3.3 Referer Check

http 头存在一个字段 Referer,它能够记录当前一次请求的来源地址。什么意思呢,当我们访问正常网站时候,调用了某个接口例如 192.108.12.88/transferxxxxx ——> 而攻击者构造的伪请求地址 113.132.44.53/gg.html 由于攻击者对正常网站实施 CSRF 攻击他只能在自己的站点里面进行构造请求,所以当 Referer 传过来是跟当前网站不同的域名,经过后端判断,如果 Referer 的值不是当前的网页就拒绝此次请求。

3.4 Anti CSRF Token

CSRF 攻击之所以能够成功,主要是因为黑客能够完全伪造用户的请求,在这次请求中,用户的信息是存在 cookie 中的,所以黑客可以在不知道这些验证信息的情况下直接利用用户的 cookie 去跳过安全认证,我们要防御 CSRF 关键在于请求放入的时候黑客不能去伪造信息,并且这个信息不存在 cookie 之中,所以我们就可以在通过 http 的请求中或者是头信息中加入一个随机产生的 token,这个 token 就会存在服务端,通过拦截器去验证这个 token,如果请求头中不存在 token 或者 token 不正确,拦截器就会认为这是一次 CSRF 攻击,拒绝此次请求。