在当今数据驱动的世界中,组织在保护存储在数据库中的机密数据并确保其完整性方面面临着越来越多的挑战。数据库审计通过提供全面的数据库活动监控方法,在应对这些挑战方面发挥着至关重要的作用。

数据库活动监控(Database Activity Monitoring)是数据库中的观察行为,DAM工具接近实时地监控、获取并记录数据库事件,并在策略违规时发出警告。

数据库活动监控可以通过联合多种方法完成,这些方法包括网络嗅探、审计日志和系统列表的读取和内存擦写。不管选择何种方法,为了发现数据库里发生的活动并得到相关的精确图片,数据必须相关联。DAM工具可以帮助简化相关性,为管理员提供发现攻击的能力,并在实际的数据外泄(data breach)案例中提供证据。

什么是数据库活动监控

数据库活动监控 (DAM) 是指对数据库活动的实时审计,例如数据库访问和修改,通过将网络日志与数据库日志相关联,DAM 工具可以分析和报告数据库活动,为违规调查提供证据,并对可疑事件发出警报,借助 DAM 工具提供的实时洞察,管理员将更好地准备确保数据库的机密性和完整性。

数据库活动监控如何提高安全性

数据库审核可确保采取适当的安全措施,以防止敏感数据的未经授权的副本、SQL 注入、权限滥用、帐户锁定或数据泄露,它还有助于发现内部威胁、数据库异常、身份盗用等,通过及时检测这些活动,组织可以立即采取行动,防止潜在的违规行为并降低风险,定期审核存储在数据库中的组织敏感数据有助于确保所有业务关键型数据安全无虞,免受入侵者的侵害。

如何监控数据库活动

每个组织都需要一个数据库活动监视工具(如 EventLog Analyzer)来主动审核数据库日志,为了执行数据库活动监视,结合了几种技术,如内存抓取、网络嗅探和数据库审计日志,将数据库日志与这些工具相关联有助于监视和检测对机密数据的未授权访问,这还可以保护数据库服务器免受内部和外部安全威胁。

EventLog Analyzer 为Microsoft SQL、MySQL、Oracle和 IBM DB2 应用程序提供数据库活动监控。该解决方案可帮助管理员获得数据库活动的即时警报和现成报告,以证明符合严格的 IT 法规要求。

主动审核数据库活动日志

- 安全地收集和存储审核日志

- 执行数据库活动监视

- 关键事件的实时警报

- 检测数据库的外部威胁

- 确保遵守数据隐私法规

安全地收集和存储审核日志

事件日志分析器充当管理和监视数据库审核日志的集中式平台。此工具收集、合并和分析来自各种数据库平台的审计数据,提供数据库活动的统一视图。它使管理员能够监视对数据库服务器的更改、未经授权的用户活动、对敏感数据的访问、SQL 注入尝试和拒绝服务攻击,压缩和加密日志文件,以最佳方式利用磁盘空间并确保防止篡改。

用例:通过加密数据库日志来确保符合 PCI DSS 规范。

执行数据库活动监视

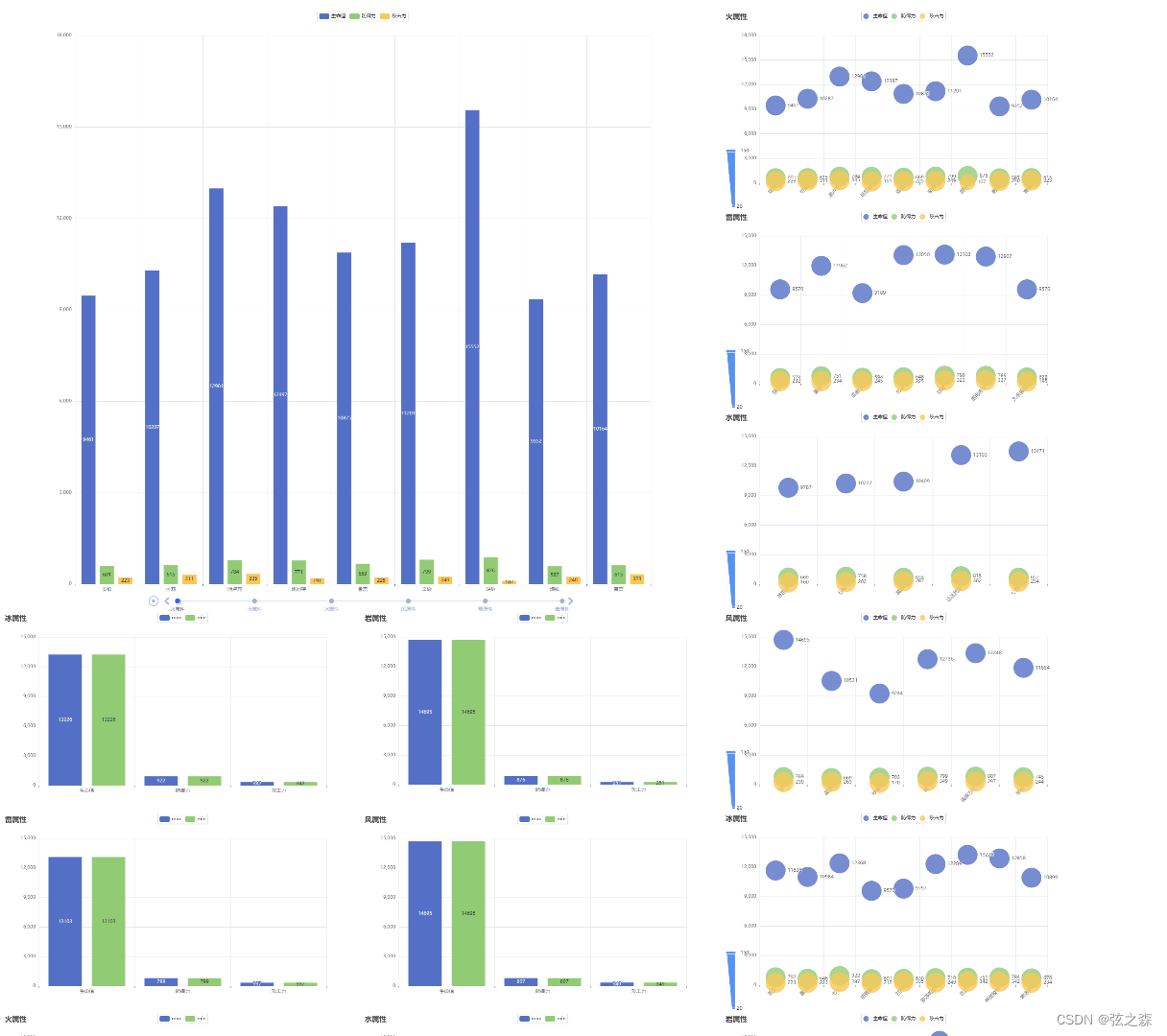

使用数据库审计报告,管理员可以轻松监控表的更改,用户权限的更改,服务器登录以及其他一些安全事件,该解决方案提供了许多直观的仪表板来监视Microsoft SQL Server、MySQL、Oracle 和 DB2 的数据库活动。

还维护用户访问数据库的记录,跟踪谁访问了数据库、执行的操作以及活动的时间,数据定义语言和数据操作语言更改审核报告有助于监视数据库架构的数据定义语言更改(如创建、更改、删除)和数据操作语言更改(如选择、插入、删除和更新)。

用例:跟踪管理员活动。

关键事件的实时警报

警报功能通过电子邮件或短信实时通知您关键的数据库事件,从一系列预生成警报中进行选择,以通知管理员关键数据库更改或访问权限更改,例如用户活动异常、未经授权的用户访问、尝试的安全漏洞、对机密数据的访问等。通过这些主动警报,可以快速响应潜在威胁并采取必要措施来维护数据库环境的安全性。

用例:检测来自定义的 IP 源的未经授权的数据库访问

检测数据库的外部威胁

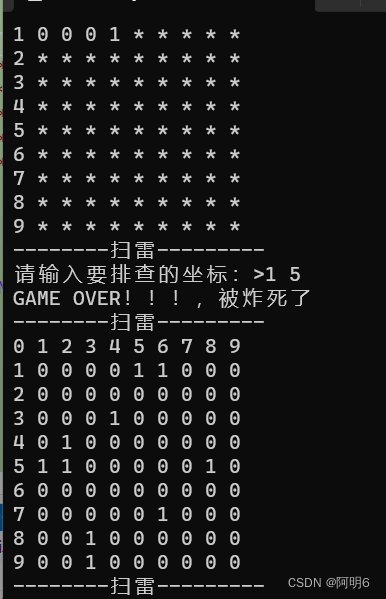

检测数据库的外部威胁,强大的关联引擎可以将网络活动与数据库活动相关联,以查明威胁并减少误报。通过报告和实时警报缓解应用程序安全攻击。数据库连接审计报告可帮助您获取有关已建立连接和已终止连接的信息。还可以检测潜在的安全风险,例如尝试泄露敏感数据或查找应用程序中的漏洞。

用例:检测可疑的 SQL 备份活动。

检测可疑的内部活动

通过持续监视数据库的内部威胁,保护组织的敏感数据免受恶意内部人员的侵害。EventLog Analyzer 审核数据库记录,以获取有关用户操作的可操作见解,以检测和缓解来自恶意威胁参与者的安全威胁。强大的关联引擎,可以将网络事件与数据库事件相关联以检测可疑活动。大量预构建的关联规则可以提醒管理员未经授权的数据库访问、可疑的备份活动等。

用例:获取对数据库执行的多个用户操作的通知。

确保遵守数据隐私法规

通过集成的合规性管理轻松完成合规性审计。审核使组织能够监视和跟踪对存储在数据库中的敏感数据的访问。通过在数据库中收集、存档和存储日志,可以利用历史事件审查、可追溯性、取证分析和事件响应的强大功能。这种主动方法增强了整体安全性,促进了合规性要求,并能够有效缓解安全事件。管理员可以生成预构建合规性报告,以满足严格的 IT 法规要求,例如 GDPR、GLBA、FISMA、PCI DSS、SOX、CCPA 等。

如何缓解常见的数据库相关攻击

下面列出了一些常见的数据库攻击以及 EventLog Analyzer 如何帮助管理员缓解这些攻击:

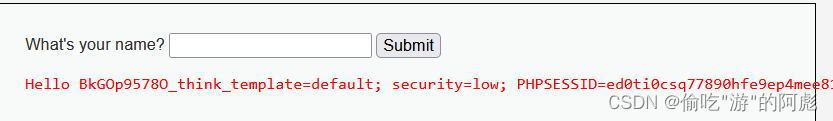

- SQL注入:注入恶意SQL查询来操纵数据库。EventLog Analyzer 通过监视和分析数据库日志、检测可疑的 SQL 语句、异常输入模式和未经授权的命令来缓解 SQL 注入攻击。

- 权限提升:获得对系统的未经授权的特权访问,允许他们查看敏感数据或破坏系统完整性。EventLog Analyzer 在用户权限发生变化或特权用户的异常活动时发送实时警报。

- 拒绝服务 (DoS):阻止目标用户访问计算机系统或网络资源。EventLog Analyzer 持续监视异常网络流量以检测 DoS 攻击。

- 未经授权的访问:未经授权的用户获得对数据库的访问权限。EventLog Analyzer 会留意失败的登录尝试、数据库配置的更改,并帮助缓解这些更改。

其他可用的解决方案

- Microsoft SQL 服务器监控:保护 MS-SQL 服务器免受威胁,并接收有关可疑事件、帐户锁定和更改数据库的及时警报。

- 甲骨文数据库审计:审核和跟踪用户访问和 Oracle 数据库服务器活动,以识别未经授权的访问尝试。

- 网络服务器审核:轻松主动监控来自Microsoft IIS 服务器、Apache 服务器和 Nginx 服务器等应用程序的 Web 服务器日志。

- 网络设备监控:轻松监控网络外围设备,如防火墙、交换机、路由器、IDS 和 IPS,并确保针对入侵提供强大的保护。

选择数据库监控工具的理由

- 日志可视化:通过直观的图表和图形可视化数据库和其他网络事件,帮助管理员轻松搜索和识别可疑攻击模式。

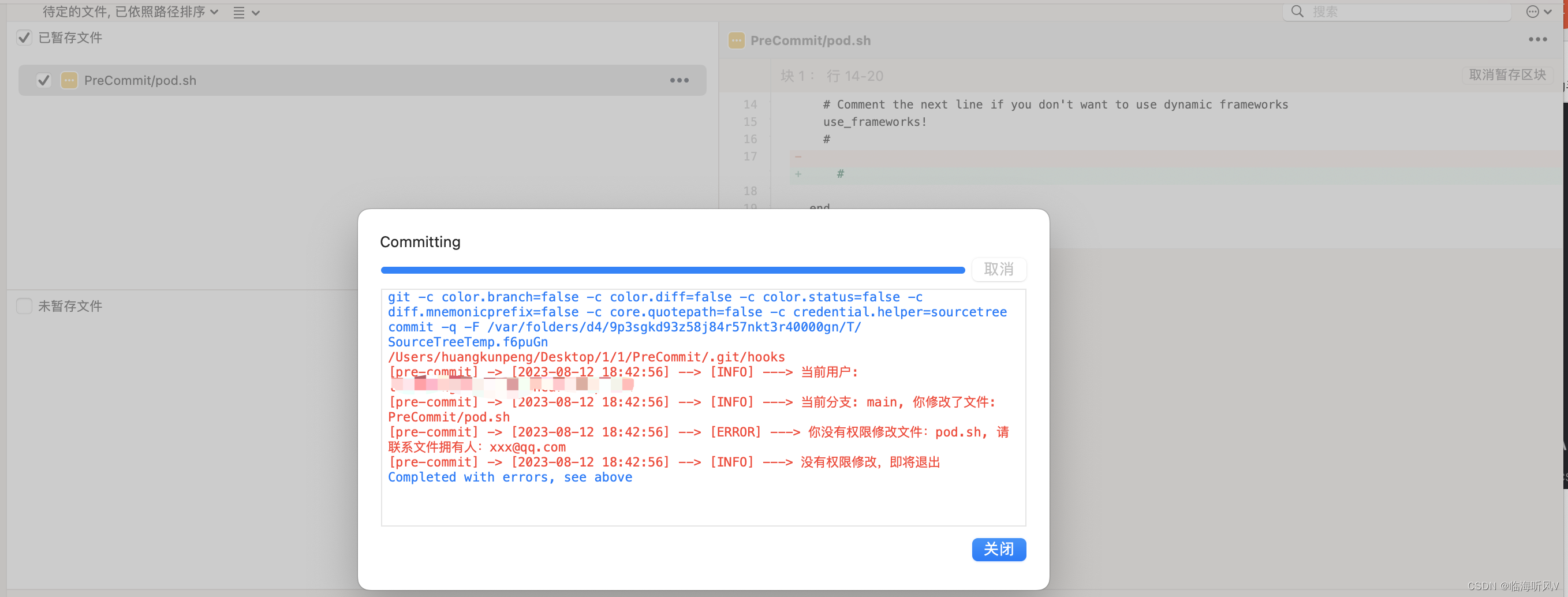

- 特权用户:为管理员提供详细的审计跟踪和报告,并在权限被滥用时提醒。

- 文件完整性监控:该解决方案的 FIM 功能可帮助管理员详细了解文件权限更改,例如创建新文件、修改、重命名或删除现有文件。

- 高级威胁分析:可以访问STIX / TAXII和AlienVault OTX等国际威胁源,这有助于检测和防止威胁与数据库交互。

- 日志取证分析:强大的日志搜索引擎可有效地调查和搜索原始日志,并帮助确定数据泄露的根本原因。