目录

一、安全架构概述

1、信息安全所面临的威胁

二、安全模型

1、安全模型的分类

2、BLP模型

3、Biba 模型

4、Chinese Wall模型

三、信息安全整体架构设计

1、WPDRRC模型

2、各模型的安全防范功能

四、网络安全体系架构设计

1、开放系统互联安全体系结构

2、安全服务与安全机制的对应关系

3、认证框架

4、访问控制框架

5、机密性框架

6、完整性框架

7、抗抵赖框架

五、区块链技术

1、区块链的特点

2、去中心化

3、哈希加密/放篡改

4、共识算法(博弈论)/ 全民记账

一、安全架构概述

1、信息安全所面临的威胁

被动型攻击:收集信息为主,破坏机密性。

主动型攻击:主动攻击的类别主要有:中断(破坏可用性),篡改(破坏完整性),伪造(破坏真实性)。一般破坏完整性。

二、安全模型

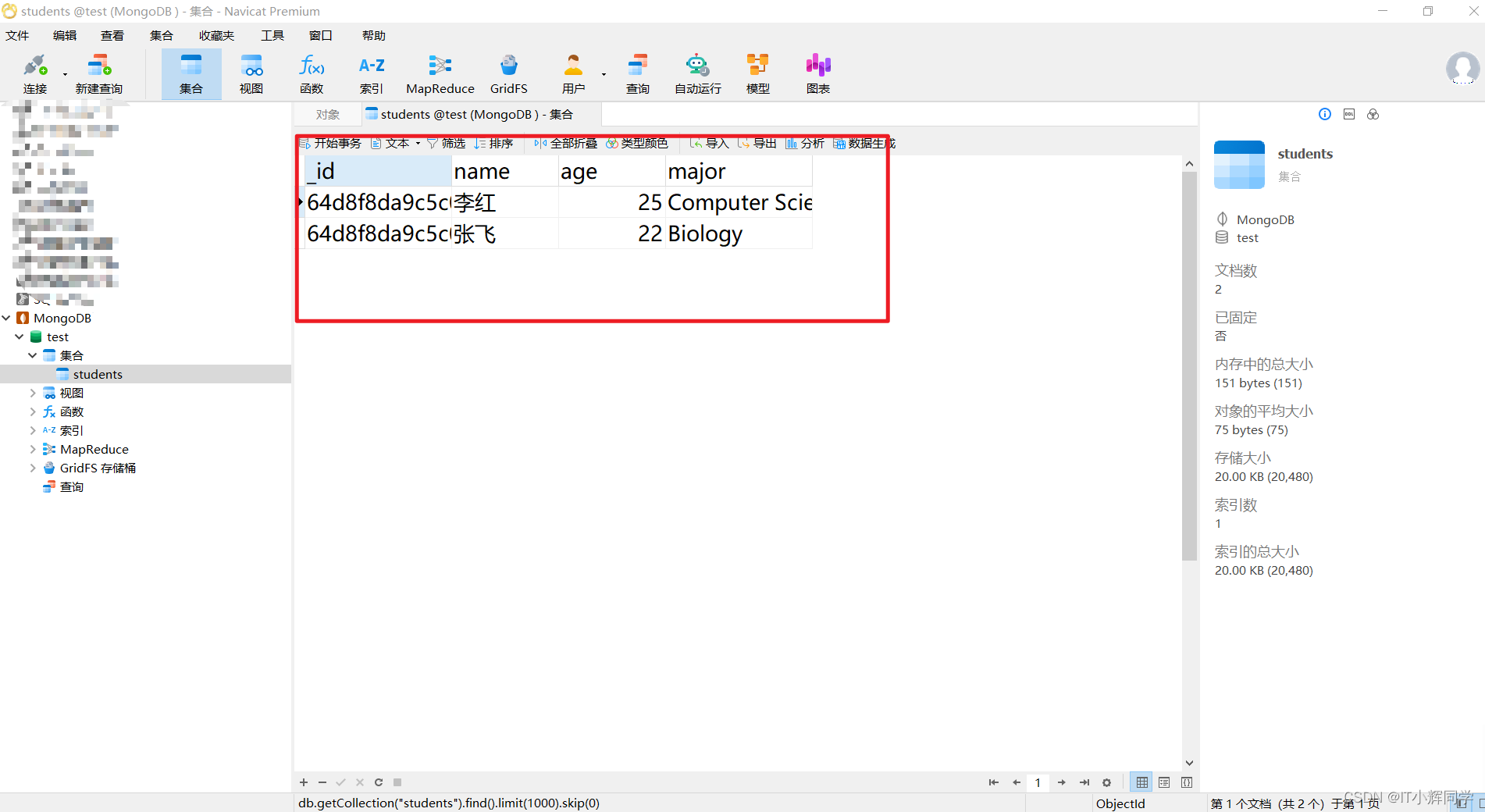

1、安全模型的分类

2、BLP模型

Bell-LaPadula模型是符合军事安全策略的计算机安全模型,简称BLP模型。

BLP模型安全规则如下:下读上写(权限高向权限低读,权限低向权限高写)

(1)简单安全规则:安全级别低的主体不能读安全级别高的客体。

(2)星属性安全规则:安全级别高的主体不能往低级别的客体写。

(3)强星属性安全规则:不允许对另一级别进行读写。

(4)自主安全规则:使用访问控制矩阵来定义说明自由存取控制。

3、Biba 模型

Biba模型主要用于防止非授权修改信息,以保护系统的信息完整性。该模型同BLP模型类似,采用主体、客体、完整性级别描述安全策略要求。Biba模型能够防止数据从低完整性级别留向高完整性级别。

其安全规则如下:下写上读(权限高的向权限低的写,权限低的向权限高的读)

(1)星完整性规则:表示完整性级别低的主体不能对完整性级别高的客体写数据。

(2)简单完整性规则:表示完整性级别高的主体不能从完整性级别低的客体读取数据。

(3)调用属性规则:表示一个完整性级别低的主体不能从级别高的客体调用程序或服务。

4、Chinese Wall模型

Chinese Wall模型的安全策略的基础是客户访问的信息不会与当前他们可支配的信息产生冲突。

其访问客体控制的安全规则如下:

(1)与主体曾经访问过的信息属于同一公司数据集合的信息,即墙内信息可以访问。

(2)属于一个完全不同的利益冲突组的可以访问。

(3)主体能够对一个客体进行写的前提是主体未对任何属于其他公司数据集进行过访问。

定理1:一个主体一旦访问过一个客体,则该主体只能访问位于同一公司数据集的客体或在不同利益组的客体。

定理2:在一个利益冲突组中,一个主体最多只能访问一个公司数据集。

三、信息安全整体架构设计

1、WPDRRC模型

WPDRRC模型包括6个环节和3大要素。

6各环节包括:预警、保护、检测、响应、恢复和反击。模型蕴含的网络安全能力主要是预警能力、保护能力、检测能力、响应能力、恢复能力和反击能力。

3大要素包括人员、策略和技术。

2、各模型的安全防范功能

PPDR也称作P2DR,其中的第一个P代表的是策略,在表格中未显示。

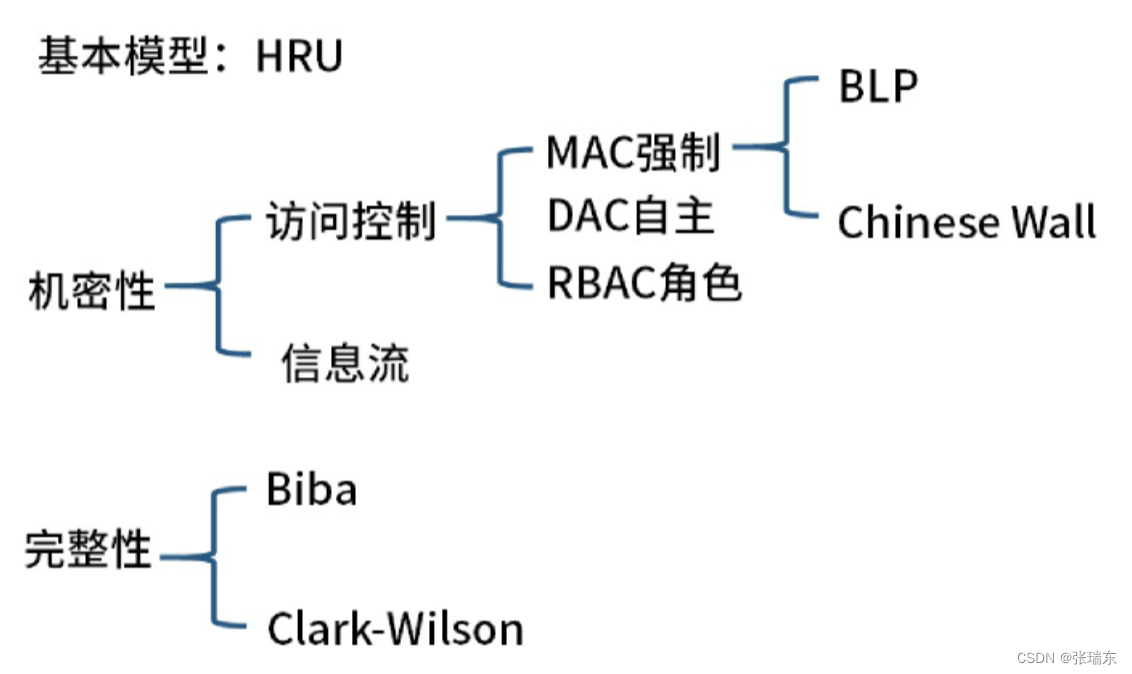

四、网络安全体系架构设计

1、开放系统互联安全体系结构

GB/T 9387.2 - 1995给出了基于OSI参考模型的7层协议之上的信息安全体系结构。

2、安全服务与安全机制的对应关系

3、认证框架

鉴别的基本目的是防止其他实体占用和独立操作被鉴别实体的的身份。

鉴别的方式如下:

(1)已知的:例如:口令、密码、验证码等。

(2)拥有的:例如:门禁卡、IC卡、银行卡等。

(3)不改变的特性:例如:人脸识别、指纹识别等。

(4)相信可靠的3方建立的鉴别:例如:第三方鉴别机构。

鉴别信息的类型包括交换鉴别信息、申请鉴别信息和验证鉴别信息。

(5)环境:例如:IP地址等。

4、访问控制框架

访问控制决定开发系统环境中允许使用哪些资源,在什么地方适合阻止为授权访问的过程。

基本访问控制功能示意图:

AEF: 访问控制实施功能。

ADF:访问控制判决功能,做出访问控制判决。

5、机密性框架

机密性服务的目的是确保信息仅仅是对被授权者可用。

机密性机制:

(1)通过禁止访问提供机密性。

(2)通过加密提供机密性。

6、完整性框架

完整性框架的目的是通过阻止威胁或探测威胁,保护可能遭到不同方式危害的数据完整性和数据相关属性完整性。

完整性机制的类型:

(1)阻止对媒体访问的机制。

(2)用以探测对数据或数据项序列的非授权修改的机制。

7、抗抵赖框架

抗抵赖服务包括证据的生成、验证和记录,以及在解决纠纷时随即进行的证据恢复和再次验证。

抗抵赖由4个独立的阶段组成:

五、区块链技术

【区块链】不等于【比特币】,比特币底层采用了区块链技术。比特币交易在我国定性为【非法应用】。

1、区块链的特点

(1)去中心化:由于使用分布式核算和存储,不存在中心化的硬件或管理机构,任意节点的权利和义务都是均等的,系统中的数据块由整个系统中具有维护功能的节点来共同维护。

(2)开放性:系统是开放的,如:区块链上的【交易信息是公开的】,不过【账户信息是高度加密的】。

(3)自治性:区块链采用基于协商一致的规范和协议(比如一套公开透明的算法),使得整个系统中的所有节点能够在信任的环境自由安全的交换数据,使得对 “人” 的信任改成对机器的信任,任何人为的干预不起作用。

(4)安全性(信息不可篡改):数据在多个节点存储了多份,篡改数据得改掉51%节点的数据,这太难。同时还有其他安全机制,如:比特币的每笔交易,都由付款人用私钥签名,证明确实是他同意向某人付款,其他人无法伪造。

(5)匿名性(去信任):由于节点之间的交换遵循固定算法,其数据交互是无需信任的(区块链中的程序规则会自行判断活动是否有效),因此交易对手无需通过公开身份的方式让对方对自己产生信任,对信用的累积非常有帮助。

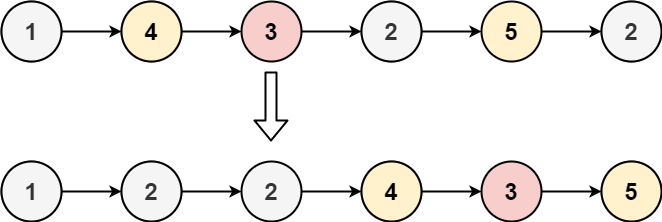

2、去中心化

区块链是一个分布式账本,一种特殊的分布式数据库。

(1)链表在多个节点存储,没有中心节点 ,数据不一致时,以 “少数服从多数” 原则执行。

(2)所以要篡改成功,除非篡改51%的节点

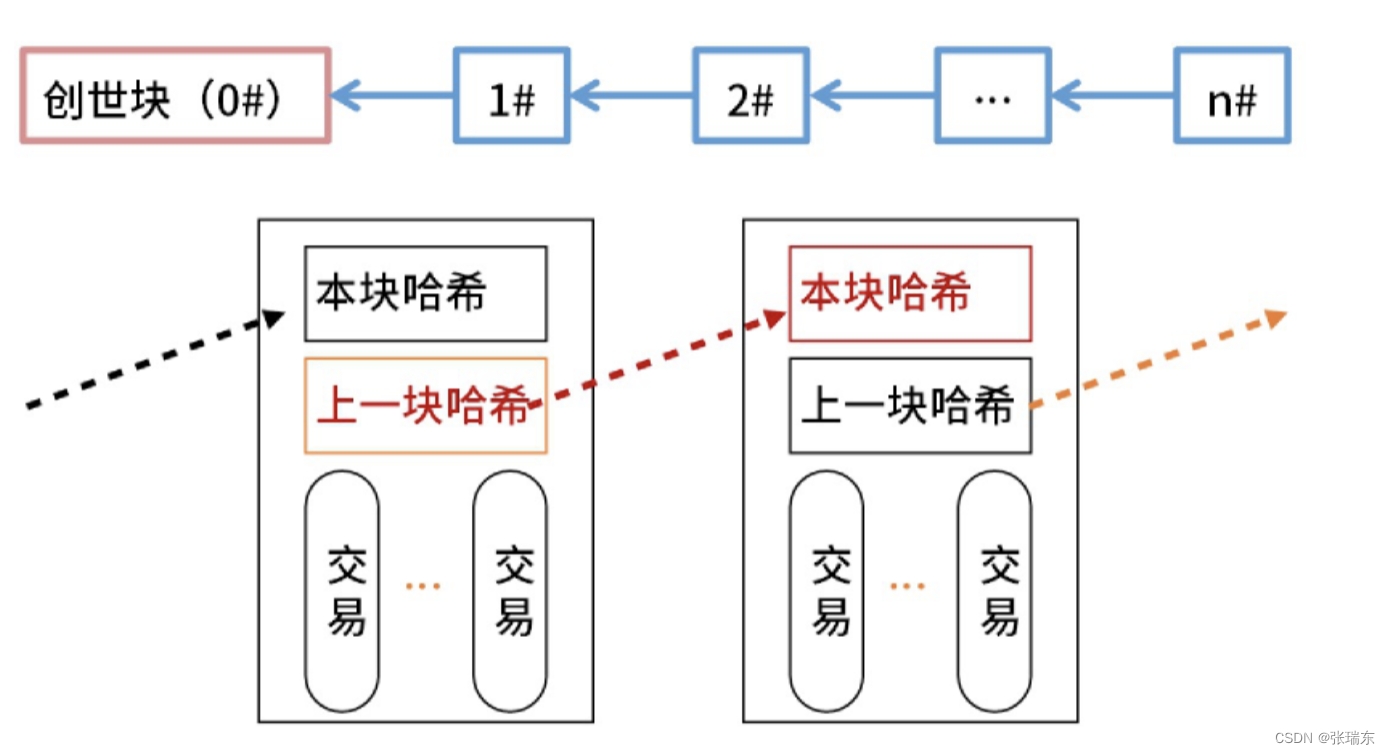

3、哈希加密/放篡改

4、共识算法(博弈论)/ 全民记账

一般有:PoW(工作量证明)、PoS(权益证明)、DPoS(股份授权证明机制)

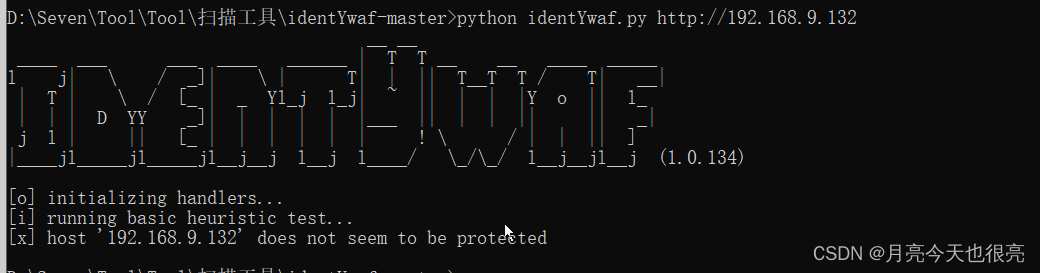

比特币采用了PoW(工作量证明):

争夺记账权 = 挖矿

计算出来的账单节点哈希值前13个字符为0,则符合规则,得到记账权。有一个节点计算出结果,则广播消息告知其他节点,其他节点更新数据。

计算困难,但验证却很容易,例如:

218903 = 哪两个质数的乘积?

457 * 479

![[保研/考研机试] KY103 2的幂次方 上海交通大学复试上机题 C++实现](https://img-blog.csdnimg.cn/8ddf0edaa5d64dd5adfcc70f9197f72e.png)