文章目录

- 0.前言

- 1.参考文档

- 2.基础介绍

- 漏洞影响范围:

- 官方说明:

- 修复版本:

- 漏洞利用步骤:

- 修复方式:

- 3.解决方案

0.前言

背景:项目被扫到Spring Boot 的漏洞,严格的说应该是Spring Security 组件的漏洞,安全部门要求快速修复,查阅了一些资料,整理以下。

CVE-2021-22096是一个针对Spring Security的安全漏洞。Spring Security是一个在Java应用程序中提供安全服务的框架,它提供了一整套的安全性功能,包括认证和授权等。

根据CVE(Common Vulnerabilities and Exposures)数据库的描述,CVE-2021-22096主要影响Spring Security 5.5.0到5.5.1版本,以及Spring Security 5.4.0到5.4.7版本。这个漏洞主要存在于Spring Security处理OAuth 2.0客户端注册的方式中。如果攻击者能够以已注册的OAuth 2.0客户端的身份进行身份验证,他们就可能会获取到更高的权限。

Spring Security的开发团队已经在5.5.2及5.4.8版本中修复了这个问题,建议所有使用受影响版本的用户尽快升级到新的版本以避免受到这个漏洞的影响。

对于开发者来说,安全性是一个非常重要的问题,任何一个小的漏洞都可能会被攻击者利用,因此,开发者应当时刻关注相关的安全更新,并尽快采取措施进行修复和升级。同时,开发者也应该在开发过程中注重安全性,尽量避免这类漏洞的产生。

1.参考文档

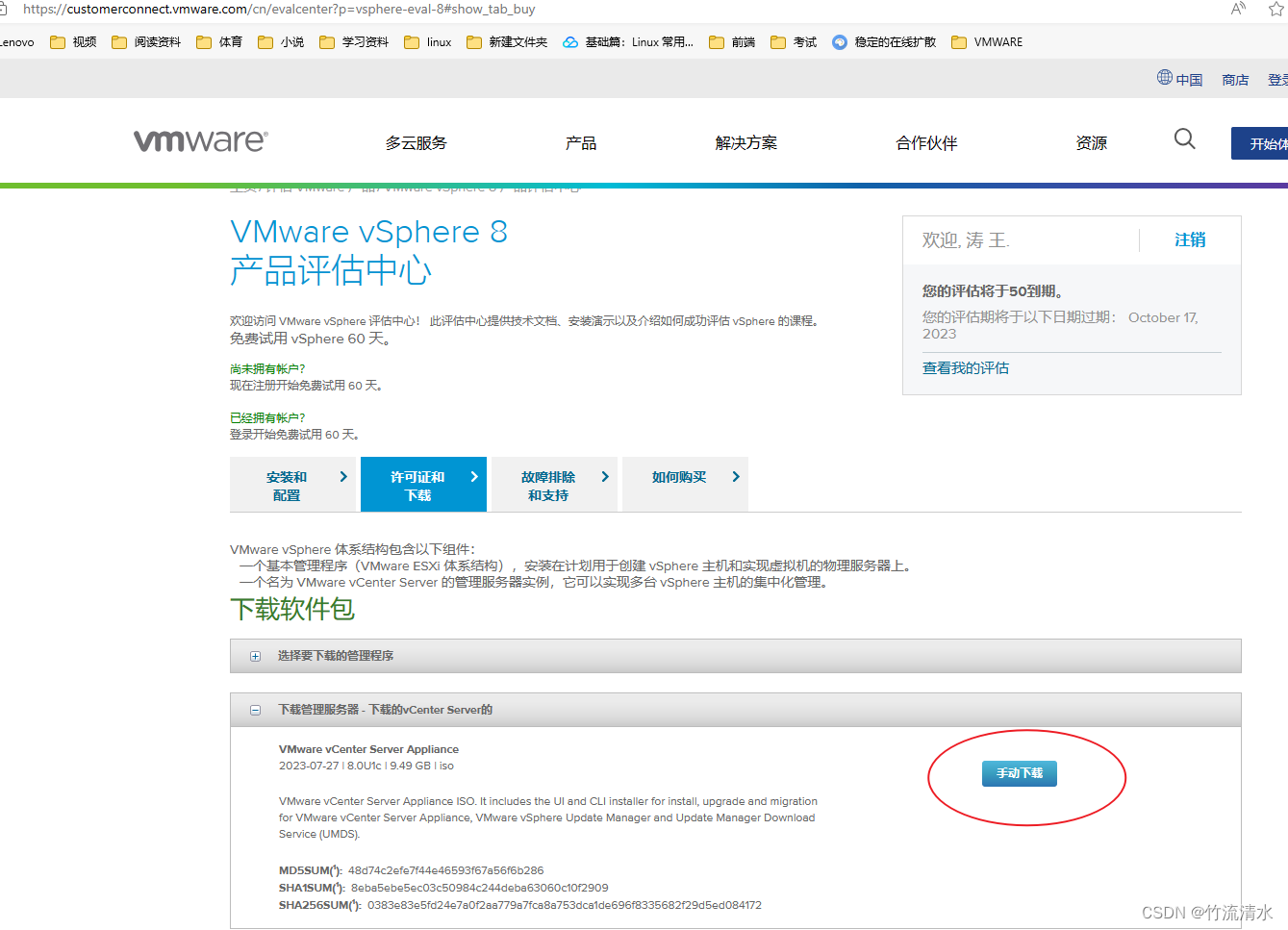

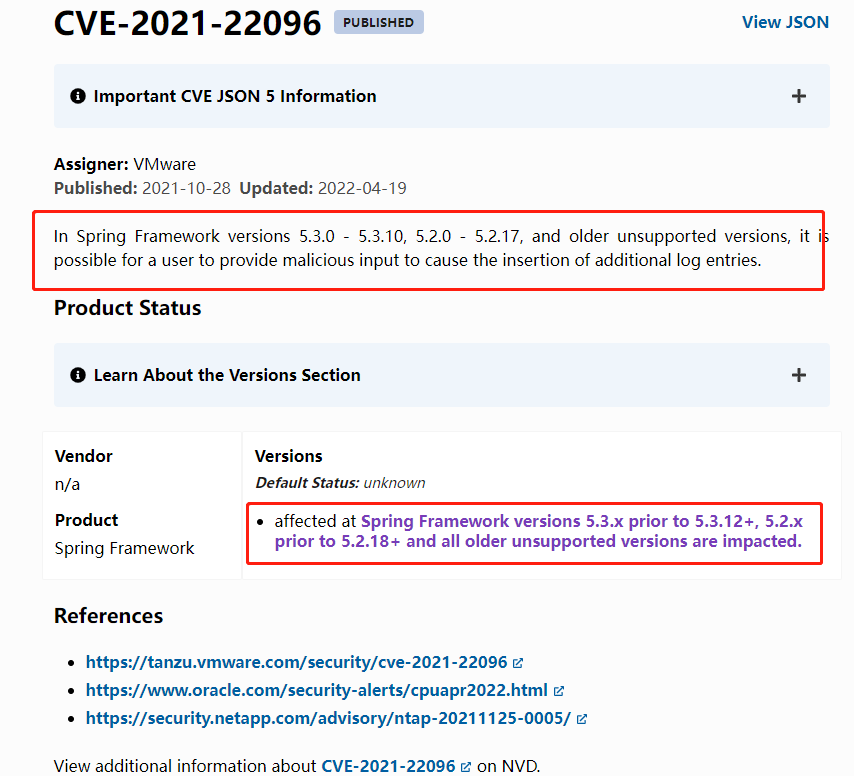

CVE(Common Vulnerabilities and Exposures,公共漏洞与暴露)的记录 https://www.cve.org/CVERecord?id=CVE-2021-22096

CVE是一个公开的全球漏洞数据库,每当发现一个新的安全漏洞,CVE都会给它分配一个唯一的ID以便于跟踪和引用。CVE的格式通常为"CVE-年份-编号"。

根据CVE-2021-22096的描述,这是一个影响VMware vCenter Server的漏洞。 VMware提交的 。

这个漏洞是一种服务器端请求伪造(SSRF)漏洞,这种漏洞会让攻击者能够向被攻击者服务器能访问的内部网络发送伪造的HTTP或HTTPS请求。这可能会导致未授权的信息泄露或者被攻击者的服务器被用于攻击内部网络。

这个漏洞的CVSS(Common Vulnerability Scoring System,公共漏洞评分系统)基础分数为8.6/10,表示这是一个相当严重的漏洞。CVSS是一个为了量化(衡量、评分)漏洞的严重程度和紧急性而开发的一个系统。

2.基础介绍

CVE-2021-22096是一个影响Spring Security的安全漏洞。Spring Security是一个被广泛使用的Java安全框架,它提供了许多强大的安全性功能,如身份验证和授权。

漏洞影响范围:

这个漏洞主要影响Spring Security 5.5.0到5.5.1版本,以及Spring Security 5.4.0到5.4.7版本。

官方说明:

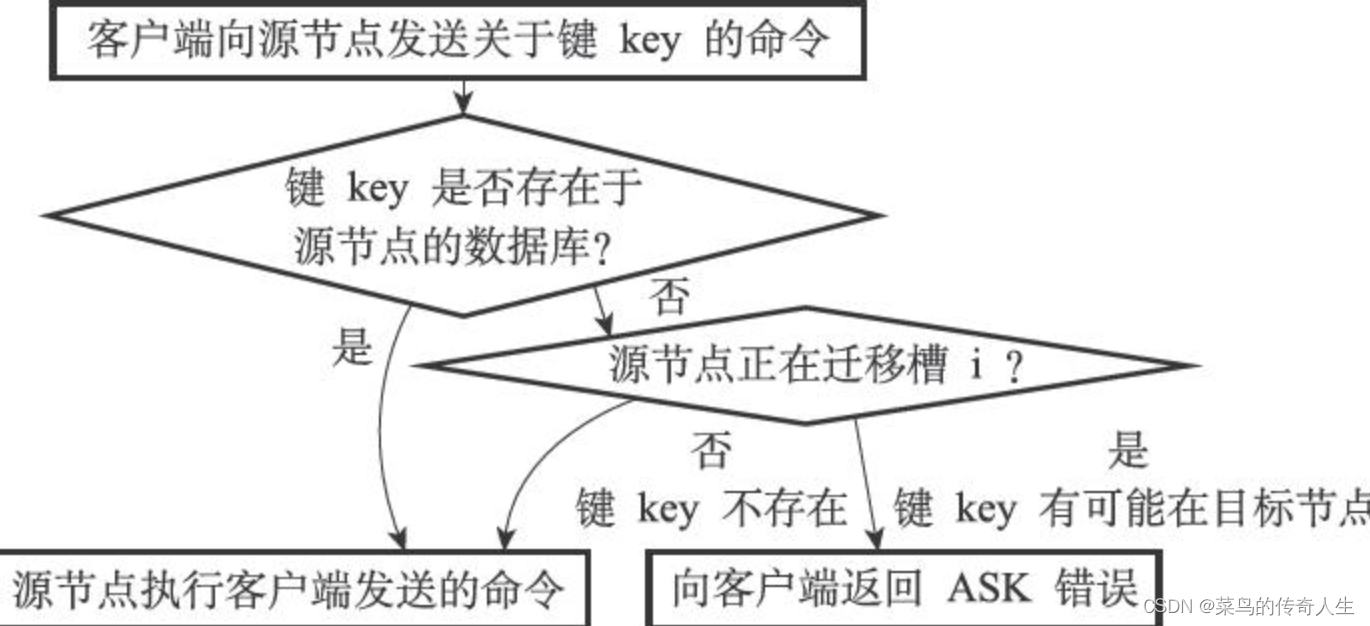

这个漏洞存在于Spring Security处理OAuth 2.0客户端注册的方式中。如果攻击者能够以已注册的OAuth 2.0客户端的身份进行身份验证,他们就可能会获取到更高的权限。

修复版本:

Spring Security的开发团队已经在5.5.2和5.4.8版本中修复了这个问题。

漏洞利用步骤:

具体的漏洞利用步骤可能会涉及到技术细节,一般来说,攻击者需要首先找到一个已注册的OAuth 2.0客户端,然后以该客户端的身份进行身份验证,以此来提升他们的权限。

修复方式:

Spring Security的用户应该尽快升级到最新的版本。对于使用5.5.0到5.5.1版本的用户,应该升级到5.5.2版本。对于使用5.4.0到5.4.7版本的用户,应该升级到5.4.8版本。

一般来说,修复这类漏洞的最佳方式就是升级到最新的版本。如果由于某些原因无法升级,用户也可以尝试禁用或限制受影响的功能,以此来减轻漏洞的影响。在这个案例中,用户可以考虑限制或增加OAuth 2.0客户端注册的安全措施。

CVE-2021-22096是一个影响Spring Security的安全漏洞。这个漏洞的存在,使得攻击者能以已注册的OAuth 2.0客户端的身份进行身份验证,从而可能获取更高的权限。这主要是因为在处理OAuth 2.0客户端注册的过程中,Spring Security没有正确地进行权限验证。

此类漏洞的产生通常是由于在设计和实现阶段,对安全要求理解不足或疏忽,导致在处理客户端注册时没有进行足够的安全性检查。

3.解决方案

CVE-2021-22096是一个影响Spring Security的安全漏洞。针对这个问题,官方已经发布了解决方案:

- 升级修复:Spring Security的用户应该尽快升级到最新的版本。对于使用5.5.0到5.5.1版本的用户,应该升级到5.5.2版本。对于使用5.4.0到5.4.7版本的用户,应该升级到5.4.8版本。

2.临时解决方案 限制OAuth 2.0客户端注册:如果由于某些原因无法立即升级,用户可以考虑限制或增加OAuth 2.0客户端注册的安全措施,以此来减轻漏洞的影响。

- 只允许受信任的应用注册为OAuth 2.0客户端。

- 为客户端注册过程添加人工审核步骤,以确保只有合法和符合公司策略的应用可以注册。

- 限制每个用户或者IP地址在一定时间内可以注册的OAuth 2.0客户端数量。

- 添加一个黑名单或者白名单系统,只允许白名单内的应用注册,或者禁止黑名单内的应用注册。 这个是最有效的解决方案

- 审计日志:对于可能已经被这个漏洞影响的系统,管理员可以查看其审计日志,以确定是否有任何未授权的用户试图利用这个漏洞。

升级到最新版本是最方便,也最能有效避免漏洞影响的解决方案。如果无法立即升级,也应采取其他必要的安全措施,以减少这个漏洞可能带来的影响。

![[uniapp] scroll-view 简单实现 u-tabbar效果](https://img-blog.csdnimg.cn/db1a990f5a4f4e8ebfd214b385f17c3b.png)