文章目录

- 一、802.1X认证

- 1. 定义和起源

- 2. 认证方式

- 本地认证

- 远程集中认证

- 3. 端口接入控制方式

- 基于端口认证

- 基于MAC地址认证

- 二、端口隔离技术

- 1. 隔离组

- 2. 隔离原理

- 3. 应用场景

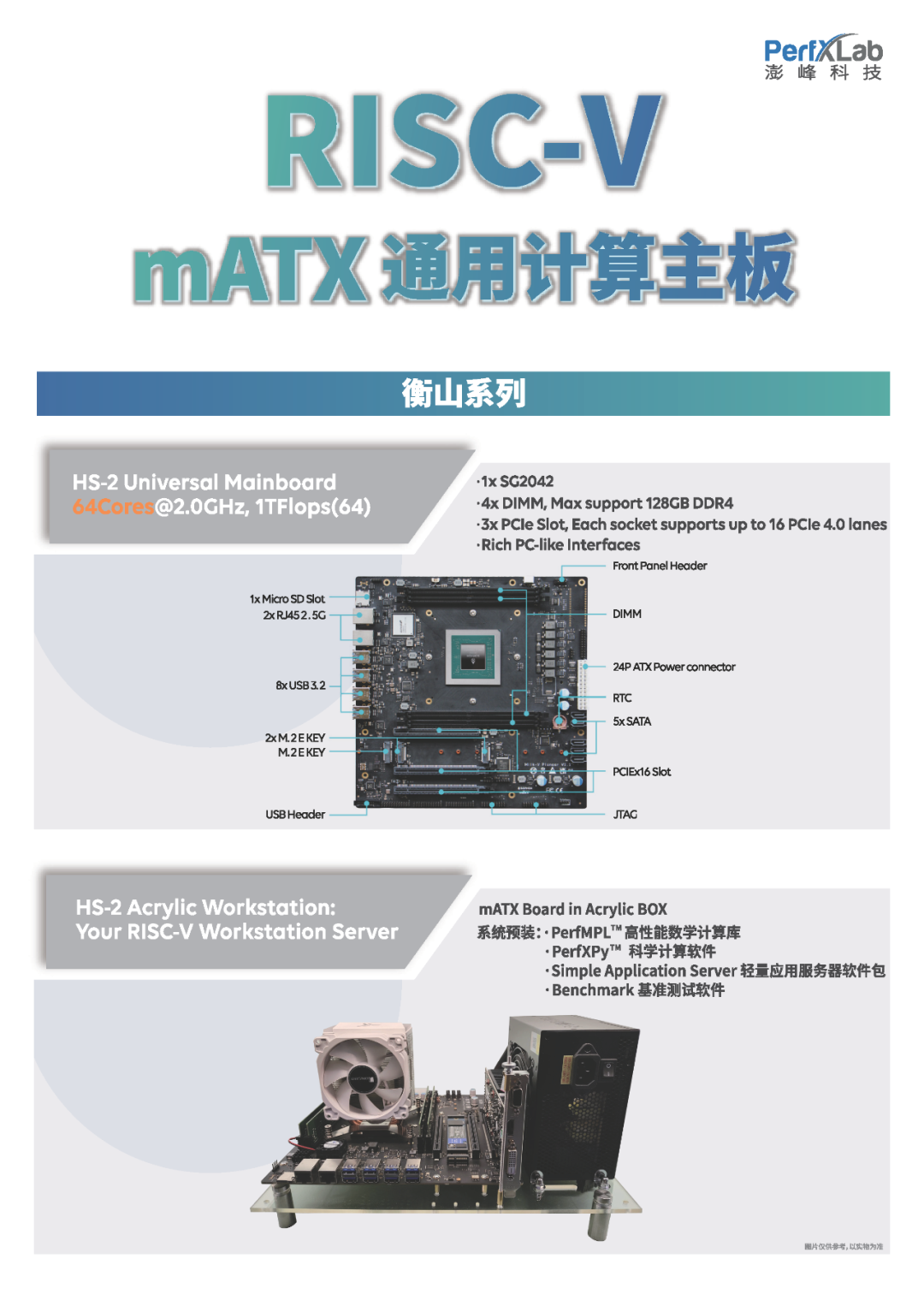

首先可以看下思维导图,以便更好的理解接下来的内容。

一、802.1X认证

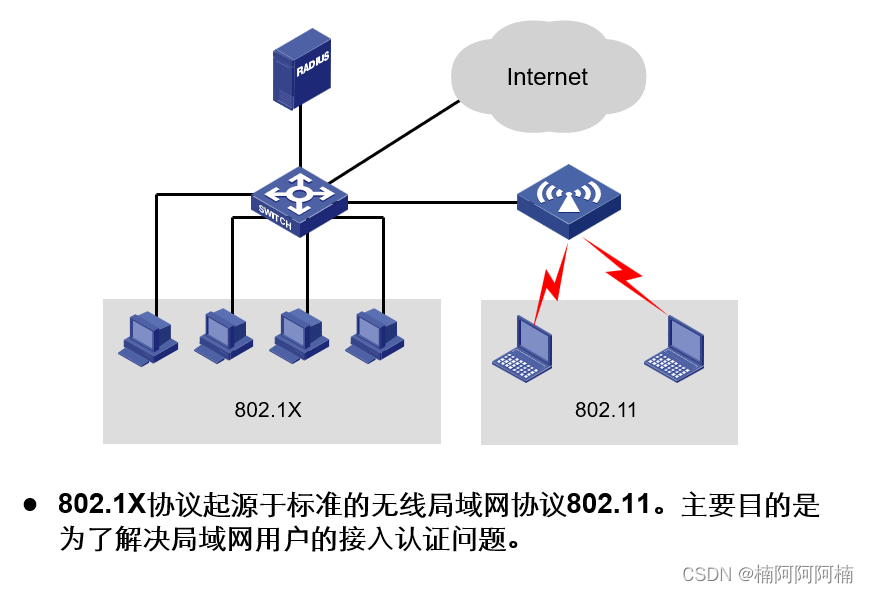

1. 定义和起源

802.1X认证起源于WLAN协议802.11,最初是为了解决局域网终端的接入认证问题。它为网络提供了一种灵活且强大的认证机制,可以有效地控制终端设备的网络访问。

2. 认证方式

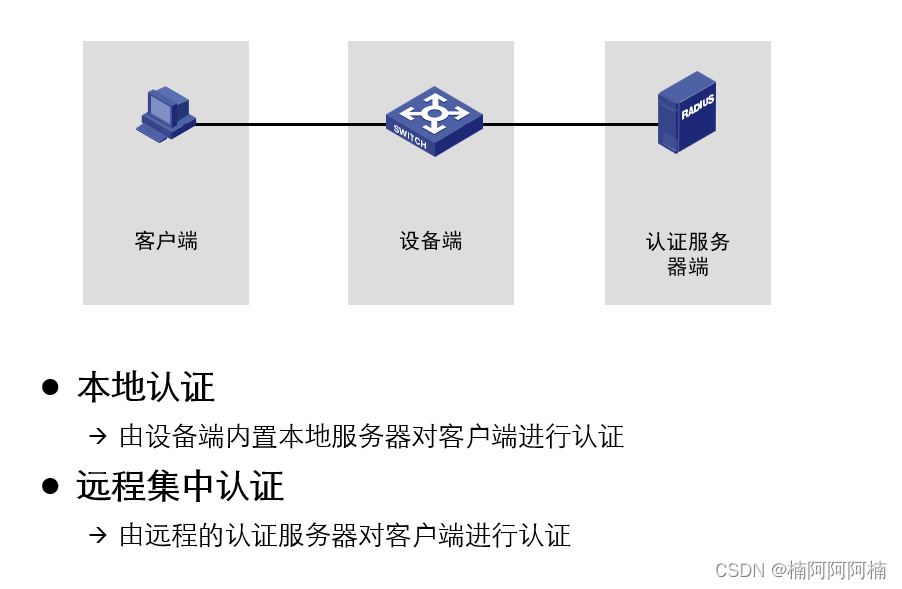

802.1X认证提供了两种主要的认证方式:

本地认证

本地认证是在交换机本地进行认证过程,交换机通过向终端设备发送认证请求,并根据设备提供的认证凭据进行验证。这种方式适用于小型网络,因为认证过程在交换机内部完成,不需要额外的认证服务器。

远程集中认证

远程集中认证是通过将认证过程转移到专门的认证服务器来完成的。交换机将终端设备的认证请求发送到认证服务器,服务器进行验证并返回认证结果。这种方式适用于大型网络,因为它可以集中管理认证过程,提供更好的安全性和可维护性。

3. 端口接入控制方式

802.1X认证可以基于不同的参数进行端口接入控制:

基于端口认证

在基于端口的认证中,交换机会根据端口来识别连接的设备,并要求设备进行认证。只有在认证通过后,交换机才会允许数据流通过该端口。

基于MAC地址认证

基于MAC地址的认证要求终端设备提供其MAC地址作为认证凭据。交换机会将这些MAC地址与预先配置的授权列表进行比较,以确定设备是否被允许接入网络。

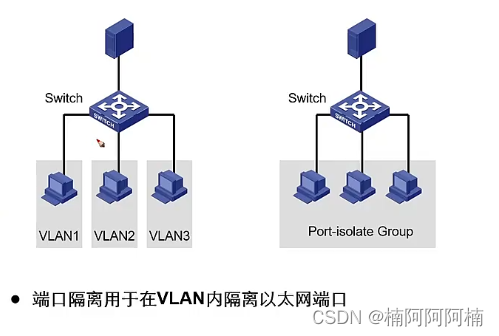

二、端口隔离技术

端口隔离技术用于在同一个VLAN内部隔离用户,以增加网络的隔离性和安全性。

1. 隔离组

隔离组是一组端口,这些端口在同一个VLAN内部被隔离在一起。隔离组内的端口之间无法进行通信,这可以有效地防止恶意用户通过同一VLAN内的其他设备进行攻击或监听。

2. 隔离原理

同一隔离组内的端口在数据链路层被隔离,因此它们无法直接通信。然而,不同隔离组内的端口可以正常通信,因为它们不受相同的隔离策略限制。

3. 应用场景

端口隔离技术特别适用于以下场景:

- 客户隔离: 在酒店、机场等公共场所,不同客户的设备需要隔离,以确保彼此之间的隐私和安全。

- 安全测试环境: 在安全测试环境中,隔离不同的测试设备可以防止意外的攻击或干扰。

- 虚拟机隔离: 在虚拟化环境中,不同虚拟机之间的隔离有助于防止跨虚拟机的攻击。

综上所述,802.1X认证和端口隔离技术为网络提供了强大的安全机制,可以有效地控制设备的接入并增加网络内部的隔离性。这些技术在构建安全、稳定的网络环境中起着关键作用。

如有不详或错误,敬请指出。