常见的Web集群调度器分为软件和硬件

软件通常使用开源的LVS、Haproxy、Nginx。

* LVS 性能最好,但是搭建相对复杂

* Nginx的upstream模块支持群集功能,但是对群集节点健康检查功能不强,高并发性能没有Haproxy好。

硬件一般使用比较多的是F5、Array,也有很多人使用国内的一些产品,如梭子鱼、绿盟等。

一、Haproxy简介

Haproxy是可提供高可用性、负载均衡以及基于TCP和和HTTP应用的代理,是免费、快速并且可靠的一种解决方案。

Haproxy非常适用于并发大(并发达1w以上) web站点,这些站点通常又需要会话保持或七层处理。

Haproxy的运行模式使得它可以很简单安全的整合至当前的架构中,同时可以保护web服务器不被暴露到网络上。

二、主要特性

可靠性和稳定性非常好,可以与硬件级的F5负载均衡设备相媲美;

最高可以同时维护40000-50000个并发连接,单位时间内处理的最大请求数为20000个,最大处理能力可达10Git/s;

支持多达8种负载均衡算法;

支持Session会话保持,Cookie的引导;

支持通过获取指定的url来检测后端服务器的状态;

支持虚机主机功能,从而实现web负载均衡更加灵活;

支持连接拒绝、全透明代理等独特的功能;

拥有强大的ACL支持,用于访问控制;

支持TCP协议的负载均衡转发;

支持客户端的keepalive功能,减少客户端与haproxy的多次三次握手导致资源浪费,让多个请求在一个tcp连接中完成;

三、支撑的调度算法

HAProxy负载均衡策略非常多,常见的有如下8种

1、roundrobin,表示简单的轮询;

2、static-rr,表示根据权重;

3、leastconn,表示最少连接者先处理;

4、source,表示根据请求源IP;

5、uri,表示根据请求的URI,做cdn需使用;

6、url_param,表示根据请求的URl参数'balance url_param' requires an URL parameter name;

7、hdr(name),表示根据HTTP请求头来锁定每一次HTTP请求;

8、rdp-cookie(name),表示根据cookie(name)来锁定并哈希每一次TCP请求。

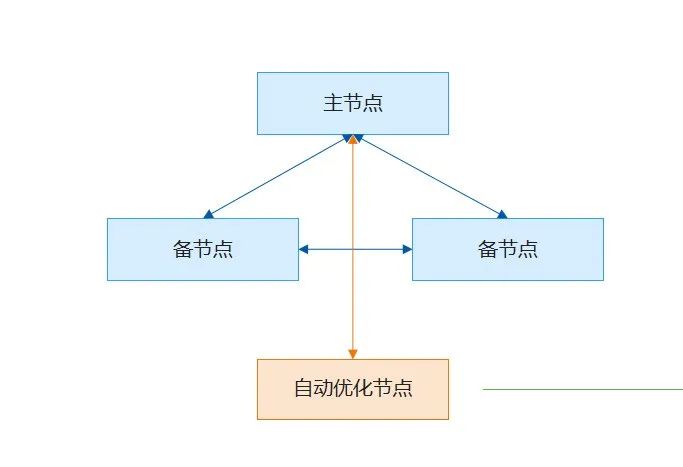

四、部署实例

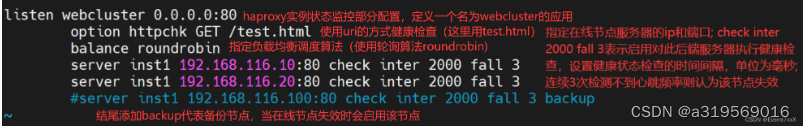

Web 服务器1:192.168.116.10

Web 服务器2:192.168.116.20NFS 共享存储器:192.168.116.30

Haporxy 负载调度器:192.168.116.40

网关/路由器:192.168.116.2

客户端:192.168.116.50

1.准备好Web服务器1和2 ,配置好与NFS共享存储器的网页共享

2.部署Haproxy服务器

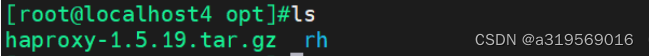

关闭防火墙,将安装Haproxy所需软件包传到/opt目录下

systemctl stop firewalld setenforce 0

编译安装 Haproxy

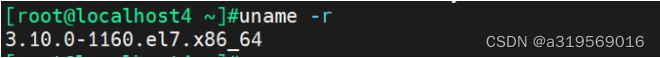

使用uname -r查看内核,kernel大于2.6.28的用此时该参数用TARGET=linux26;kernel大于2.6.28的用TARGET=linux2628

#下载依赖包

yum install -y pcre-devel bzip2-devel gcc gcc-c++ make#解压

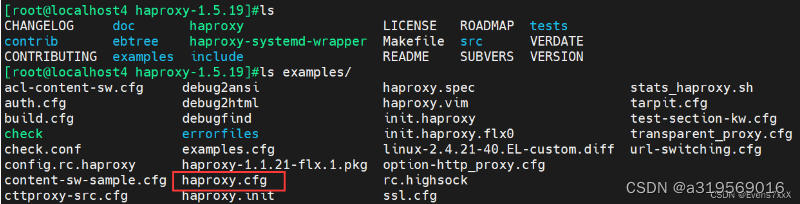

tar zxvf haproxy-1.5.19.tar.gz

cd haproxy-1.5.19/#使用uname -r查看内核,kernel大于2.6.28的用此时该参数用TARGET=linux26;kernel大于2.6.28的用TARGET=linux2628#编译安装

make TARGET=linux2628 ARCH=x86_64

make install查看模板文件

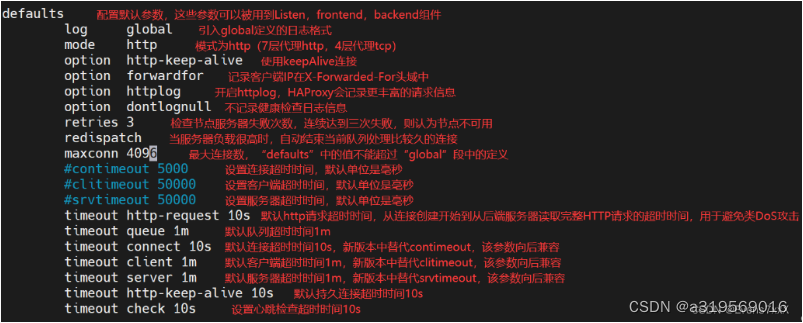

复制并修改配置文件

mkdir /etc/haproxy

cp examples/haproxy.cfg /etc/haproxy/

cd /etc/haproxy/vim haproxy.cfg

添加到系统服务

cp /opt/haproxy-1.5.19/examples/haproxy.init /etc/init.d/haproxy

chmod +x haproxy

chkconfig --add /etc/init.d/haproxy #这里软连接是因为服务使通过/usr/sbin/haproxy启动的,而默认编译安装的位在/usr/local/sbin/haproxy

ln -s /usr/local/sbin/haproxy /usr/sbin/haproxy

service haproxy start注:web节点服务器下必须存在配置文件中指定的健康检查页面(如我上面配置的是test.html),否则会显示节点服务器为down状态。

访问haproxy服务器地址,刷新测试是否负载均衡转发

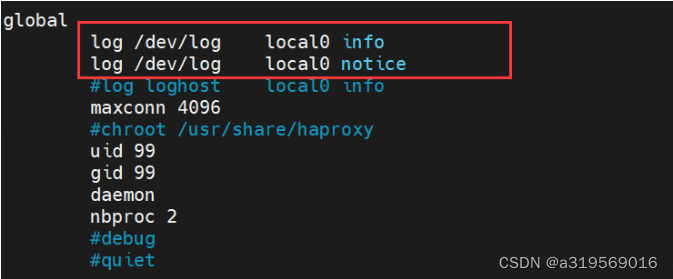

五、独立保存日志

默认haproxy的日志是输出到系统的syslog中,查看起来不是非常方便,为了更好的管理haproxy的日志,我们在生产环境中一般单独定义出来。需要将haproxy的info及notice日志分别记录到不同的日志文件中。

首先需要保证配置文件定义的日志是有系统日志管理

添加日志配置文件

需要修改rsyslog配置,为了便于管理。将haproxy相关的配置独立定义到haproxy.conf,并放到/etc/rsyslog.d/下,rsyslog启动时会自动加载此目录下的所有配置文件。

这部分配置是将haproxy的info日志记录到/var/log/haproxy/haproxy-info.log下,将notice日志记录到/var/log/haproxy/haproxy-notice.log下。

“&~”表示当日志写入到日志文件后,rsyslog停止处理这个信息。

vim /etc/rsyslog.d/haproxy.confif ($programname == 'haproxy' and $syslogseverity-text == 'info')

then -/var/log/haproxy/haproxy-info.log

&~

if ($programname == 'haproxy' and $syslogseverity-text == 'notice')

then -/var/log/haproxy/haproxy-notice.log

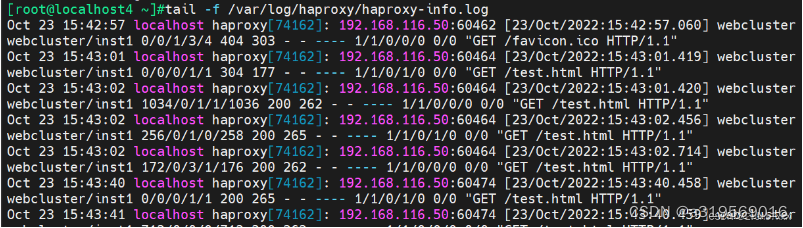

&~重启服务并访问测试,追踪是否记录日志

systemctl restart rsyslog.service#查看haproxy的访问请求日志信息

tail -f /var/log/haproxy/haproxy-info.log