信息安全:网络安全审计技术原理与应用.

网络安全审计是指对网络信息系统的安全相关活动信息进行获取、记录、存储、分析和利用的工作。网络安全审计的作用在于建立“事后“安全保障措施,保存网络安全事件及行为信息,为网络安全事件分析提供线索及证据,以便于发现潜在的网络安全威胁行为,开展网络安全风险分析及管理。

常见的安全审计功能是安全事件采集、存储和查询。对于重要的信息系统,则部署独立的网络安全审计系统。

目录:

网络安全审计概述:

(1)网络安全审计相关标准 :

(2)网络安全审计相关法规政策:

网络安全审计系统组成与类型:

(1)网络安全审计系统组成:

(2)网络安全审计系统类型:

网络安全审计机制与实现技术:

(1)系统日志数据采集技术:

(2)网络流 数据获取技术:

(3)网络审计数据安全分析技术:

(4)网络审计数据存储技术:

(5)网络审计数据保护技术:

网络安全审计主要产品与技术指标:

(1)日志安全审计产品:

(2)主机监控与审计产品:

(3)数据库审计产品:

(4)网络安全审计产品 :

(5)工业控制系统网络审计产品:

(6)运维安全审计产品:

网络安全审计应用:

(1)安全运维保障:

(2)数据访问监测:

(3)网络人侵检测:

(4)网络电于取证:

网络安全审计概述:

(1)网络安全审计相关标准 :

我国的国家标准 GB 17859 《计算机信息系统安全保护等级划分准则》(以下简称《准则》)从第二级开始要求提供审计安全机制。其中,第 级为系统审计保护级,该级要求计算机信息系统可信计算基实施了粒度更细的自主访问控制,它通过登录规程、审计安全性相关事件和隔离资源,使用户对自己的行为负责。

(2)网络安全审计相关法规政策:

《中华人民共和国网络安全法》要求,采取监测、记录网络运行状态、网络安全事件技术措施,并按照规定留存相关的网络日志不少于六个月 。

网络安全审计系统组成与类型:

(1)网络安全审计系统组成:

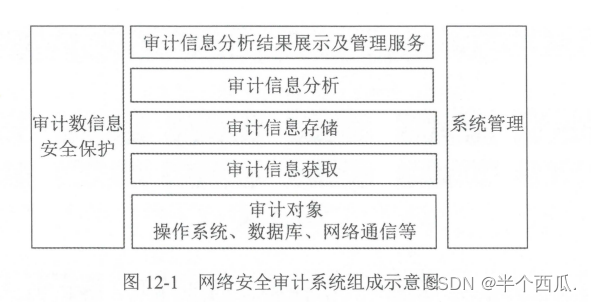

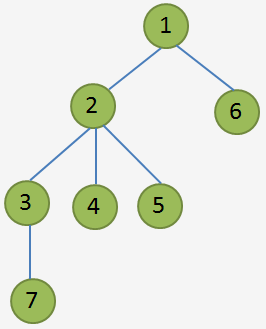

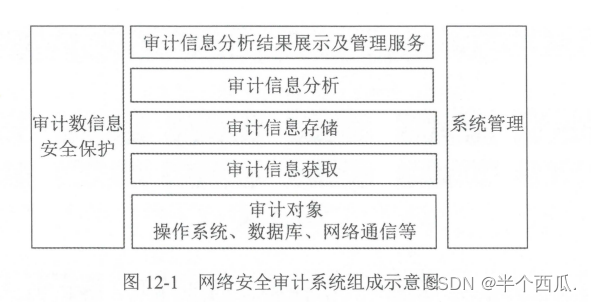

网络安全审计系统一般包括审计信息获取、审计信息存储、审计信息分析、审计信息展示及利用、系统管理等组成部分.

针对不同的审计对象,安全审计系统的组成部分各不相同,审计细粒度也有所区分。

(2)网络安全审计系统类型:

按照审计对象类型分类,网络安全审计主要有:操作系统安全审计、数据库安全审计、网络通信安全审计、应用系统安全审计、网络安全设备审计、工控安全审计、移动安全审计、互联网安全审计、代码安全审计等。

◆ 操作系统审计:一般是对操作系统用户和系统服务进行记录,主要包括用户登录和注销、系统服务启动和关闭、安全事件等.

◆ 数据库审计:通常是监控并记录用户对数据库服务器的读、写、查询、添加、修改以及删除等操作,并可以对数据库操作命令进行回放。

◆ 网络通信安全审计:一 般采用专用的审计系统,通过专用设备获取网络流量,然后再进行存 储和分析。网络通信安全审计的常见内容为 IP 源地址、 IP 目的地址、源端口号、目的端口号、 协议类型、传输内容等。

按照审计范围,安全审计可分为综合审计系统和单个审计系统。由于各 IT 产品自带的审计功能有限,审计能力不足,于是安全厂商研发了综合审计系统。

网络安全审计机制与实现技术:

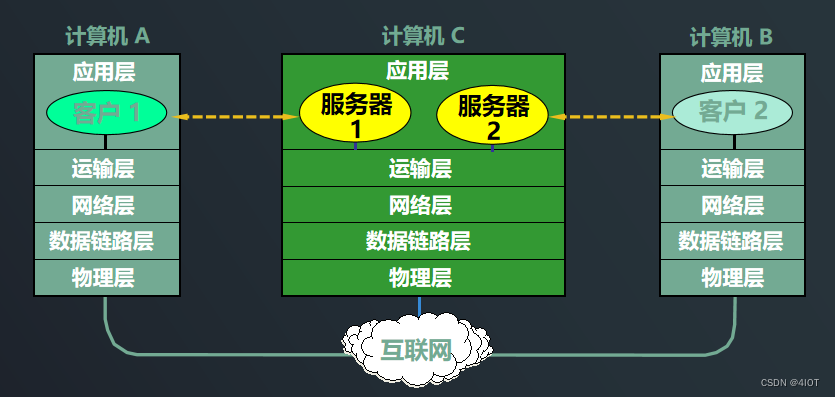

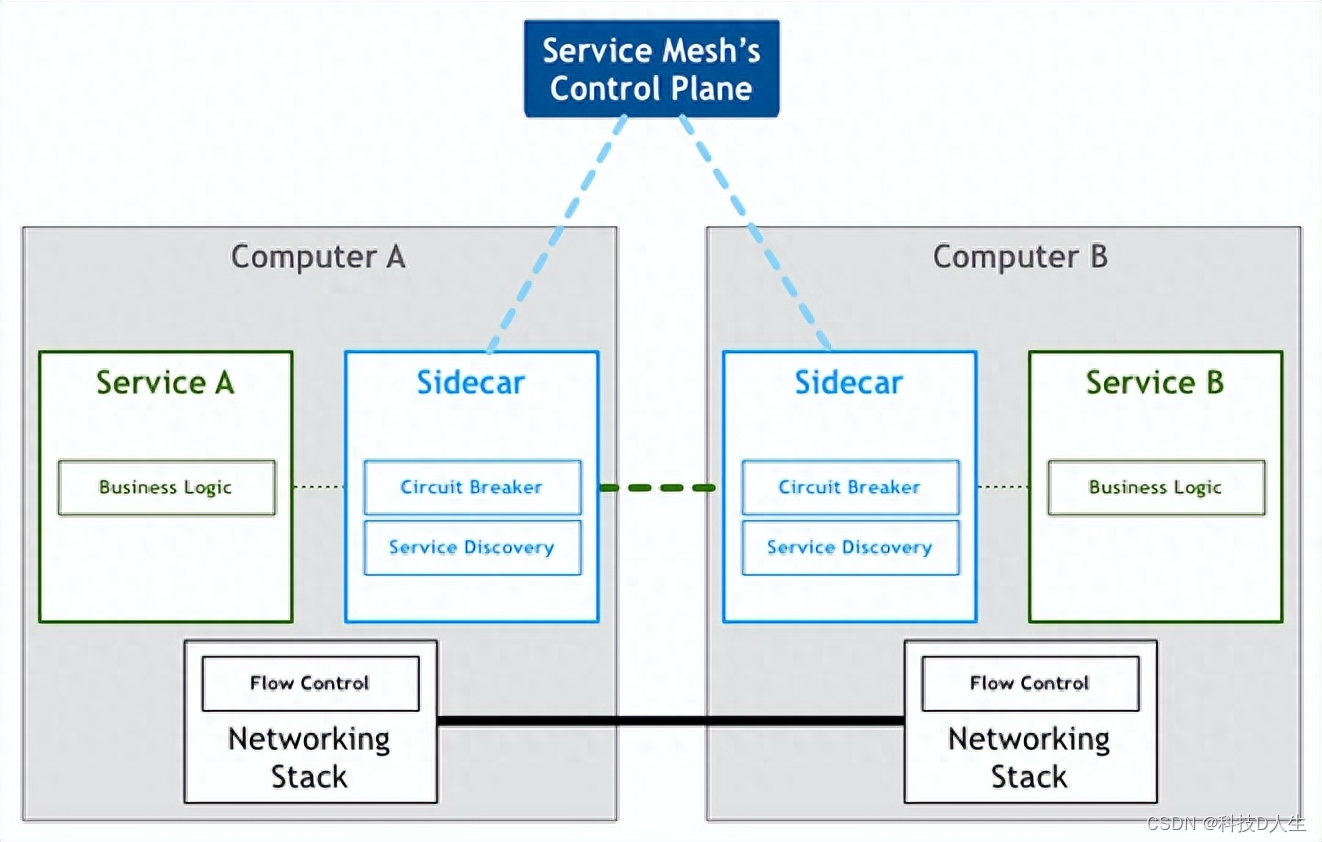

网络安全审计机制主要有基于主机的审计机制、基于网络通信的审计机制、基于应用的审计机制等.

(1)系统日志数据采集技术:

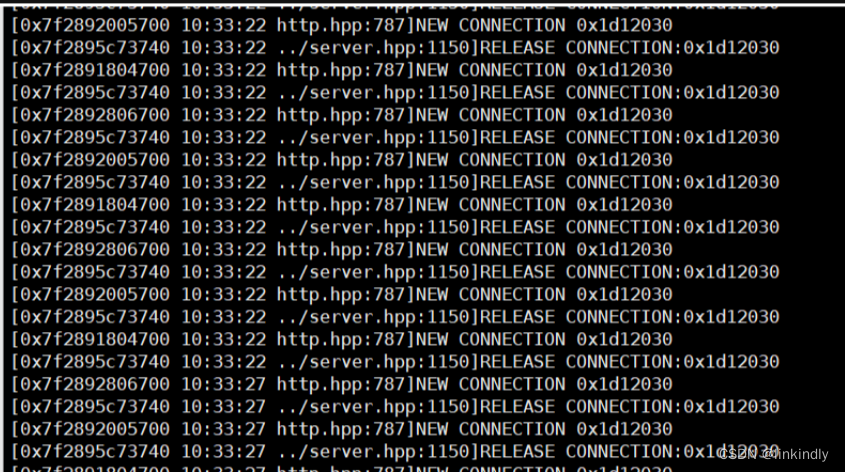

常见的系统日志数据采集技术是把操作系统、数据库、网络设备等系统中产生的事件信息汇聚到统一的服务器存储,以便于查询分析与管理。

(2)网络流数据获取技术:

网络流量数据获取技术是网络通信安全审计的关键技术之 ,常见的技术方法有共享网络监听、交换机端口镜像 、网络分流器等。

① 共享网络监听:

利用 Hub 集线器构建共享式网络,网络流量采集设备接入集线器上,获取与集线器相连接的设备的网络流量数据.

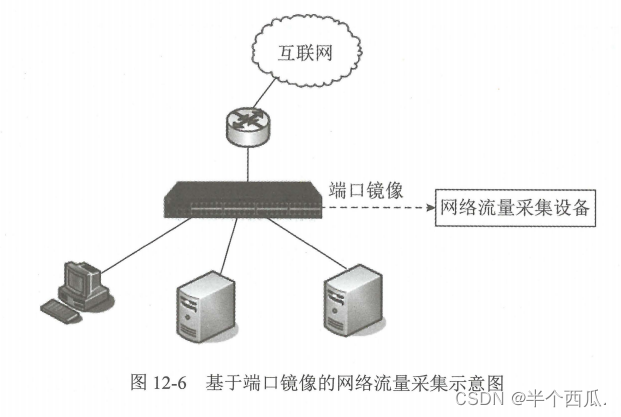

②交换机端口镜像:

网络流量采集设备通过交换机端口镜像功能,获取流经交换机的网络通信包.

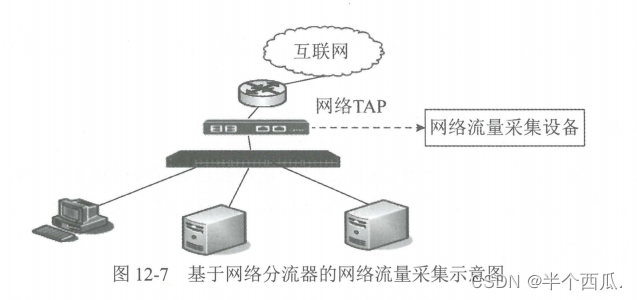

③网络分流(TAP)

对于不支持端口镜像功能的交换机,通常利用网络分流器 (TAP) 把网络流量导入网络流量采集设备.

网络流量采集设备安装网络数据捕获软件,从网络上获取原始数据,然后再进行后续处理。

(3)网络审计数据安全分析技术:

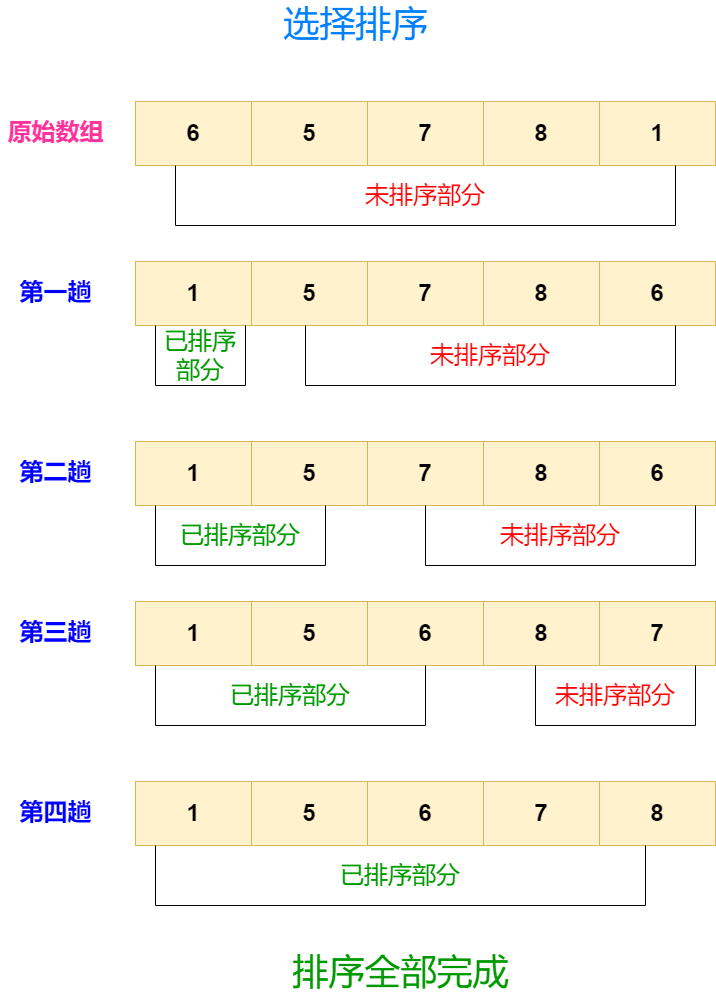

常见的网络审计数据安全分析技术有字符串匹配、全文搜索、数据关联、统计报表、可视化分析等.

1.字符串匹配

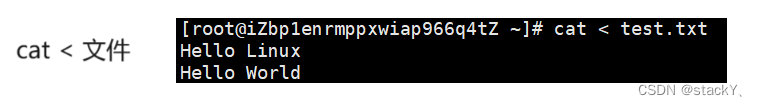

字符串匹配通过模式匹配来查找相关审计数据,以便发现安全问题。常见的字符串匹配工具是 grep, 其使用的格式如下:

grep [options] [regexp] [filename]

regexp 为正则表达式,用来表示要搜索匹配的模式。

2.全文搜索

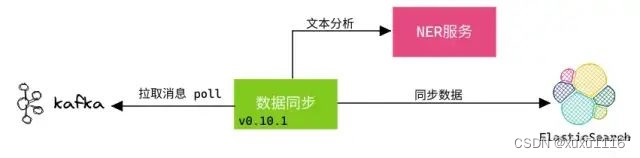

全文搜索利用搜索引擎技术来分析审计数据。目前,开源搜索引擎工具 Elastic search 常用作数据分析。

3.数据关联

数据关联是指将网络安全威胁情报信息,如系统日志、全网流鼠、安全设备日志等多个数据来源进行综合分析,以发现网络中的异常流量,识别未知攻击手段。

4.统计报表

统计报表是对安全审计数据的特定事件、阙值、安全基线等进行统计分析,以生成告警信息,形成发送日报、周报、月报。

5.可视化分析

将安全审计数据进行图表化处理,形成饼图、柱状图、折线图、地图等各种可视化效果,以支持各种用户场景。

(4)网络审计数据存储技术:

网络审计数据存储技术分为两种:

一种是由审计数据产生的系统自己分散存储,审计数据保存在不同的系统中;目前,操作系统、数据库、应用系统、网络设备等都可以各自存储日志

数据。

另一种集中采集各种系统的审计数据,建立审计数据存储服务器,由专用的存储设备保存,便于事后查询分析和电子取证。

(5)网络审计数据保护技术:

网络审计数据涉及系统整体的安全性和用户的隐私性,为保护审计数据的安全.

1. 系统用户分权管理:

操作系统、数据库等系统设置操作员、安全员和审计员三种类型的用户。

① 操作员只负责对系统的操作维护工作,其操作过程被系统进行了详细记录;

② 安全员负责系统安全策略配置和维护;

③ 审计员负责维护审计相关事宜,可以查看操作员、安全员工作过程日志;操作员不能够修改自己的操作记录,审计员也不能对系统进行操作。

2. 审计数据强制访问:

系统采取强制访问控制措施,对审计数据设置安全标记,防止非授权用户查询及修改审计数据。

3. 审计数据加密:

使用加密技术对敏感的审计数据进行加密处理,以防止非授权查看审计数据或泄露。

4. 审计数据隐私保护:

采取隐私保护技术,防止审计数据泄露隐私信息。

5. 审计数据完整性保护:

使用 Hash 算法和数字签名,对审计数据进行数字签名和来源认证、完整性保护,防止非授权修改审计数据。

网络安全审计主要产品与技术指标:

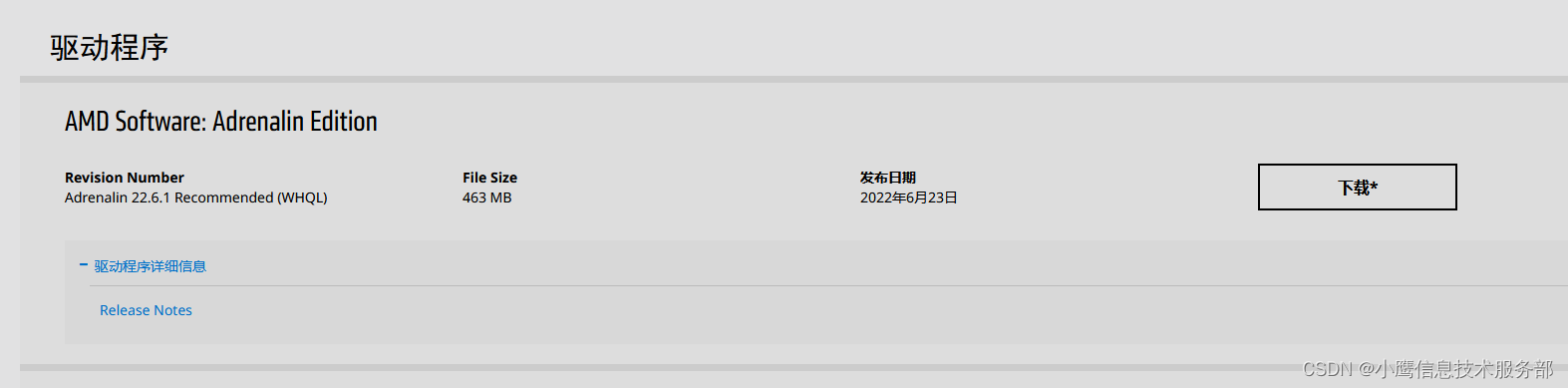

(1)日志安全审计产品:

日志安全审计产品是有关日志信息采集、分析与管理的系统。

(2)主机监控与审计产品:

主机监控与审计产品是有关主机行为信息的安全审查及管理的系统。产品的基本原理是通过代理程序对主机的行为信息进行采集,然后基于采集到的信息进行分析,以记录系统行为,帮助管理员评估操作系统的风险状况,并为相应的安全策略调整提供依据。该产品的主要功能有系统用户监控、系统配置管理、补丁管理、准入控制、存储介质 (U 盘)管理、非法外联管理等。

(3)数据库审计产品:

数据库审计产品是对数据库系统活动进行审计的系统。产品的基本原理是通过网络流量监听、系统调用监控、数据库代理等技术手段对所有访问数据库系统的行为信息进行采集,然后对采集的信息进行分析,形成数据库操作记录,保存和发现数据库各种违规的或敏感的操作信息,为相应的数据库安全策略调整提供依据。

在数据库审计产品中,实现数据库审计主要有如下三种方式:

1.网络监听审计:

网络监听审计对获取到的数据库流量进行分析,从而实现对数据库访问的审计和控制。其优点是数据库网络审计不影响数据库服务器,其不足是网络监听审计对加密的数据库网络流量难以审计,同时无法对数据库服务器的本地操作进行审计。

2.自带审计:

通过启用数据库系统自带的审计功能,实现数据库的审计。其优点是能够实现数据库网络操作和本地操作的审计,缺点是对数据库系统的性能有一些影响,在审计策略配置、记录的粒度、日志统一分析方面不够完善,日志本地存储容易被删除。

3.数据库 Agent :

在数据库服务器上安装采集代理 (Agent) ,通过 Agent 对数据库的各种访问行为进行分析,从而实现数据库审计。其优点是能够实现数据库网络操作和本地操作的审计,缺点是数据Agent 需要安装数据库服务器,对数据库服务系统的性能、稳定性、可靠性有影响。()

(4)网络安全审计产品 :

网络安全审计产品是有关网络通信活动的审计系统。产品的基本原理是通过网络流量信息采集及数据包深度内容分析,提供网络通信及网络应用的活动信息记录。

网络安全审计常见的功能主要包括如下几个方面:1. 网络流量采集; 2. 网络流量数据挖掘分析;

(5)工业控制系统网络审计产品:

工业控制系统网络审计产品是对工业控制网络中的协议、数据和行为等进行记录、分析,并做出一定的响应措施的信息安全专用系统。产品的基本原理是利用网络流量采集及协议识别技术,对工业控制协议进行还原,形成工业控制系统的操作信息记录,然后进行保存和分析。

工业控制系统网络审计产品的实现方式通常分两种情况:

① 一体化集中产品,即将数据采集和分析功能集中在一台硬件中,统一完成审计分析功能;

② 由采集端和分析端两部分组成,采集端主要提供数据采集的功能,将采集到的网络数据发送给分析端,由分析端进一步处理和分析,并采取相应的响应措施。

(6)运维安全审计产品:

运维安全审计产品是有关网络设备及服务器操作的审计系统。运维安全审计产品主要采集和记录 IT 系统维护过程中相关人员”在什么终端、什么时间、登录什么设备(或系统)、做了什么操作、返回什么结果、什么时间登出”等行为信息,为管理人员及时发现权限滥用、违规操作等情况,准确定位身份,以便追查取证。

网络安全审计应用:

(1)安全运维保障:

IT 系统运维面临内部安全威胁和第三方外包服务安全风险,网络安全审计是应对运维安全风险的重要安全保障机制。通过运维审计,可以有效防范和追溯安全威胁操作。

(2)数据访问监测:

数据库承载企事业单位的重要核心数据资源,保护数据库的安全成为各相关部门的重要职责。数据库安全审计产品就是通过安全监测,智能化、自动地从海量日志信息中,发现违规访问或异常访问记录,从而有效降低安全管理员日志分析的工作量 。

(3)网络人侵检测:

网络入侵检测对网络设备、安全设备、应用系统的日志信息进行实时收集和分析。可检测发现黑客入侵、扫描渗透、暴力破解、网络蠕虫、非法访问、非法外联和 DDoS 攻击。

(4)网络电子取证:

日志分析技术广泛应用于计算机犯罪侦查与电子取证,许多案件借助日志分析技术提供线索、获取证据。

学习书籍:信息安全工程师教程.