经过上述三篇,已经可以使用python3.8.10编写代码,利用frida14.2.18和雷电模拟器9.0.60(9),Android 9交互。

雷电模拟器上使用第一个frida(一)之安装-CSDN博客

雷电模拟器上使用第一个frida(二)之su超级权限-CSDN博客

雷电模拟器上使用第一个frida(三)简单的使用实例_小小爬虾的博客-CSDN博客

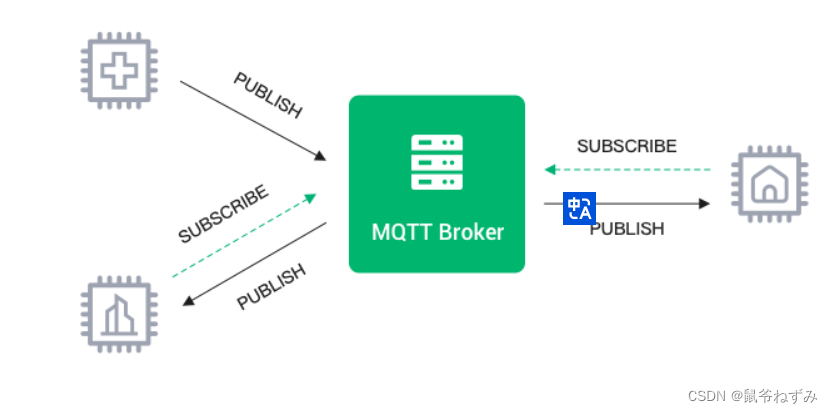

下面,记录用模拟器的一个APP的登录来进行HOOK测试,用python代码监控登录情况,返回登录时的参数。

一、抓包

二、逆向

三、HOOK

一、 利用Charles抓包,参考文章:

如何在雷电模拟器上安装Magisk并加载movecert模块抓https包(一)-CSDN博客

如何在雷电模拟器上安装Magisk并加载movecert模块抓https包(二)_小小爬虾的博客-CSDN博客

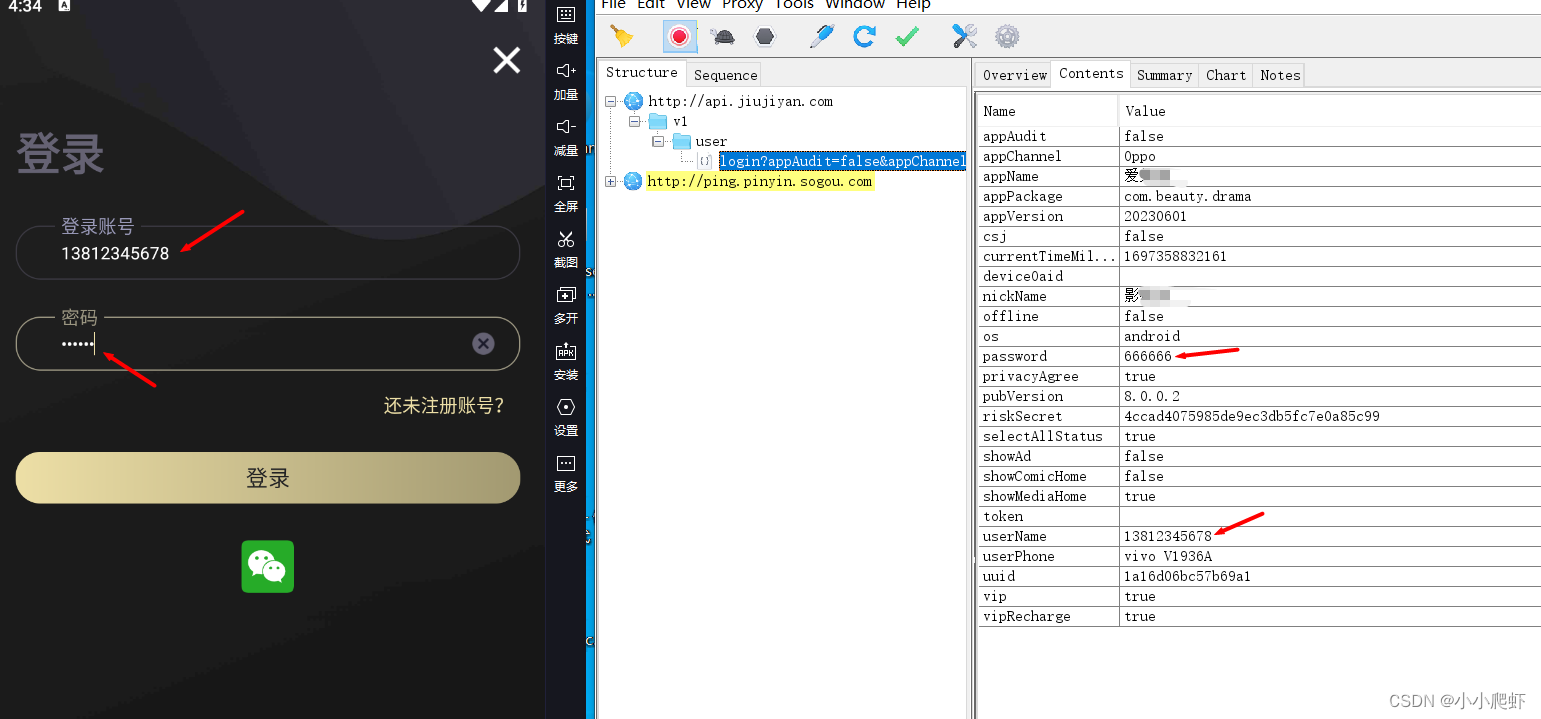

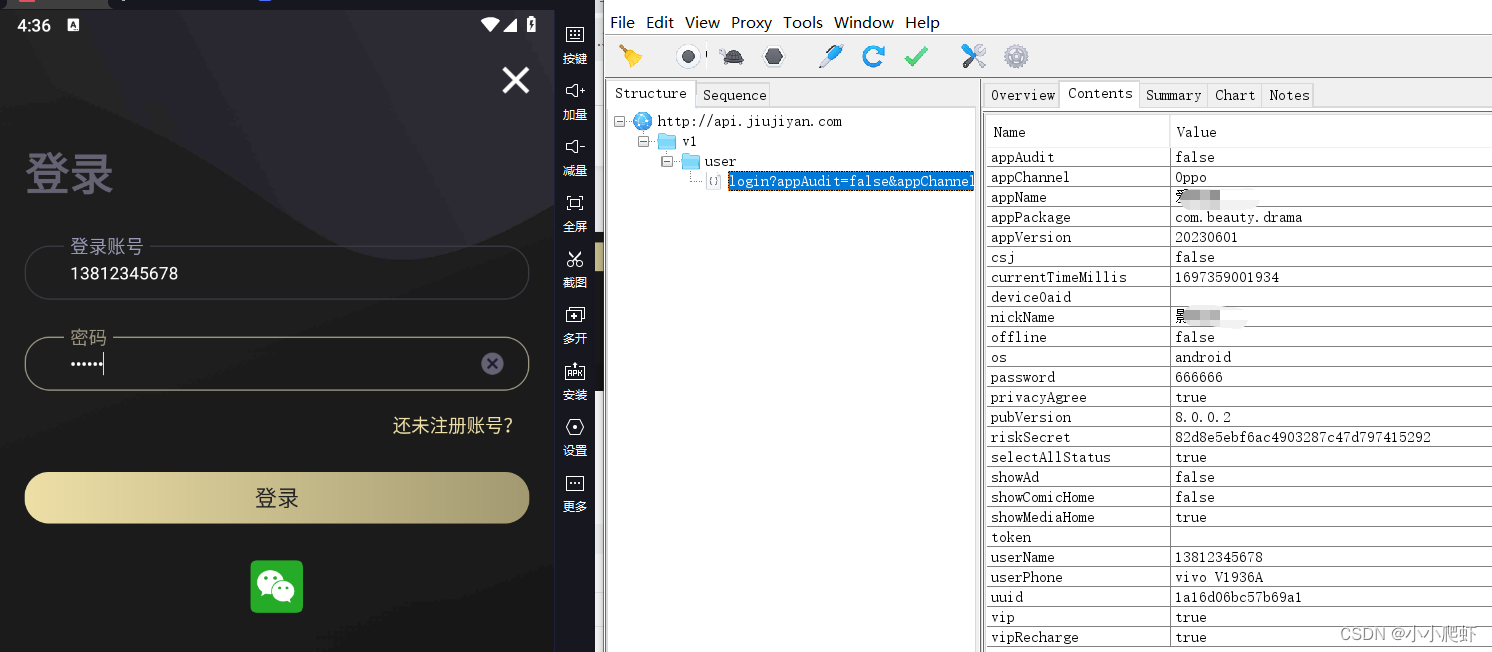

多抓几次登录包:

发现只有riskSecret会变化,其它参数没有变化,且密码也没有加密。

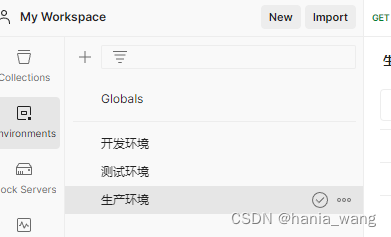

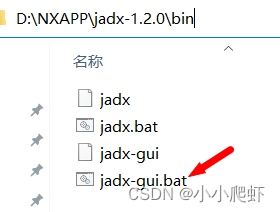

二、使用jadx逆向

运行jadx-gui.bat,加载此APP的apk。然后点击“放大镜”图标,弹出“搜索文本”(需等待)。

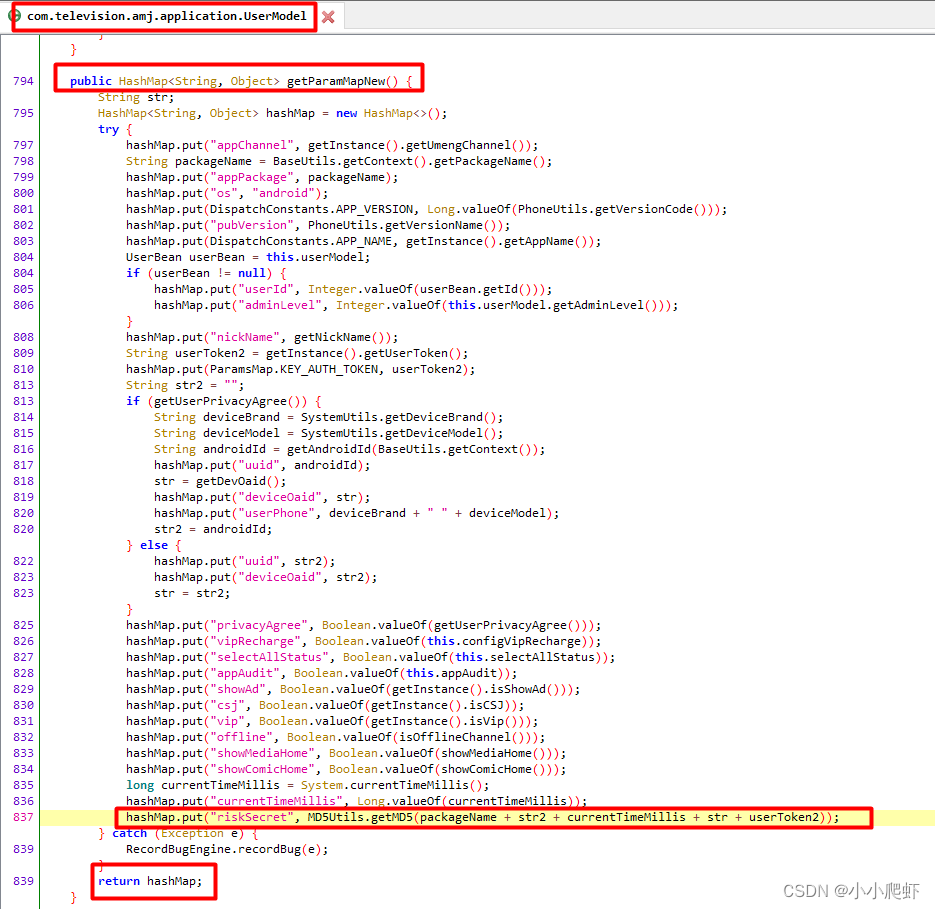

搜索:riskSecret,出现两个结果。

一个一个看,双击条目即跳转到代码位置。

(1)第一条

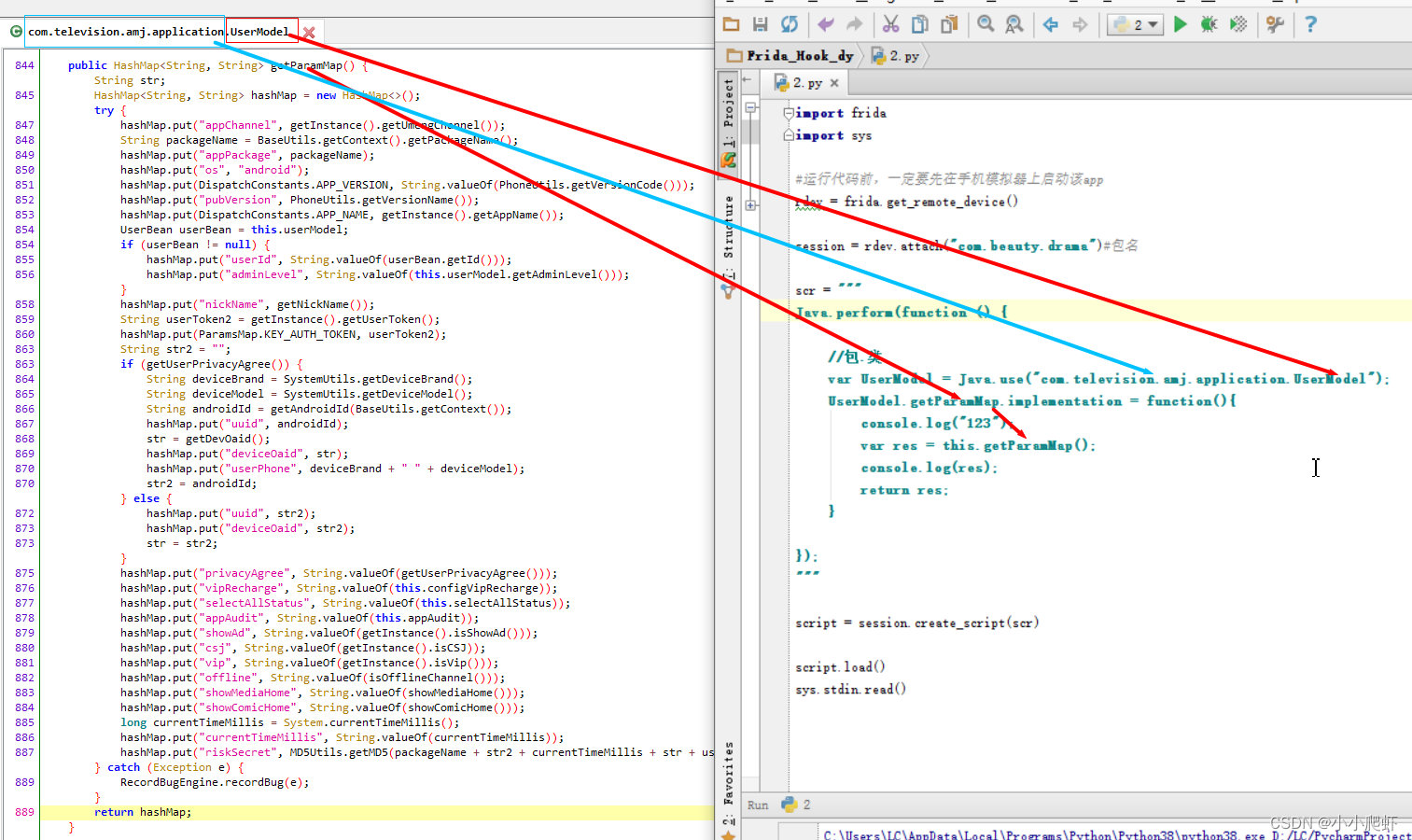

(2)第二条

三、用Python编写HOOK代码

针对上述两处代码,分别进行hook。

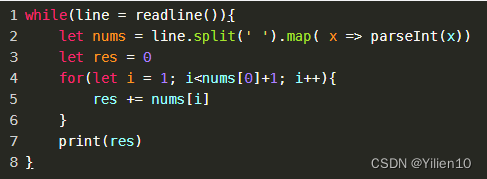

(1)代码如下

import frida

import sys#运行代码前,一定要先在手机模拟器上启动该app

rdev = frida.get_remote_device()session = rdev.attach("com.beauty.drama")#包名scr = """

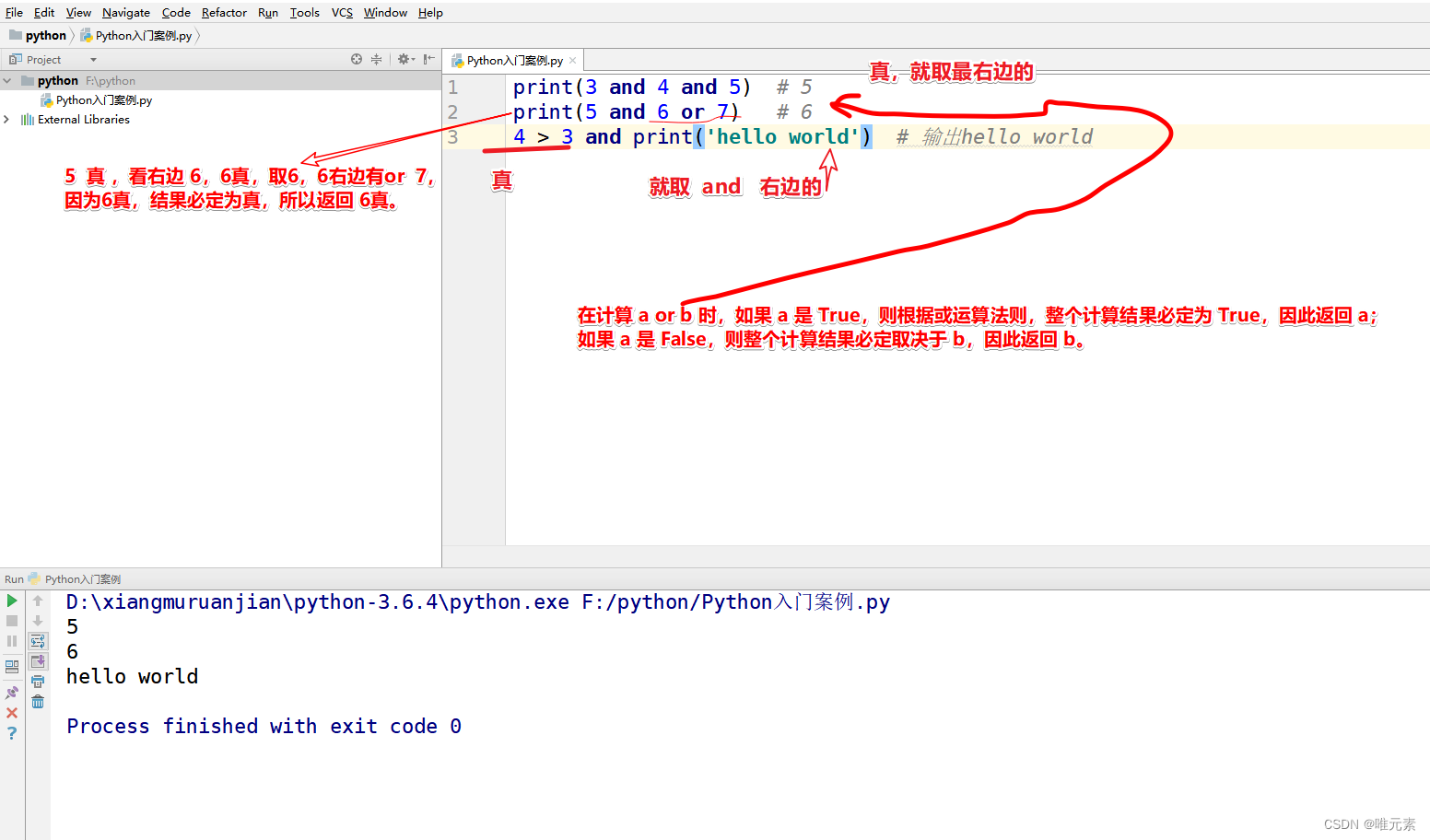

Java.perform(function () {//包.类var UserModel = Java.use("com.television.amj.application.UserModel");UserModel.getParamMapNew.implementation = function(){console.log("123");var res = this.getParamMapNew();console.log(res);return res;}});

"""script = session.create_script(scr)script.load()

sys.stdin.read()(2)代码如下

import frida

import sys#运行代码前,一定要先在手机模拟器上启动该app

rdev = frida.get_remote_device()session = rdev.attach("com.beauty.drama")#包名scr = """

Java.perform(function () {//包.类var UserModel = Java.use("com.television.amj.application.UserModel");UserModel.getParamMap.implementation = function(){console.log("123");var res = this.getParamMap();console.log(res);return res;}});

"""script = session.create_script(scr)script.load()

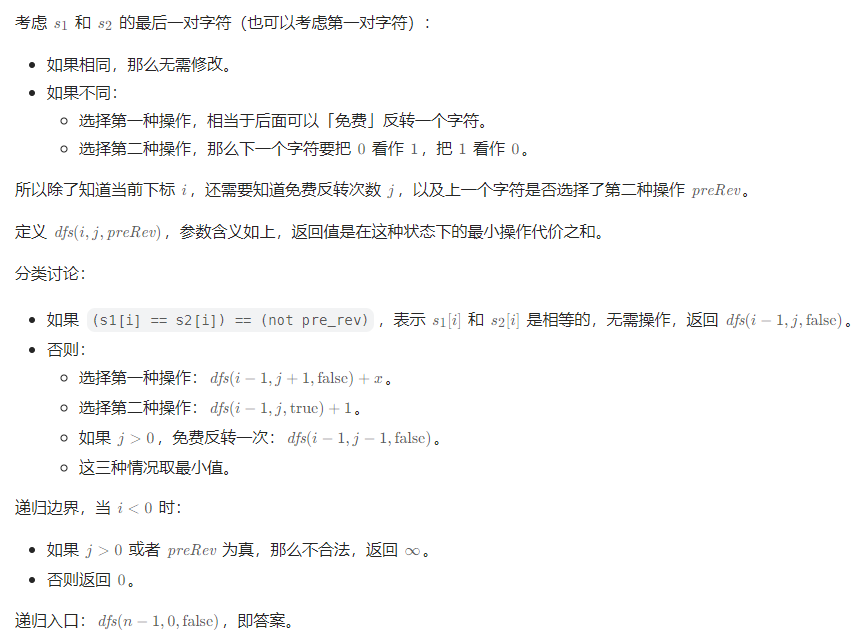

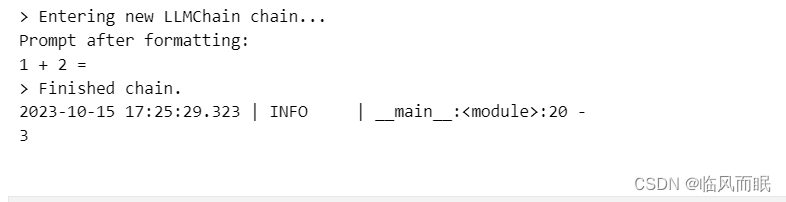

sys.stdin.read()分别运行代码后,在手机模拟器上输入账号和密码,点击登陆,发现(2)处有返回值,(1)处无反应。说明登录时,程序走的是第二处。

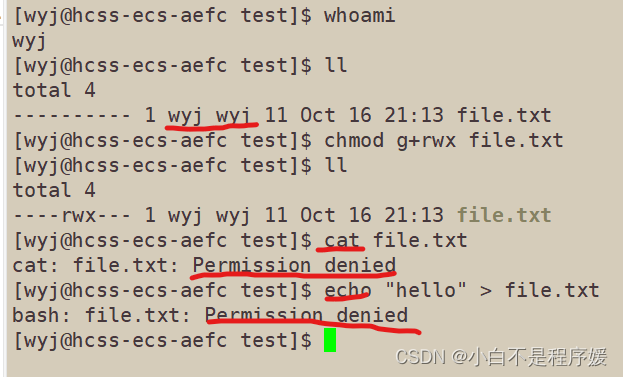

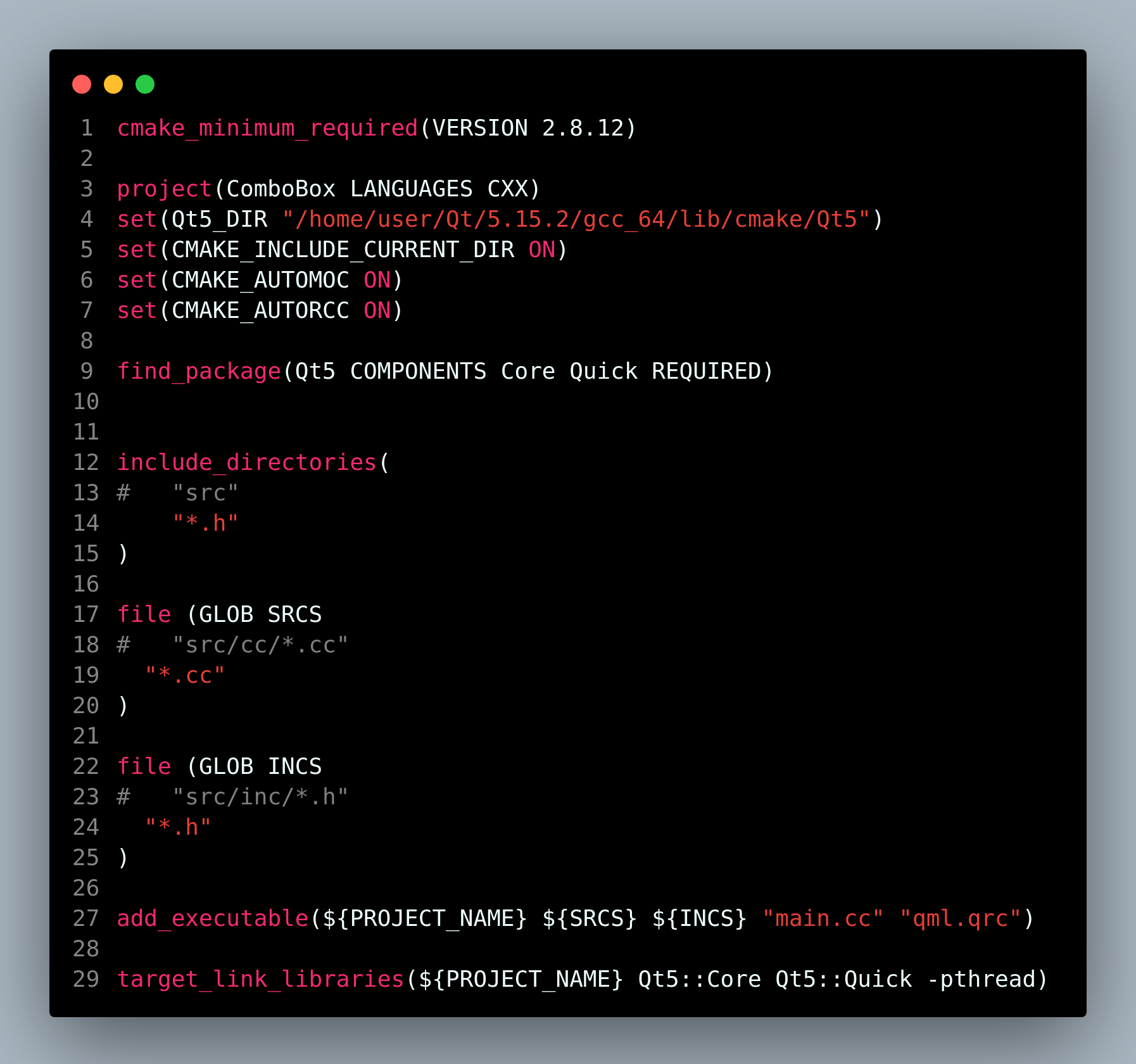

最后,图示Hook时候与逆向java代码的对应关系。