文章目录

- 简介

- CS与msf的不同

- 工具使用

- 安装插件

简介

Cobalt strike 是一款基于 java 的渗透测试神器,常被业界人称为 CS 神器。自3.0 以后已经不在使用 Metasploit 框架而作为一个独立的平台使用,分为客户端与服务端,服务端是一个,客户端可以有多个,非常适合团队协同作战,多个攻击者可以同时连接到一个团队服务器上,共享攻击资源与目标信息和 sessions,可模拟 APT 做模拟对抗进行内网渗透。

Cobalt strike 集成了端口转发、服务扫描,自动化溢出,多模式端口监听,winexe 木马生成,win dl 木马生成,java 木马生成,office 宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java 执行,浏览器自动攻击等等

CS与msf的不同

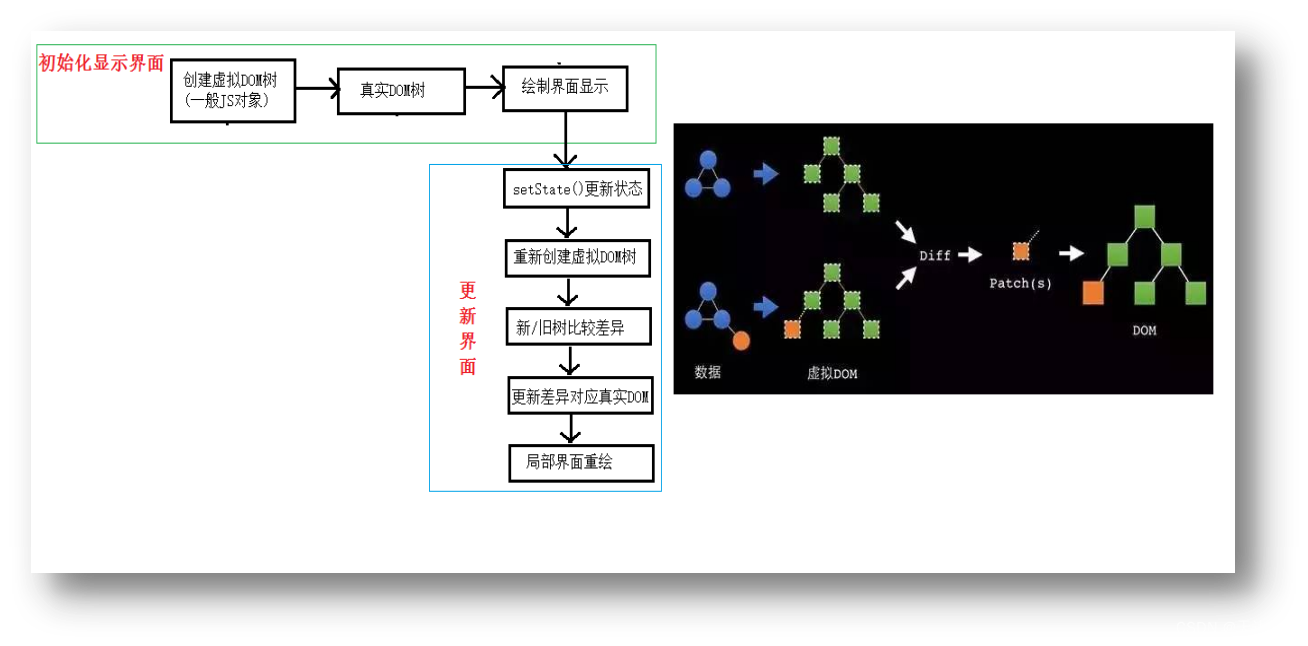

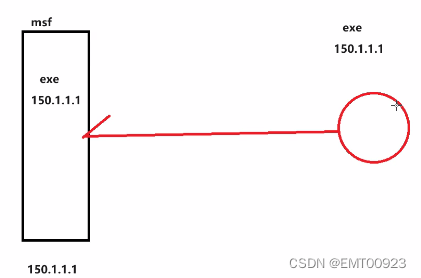

msf框架的利用过程是先生成一个木马,然后当用户的主机运行该木马时,木马就会去访问事先设定好的msf的端口(msf已经监听),这个过程是一问一答:

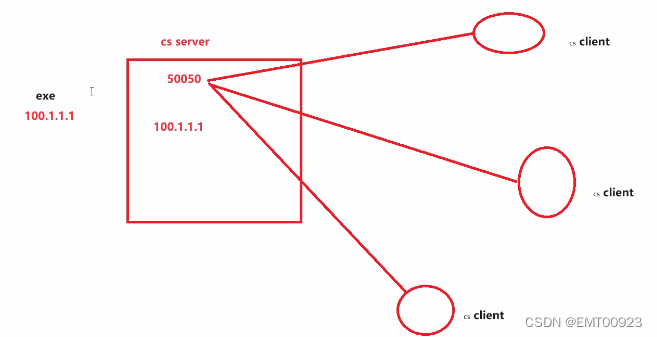

但是当失陷的主机主机有多个时,msf不能同时连接多个主机,而使用CS可以解决这个问题,Cobalt strike有一个CS server服务器,它允许多个用户同时连接,所有连接这个服务器的攻击者,都可以使用这个已经拿下的shell:

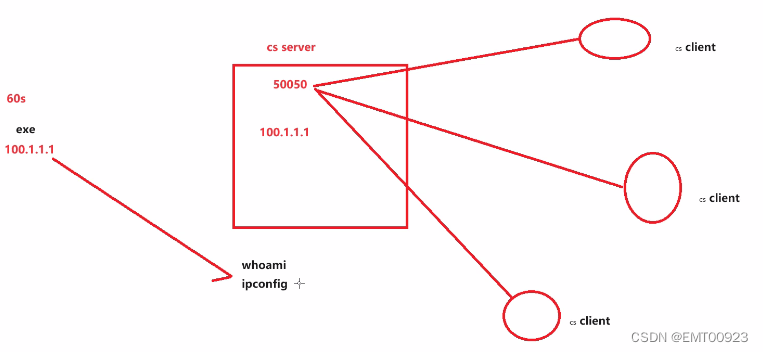

CS和msf不同,msf是实时的,CS不是实时的,它有一个叫心跳的技术,心跳的默认时间是60s,它在需要执行命令时会让exe木马文件每60s主动去找一次服务器(由内网去访问公网),而不是服务器去找木马(这样流量特征过于明显),这样能绕过许多防火墙的限制:

工具使用

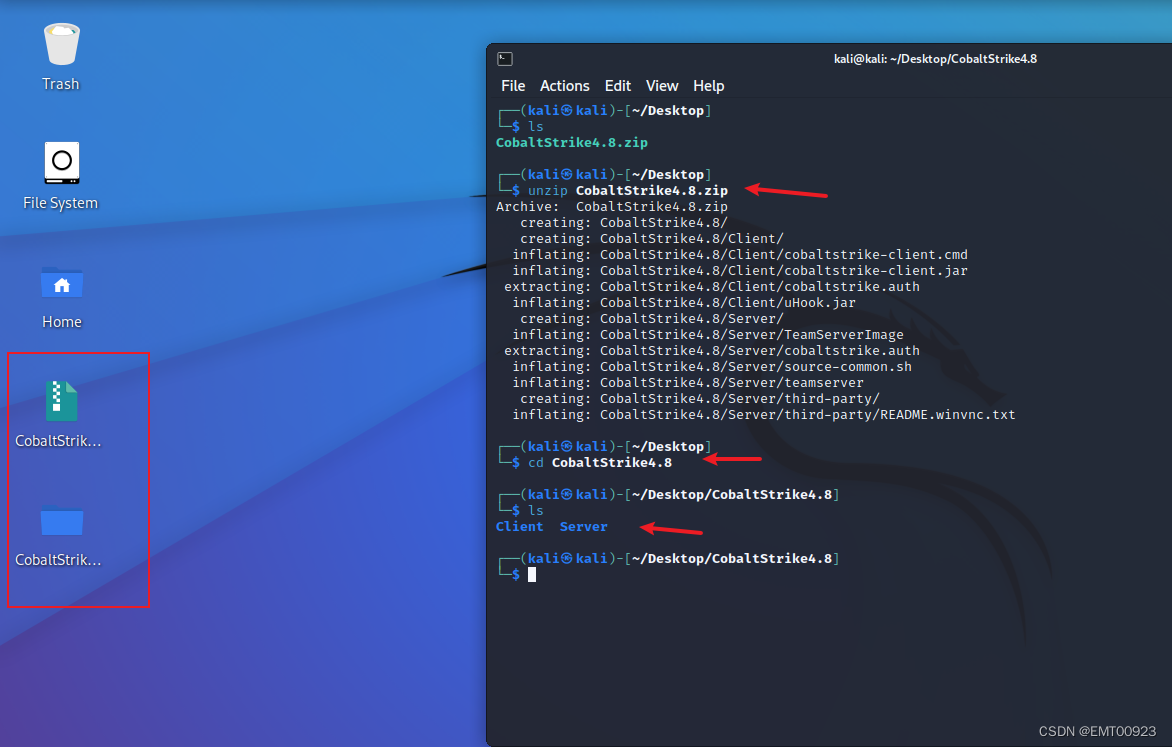

将工具的压缩包复制到kali虚拟机,用unzip命令解压,解压后进入文件夹,ls后可以看到有两个目录,一个服务端一个客户端:

在kali上启动服务端的服务,进入Server文件夹,使用chmod命令给该目录下的所有文件可执行权限:

chmod a+x *

如图:

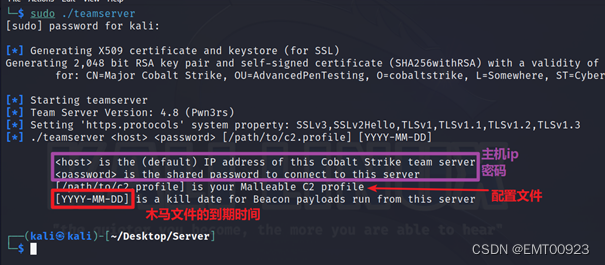

以sudo权限运行teamserver:

sudo ./teamserver

如图,<>中的两个是必选项,[]中的是可选项:

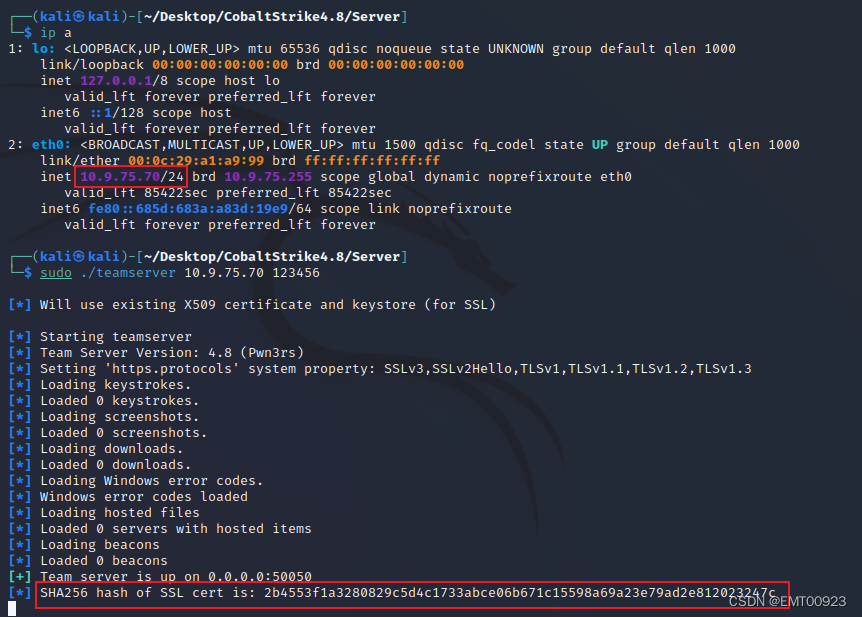

接下来启动teamsever服务器,查看kali的IP,然后输入命令

sudo ./teamserver 10.9.75.70 123456

启动后得到一串SSL证书的哈希,并在倒数第二行有端口号(在客户端需要使用),这段哈希是为了防止中间人劫持,当客户端连接teamsever服务器时,会对比这段哈希,如果一致,说明没有被中间人劫持:

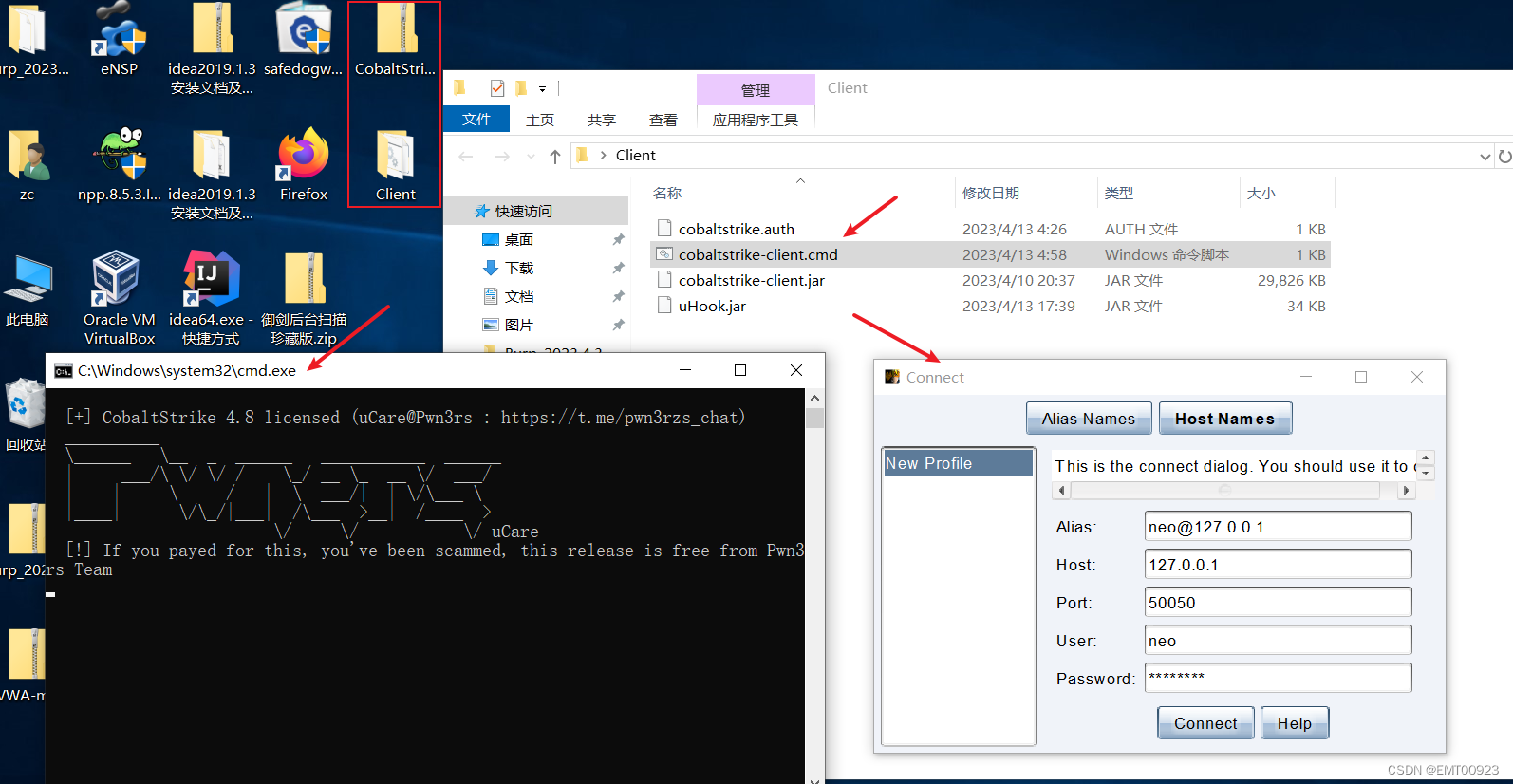

打开一台win10虚拟机充当客户端,将文件拷贝到虚拟机,解压client文件夹,打开后启动cobaltstrike-client.cmd,弹出命令行窗口后出现CS的客户端界面:

在CS的客户端界面填写设置,填写Alias别名,host目标服务器地址,端口为50050,user是CS的一个昵称,没有认证作用,可以随便填写,密码填之前设置的密码:

点击连接,出现了验证哈希的提示:

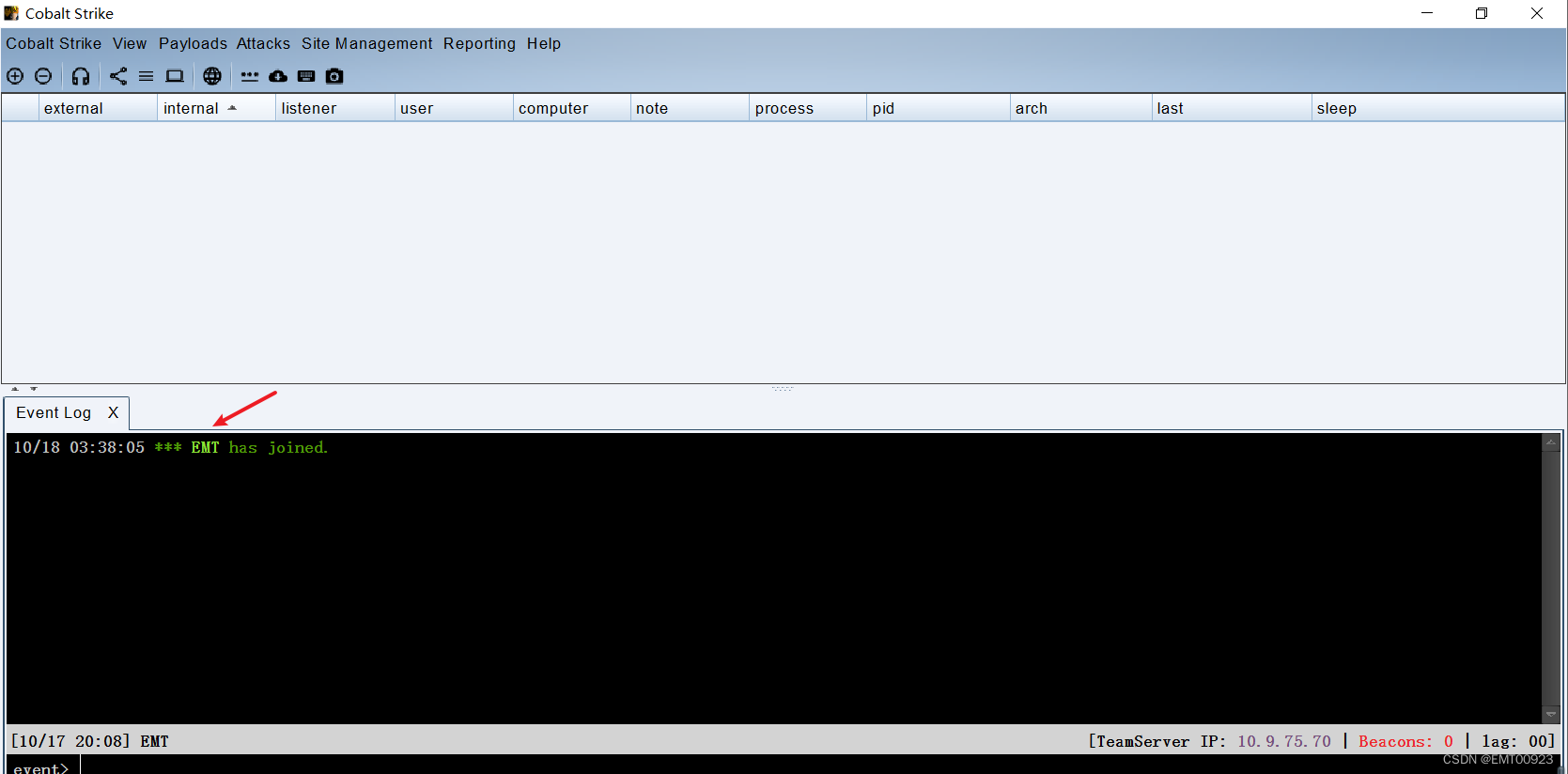

点击是,然后提示CS连接上服务器:

安装插件

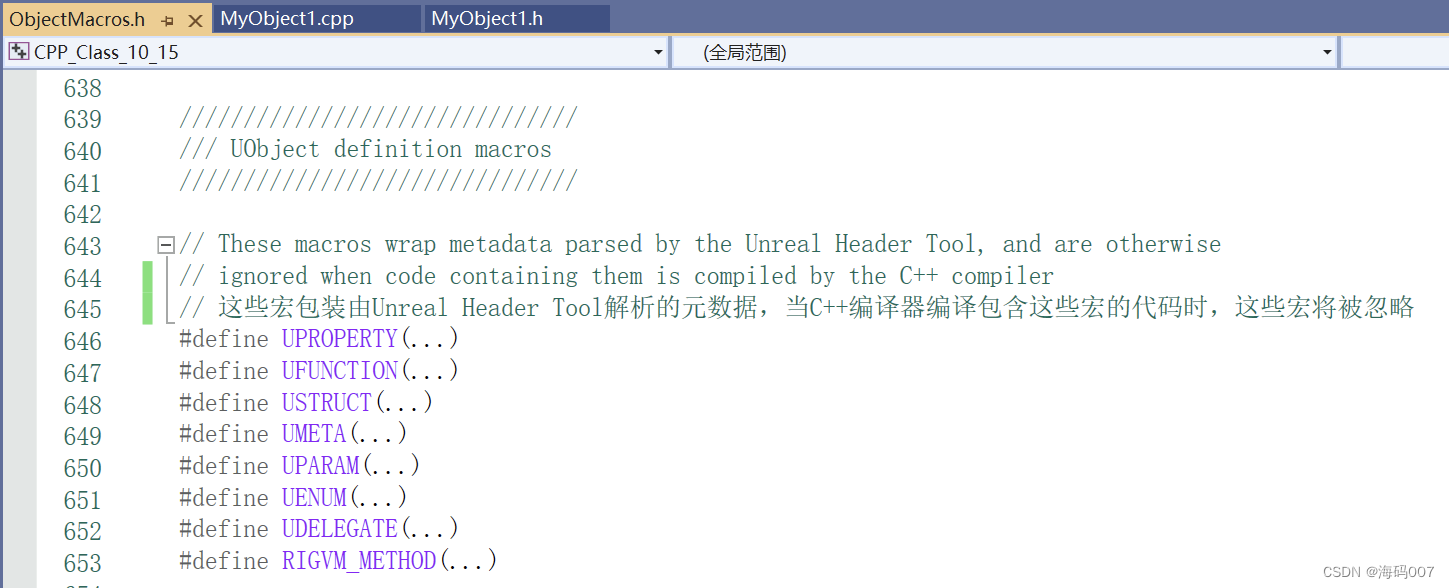

将插件复制到win10虚拟机中解压,以.cna为后缀的就是插件文件:

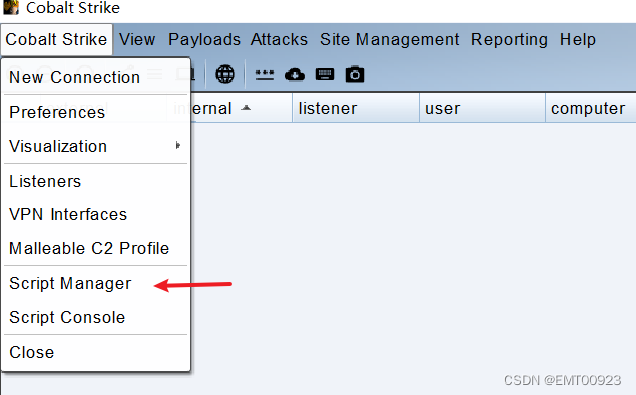

在CS中点击script Manager插件管理:

然后点击load,选择插件文件,点击打开添加插件:

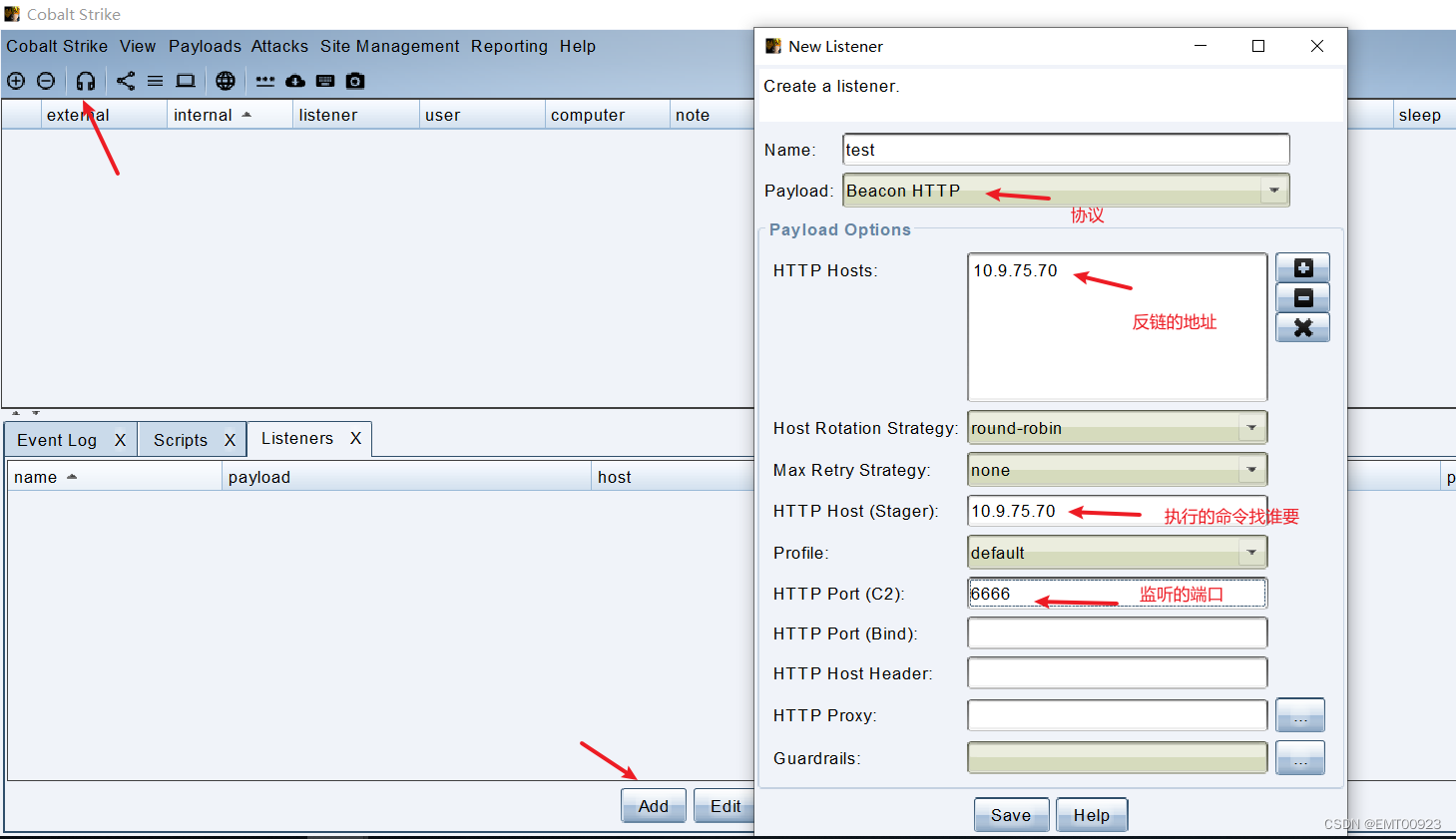

点击耳机图标,然后点击add,添加一个listener,填写协议,名字,反链的地址,执行命令找谁和监听的端口(木马反弹的端口):

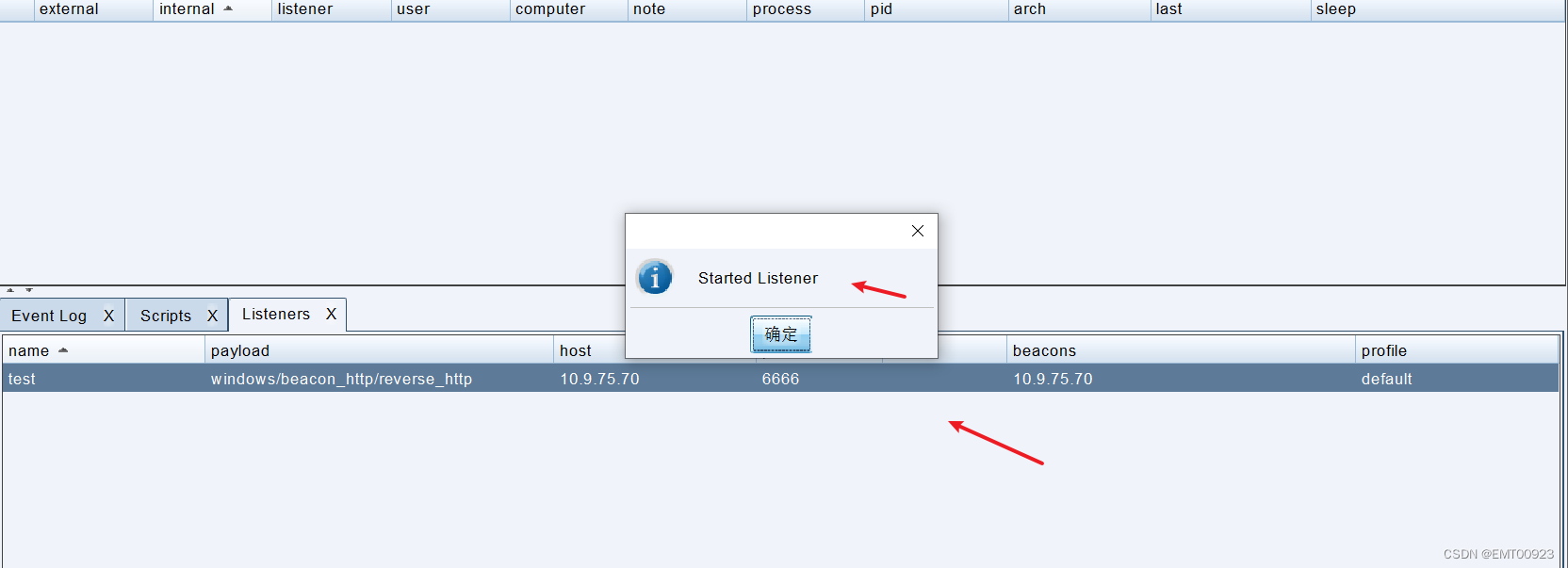

点击保存:

在充当服务端的kali中输入命令

ss -antpl

查看端口发现6666端口正在通信:

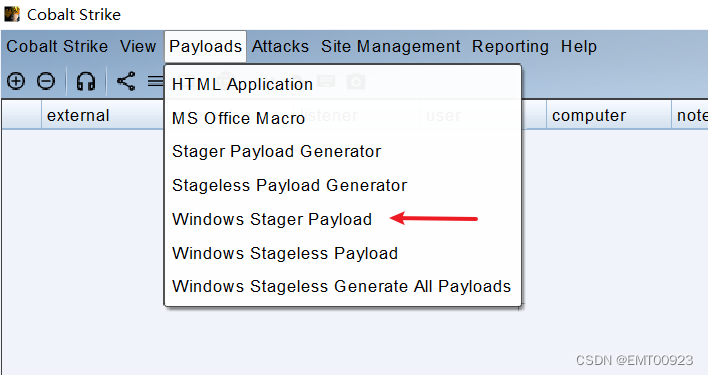

然后在CS中点击Windows stager payload生成木马:

选择监听的端口,逐步点击:

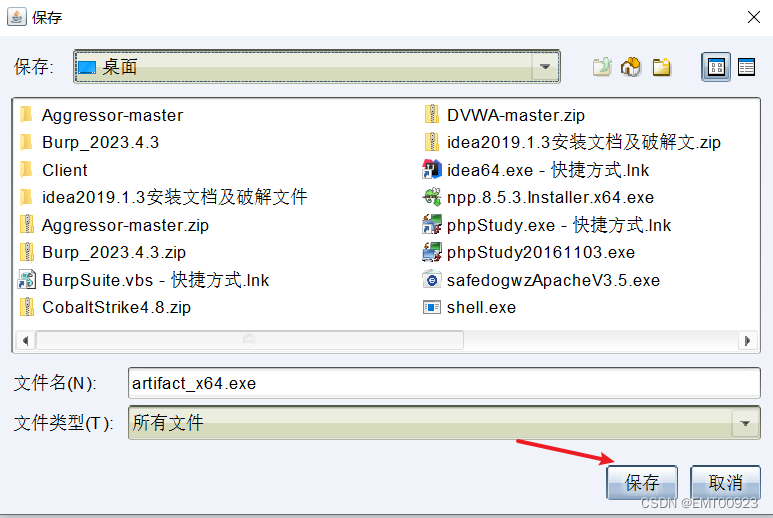

最后将木马文件保存到桌面:

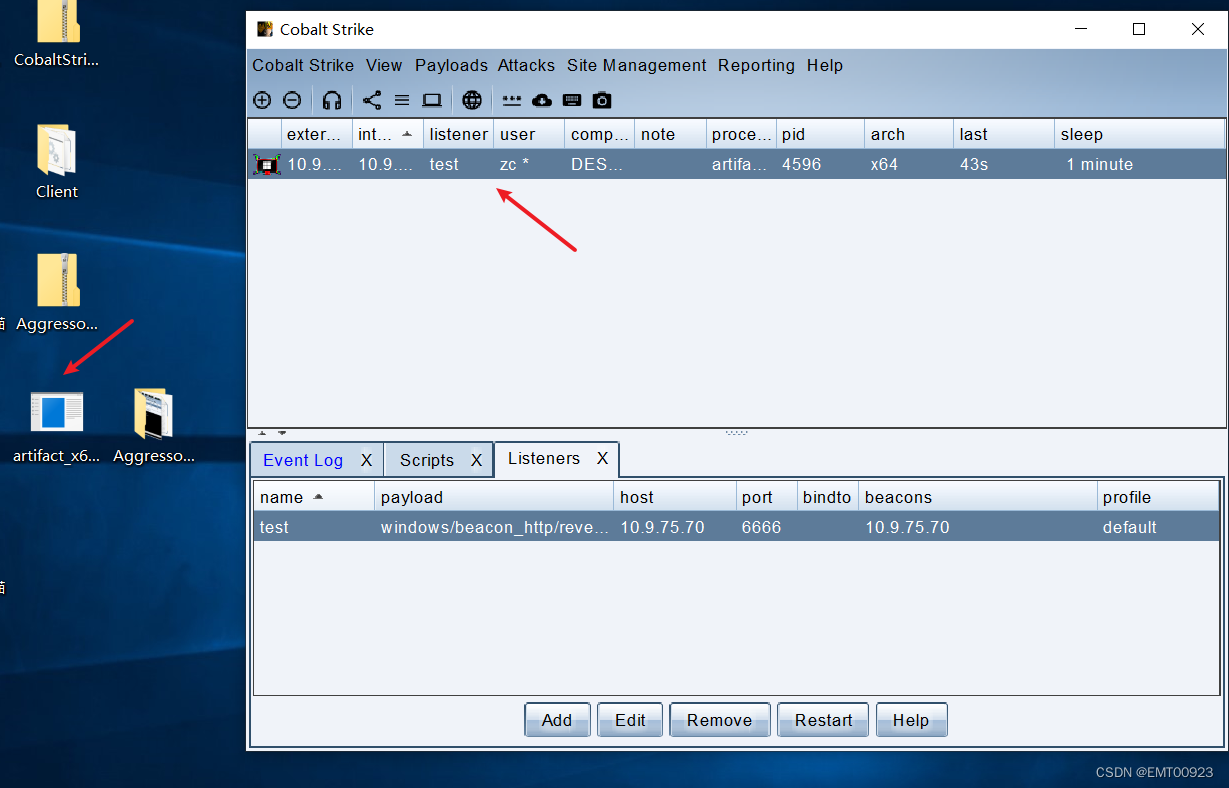

执行木马文件后成功在CS中监听(自己监听自己):

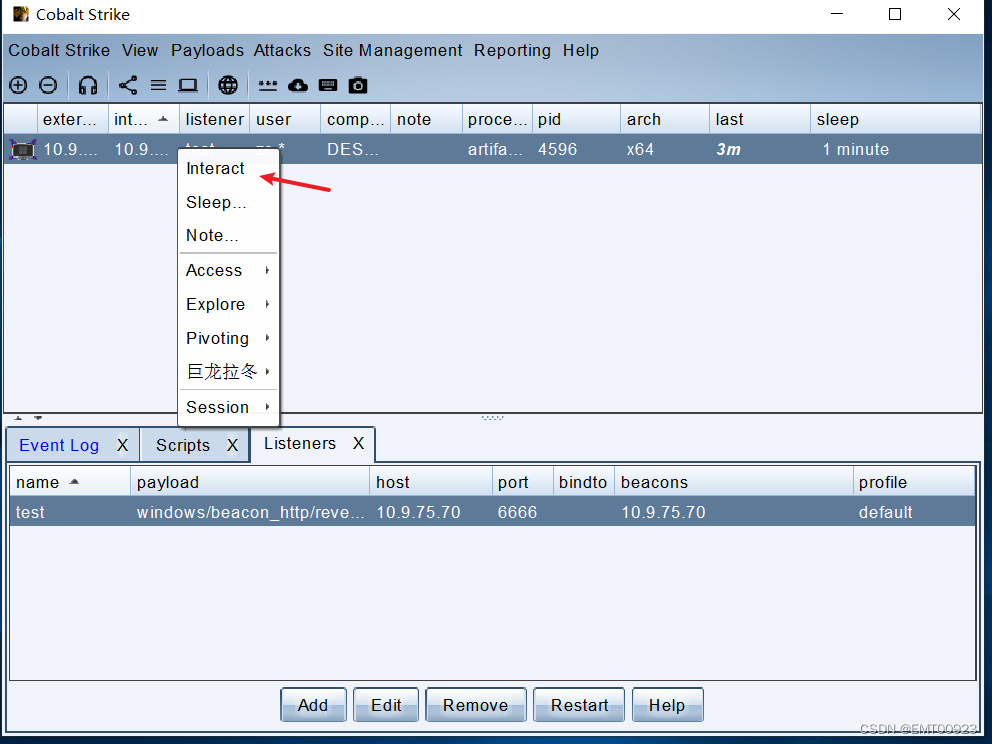

点击interact,获得了一个shell,这个命令解释器是木马的命令解释器:

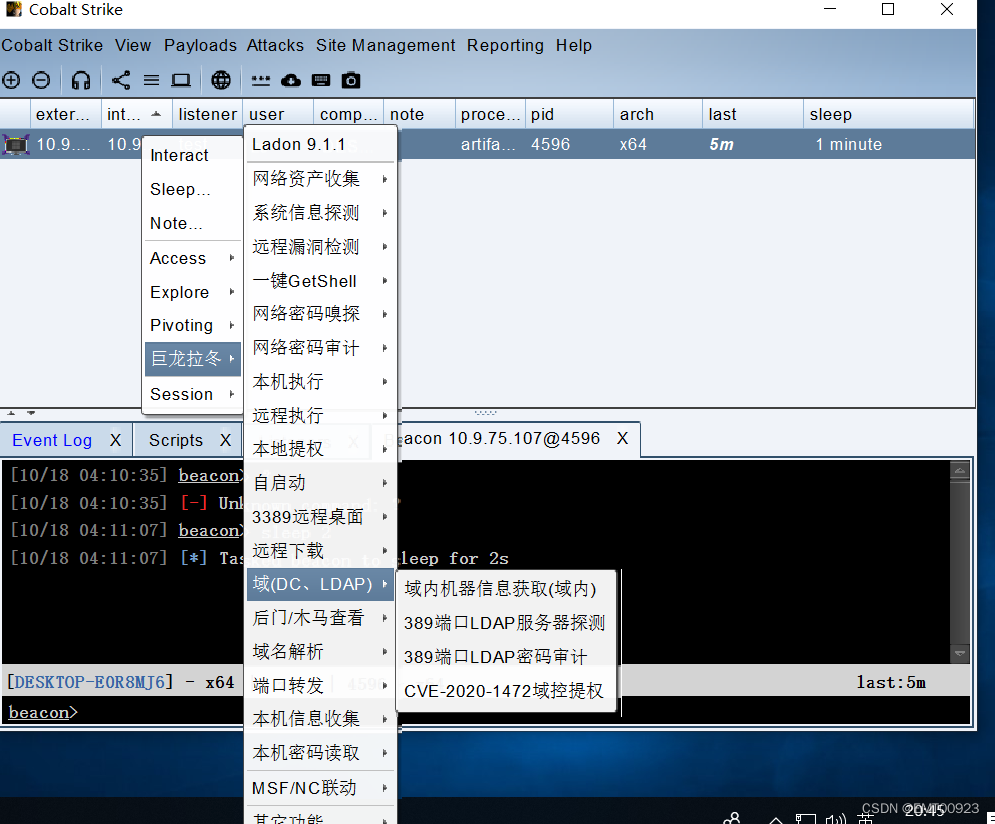

CS的功能很强大,具有很多功能: