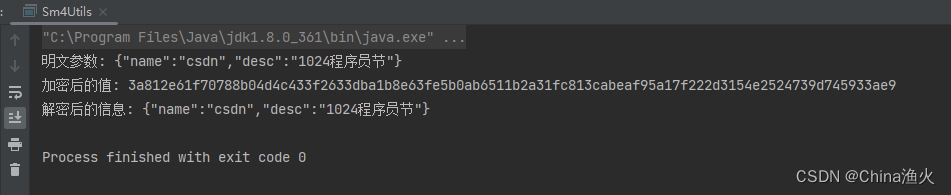

(一)首先,直接可用的工具类如下:

1、JDK1.8版本,使用hutool工具类实现SM4对称加密,pom依赖如下:

<!-- Hutool 工具包 --><dependency><groupId>cn.hutool</groupId><artifactId>hutool-core</artifactId><version>5.8.20</version></dependency><dependency><groupId>cn.hutool</groupId><artifactId>hutool-crypto</artifactId><version>5.8.20</version></dependency><!-- 国密 sm4 依赖jar包 --><dependency><groupId>org.bouncycastle</groupId><artifactId>bcprov-jdk15on</artifactId><version>1.68</version></dependency>工具类实现:

import cn.hutool.core.util.CharsetUtil;

import cn.hutool.crypto.SmUtil;

import cn.hutool.crypto.symmetric.SymmetricCrypto;

import com.alibaba.fastjson2.JSON;

import com.alibaba.fastjson2.JSONObject;/*** @Author 国密4工具类* @Description 数据加密解密**/

public class Sm4Utils {private Sm4Utils(){}/*** sm4数据加密* @param secretKey 秘钥* @param params 参数信息* @return 加密后的值*/public static String sm4EncryptUtil(String secretKey, String params){SymmetricCrypto sm4 = SmUtil.sm4(secretKey.getBytes());return sm4.encryptHex(params);}/*** sm4数据解密* @param secretKey 秘钥* @param encryptContext 加密的内容* @return 解密后的值*/public static String sm4DecryptUtil(String secretKey, String encryptContext){SymmetricCrypto sm4 = SmUtil.sm4(secretKey.getBytes());return sm4.decryptStr(encryptContext, CharsetUtil.CHARSET_UTF_8);}/*** 测试方法,测试完要记得删除掉*/public static void main(String[] args) {// 自定义秘钥String secretKey = "csdn1024CSDN1024";JSONObject jsonObject = new JSONObject();jsonObject.put("name", "csdn");jsonObject.put("desc","1024程序员节");String strParams = JSON.toJSONString(jsonObject);System.out.println(String.format("明文参数: %s", strParams));String encryptContext = sm4EncryptUtil(secretKey, strParams);System.out.println(String.format("加密后的值: %s", encryptContext));String decryptInfo = sm4DecryptUtil(secretKey, encryptContext);System.out.println(String.format("解密后的信息: %s", decryptInfo));}}打印信息:

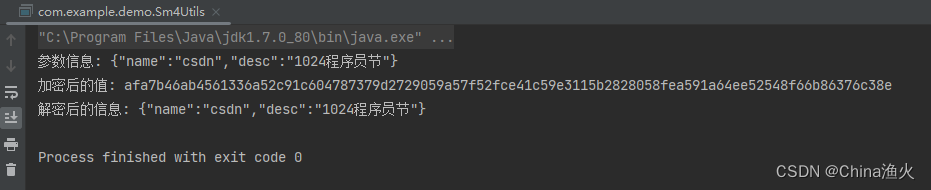

2、JDK1.7版本,pom依赖如下:

<!-- 国密 sm4 依赖jar包 --><dependency><groupId>org.bouncycastle</groupId><artifactId>bcprov-jdk15on</artifactId><version>1.68</version></dependency>工具类实现:

import org.bouncycastle.jce.provider.BouncyCastleProvider;

import org.bouncycastle.pqc.math.linearalgebra.ByteUtils;

import org.bouncycastle.util.encoders.Hex;import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.spec.SecretKeySpec;

import java.security.Key;

import java.security.SecureRandom;

import java.security.Security;/*** @Author jdk1.7测试工具类* @Date 2023/10/23 10:57* @Description 国密4工具类**/

public class Sm4Utils {static {Security.addProvider(new BouncyCastleProvider());}private static final String ENCODING = "UTF-8";public static final String ALGORITHM_NAME = "SM4";public static final String ALGORITHM_NAME_ECB_PADDING = "SM4/ECB/PKCS5Padding";public static final int DEFAULT_KEY_SIZE = 128;// 自定义秘钥private static final String SECRET_KEY = "csdn1024CSDN1024";/*** 生成秘钥信息*/public static byte[] generateKey() throws Exception {KeyGenerator kg = KeyGenerator.getInstance(ALGORITHM_NAME, BouncyCastleProvider.PROVIDER_NAME);kg.init(DEFAULT_KEY_SIZE, new SecureRandom(SECRET_KEY.getBytes()));return kg.generateKey().getEncoded();}/*** 初始化加密模式* @param key 秘钥* @param data 参数信息* @return byte[]*/public static byte[] encryptEcbPadding(byte[] key, byte[] data) throws Exception {Cipher cipher = Cipher.getInstance(ALGORITHM_NAME_ECB_PADDING, BouncyCastleProvider.PROVIDER_NAME);Key sm4Key = new SecretKeySpec(key, ALGORITHM_NAME);cipher.init(Cipher.ENCRYPT_MODE, sm4Key);return cipher.doFinal(data);}/*** 加密工具类* @param params 参数值* @return String*/public static String sm4EncryptUtil(String params) {try {String strHexKey = Hex.toHexString(generateKey());byte[] keyData = ByteUtils.fromHexString(strHexKey);byte[] srcData = params.getBytes(ENCODING);// 加密后的数组byte[] cipherArray = encryptEcbPadding(keyData, srcData);return ByteUtils.toHexString(cipherArray);} catch (Exception e) {System.out.println(String.format("异常信息: %s", e.getMessage()));return "";}}/*** 参数解密* @param encryptContext 请求密文* @return String*/public static String sm4DecryptUtil(String encryptContext) throws Exception {// 用于接收解密后的字符串String decryptContext = "";// 解密byte[] srcData = new byte[0];try {String strHexKey = Hex.toHexString(generateKey());byte[] keyData = ByteUtils.fromHexString(strHexKey);byte[] cipherData = ByteUtils.fromHexString(encryptContext);// 参数解密srcData = decryptEcbPadding(keyData, cipherData);decryptContext = new String(srcData, ENCODING);} catch (Exception e) {e.printStackTrace();}return decryptContext;}public static byte[] decryptEcbPadding(byte[] key, byte[] cipherText) throws Exception {Cipher cipher = Cipher.getInstance(ALGORITHM_NAME_ECB_PADDING, BouncyCastleProvider.PROVIDER_NAME);Key sm4Key = new SecretKeySpec(key, ALGORITHM_NAME);cipher.init(Cipher.DECRYPT_MODE, sm4Key);return cipher.doFinal(cipherText);}/*** 测试方法,测试完要记得删除掉*/public static void main(String[] args) {try {String strParams = "{\"name\":\"csdn\",\"desc\":\"1024程序员节\"}";System.out.println(String.format("参数信息: %s", strParams));// 参数加密String encryptContext = Sm4Utils.sm4EncryptUtil(strParams);System.out.println(String.format("加密后的值: %s", encryptContext));String decryptContext = Sm4Utils.sm4DecryptUtil(encryptContext);System.out.println(String.format("解密后的信息: %s", decryptContext));} catch (Exception e) {e.printStackTrace();}}

}

打印信息:

注:如果JDK1.7使用hutool包实现SM4,降低hutool的版本,也是可以实现的,实测可用:

<dependency><groupId>cn.hutool</groupId><artifactId>hutool-crypto</artifactId><version>4.6.17</version></dependency>(二)如果版本不一致碰到的问题

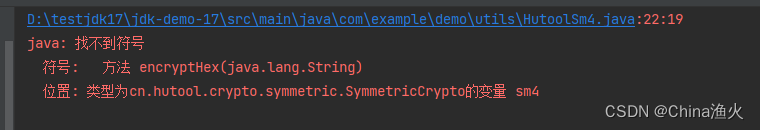

1、JDK1.7版本,使用hutool-crypto-5.7.16,会提示如下异常:

(三)SM4国密4在加密的过程中需要注意的点

1. 密钥长度:SM4算法的密钥长度为128位。在Java中,可以使用16字节(128位)的字节数组来表示密钥。

2. 数据填充:SM4算法要求输入数据的长度必须是16字节的倍数。如果输入数据长度不足16字节,需要进行填充以满足要求。常见的填充方式包括PKCS7和Zero Padding。

3. 加密模式:SM4算法支持多种加密模式,如ECB、CBC、CTR等。在选择加密模式时,需要根据具体需求和安全性要求进行选择。

4. 密钥交换和存储:为了保证密钥的安全性,通常需要使用安全的密钥交换协议(如Diffie-Hellman)来协商和交换密钥。同时,密钥在存储时也需要采取适当的安全措施,如加密存储或使用硬件安全模块(HSM)。

5. 密钥管理和更新:密钥管理是使用SM4算法时需要特别关注的一个方面。密钥的生成、更新、分发和撤销都需要进行严格的控制和管理,以确保密钥的安全性。

(四)SM4算法多种加密模式ECB、CBC、CTR的区别

1. ECB模式(电子密码本模式):在ECB模式下,每个明文块都独立地使用相同的密钥进行加密。这意味着相同的明文块会得到相同的密文块。ECB模式适用于每个数据块都可以独立加密的场景,且保密性是主要关注点。然而,ECB模式不提供对抗模式分析或数据篡改的保护。

2. CBC模式(密码块链模式):CBC模式引入了初始化向量(IV),并在加密之前,将每个明文块与前一个密文块进行异或运算。这种链接过程增加了随机性并消除了密文中的模式。CBC模式提供了保密性和一定程度的防篡改保护。它通常用于需要保证数据完整性的安全通信协议。

3. CTR模式(计数器模式):CTR模式将块密码转化为流密码。它使用一个递增的计数器值与一个只使用一次的随机数(nonce)相结合。计数器值被加密以生成密钥流,然后与明文进行异或运算以生成密文。CTR模式提供了并行加密和解密的能力,适用于高速数据处理。它还提供对加密数据的良好随机访问。

选择加密模式取决于应用的具体要求。例如:

- ECB模式适用于加密独立的数据块,例如加密单独的数据库记录。

- CBC模式适用于需要保证数据完整性和保密性的安全通信渠道,例如HTTPS。

- CTR模式通常用于磁盘加密或需要对加密数据进行随机访问的场景,例如数据库加密。

![[黑马程序员SpringBoot2]——基础篇1](https://img-blog.csdnimg.cn/323fef01b1514cd2899fc57dab737a93.png)