一、概念

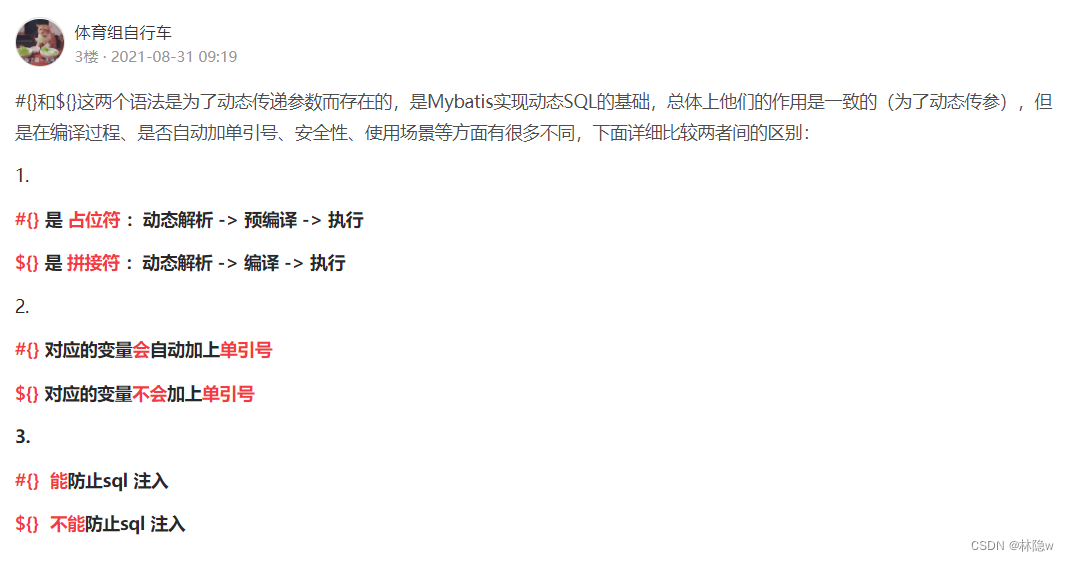

在 MyBatis 中,#{}和${}是两种不同的参数占位符语法,它们在使用方式和处理方式上有一些区别。

-

#{}的使用方式:#{}是预编译的语法,会将参数值作为一个占位符来进行处理。#{}可以用于任何 SQL 的部分,如查询条件、插入值、更新值等。#{}中的参数名可以是任意合法的 Java 属性名,MyBatis 会自动根据参数名进行参数匹配。#{}可以防止 SQL 注入攻击,会自动进行参数类型转换和安全处理。

-

${}的使用方式:${}是字符串拼接的语法,会将参数值直接替换到 SQL 语句中。${}通常用于动态生成 SQL 的部分,如表名、列名等。${}中的参数名可以是任意合法的 Java 属性名,MyBatis 会自动根据参数名进行参数匹配。${}不会进行参数类型转换和安全处理,需要确保传入的参数值是安全的,容易受到 SQL 注入攻击。

总结:

#{}是预编译语法,适用于任何 SQL 的部分,可以防止 SQL 注入攻击,推荐使用。${}是字符串拼接语法,适用于动态生成 SQL 的部分,不会进行参数类型转换和安全处理,需要谨慎使用,避免 SQL 注入。

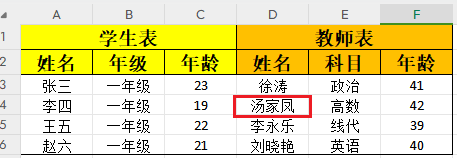

图片来源:#{}和${}的区别是什么?_Java_收获啦

在实际使用中,根据具体的场景和需求选择合适的语法。通常情况下,应优先使用 #{},除非需要动态生成 SQL 或者明确知道参数值的来源是安全可靠的情况下才考虑使用 ${}。

二、SQL 注入攻击是什么

SQL 注入攻击是一种常见的网络安全漏洞,它利用了应用程序对用户输入数据的不恰当处理,通过在用户输入中注入恶意的 SQL 代码来实现攻击目的。

SQL 注入攻击的原理是,攻击者通过构造特定的输入,使应用程序在处理用户输入时将恶意的 SQL 代码作为一部分执行,从而绕过正常的身份验证、授权或查询逻辑,对数据库进行非法操作或获取敏感数据。

攻击者可以通过各种方式进行 SQL 注入攻击,例如:

- 在表单输入中注入恶意的 SQL 代码。

- 修改 URL 参数中的值以包含恶意的 SQL 代码。

- 操纵 HTTP 标头来注入 SQL 代码。

- 将恶意的 SQL 代码嵌入到用户上传的文件中。

以下是 SQL 注入攻击可能造成的危害:

- 数据泄露:攻击者可以通过注入攻击获取敏感信息,如用户账号、密码、个人信息等。

- 数据篡改:攻击者可以修改数据库中的数据,包括插入、更新、删除数据,导致数据不一致或被破坏。

- 绕过身份验证和授权:攻击者可以通过注入攻击绕过应用程序的身份验证和授权机制,以管理员身份执行恶意操作。

- 拒绝服务:攻击者可以通过注入攻击使数据库负载过高,导致系统资源耗尽,造成拒绝服务。

为了防止 SQL 注入攻击,应采取以下安全措施:

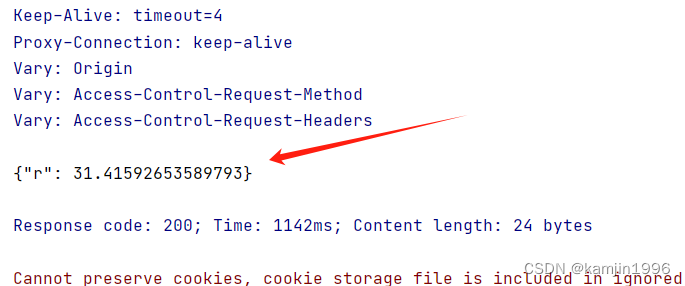

- 使用参数化查询或预编译语句,如 MyBatis 的

#{}占位符,确保用户输入不直接拼接到 SQL 语句中。- 对用户输入进行合法性验证和过滤,剔除可能的恶意代码。

- 限制数据库用户的访问权限,避免攻击者对数据库进行直接操作。

- 定期更新和修补应用程序和数据库的安全补丁,以防止已知的漏洞被利用。

综上所述,SQL 注入攻击是一种严重的安全威胁,应开发安全的应用程序并采取相应的安全措施来防范这类攻击。