SQL注入即是指web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,在管理员不知情的情况下实现非法操作,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步得到相应的数据信息。

组织为什么预防 SQL 注入攻击

许多组织为其用户提供多个动态的、数据驱动的 Web 应用程序。这些应用程序依赖于数据库来存储和保护数据。这可能包括关键业务数据、机密数据、客户记录、财务记录以及组织的特权或个人信息。通常,这些应用程序使用基于用户输入形成的标准 SQL 查询来与数据库进行通信。

SQL 注入攻击(也称为 SQLi)是一种通过 Web 应用程序威胁数据库的常见攻击。具有足够 SQL 知识的恶意用户可以操纵应用程序中提供的输入,以检索他们不应访问的数据。如果数据通过其应用程序中的漏洞被盗,组织可能会面临严重的隐私和法律影响。

虽然应用程序通常会对输入进行检查以确保不会发生数据泄漏,但老练的攻击者仍可能在应用程序中找到漏洞点。因此,定期审核数据库服务器和托管应用程序的 Web 服务器是必要的,以确保数据始终受到保护。

如何防止 SQL 注入攻击

SQL 注入攻击是一种安全漏洞,允许黑客操纵网络 SQL 数据库中的漏洞。通过遵循以下几种 SQL 注入防护最佳做法,可以最大程度地降低成为此攻击受害者的风险:

- 部署 Web 应用程序防火墙(WAF)以识别和仅接受给定字段的允许输入。

- 对用户输入进行身份验证,以过滤恶意制作的外部输入。

- 实时监控关键数据库和 Web 服务器。

- 更新和修补应用程序和数据库,以保护它们免受网络漏洞的影响。

- 监视特权用户活动以避免特权滥用。

- 构建一个系统来提醒您有关 SQL 注入攻击的迹象。

- 删除不必要的数据库功能,以防止它们充当攻击者的入口点。

- 提供安全意识培训,教育员工如何保护组织免受威胁。

SQL 注入缓解工具

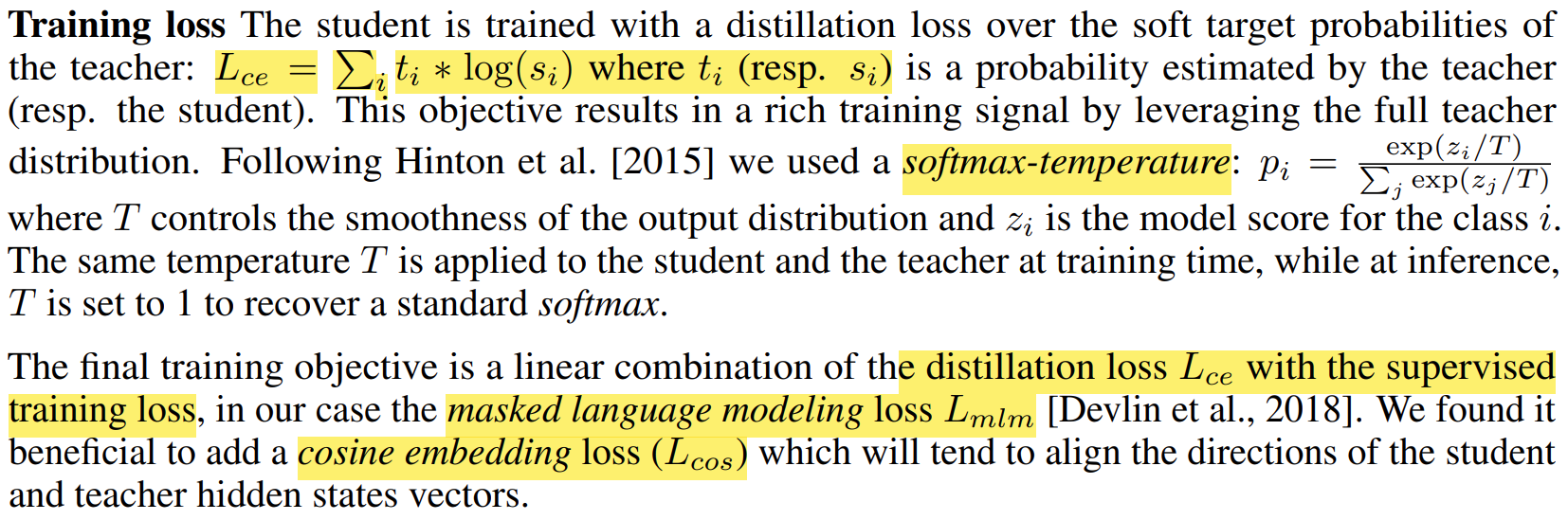

SQLi是一种流行的攻击技术,攻击者在未经适当授权的情况下使用恶意SQL查询访问敏感业务信息,为了检测和缓解 SQLi 攻击,您需要一个全面的网络安全工具来分析和关联来自 Web 服务器和数据库的日志数据。EventLog Analyzer是一种SQL注入攻击检测和缓解工具,可以提醒您注意攻击,并在数据离开网络之前快速缓解攻击。

- 检测 SQL 注入攻击的痕迹

- 关联 Web 服务器事件

检测 SQL 注入攻击的痕迹

通过实时监控数据库和 Web 服务器活动来检测 SQL 注入攻击的痕迹,从而保护您的网络免受数据泄露的影响。作为 SQL 注入预防工具,并对 Web 服务器和数据库服务器活动运行定期审计跟踪。您可以通过图表和报告的形式深入了解服务器使用情况、访问模式、权限更改、活动趋势和攻击尝试。

EventLog Analyzer的攻击报告提供有关在 II S和 Apache Web 服务器上检测到的 SQL 注入攻击尝试的信息。我们的解决方案还附带了预构建的警报配置文件,可以配置为在检测到此类攻击时触发即时警报。

关联 Web 服务器事件

EventLog Analyzer 强大的关联引擎旨在根据预定义的关联规则检测网络中可疑活动的迹象,每个规则的事件时间线报告详细介绍了导致解决方案触发关联警报的事件序列,这将使您清楚地了解攻击的来源以及攻击者如何在网络中发展。

通过预定义的关联规则来促进这种分解,这些规则旨在发现常见网络攻击(包括 SQLi)中的攻击媒介。EventLog Analyzer的关联规则包括数据库事件,Web服务器事件,Microsoft SQL Server 安全事件,Oracle安全事件,IIS Web服务器事件和Apache Web服务器事件,用于SQLi检测。您可以配置来自相同设备类型和名称的 SQLi 尝试日志的阈值限制和时间跨度。达到限制后,解决方案将触发警报。

监控哪些事件以检测SQL注入攻击

EventLog Analyzer为以下功能提供开箱即用的SQLi关联规则:

- 数据库事件

- Web 服务器事件

- Microsoft SQL Server 安全事件

- Oracle 安全事件

- IIS Web 服务器事件

- Apache Web 服务器事件

此外,您可以创建自定义关联规则来监控网络中的任何其他特定事件。

消除SQL注入攻击的影响

- 横向移动

- 权限提升

- 未经授权的数据访问

横向移动

如果攻击者获得对网络的访问权限,他们往往会横向移动,使用系统权限访问数据库服务器,并使用这些权限进入网络中的其他敏感系统。EventLog Analyzer使用其威胁情报和关联功能来分析特定用户的行为模式,如果用户在工作时间以外登录、更改访问权限以及修改或泄露敏感数据,SQLi 攻击缓解工具会发出警报,以引起您对这一系列操作的注意。

权限提升

攻击者在 SQL 注入攻击中采取的另一个突出行动是凭据窃取,即他们通过恶意 SQL 查询获取特权用户凭据并冒充这些用户访问关键数据库。特权用户可以不受限制地访问所有关键数据库和应用程序,包括创建或删除用户配置文件以及管理用户权限的权限。

EventLog Analyzer 的特权用户监控跟踪具有升级权限访问敏感数据的用户的会话活动,能发现可疑事件,例如登录失败、未经授权的登录和异常时间的访问尝试。

未经授权的数据访问

如果攻击者可以不受限制地访问 SQL 服务器上的机密数据,他们可以通过更改、添加和删除条目或删除整个表来篡改现有数据。可以审核DDL和DML活动,以跟踪数据库中的功能和结构级别的更改。

Microsoft SQL Server 和其他数据库上的独占审核跟踪提供了对表、视图、过程、触发器、架构和数据的添加、删除或修改的见解。它们还以图形报告的形式直观地呈现数据,以帮助管理员在需要时执行快速取证分析。

选择检测和缓解 SQLi 工具

- 数据库审计:通过对 DDL、DML、服务器、帐户和安全修改的实时洞察,监控数据库日志并改进内部安全框架。

- 应用程序日志管理:审核、管理和跟踪 IIS、Apache 和 DHCP Web 服务器日志,以跟踪关键事件(如服务器事件、安全错误和配置更改),并深入了解攻击。

- 主动攻击管理:在入侵的第一个迹象时识别攻击企图,并使用预定义的工作流自动进行修复,以有效缓解安全攻击。

- SQLi 报表:生成 SQL 注入攻击报告并获得有助于消除 SQLi 漏洞的关键见解。

- 日志取证:通过进行取证分析并追溯攻击者采取的步骤,保护您的网络免受未来的攻击。

EventLog Analyzer 的预定义报表和警报使此审计和安全过程变得简单。