文件安全就是通过实施严格的访问控制措施和完美的权限卫生来保护您的业务关键信息不被窥探,除了启用和监控安全访问控制外,整理数据存储在保护文件方面也起着重要作用。通过清除旧的、过时的和其他垃圾文件来定期优化文件存储,以专注于关键业务文件,通过定期审查和增强文件安全策略,解决数据安全威胁和存储效率低下的问题。

文件安全与数据安全有何不同

- 文件是存储库中最基本的安全单元,通常,数据以文件和文件夹的形式存储和共享,因此,文件安全是数据安全的一个子集,侧重于文件的安全使用。

- 数据安全可保护使用中、传输中的数据和静态数据,基础设施和软件控制用于实施严格的数据安全策略。另一方面,文件安全可以保护敏感文件,例如客户的个人信息和其他业务文件。

为什么文件安全很重要

- 保护敏感数据:个人身份信息(PII)、电子个人健康信息(ePHI)、机密合同和其他关键业务数据必须安全存储。不小心传输或使用此类文件可能会导致侵犯数据隐私,从而对组织处以巨额罚款。

- 保护文件共享:通过不安全渠道传输的文件可能会被内部人员或黑客滥用于恶意活动。全面数据泄漏防护软件可以帮助防止未经授权将业务关键型数据移出组织。

- 避免数据泄露:数据可能通过硬盘驱动器、USB 设备、手机等以物理或电子方式泄露,并可能公开暴露或落入网络犯罪分子手中。

文件安全最佳实践

- 消除权限安全问题:最小权限原则(POLP)确保仅授予完成任务所需的最低权限,建议根据用户角色和要求为文件和文件夹定义访问控制列表(ACL)。

- 安全的文件共享渠道:所有文件传输都应经过授权且安全,审核所有可能的文件传输方式,并阻止个人 USB 驱动器等私人设备。

- 实施文件服务器审核:警惕多次失败的访问、批量文件重命名或修改,大量非官方文件修改(如删除事件)可能表明存在勒索软件攻击。

- 强制执行身份验证和授权协议:对组织中的所有用户强制实施多重身份验证(MFA),MFA 使黑客难以渗透网络,仅授权有效和正式的数据访问请求,仅在必要时向所有员工和合作伙伴授予开放访问权限。

- 进行文件存储分析:定期分析和管理您的文件存储库,了解关键文件在组织中的存储位置,持续查看过时的文件和未使用的文件有助于消除权限滥用事件。

文件复制监控确保文件的安全性和完整性

- 畅通无阻的设备可见性

- 阻止敏感数据泄露

畅通无阻的设备可见性

- 获取有关文件复制操作的高级见解

跟踪和报告重要细节,例如谁复制了什么文件/文件夹、何时以及粘贴的位置。 - 实时跟踪数据移动

设置预定义的数据泄漏防护 (DLP) 策略,以跟踪和报告用户何时从工作站、网络资源、可移动设备等复制文件。 - 获得文件复制操作的端到端可见性

使用剪贴板审核来检测用户尝试复制和移动文件的多种方式,包括 Ctrl+C、Ctrl+V 以及右键单击复制和粘贴。

阻止敏感数据泄露

- 接收有关最重要事项的警报

当您的关键文件或文件夹移动到不安全的位置时,可以接收即时通知,并防止潜在的数据泄露。 - 检测并阻止异常文件操作

当恶意用户尝试将文件批量复制到其工作站或 USB 时,阻止 USB。 - 监控关键文件移动

有选择地实时监控可疑用户、重要文件和不安全位置,以发现未经授权的文件移动。

文件访问审核和监控

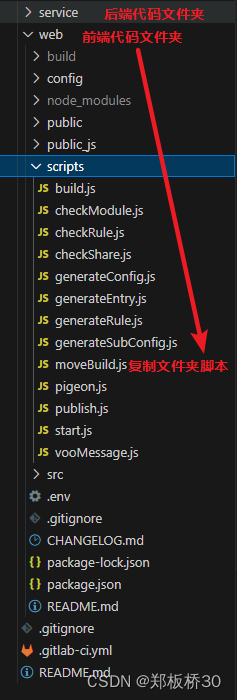

- 企业数据审计

- 文件访问分析

企业数据审计

- 获得清晰的可见性

跟踪文件服务器中发生的所有文件和文件夹事件,包括读取、创建、修改、覆盖、移动、重命名、删除和权限更改事件。 - 查找放错位置的文件

轻松找到重命名或移动的文件,并生成显示新旧文件路径的报告,跟踪每个无意的文件和文件夹访问,并根据需要进行补救。 - 监视失败的尝试

跟踪失败的读取、写入和删除尝试,无论是意外的还是故意的,这些通常是内部威胁的最初迹象。

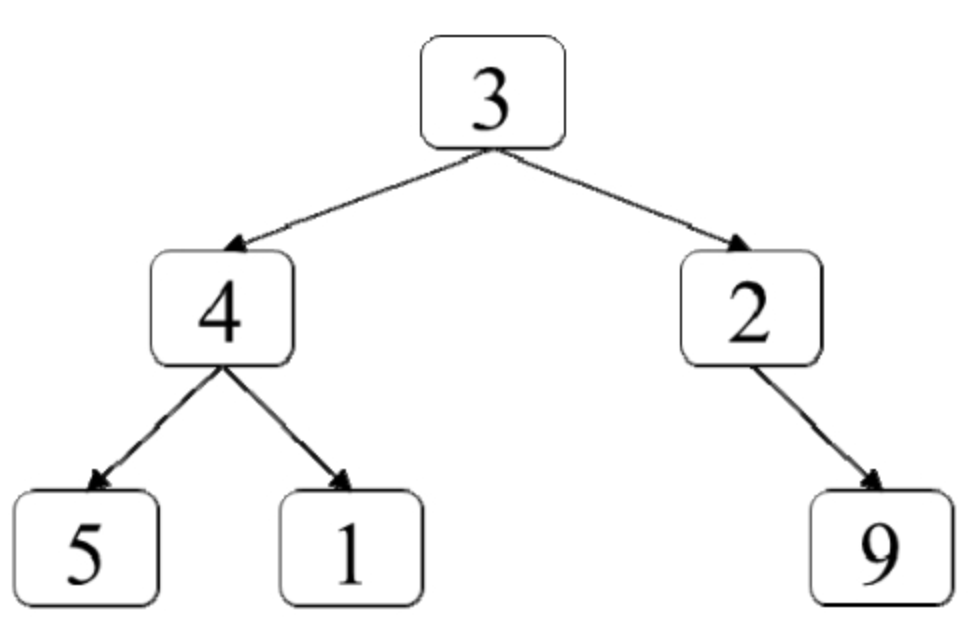

文件访问分析

- 查找访问趋势

识别用户对服务器上文件的标准和典型更改,跟踪经常访问或修改的文件,以确保每个用户的访问都得到授权。 - 跟踪访问时间

在发生安全漏洞时有效地执行取证分析,跟踪用户对文件进行的所有访问或修改的时间。 - 检测异常

发现异常事件,例如在非工作时间访问文件或长时间访问文件,验证访问是否已授权。

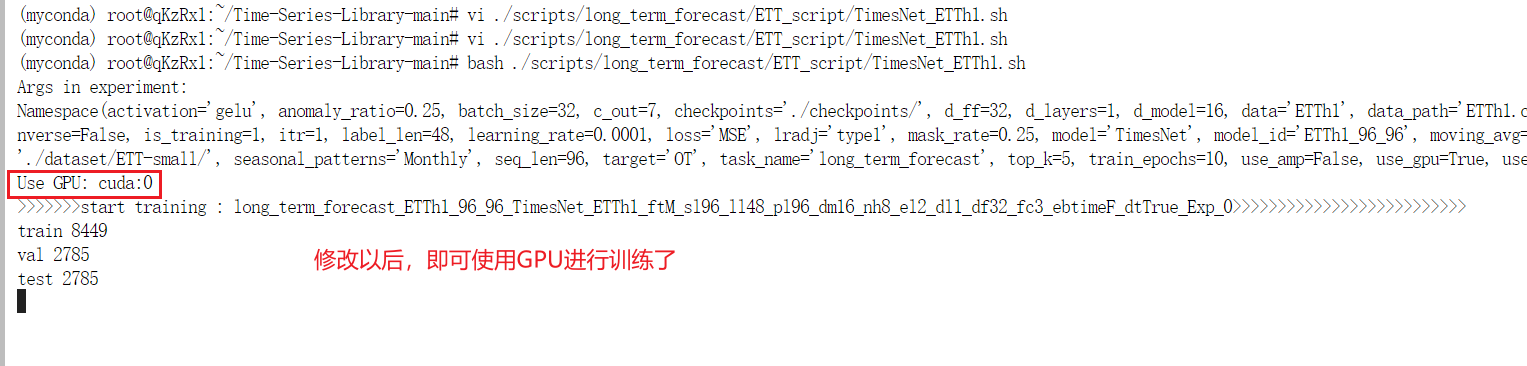

增强文件安全性的工具

通过 DataSecurity Plus 的双管齐下的文件安全方法(数据可见性和安全性)获得可操作的见解,保护您的关键业务数据免受数据威胁。

解决权限安全问题

- 使用安全权限分析器分析有效的用户权限并识别过度暴露的文件。

- 查找文件之间的权限不一致,以帮助设置正确的权限。

促进文件服务器审核

- 审核文件服务器,深入了解基于用户的文件活动。

- 通过及时检测大量文件删除等指标来对抗全面的勒索软件攻击。

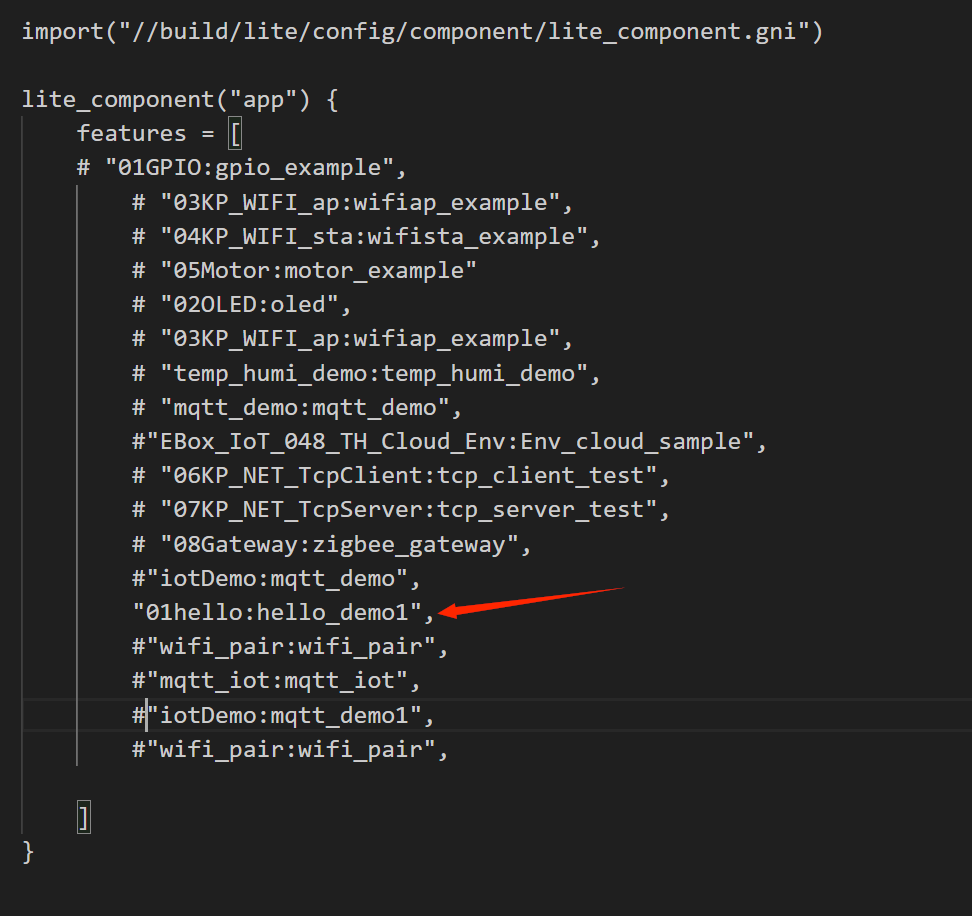

加强文件复制保护

- 跨所有端点实施文件复制保护。

- 审核可移动存储介质以跟踪未经授权的数据传输。

提高文件存储效率

- 分析文件存储,并通过垃圾文件管理降低存储成本。

保护敏感数据

- 在组织中查找敏感信息,例如 PII、ePHI 和支付卡信息,以确保其安全存储。