[SWPUCTF 2021 新生赛]简简单单的逻辑

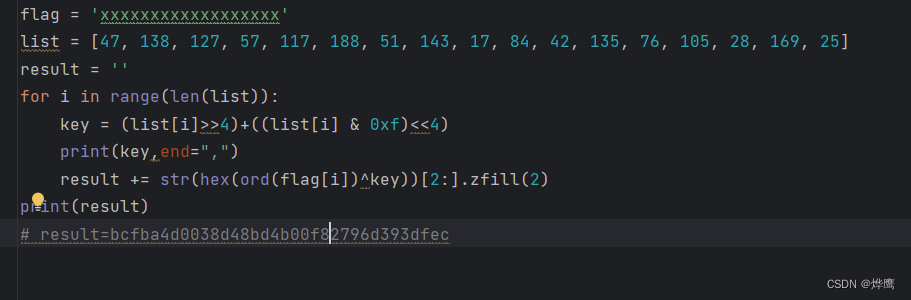

直接把key打印出来,然后整理一下result,让key和result进行异或

key=[242,168,247,147,87,203,51,248,17,69,162,120,196,150,193,154,145,8]

data=[0xbc,0xfb,0xa4,0xd0,0x03,0x8d,0x48,0xbd,0x4b,0x00,0xf8,0x27,0x96,0xd3,0x93,0xdf,0xec]

for i in range(len(key)):print(chr(key[i]^data[i]),end="")[SWPUCTF 2021 新生赛]re1

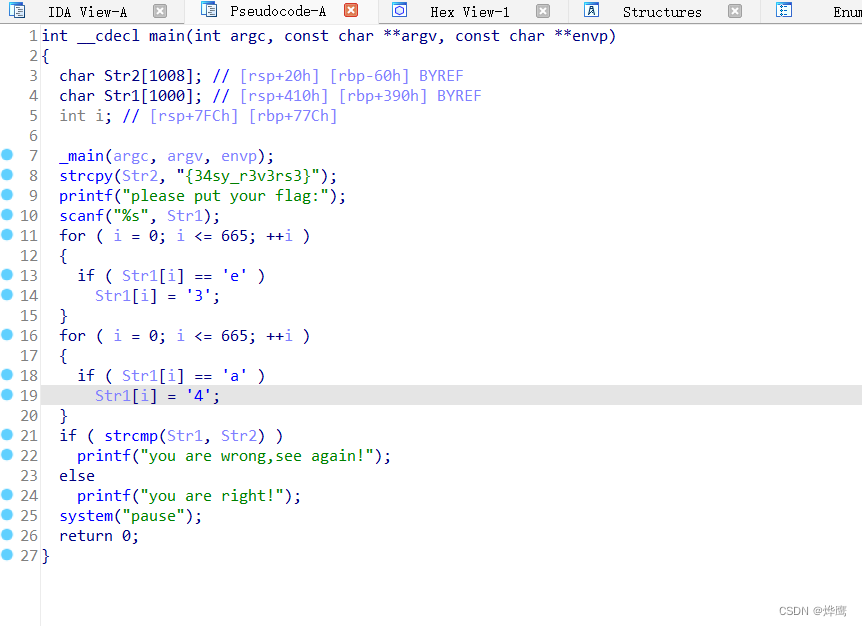

就是一个简单的替换

flag='{34sy_r3v3rs3}'

print('NSSCTF',end="")

for i in flag:if i=="3":print('e',end="")elif i=='4':print('a', end="")else:print(i,end="")[SWPUCTF 2022 新生赛]base64

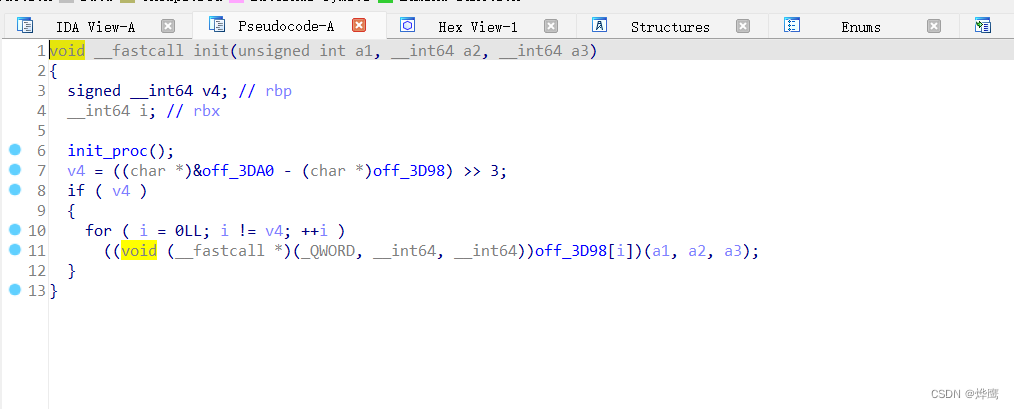

看到了主函数

strcmp函数在init中替换了

实际上调用的是一个base64加密函数

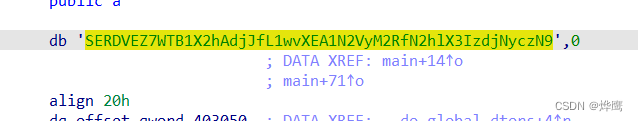

找到密文

直接解密就可以

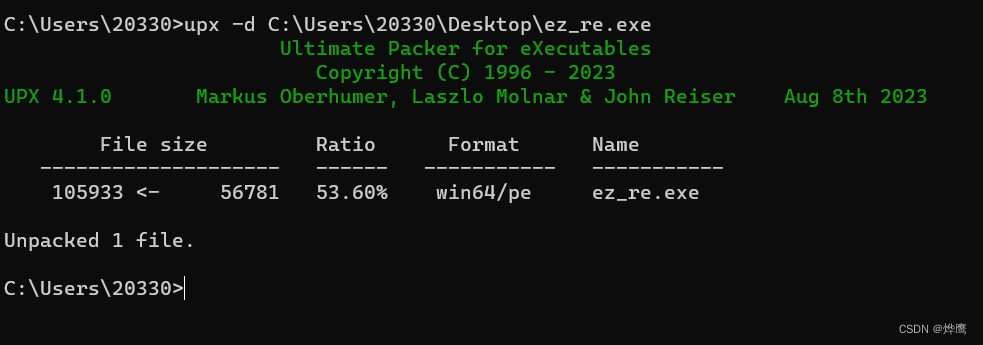

[HDCTF 2023]easy_re

加了UPX壳,直接脱

也是一个base64加密

直接解密就可以了

![[Linux/UOS]同一解决方案下的控制台程序依赖SO库的方法](https://img-blog.csdnimg.cn/4ab3620531794bb38bbaf3cdce4988d3.png)