一、视图中使用依赖注入

1、core目录下添加 LogHelperService.cs 类

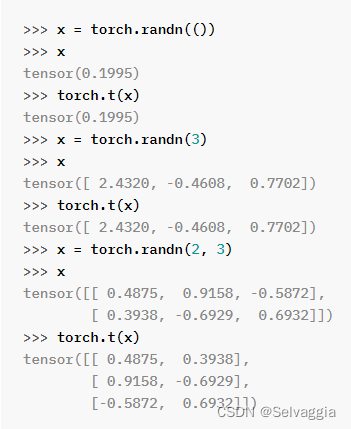

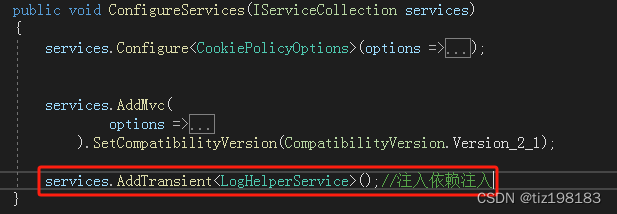

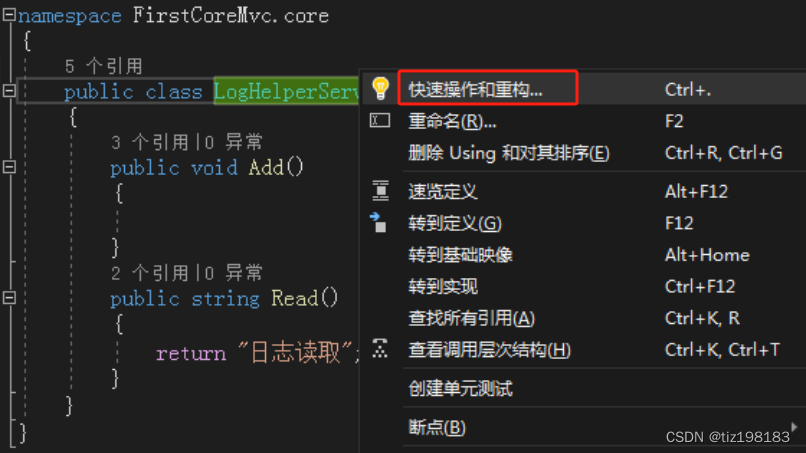

public class LogHelperService{public void Add(){}public string Read(){return "日志读取";}}2、Startup.cs 文件中 注入依赖注入

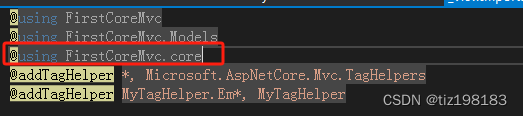

3、Views目录中 _ViewImports.cshtml 添加引用

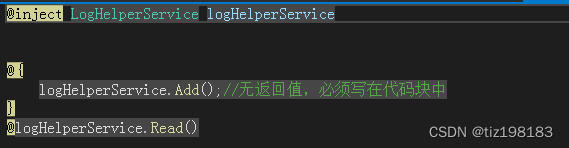

4、视图使用

二、控制器使用依赖注入

1、Startup.cs 文件中 注入依赖注入

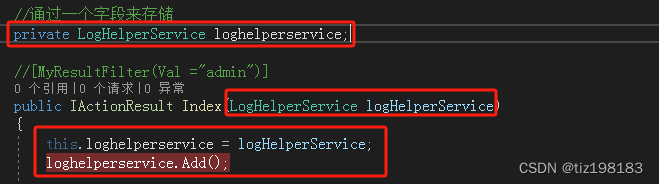

2、控制器中使用

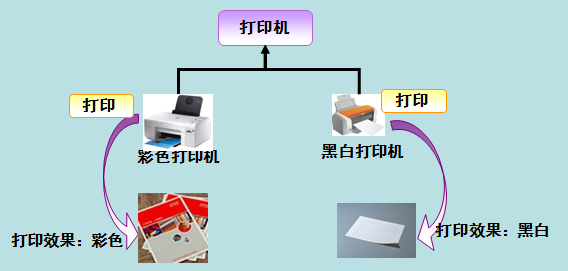

三、接口方式接收依赖对象

1、提取接口

public interface ILogHelperService{void Add();string Read();}2、Startup.cs 文件中 注入依赖注入

services.AddTransient<ILogHelperService, LogHelperService>();

3、